网络综合课程设计

网络综合课程设计

目录

一、 背景

二、 设计题目和要求

三、 课程设计的目的和意义

四、基本思路及所涉及的相关理论

4.1相关理论

4.2基本设计思路

五、设计方案

5.1 设计环境

5.2 实验所需设备

5.3 网络拓扑结构图

六、具体设计过程

6.1 子网掩码与子网划分

6.2 虚拟网络VLAN的划分

6.3 网络地址NAT转换

6.4 路由协议RIP的配置

6.5 DNS服务器的配置

6.6 E-mail服务器的配置

6.7 Web服务器的配置

6.8 FTP服务器的配置

6.9 DHCP服务器的配置

6.10 ACL的实现

6.11 虚拟专用网的实现

6.12 防火墙的实现

七、结果检测与验证

7.1 验证子网掩码与子网划分

7.2 验证虚拟网络VLAN的划分

7.3 验证网络地址NAT转换

7.4 验证路由协议RIP的配置

7.5 验证DNS服务器

7.6 验证E-mail服务器

7.7 验证Web服务器

7.8 验证FTP服务器

7.9 验证DHCP服务器

7.10 验证ACL

7.11 验证虚拟专用网

7.12 验证防火墙

7.13 连通性验证

八、参考文献

-

一、 背景

当今的计算机网络,特别是Internet从传统的数据处理设备和管理设备工具中剥离出来,担当一个非常重要的角色--信息技术的基础设施与获取,共享和交流信息的主要工具,并成为人们在当今社会生活及工作中不可缺少的组成部分。企业网已经越来越多地被人们提到,利用网络技术,现代企业可以在供应商,客户,合作伙伴,员工之间实现优化的信息沟通。这直接关系到企业能否获得关键的竞争优势。近年来越来越多的企业都在加快构建自身的信息网络。因此在全球信息电子化,网络化迅速发展的大环境下,无论是从大趋势看,还是从自身商业利益角度考虑,建议企业内部局域网是企业的当务之急。随着计算机的普及,网络的发展,电脑成为企业办公的重要组成部分,随着企业扩建,规模扩大,设备更新,需要不断健全自己的企业网络来满足日新月异的网络环境。为满足企业内部对信息资源共享及互相通信的迫切需求,决定拟组建一个企业局域网。组建一个企业局域网是一项庞大的工程,为了模拟组建企业局域网络的过程,把范围缩小化,将问题简单化。只考虑几个最基本的部门,实现个部门通信所必需的诸项基本功能,重在模拟和掌握局域网络组建过程。主要研究各个部门所分配的,网段,交换机如何安放,每个部门的设备多少等等。

-

二、 设计题目和要求

公司的大楼共六层,其中的布局如图2-1所示。

- 一楼市场部包含主任办公室、营销处、客服处、公关处和调研处各有5个网络信息点:目前市场部共有25个网络信息点。

- 二楼财务部共有20个网络信息点。

- 三楼研发部包含研发处和测试实验室,其中研发处有15个网络信息点,测试实验室有14个网络信息点,共计29个网络信息点。

- 四楼人事部包含管理处和组织处,其中管理处有12个网络信息点,组织处有13个网络信息点,共计25个网络信息点。

- 五楼决策部包含领导办公室和会议厅,其中领导办公室有10个网络信息点,会议厅有18个网络信息点,共计28个网络信息点。

- 六楼机房包含四个电脑机房和一个服务器机房。

- 各个机房均有40个网络信息点。

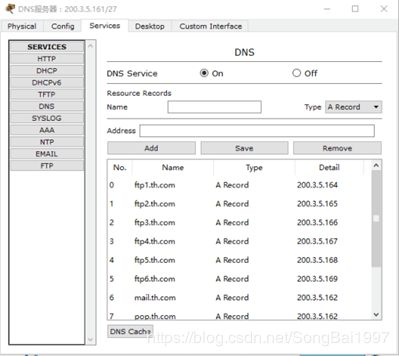

- 服务器机房建立内部FTP服务器便于各部门员工提交文件,公司为每层楼配置一台FTP服务器,集中放在六楼的服务器机房中,要实现各层楼只能访问属于自己部门的FTP服务器。公司有一台WEB服务器为员工实现浏览器服务,有一台邮件服务器用于为员工提供邮件收发服务,另外还建立了一台DNS服务器,便于用域名访问服务器。假设DNS服务器的IP地址是200.3.5.161,邮件服务器的IP地址是200.3.5.162,对应域名为mail.th.com,WEB服务器的IP地址是200.3.5.163,对应域名为web.th.com,FTP服务器的IP地址是200.3.5.164,200.3.5.165,200.3.5.166,200.3.5.167,200.3.5.168,200.3.5.169,对应域名为ftp1.th.com,ftp2.th.com,ftp3.th.com,ftp4.th.com,ftp5.th.com,ftp6.th.com。

- 以上计算机均需接入网络,但是六楼四个电脑机房只能用私有IP地址来访问网络。

- 公司被分配的是200.3.5.0\27一个网段IP地址。

- 该公司有分公司,总公司的电脑机房需要通过虚拟专用网与分公司的主机连接。

请根据以上信息画出拓扑结构图,并进行合理设计,实现IP地址的合理分配,网络划分虚拟局域网以便于管理。

| 部门 |

部门 |

| 市场部(1F) |

主任办公室 |

| 营销处 |

|

| 客服处 |

|

| 公关处 |

|

| 调研处 |

|

| 财务部(2F) |

财务部 |

| 研发部(3F) |

研发处 |

| 测试实验室 |

|

| 人事部(4F) |

管理处 |

| 组织处 |

|

| 决策部(5F) |

领导办公室 |

| 会议厅 |

|

| 机房(6F) |

机房1 |

| 机房2 |

|

| 机房3 |

|

| 机房4 |

|

| 服务器机房 |

-

三、课程设计的目的和意义

本次课程设计时围绕着计算机网络进行的。首先,通过构建一个小型的网络,可以使我们回顾计算机网络所学过的知识,促使我们考虑许多过去没有意识到的问题,加深对网络知识的理解。搭建网络是对我们综合运用各种所学知识的能力的考验,在这个过程中,总会遇到许多问题,这就需要小组成员加强沟通协作,共同查阅资料,攻克难题。在设计过程中,由于对知识理解的深度不够,必然会有很多困惑,这就需要我们保持耐心,认真查阅并筛选资料,寻找有用的知识点。在21世纪,各种学科的交叉越来越多,进行项目设计的需求分析和一系列过程中都会用到其他学科的知识,这也是对我们能力的一个要求。同时,在设计过程中会发现,很多时候不仅需要严密的逻辑分许,也需要大胆的尝试。许多难解的问题都是在尝试过程中解决的。课程设计是以小组为单位,就是为了发挥团队协作精神,集思广益,发挥各自优势。在团队中,每个成员要密切合作,有侧重点地工作。当遇到问题时,又可以互相讨论,提供帮助。这对于培养学生的团队合作能力,适应团队工作有重要意义。

四、基本思路及所涉及的相关理论

4.1相关理论

4.1.1子网掩码与子网划分

Internet 组织机构定义了五种 IP 地址,有 A、B、C 三类地址。A 类网络有126 个,每个 A 类网络可能有 16777214 台主机,它们处于同一广播域。而在同一广播域中有这么多结点是不可能的,网络会因为广播通信而饱和,结果造成16777214 个地址大部分没有分配出去。可以把基于类的 IP 网络进一步分成更小的网络,每个子网由路由器界定并分配一个新的子网网络地址,子网地址是借用基于类的网络地址的主机部分创建的。划分子网后,通过使用掩码,把子网隐藏起来,使得从外部看网络没有变化,这就是子网掩码。子网掩码是一个与 IP 地址相对应的 32 比特的数。掩码中的各个比特与IP 地址的各个比特相对应。如果 IP 地址的一个比特对应的子网掩码比特为1,那么该 IP 地址的比特属于地址的网络部分。如果 IP 地址中的一个比特对应的子网掩码比特为 0,那么该 IP 地址比特属于主机部分。这样也就能够实现对一个网络进行子网划分。划分子网后,可以提高 IP 地址的利用率,可以减少在每个子网上的网络广播信息量,可以使互联网络更加易于管理。子网划分也带来了一个问题:每进行一次子网划分,我们的一些地址就变得没用了(主机号全0和全1的地址不能用),因此也造成了浪费。比如:划分成两个字网,那么该网段可用的 IP 地址就减少了四个。划分子网的优点:1、减少网络流量;2、提高网络性能;3、简化管理;4、易于扩大地理范围。划分子网的步骤:1、确定要划分的子网数目以及每个子网的主机数目;2、求出子网数目对应二进制数的位数 N 及主机数目对应二进制数的位数 M;3、对该 IP 地址的原子网掩码,将其主机地址部分的前 N位置取 1 或后 M 位置取 0 即得出该 IP 地址划分子网后的子网掩码。

4.1.2虚拟网络VLAN的划分

VLAN是指在一个物理网段内进行的逻辑划分,将一个网络划分成若干个虚拟局域网,VLAN主要的特性是不受物理位置的限制,可以进行灵活的划分。相同VLAN内的主机可以相互直接通信,不同VLAN间的主机之间互相访问必须经路由设备进行转发,广播数据包只可以在本VLAN内进行广播,不能传输到其他VLAN中。PortVLAN是实现VLAN的方式之一,它利用交换机的端口进行VALN的划分,一个端口只能属于一个VLAN,处于同一VLAN的端口之间才能相互通信,可有效地屏蔽广播风暴,并提高网络安全性能。基于端口的VLAN具有实现简单,易于管理的优点。Tag VLAN(标记VLAN)是基于交换机端口的另一种类型,主要用于是交换机中相同Vlan内的主机之间可以直接访问,同时对不同Vlan的主机进行隔离。VLAN有两种方式,一种是基于端口的VLAN;一种是基于802.1Q的VLAN。基于端口的VLAN不支持单端口对应多个VLAN,并且不支持跨越设备的VLAN,VLAN的最大数目是交换机所具备的端口数目,一般为16或24。基于802.1Q的VLAN支持单端口对应多个VLAN,并且支持跨越设备的VLAN,VLAN的最大数目不受交换机所具备的端口数目的限制,最大可达到4096个VLAN。这样使得划分广播域更为方便、灵活,广播域成员不受空间地点的限制。

4.1.3网络地址NAT转换

网络地址转换NAT,被广泛应用于各种类型Internet接入方式和各种类型的网络中。原因很简单,NAT 不仅完美地解决了IP地址不足的问题,而且还能够有效地避免来自网络外部的攻击,隐藏并保护网络内部的计算机。默认情况下,内部IP地址是无法被路由到外网的,内部主机10.1.1.1 要与外部Internet通信,IP包到达NAT路由器时,IP 包头的源地址10.1.1.1 被替换成一个合法的外网IP,并在NAT 转发表中保存这条记录。当外部主机发送一个应答到内网时,NAT 路由器受到后,查看当前NAT转换表,用10.1.1.1 替换掉这个外网地址。NAT 将网络划分为内部网络和外部网络两部分,局域网主机利用NAT 访问网络时,是将局域网内部的本地地址转换为全局地址(互联网合法的IP地址)后转发数据包;NAT 分为两种类型:NAT(网络地址转换)和NAPT(网络端口地址转换IP地址对应一个全局地址)。静态NAT:实现内部地址与外部地址一对一的映射。现实中,一般都用于服务器;动态NAT:定义一个地址池,自动映射,也是一对一的。现实中,用得比较少;NAPT:使用不同的端口来映射多个内网IP地址到一个指定的外网IP地址,多对一。

4.1.4路由协议RIP

路由信息协议(RIP) 是内部网关协议IGP中最先得到使用的协议。RIP是一种分布式的基于距离矢量的路由选择协议,是因特网的标准协议,其最大优点就是实现简单,开销较小。它可以通过不断的交换信息让路由器动态的适应网络连接的变化,这些信息包括每个路由器可以到达哪些网络,这些网络有多远等。 IGP是应用层协议,并使用UDP作为传输协议。

4.1.5 DNS服务器

DNS 是计算机域名系统的缩写,它是由解析器和域名服务器组成的。域名服务器是指保存有该网络中所有主机的域名和对应IP地址,并具有将域名转换为IP地址功能的服务器。其中域名必须对应一个IP地址,而IP地址不一定有域名。域名系统采用类似目录树的等级结构。域名服务器为客户机/服务器模式中的服务器方,它主要有两种形式:主服务器和转发服务器。将域名映射为IP地址的过程就称为"域名解析"。在Internet上域名与IP地址之间是一对一(或者多对一)的,也可采用DNS轮循实现一对多,域名虽然便于人们记忆,但机器之间只认IP地址,它们之间的转换工作称为域名解析,域名解析需要由专门的域名解析服务器来完成,DNS就是进行域名解析的服务器。DNS分为Client和Server,Client扮演发问的角色,也就是问Server一个Domain Name,而Server必须要回答此Domain Name的真正IP地址。而当地的DNS先会查自己的资料库。如果自己的资料库没有,则会往该DNS上所设的DNS服务器询问,依此得到答案之后,将收到的答案存起来,并回答客户。

4.1.6 E-mail服务器

电子邮件服务器是处理邮件交换的软硬件设施的总称,包括电子邮件程序、电子邮件箱等。它是为用户提供全由E-mail服务的电子邮件系统,人们通过访问服务器实现邮件的交换。服务器程序通常不能由用户启动,而是一直在系统中运行,它一方面负责把本机器上发出的E-mail发送出去,另一方面负责接收其他主机发过来的E-mail,并把各种电子邮件分发给每个用户。

4.1.7 Web服务器

WEB服务器也称为WWW(WORLD WIDE WEB)服务器,主要功能是提供网上信息浏览服务。它的主要内容有:应用层使用HTTP协议。HTML文档格式。浏览器统一资源定位器(URL)。严格意义上Web服务器只负责处理HTTP协议,只能发送静态页面的内容。Web服务器可以解析(handles)HTTP协议。当Web服务器接收到一个HTTP请求(request),会返回一个HTTP响应(response),例如送回一个HTML页面。为了处理一个请求(request),Web服务器可以响应(response)一个静态页面或图片,进行页面跳转(redirect),或者把动态响应(dynamic response)的产生委托(delegate)给一些其它的程序例如CGI脚本,JSP脚本,服务器端(server-side)JavaScript,或者一些其它的服务器端(server-side)技术。这些服务器端(server-side)的程序通常产生一个HTML的响应(response)来让浏览器可以浏览。

4.1.8 FTP服务器

FTP服务器是在互联网上提供文件存储和访问服务的计算机,它们依照FTP协议提供服务。 FTP是File Transfer Protocol。顾名思义,就是专门用来传输文件的协议。简单地说,支持FTP协议的服务器就是FTP服务器。与大多数Internet服务一样,FTP也是一个客户机/服务器系统。用户通过一个支持FTP协议的客户机程序,连接到在远程主机上的FTP服务器程序。用户通过客户机程序向服务器程序发出命令,服务器程序执行用户所发出的命令,并将执行的结果返回到客户机。比如说,用户发出一条命令,要求服务器向用户传送某一个文件的一份拷贝,服务器会响应这条命令,将指定文件送至用户的机器上。客户机程序代表用户接收到这个文件,将其存放在用户目录中。

4.1.9 DHCP服务器

动态主机配置协议是一个局域网的网络协议。指的是由服务器控制一段IP地址范围,客户机登录服务器时就可以自动获得服务器分配的IP地址和子网掩码. 两台连接到互联网上的电脑相互之间通信,必须有各自的IP地址,由于IP地址资源有限,宽带接入运营商不能做到给每个报装宽带的用户都能分配一个固定的IP地址,所以要采用DHCP方式对上网的用户进行临时的地址分配。也就是你的电脑连上网,DHCP服务器才从地址池里临时分配一个IP地址给你,每次上网分配的IP地址可能会不一样,这跟当时IP地址资源有关。当下线的时候,DHCP服务器可能就会把这个地址分配给之后上线的其他电脑。这样就可以有效节约IP地址,既保证了网络通信,又提高IP地址的使用率。

4.1.10 ACL

访问控制列表是路由器和交换机接口的指令列表,用来控制端口进出的数据包。ACL适用于所有的被路由协议,如IP、IPX、AppleTalk等。了保证内网的安全性,需要通过安全策略来保障非授权用户只能访问特定的网络资源,从而达到对访问进行控制的目的。简而言之,ACL可以过滤网络中的流量,是控制访问的一种网络技术手段。配置ACL后,可以限制网络流量,允许特定设备访问,指定转发特定端口数据包等。如可以配置ACL,禁止局域网内的设备访问外部公共网络,或者只能使用FTP服务。ACL既可以在路由器上配置,也可以在具有ACL功能的业务软件上进行配置。ACL是物联网中保障系统安全性的重要技术,在设备硬件层安全基础上,通过对在软件层面对设备间通信进行访问控制,使用可编程方法指定访问规则,防止非法设备破坏系统安全,非法获取系统数据。

4.1.11

4.1.12 防火墙

防火墙是一种位于内部网络与外部网络之间的网络安全系统。一项信息安全的防护系统,依照特定的规则,允许或是限制传输的数据通过。防火墙最基本的功能就是控制在计算机网络中,不同信任程度区域间传送的数据流。例如互联网是不可信任的区域,而内部网络是高度信任的区域。以避免安全策略中禁止的一些通信,与建筑中的防火墙功能相似。它有控制信息基本的任务在不同信任的区域。 典型信任的区域包括互联网(一个没有信任的区域)和一个内部网络(一个高信任的区域)。最终目标是提供受控连通性在不同水平的信任区域通过安全政策的运行和连通性模型之间根据最少特权原则。一个防火墙(作为阻塞点、控制点)能极大地提高一个内部网络的安全性,并通过过滤不安全的服务而降低风险。由于只有经过精心选择的应用协议才能通过防火墙,所以网络环境变得更安全。如防火墙可以禁止诸如众所周知的不安全的NFS协议进出受保护网络,这样外部的攻击者就不可能利用这些脆弱的协议来攻击内部网络。防火墙同时可以保护网络免受基于路由的攻击,如IP选项中的源路由攻击和ICMP重定向中的重定向路径。防火墙应该可以拒绝所有以上类型攻击的报文并通知防火墙管理员。

4.2基本设计思路

对天河科技公司总部大楼的网络信息点进行汇总,如下表所示

表4.2.1天河大楼网络信息点数

| 部门 |

部门 |

网络信息点 |

网络信息点总数 |

| 市场部(1F) |

主任办公室 |

5 |

25 |

| 营销处 |

5 |

||

| 客服处 |

5 |

||

| 公关处 |

5 |

||

| 调研处 |

5 |

||

| 财务部(2F) |

财务部 |

20 |

20 |

| 研发部(3F) |

研发处 |

15 |

29 |

| 测试实验室 |

14 |

||

| 人事部(4F) |

管理处 |

12 |

25 |

| 组织处 |

13 |

||

| 决策部(5F) |

领导办公室 |

10 |

28 |

| 会议厅 |

18 |

||

| 机房(6F) |

机房1 |

40 |

164 |

| 机房2 |

40 |

||

| 机房3 |

40 |

||

| 机房4 |

40 |

||

| 服务器机房 |

8 |

天河科技公司的总部大楼只分配到了200.3.5.0/24这个网段的IP地址,总部大楼有六层,每层设立了逻辑上比较关联的的部门,他们常常需要进行通信,协同工作,因此,我们可以将200.3.5.0/24这个网段划分成8个子网段:200.3.5.00000000、200.3.5.00100000、200.3.5.01000000、200.3.5.01100000、200.3.5.10000000、200.3.5.10100000、200.3.5.11000000

200.3.5.11100000,此时每个子网最多只能容纳30台计算机,这样能满足除了第六层外所有楼层的需要,因此可以这样将子网分配给各个楼层:1层(200.3.5.0/27),2层(200.3.5.32/27),3层(200.3.5.64/27),4层(200.3.5.96/27),5层(200.3.5.128/27)。经过这样划分后,还剩下3个子网段:200.3.5.160/27、200.3.5.192/27、200.3.5.224/27没使用,剩下第六层的164台设备没有分配到IP地址,由于3个子网段最多只能分配90个IP地址,因此IP地址是远远不够用的。面对这个问题,我们可以采用私有IP地址:10.0.0.0~10.255.255.255、172.16.0.0~172.31.255.255、192.168.0.0~192.168.255.255对第六层的设备进行分配。在此次课程设计中,我选择了192.168.1.0/24这个网段的IP地址对第六层的四个机房进行分配,使用200.3.5.160/27这个网段对服务器机房进行分配,由于四个机房需要访问Internet,但是本地地址又不能访问公网,因此,我决定使用动态NAT转换,将200.3.5.192/27这个网段的IP地址作为合法IP地址池,这样分配了本地地址的设备便能访问公网。八个子网分配了七个,还剩下200.3.5.224/27这个网段,这个网段留作备用。除此之外,我们可以通过配置各种服务器提供相应的服务,采用ACL、防火墙、等安全技术实现访问控制。

五、设计方案

5.1 设计环境

本次课程设计主要通过Cisco Packet Trace r6.0软件进行模拟,连接运行成功后的.pkt问价可以在装有Cisco Packet Tracer 6.0软件的任何计算机上运行。

测试平台:Windows XP Professional

使用软件:Cisco Packet Tracer 6.0

5.2 实验所需设备

表5.2.1设备所需数量表

| 设备名 |

数量 |

| 3560-24PS三层交换机 |

1 |

| 2960-24TT二层交换机 |

21 |

| 交叉线 |

18 |

| Router-PT |

3 |

| PC-PT |

33 |

| Server-PT |

10 |

| 双绞线 |

42 |

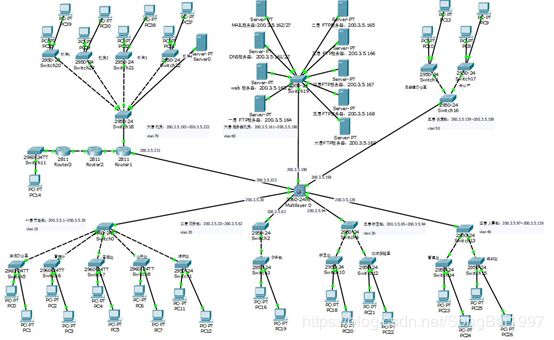

5.3 网络拓扑结构图

图5.3.1 网络拓扑结构图

六、具体设计过程

6.1 子网掩码与子网划分

通过基本设计思路部分的讨论,我们可以这样对天河科技公司总部大楼的网络进行规划

| 区域 |

子网段 |

子网掩码 |

| 1F |

200.3.5.1~200.3.5.30 |

200.3.5.224 |

| 2F |

200.3.5.33~200.3.5.62 |

200.3.5.224 |

| 3F |

200.3.5.65~200.3.5.94 |

200.3.5.224 |

| 4F |

200.3.5.97~200.3.5.126 |

200.3.5.224 |

| 5F |

200.3.5.129~200.3.5.158 |

200.3.5.224 |

| 6F(服务器) |

200.3.5.161~200.3.5.190 |

200.3.5.224 |

| 6F(机房) |

200.3.5.193~200.3.5.222 (用作NAT转换的地址池) |

200.3.5.224 |

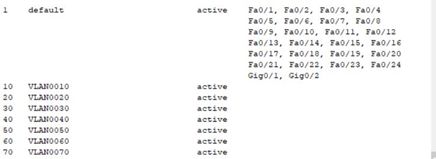

6.2 虚拟网络VLAN的划分

通过基本设计思路部分的讨论,我们可以这样对天河科技公司总部大楼的网络的VLAN划分进行如下规划

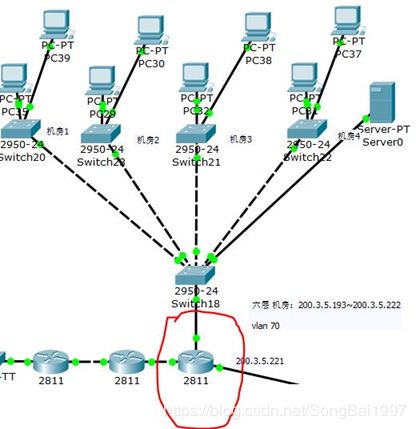

1到5层分别划分为vlan10、vlan20、vlan30、vlan40、vlan50。第6层服务器机房划为vlan60,

4个普通机房划分为vlan70。具体规划如下

| 3560-24PS三层交换机 |

|||

| VLAN |

所连区域 |

端口成员 |

IP地址 |

| vlan 10 |

1F |

f0/1 |

200.3.5.30 |

| vlan 20 |

2F |

f0/2 |

200.3.5.62 |

| vlan 30 |

3F |

f0/3 |

200.3.5.94 |

| vlan 40 |

4F |

f0/4 |

200.3.5.126 |

| vlan 50 |

5F |

f0/5 |

200.3.5.158 |

| vlan 60 |

6F(服务器) |

f0/6 |

200.3.5.190 |

| vlan 70 |

6F(机房) |

f0/7 |

200.3.5.222 |

代码:

//第一步:创建7个vlan

vlan 10

exit

vlan 20

exit

vlan 30

exit

vlan 40

exit

vlan 50

exit

vlan 60

exit

vlan 70

exit

第二步:配置vlan信息

int vlan 10

ip address 200.3.5.30 255.255.255.224

no shut

exit

int vlan 20

ip address 200.3.5.62 255.255.255.224

no shut

exit

int vlan 30

ip address 200.3.5.94 255.255.255.224

no shut

exit

int vlan 40

ip address 200.3.5.126 255.255.255.224

no shut

exit

int vlan 50

ip address 200.3.5.158 255.255.255.224

no shut

exit

int vlan 60

ip address 200.3.5.190 255.255.255.224

no shut

exit

int vlan 70

ip address 200.3.5.222 255.255.255.224

no shut

exit

//第四步:分配端口

int f0/1

sw ac vlan 10

exit

int f0/2

sw ac vlan 20

exit

int f0/3

sw ac vlan 30

exit

int f0/4

sw ac vlan 40

exit

int f0/5

sw ac vlan 50

exit

int f0/6

sw ac vlan 60

exit

int f0/7

sw ac vlan 70

exit

6.3 网络地址NAT转换

本次实验我们采用192.168.1.0/24这个网段的本地IP地址,使用了动态NAT转换技术,将200.3.5.193~200.3.5.222用作NAT转换的地址池,这样可同时满足30台计算机同时访问公网。我们通过在路由器上配置NAT服务,实现了动态NAT的转换。

图6.3.1 实现动态NAT的网络拓扑图

我们在图中被标记的路由器上配置了动态NAT服务,其用于NAT服务的端口IP地址分配为

| 端口号 |

IP地址 |

类型 |

| f0/0 |

192.168.1.253/24 |

inside |

| f1/0 |

200.3.5.221/27 |

outside |

代码:

int f0/0

ip address 192.168.1.253 255.255.255.0

ip nat inside

exit

int f1/0

ip address 200.3.5.221 255.255.255.224

ip nat outside

exit

ip nat pool mt 200.3.5.193 200.3.5.220 netmask 255.255.255.224

access-list 1 permit 192.168.1.0 0.0.0.255

ip nat inside source list 1 pool mt

exit

6.4 路由协议RIP的配置

在三层交换机上的配置

router rip

network 200.3.5.192

network 200.3.5.0

network 200.3.5.32

network 200.3.5.64

network 200.3.5.96

network 200.3.5.128

network 200.3.5.160

在路由器上的配置

router rip

network 200.3.5.192

network 192.168.1.0

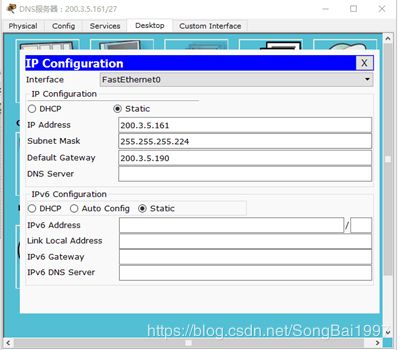

6.5 DNS服务器的配置

图6.5.1 DNS服务器的IP地址配置

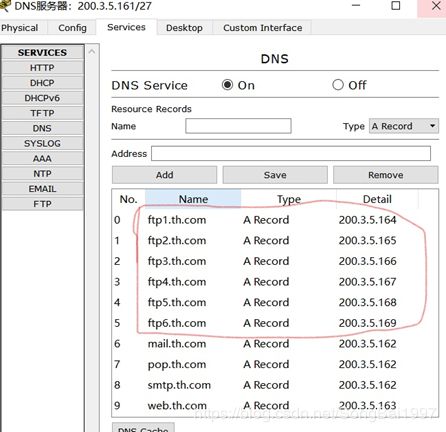

在配置DNS服务器的时候,需要在DNS服务器上添加一些Resource Records Name(资源记录名)和Address(地址),并对一些FTP服务器进行域名转换,以便于用户能够通过直接访问FTP服务器的域名而成功实现对FTP服务器的访问,每次完毕后点击Add(添加)到文本区域。

图6.5.2 DNS服务器的配置

6.6 E-mail服务器的配置

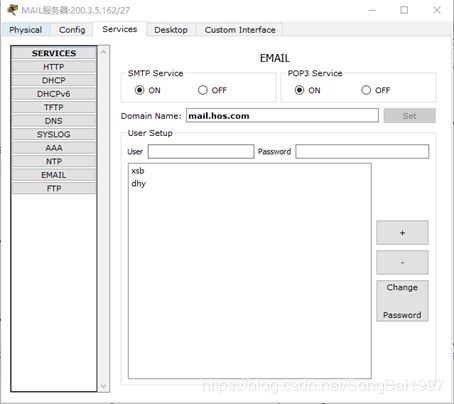

图6.6.1 MAIL服务器的IP设置

图6.6.2 MAIL服务器的配置

6.7 Web服务器的配置

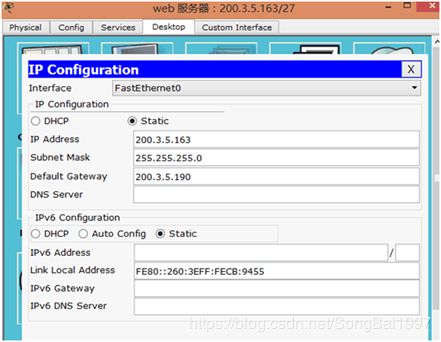

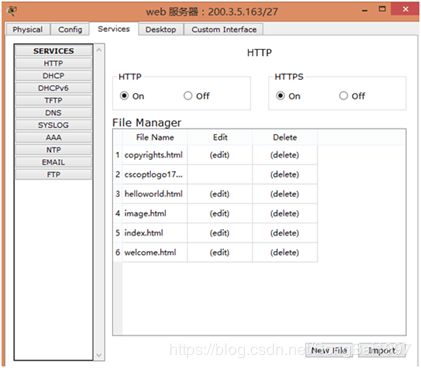

图6.7.1 WEB服务器的IP设置

图6.7.2WEB服务器的配置

在配置WEB服务器的过程中,新建了一个welcome.html文件,并将其添加到快速链接上,这样,在登陆这个服务器时,就会发现信添加的链接。

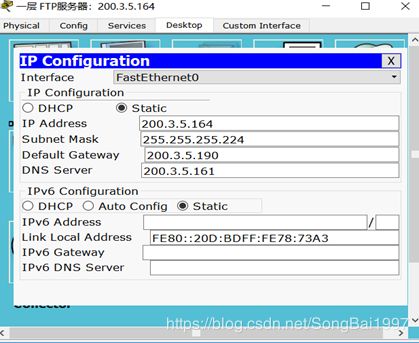

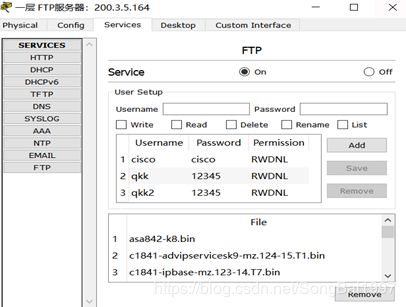

6.8 FTP服务器的配置

FTP服务器的配置

共配置了六台FTP服务器,分别为六个楼层提供服务。

图6.8.1 IP配置

图6.8.2 添加用户

其余FTP服务器的配置以此为参考。

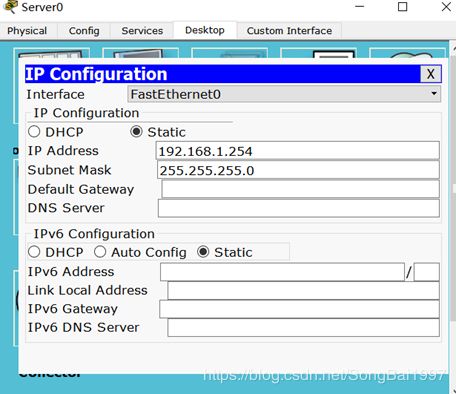

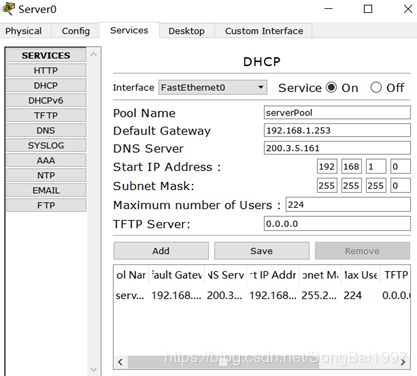

6.9 DHCP服务器的配置

①为四个普通机房分配本地地址的DHCP服务器的实现

图6.9.1 IP配置

图6.9.2 DHCP服务设置

②配置三层交换机为主机(除使用本地地址外的主机)提供DHCP服务

代码:

//对每个vlan进行dhcp服务配置

ip dhcp pool vlan10

default-router 200.3.5.30

network 200.3.5.1 255.255.255.224

dns-server 200.3.5.161

exit

ip dhcp pool vlan20

default-router 200.3.5.62

network 200.3.5.33 255.255.255.224

dns-server 200.3.5.161

exit

ip dhcp pool vlan30

default-router 200.3.5.94

network 200.3.5.65 255.255.255.224

dns-server 200.3.5.161

exit

ip dhcp pool vlan40

default-router 200.3.5.126

network 200.3.5.97 255.255.255.224

dns-server 200.3.5.161

exit

ip dhcp pool vlan50

default-router 200.3.5.158

network 200.3.5.129 255.255.255.224

dns-server 200.3.5.161

exit

ip dhcp pool vlan60

default-router 200.3.5.190

network 200.3.5.161 255.255.255.224

dns-server 200.3.5.161

exit

ip dhcp pool vlan70

default-router 200.3.5.222

network 200.3.5.193 255.255.255.224

dns-server 200.3.5.161

exit

6.10 ACL的实现

ACL访问控制列表是在三层交换机上进行的配置,用来控制通过交换机的网络流量,也可以实现对任意两个网段的控制,例如可以允许vlan 1 和vlan 2 进行通信,也可以让vlan 1向vlan 2发起通信,但反之则不可;或者可以禁止vlan 1 和vlan 2互相通信。在该公司的网络规划设计中,我们假定只有总经理和服务器机房可以访问财务处,其他各部可以自由访问。

ACL配置代码下

ip access-list standard v5

permit 200.3.5.128 0.0.0.63

permit 200.3.5.160 0.0.0.63

exit

int vlan 20

ip access-group v5 out

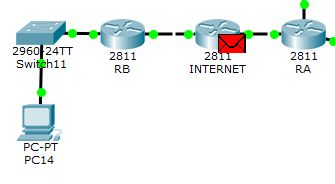

6.11 虚拟专用网的实现

图6.11.1实现的网络结构

图6.11.2ISAKMP文件与IPSec文件

| RB |

Fa0/0 |

30.1.1.2/30 |

| Fa0/1 |

172.16.1.1/24 |

|

| INTERNET |

Fa0/0 |

20.1.1.2/30 |

| Fa0/1 |

30.1.1.1/30 |

|

| RA |

Fa0/0 |

192.168.1.253/24 |

| Fa0/1 |

20.1.1.1/30 |

|

| Fa1/0 |

200.3.5.221/27 |

RA

enable #进入特权模式

config terminal #进入全局配置模式

hostname RA #给设备命名

no ip domain-lookup #禁用DNS查找功能

line console 0 #进入console配置模式

logging synchronous #配置控制台输出日志同步

exec-timeout 0 0 #配置控制台会话时间为永不超时

exit

interface FastEthernet0/0

ip address 192.168.1.253 255.255.255.0 #配置IP地址及子网掩码

no shutdown #开启接口

exit

interface FastEthernet0/1

ip address 20.1.1.1 255.255.255.252

no shutdown

crypto isakmp enable #启动IKE策略

crypto isakmp policy 1 #建立IKE协商策略

hash sha #设置密钥认证所用算法

encryption 3des #设置加密所使用的算法

group 2

authentication pre-share #设置认证类型为预共享密钥

exit

crypto isakmp key Test_key address 30.1.1.2 #设置密钥以及对方的IP地址

access-list 101 permit ip 192.168.1.0 0.0.0.255 172.16.1.0 0.0.0.255 #定义一组感兴趣流

crypto ipsec transform-set Test_form ah-md5-hmac esp-3des#设置传输模式用于定义隧道所使用的认证类型

crypto map Test_map 1 ipsec-isakmp #将隧道所有信息做整合

match address 101 #应用访问控制列表当中的感兴趣流

set peer 30.1.1.2 #确定对端的IP地址

set transform-set Test_form #设置所使用的认证类型

exit

int f0/1

crypto map Test_map #将密钥图应用于接口

exit

ip route 0.0.0.0 0.0.0.0 20.1.1.2 #配置默认路由INTERNET

enable

configure terminal

interface FastEthernet0/0

ip address 20.1.1.2 255.255.255.252

no shutdown

exit

interface FastEthernet0/1

ip address 30.1.1.1 255.255.255.252

no shutdownRB

enable

config t

hostname RB

no ip domain-lookup

line console 0

logging synchronous

exec-timeout 0 0

exit

interface FastEthernet0/0

ip address 30.1.1.2 255.255.255.252

no shutdown

exit

interface FastEthernet0/1

ip address 172.16.1.1 255.255.255.0

no shutdown

crypto isakmp enable

crypto isakmp policy 1

hash sha

encryption 3des

group 2

authentication pre-share

exit

crypto isakmp key Test_key address 20.1.1.1

access-list 101 permit ip 172.16.1.0 0.0.0.255 192.168.1.0 0.0.0.255

crypto ipsec transform-set Test_form ah-md5-hmac esp-3des

crypto map Test_map 1 ipsec-isakmp

match address 101

set peer 20.1.1.1

set transform-set Test_form

exit

int f0/0

crypto map Test_map

exit

ip route 0.0.0.0 0.0.0.0 30.1.1.1

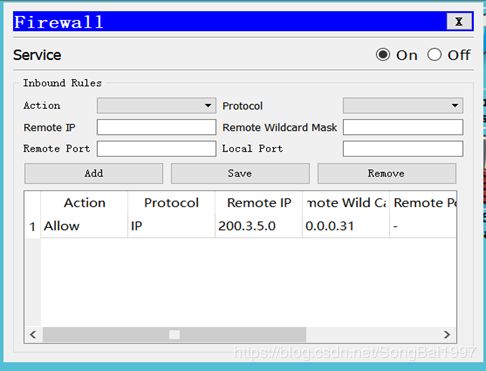

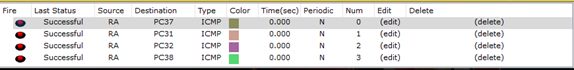

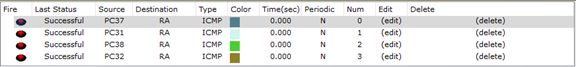

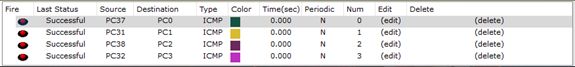

6.12 防火墙的实现

本功能利用FTP服务器上内置的Firewall功能来实现,通过为各个楼层的子网添加对应的Inbound Rules来实现各个网络的FTP访问权限控制。如:VLAN1的IP地址范围为200.3.5.1~200.3.5.30,其通配符掩码为0.0.0.31,

图6.12.1防火墙设置

七、结果检测与验证

7.1 验证子网掩码与子网划分

图7.1.1 子网划分成功

7.2 验证虚拟网络VLAN的划分

图7.2.1 VLAN的划分

图7.2.2VLAN的划分

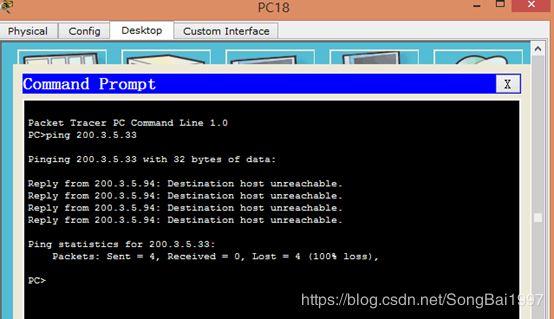

7.3 验证网络地址NAT转换

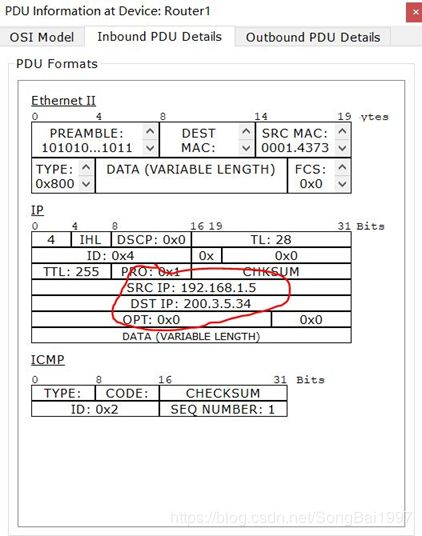

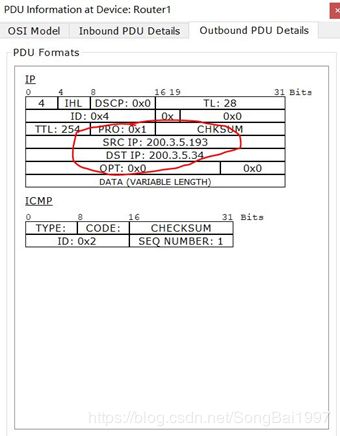

IP地址为本地地址192.168.1.5的主机访问IP地址为合法IP地址200.3.5.34的主机

图7.3.1 NAT转换前

图7.3.2 NAT转换后

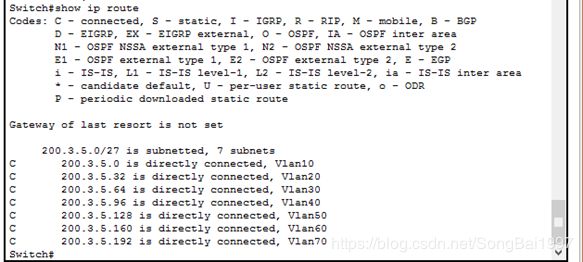

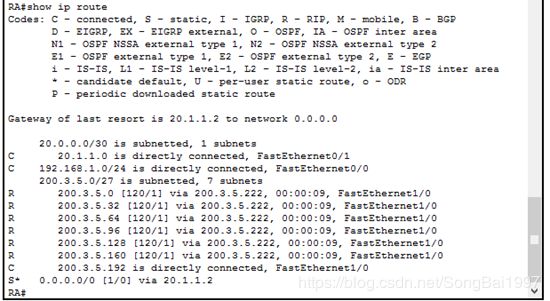

7.4 验证路由协议RIP的配置

图7.4.1 三层交换机路由表

图7.4.2路由器1路由表

7.5 验证DNS服务器

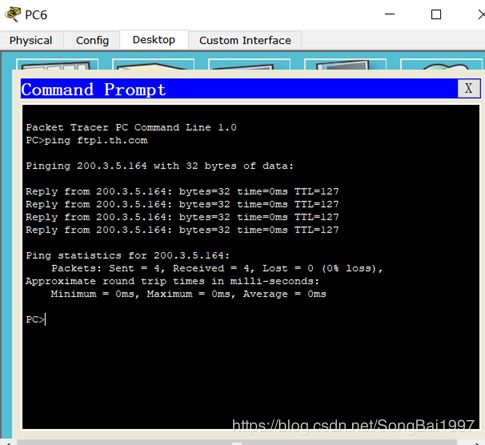

通过主机ping域名能够访问该服务器说明域名解析成功,DNS服务器配置成功。

图7.5.1 主机PC7ping域名的结果

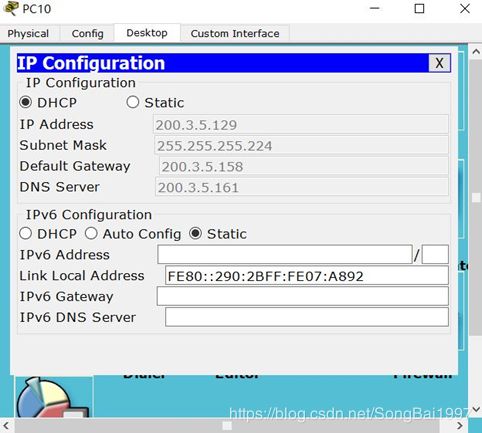

7.6 验证E-mail服务器

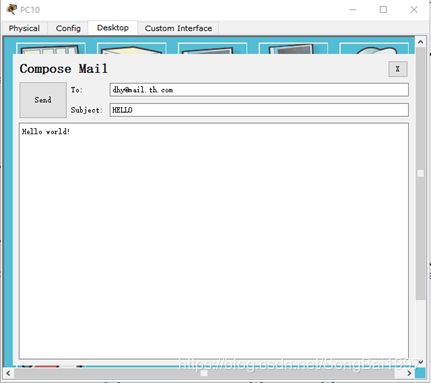

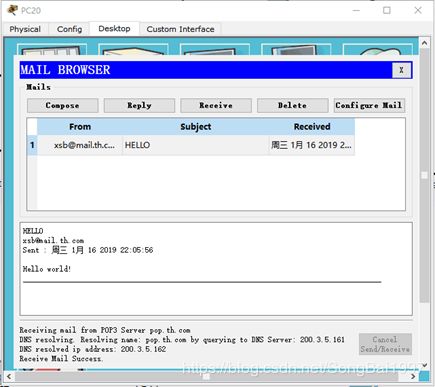

通过两个邮箱发送和接受邮件验证该服务器。

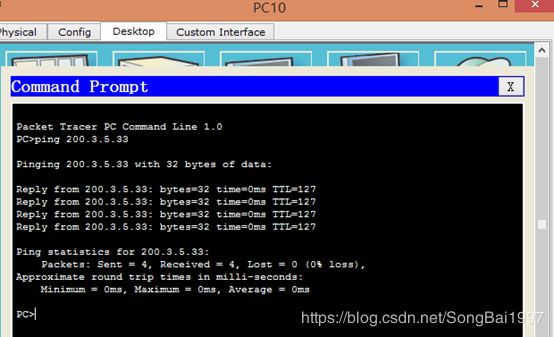

图7.6.1 主机PC10向PC20发送邮件

图7.6.2 PC20成功接收邮件

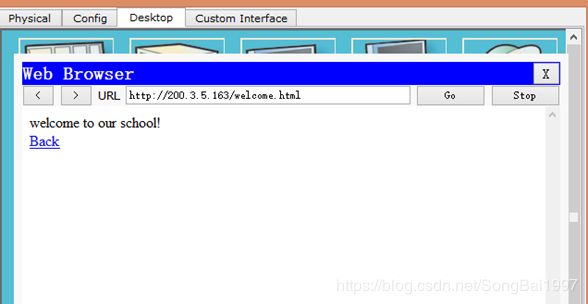

7.7 验证Web服务器

图7.7.1 市场部访问WEB

图7.7.2 总经理打开weicome链接

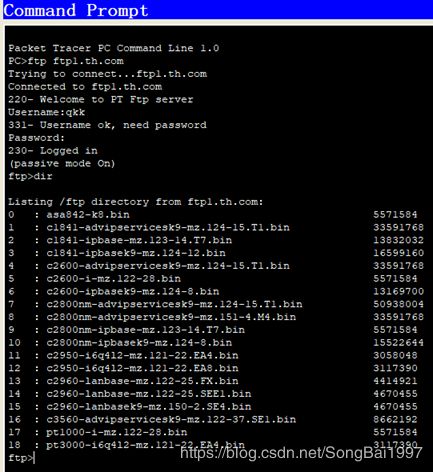

7.8 验证FTP服务器

图7.8.1 服务器域名

五台FTP服务器分别为楼层一到五的五个子网提供服务,如一层VLAN的FTP服务由且仅由ftp1来提供。

图7.8.2 用一楼的主机请求ftp1的服务:成功

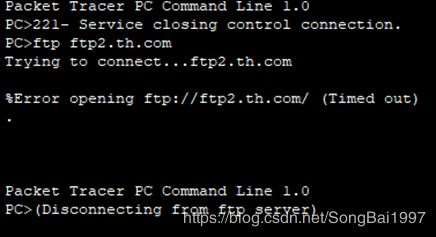

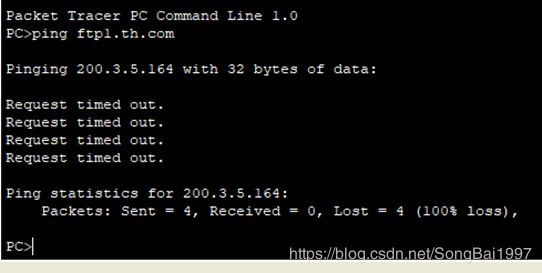

图7.8.3 用一楼的主机请求ftp2的服务:失败

7.9 验证DHCP服务器

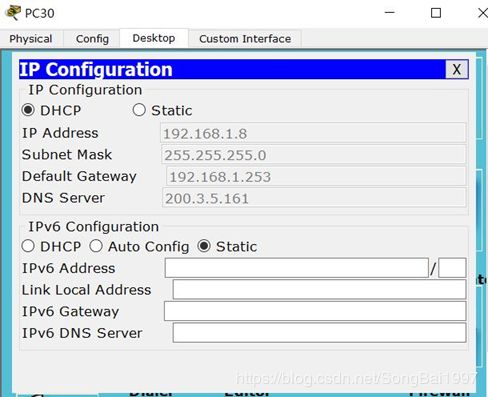

①为四个普通机房分配本地地址的DHCP服务器的验证

图7.9.1 为四个普通机房分配本地地址的DHCP服务器的验证

②配置三层交换机为主机(除使用本地地址外的主机)提供DHCP服务的验证

图 7.9.2 配置三层交换机为主机(除使用本地地址外的主机)提供DHCP服务的验证

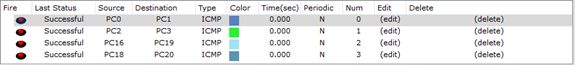

7.10 验证ACL

从总经理办公室可以成功向财务处发起通信

图7.10.1 验证acl 1

研发部访问财务处被阻止,研发部访问市场部可以。

图7.10.2 验证acl2

图7.10.3 vlan30不能访问vlan20

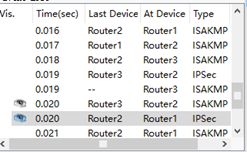

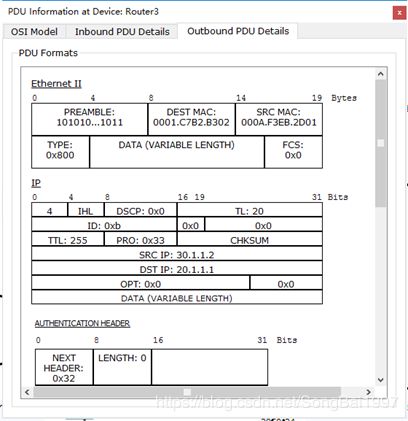

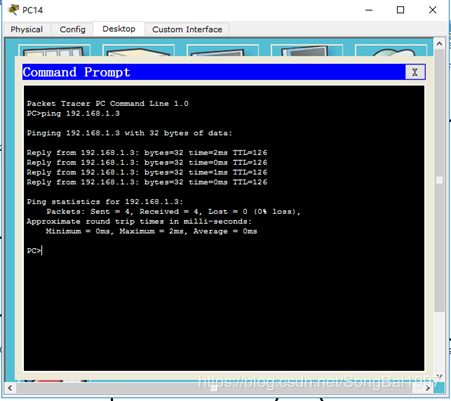

7.11 验证虚拟专用网

图7.11.1 转换前

图7.11.2 转换后

图7.11.3 主机PC14ping主机PC37

7.12 验证防火墙

图7.12.1 VLAN10的pc测试

图7.12.2 VLAN20 的pc测试

7.13 连通性验证

(1)同一局域网下不同主机之间的通信

图7.13.1 同一局域网下不同主机之间的通信

(2)VLAN 划分的不同子网下主机之间的通信

图7.13.2 VLAN 划分的不同子网下主机之间的通信

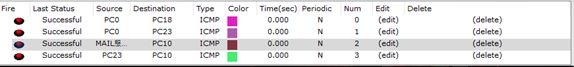

(3)机房进行网络 NAT 转换后和其他子网下主机之间的通信

图7.13.3 路由器 ping其下的主机

图7.13.4 主机ping路由器

图7.13.5 进行NAT转换后电脑机房与市场部之间的通信

八、参考文献

【1】谢希仁.计算机网络(第七版).北京:电子工业出版社,2006

【2】范建华,胥光辉(译).TCP/IP详解.卷1,协议.北京:机械工业出版社,2015

【3】梁广民,王隆杰.思科网络实验路由、交换实验指南.北京:电子工业出版社,2015