史上最全面的基于JWT token登陆验证

介绍JWT

1、什么是JWT:JWT(Json web token), 是为了在网络应用环境间传递声明而执行的一种基于JSON的开放标准((RFC 7519)。

2、JWT的组成:

jwt由header(头部),playload(载荷)、signature(签名三部分组成)

头部部分header

{

“alg”: “HS256”,

“typ”: “JWT”

}

alg描述的是签名算法。默认值是HS256。

载荷部分payload

{

“iss”: “发行者”,

“sub”: 主题”,

“aud”: “观众”,

“exp”:”过期时间”,

“iat”:”签发时间”

以下可以添加自定义数据

“id”:”1”,

“nickname”:”昵称”

}

签名部分signature

HMACSHA256(Base64(Header) + “.” + Base64(Payload), secret),secret是加密的盐。

签名的目的是用来验证头部和载荷是否被非法篡改。

传统的session认证

我们知道,http协议本身是一种无状态的协议,而这就意味着如果用户向我们的应用提供了用户名和密码来进行用户认证,那么下一次请求时,用户还要再一次进行用户认证才行,因为根据http协议,我们并不能知道是哪个用户发出的请求,所以为了让我们的应用能识别是哪个用户发出的请求,我们只能在服务器存储一份用户登录的信息,这份登录信息会在响应时传递给浏览器,告诉其保存为cookie,以便下次请求时发送给我们的应用,这样我们的应用就能识别请求来自哪个用户了,这就是传统的基于session认证。

但是这种基于session的认证使应用本身很难得到扩展,随着不同客户端用户的增加,独立的服务器已无法承载更多的用户,而这时候基于session认证应用的问题就会暴露出来。

基于session认证所显露的问题

Session: 每个用户经过我们的应用认证之后,我们的应用都要在服务端做一次记录,以方便用户下次请求的鉴别,通常而言session都是保存在内存中,而随着认证用户的增多,服务端的开销会明显增大。

扩展性: 用户认证之后,服务端做认证记录,如果认证的记录被保存在内存中的话,这意味着用户下次请求还必须要请求在这台服务器上,这样才能拿到授权的资源,这样在分布式的应用上,相应的限制了负载均衡器的能力。这也意味着限制了应用的扩展能力。

CSRF: 因为是基于cookie来进行用户识别的, cookie如果被截获,用户就会很容易受到跨站请求伪造的攻击。

基于token的鉴权机制

基于token的鉴权机制类似于http协议也是无状态的,它不需要在服务端去保留用户的认证信息或者会话信息。这就意味着基于token认证机制的应用不需要去考虑用户在哪一台服务器登录了,这就为应用的扩展提供了便利。

流程上是这样的:

1、用户使用用户名密码来请求服务器

2、服务器进行验证用户的信息

3、服务器通过验证发送给用户一个token

4、客户端存储token,并在每次请求时附送上这个token值

5、服务端验证token值,并返回数据

对比可以得出JWT的好处

1.性能问题。

JWT方式将用户状态分散到了客户端中,相比于session,可以明显减轻服务端的内存压力。

Session方式存储用户id的最大弊病在于Session是存储在服务器端的,所以需要占用大量服务器内存,

对于较大型应用而言可能还要保存许多的状态,一般还需借助nosql和缓存机制来实现session的存储,如果是分布式应用还需session共享。

2.单点登录。

JWT能轻松的实现单点登录,因为用户的状态已经被传送到了客户端。

token 可保存自定义信息,如用户基本信息,web服务器用key去解析token,就获取到请求用户的信息了。

我们也可以配置它以便包含用户拥有的任何权限。这意味着每个服务不需要与授权服务交互才能授权用户。

3.前后端分离。

以前的传统模式下,后台对应的客户端就是浏览器,就可以使用session+cookies的方式实现登录,

但是在前后分离的情况下,后端只负责通过暴露的RestApi提供数据,而页面的渲染、路由都由前端完成。因为rest是无状态的,因此也就不会有session记录到服务器端。

4.兼容性。

支持移动设备,支持跨程序调用,Cookie 是不允许垮域访问的,而 Token 则不存在这个问题。

5.可拓展性。

jwt是无状态的,特别适用于分布式站点的单点登录(SSO)场景。

比如有3台机器(A、B、C)组成服务器集群,若session存在机器A上,session只能保存在其中一台服务器,此时你便不能访问机器B、C,因为B、C上没有存放该Session,

而使用token就能够验证用户请求合法性,并且我再加几台机器也没事,所以可拓展性好。

6.安全性。因为有签名,所以JWT可以防止被篡改。

JWT的缺点

当然jwt也是有缺点的如:

1、JWT在生成token的时候支持失效时间,但是支持的失效时间是固定的,比如说一天。

但是用户在等出的时候是随机触发的,那么我们jwt token来做这个失效是不可行的,因为jwt在初始化的时候已经定死在什么时候过期了。

采用其他方案,在redis中存储token,设置token的过期时间,每次鉴权的时候都会去延长时间

2、jwt不适合存放大量信息,信息越多token越长

开始搭建我们的项目

1.1、添加相关jar包

1.2、编写实体类(我并没有连接数据库,如果您有兴趣可以连接数据库测试)

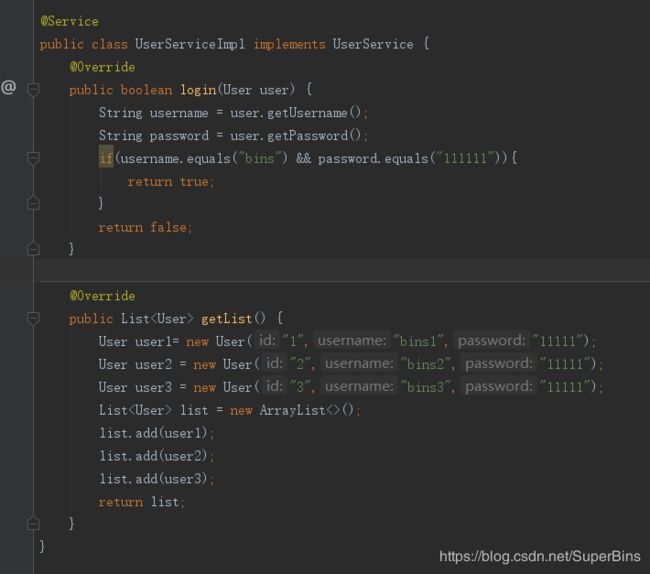

1.3编写相应的cotroller、server及实现类

2.1、编写token的工具类(生成、验证)

import java.util.Date;

public class TokenUtil {

private static final long EXPIRE_TIME= 15*60*1000;

private static final String TOKEN_SECRET="token123"; //密钥盐

/**

* 签名生成

* @param user

* @return

*/

public static String sign(User user){

String token = null;

try {

Date expiresAt = new Date(System.currentTimeMillis() + EXPIRE_TIME);

token = JWT.create()

.withIssuer("auth0")

.withClaim("username", user.getUsername())

.withExpiresAt(expiresAt)

// 使用了HMAC256加密算法。

.sign(Algorithm.HMAC256(TOKEN_SECRET));

} catch (Exception e){

e.printStackTrace();

}

return token;

}

/**

* 签名验证

* @param token

* @return

*/

public static boolean verify(String token){

SimpleDateFormat f=new SimpleDateFormat("yyyy 年 MM 月 dd 日 HH 点 mm 分 ss 秒");

try {

JWTVerifier verifier = JWT.require(Algorithm.HMAC256(TOKEN_SECRET)).withIssuer("auth0").build();

DecodedJWT jwt = verifier.verify(token);

System.out.println("认证通过:");

System.out.println("issuer: " + jwt.getIssuer());

System.out.println("username: " + jwt.getClaim("username").asString());

System.out.println("过期时间:" + f.format(jwt.getExpiresAt()));

return true;

} catch (Exception e){

return false;

}

}

}

2.2、添加拦截器

@Component

public class TokenInterceptor implements HandlerInterceptor {

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler)throws Exception{

if(request.getMethod().equals("OPTIONS")){

response.setStatus(HttpServletResponse.SC_OK);

return true;

}

response.setCharacterEncoding("utf-8");

String token = request.getHeader("admin-token");

if(token != null){

boolean result = TokenUtil.verify(token);

if(result){

System.out.println("通过拦截器");

return true;

}

}

response.setCharacterEncoding("UTF-8");

response.setContentType("application/json; charset=utf-8");

PrintWriter out = null;

try{

JSONObject json = new JSONObject();

json.put("success","false");

json.put("msg","认证失败,未通过拦截器");

json.put("code","500");

response.getWriter().append(json.toJSONString());

System.out.println("认证失败,未通过拦截器");

// response.getWriter().write("50000");

}catch (Exception e){

e.printStackTrace();

response.sendError(500);

return false;

}

return false;

}

}

2.3、配置拦截器

@Component

public class IntercepterConfig implements WebMvcConfigurer {

private TokenInterceptor tokenInterceptor;

//构造方法

public IntercepterConfig(TokenInterceptor tokenInterceptor){

this.tokenInterceptor = tokenInterceptor;

}

@Override

public void addInterceptors(InterceptorRegistry registry){

List excludePath = new ArrayList<>();

excludePath.add("/my/login"); //登录

registry.addInterceptor(tokenInterceptor)

.addPathPatterns("/**")

.excludePathPatterns(excludePath);

WebMvcConfigurer.super.addInterceptors(registry);//除了登陆接口其他所有接口都需要token验证

}

}

3、测试

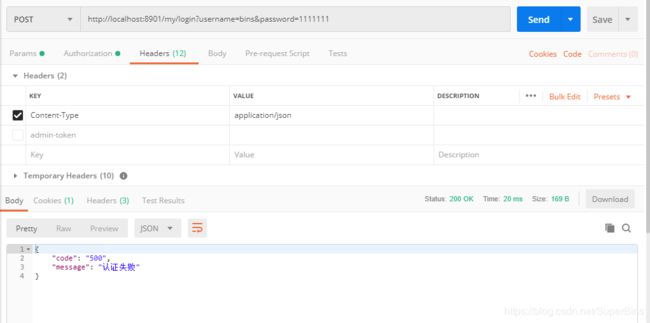

使用postman进行测试

当我们的账户和密码错误时

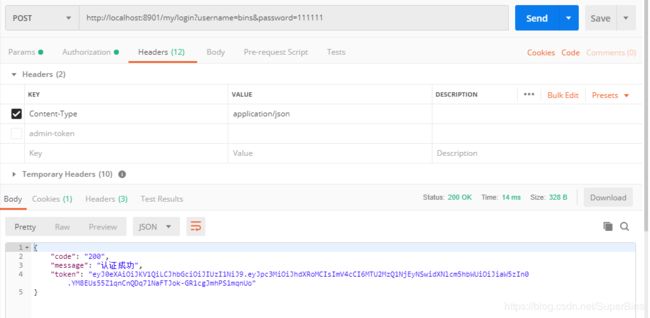

当用户名和密码正确的时候

返回认证成功,并且带有token,注意保存好我们的token,进行我们下一步的测试。

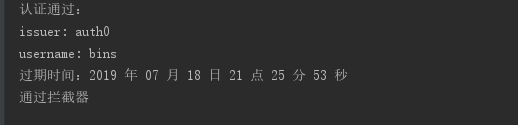

将token存放到post请求的headers中key要使用admin-token(因为我们后台获取token是从header的admin-token中获取的)

并且后台也打印了载荷中的信息(这个是我们设置的,当然你也可以不设置)

至此我们的token登陆、验证都测试完毕。接下来我们将运用到spring cloud 的网关上(敬请等待)。