散列算法 SHA-1,SHA-2和SHA-256之间的区别

随着SSL证书的普及,以“SHA”开头的算法的知名度也越多越高,但并不是很多人能够完全能分清“SHA”所有的算法,本文将会围绕“SHA”展开分析,深入了解SSL证书是如果通过散列算法来完成签名。在细说“SHA”之前,首先要了解一个重要的名称——HASH(哈希)。

什么是HASH(哈希)?

HASH算法将任意长度的二进制值映射为较短的固定长度的二进制值,这个小的二进制值称为哈希值。例如句子“那只敏捷的棕色狐狸跳过了懒惰的狗,”通过一种称为CRC32的特定算法运行,将会产生结果“07606bb6”。而这个结果被称为HASH(哈希)。

一般情况下,电脑可以对hash进行识别、比较、或对文件和字符串进行数据计算。计算机会先对HASH进行计算,然后与原始文件进行校验。

HASH算法的重要特征是其确定性。上述的列子,在任何一台电脑使用任意的hash算法得出的结果都是一样的。

HASH算法的应用有多种,可用于计算机视觉数据库中存储密码。

目前,HASH算法的方式有数百种,但它们都有特定的用途:有些是针对某些类型的数据进行了优化,一些则针对速度,安全性等。

而本文提到的“SHA”算法,是HASH算法的一种。SHA表示加密散列算法,用于网络加密安全。

对于加密散列算法的最重要的因素是他们产生不可逆的和独特的哈希值。不可逆性,数据一旦产生哈希值,那么就不可能通过单一的哈希值解出原始的数据。独特性,两个不懂的数据是不能产生同样的哈希值。下面将分为这两个特性为什么如此重要。

注意:为了更容易阅读和理解这篇文章,下文使用了一个示例数据字符串和散列算法,该算法比实际使用的要短得多。到目前为止,所看到的哈希值并不是任何类型的哈希。

数字签名

SSL / TLS协议是为客户端到服务端之间搭建一条安全的网络数据传输通道。为了简单理解,很多人把SSL直接解析为“加密”。但是,SSL还有另外重要的功能——身份验证。SSL证书文件的任务之一是提供身份验证所需的信息,具体而言,SSL证书将特定的公钥连接到安全标识。

SSL / TLS协议是使用非对称加密来确保安全连接。这意味着有两个加密密钥:一个用于加密的公钥,另一个用于解密的私钥。每个SSL证书都包含一个公钥,客户端可以使用该密钥对数据进行加密,拥有SSL证书的所有者可以在其服务器上安全的存储一个撕咬,然后对数据进行解密,安全查看数据内容。

认证对于SSL/TLS提供的安全特性非常重要。如果没有可靠的方式验证谁拥有加密密钥,那么数据加密就没有意义了,因为客户端无法判断哪一个服务端拥有安全的密钥。如果将数据直接发给中间人的攻击者,那么密钥就没有存在的意义。

数字签名是SSL证书提供身份验证的重要组成部分。颁发证书时,是由证书提供商(CA机构)进行数字签名(如Symantec、GlobalSign、数安时代GDCA)。该签名提供加密密钥,CA签署了SSL证书,证书没有被修改或转载。

非对称密钥将再次被使用,但是为了签名而不是加密。从数学角度来说,签名涉及到数据和密钥组合的方式。为了让计算机在安全的情况下响应迅速,安全创建和检测签名,CA机构会先在证书生成哈希值,这比签署整个证书更有效率。

然后,数字签名提供所需证书,证明所提供的证书是受信任CA颁发给相关网站的有效证书。

数字签名是非常灵敏的,对文件的任何更改都会导致签名改变。同一单词的英文大小所产生的哈希值都是不同的,这就意味着其散列的结果签名也是不一样的。如果改变一千万字节的文档,将会产生完全不同的哈希。

数字签名非常敏感——对文件的任何更改都会导致签名改变。如果我们从上一节中引用我们的示例语句,并将其完全小写(“快速的棕色狐狸跳过懒惰的狗”),得到的哈希将是完全不同的。这意味着该散列的结果签名也会不同。甚至改变一个多千字节文件会导致完全不同的哈希。

这样,攻击者就不可能更改合法的证书或伪造类似正确的欺诈性证书。不同的哈希值意味着其签名是无效的,当客户端访问服务器是,计算机就会自动验证SSL证书,一旦遇到无效的证书,就会触发错误并阻止客户端链接。

SHA-1与SHA-2

如上所述,SHA代表安全哈希算法。SHA-1和SHA-2是该算法不同的两个版本,它们的构造和签名的长度都有所不一样,但可以把SHA-2理解为SHA-1的继承者。

首先,人们一般把哈希值位数长度作为重要的区别,SHA-1是160位的哈希值,而SHA-2是组合值,有不同的位数,其中最受欢迎的是256位。

因为SHA-2有多种不同的位数,导致这个名词有一些混乱。但是无论是“SHA-2”,“SHA-256”或“SHA-256位”,其实都是指同一种加密算法。但是SHA-224”,“SHA-384”或“SHA-512”,表示SHA-2的二进制长度。还要另一种就是会把算法和二进制长度都写上,如“SHA-2 384”。

SSL行业选择SHA作为数字签名的散列算法,从2011到2015,一直以SHA-1位主导算法。但随着互联网技术的提升,SHA-1的缺点越来越突显。从去年起,SHA-2成为了新的标准,所以现在签发的SSL证书,必须使用该算法签名。

也许有人偶尔会看到SHA-2 384位的证书,很少会看到224位,因为224位不允许用于公共信任的证书,512位,不被软件支持。

初步预计,SHA-2的使用年限为五年,但也许会被提前淘汰。这需要时间来验证。

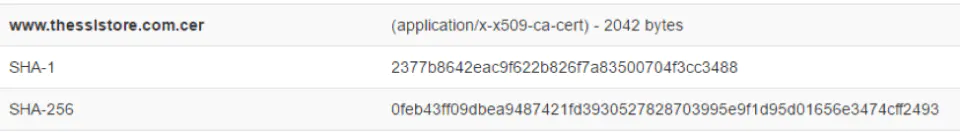

下面是SSL证书的SHA-1和SHA-2签名对比

两者在表面上似乎没有什么特别,但是数字签名对于SSL / TLS的安全性具有重要的作用。

哈希值越大,组合越多,其安全性就越高。加密哈希算法的一个重要功能是产生独特的散列,当两个不同的值或文件可以产生相同的散列,则会创建所谓的碰撞。

只有在不发生碰撞时,才能保证数字签名的安全性。碰撞对于哈希算法来说是极其危险的,因为碰撞允许两个文件产生相同的签名。当计算机检查签名时,即使该文件未真正签署,也会被计算机识别为有效的。

多种不同哈希值

每个哈希位有两个可能值:0和1。每一个独立的哈希值通过位的可能值的数量。对于SHA-256,有2的256次方种组合。这是一个庞大的数值。

哈希值越大,碰撞的机率就越小。

在技术上,有无限数量的可输入[ 1 ],但是数量有限的。因此,每个散列算法,包括安全算法,都会发生碰撞。因为SHA-1的大小结构都碰撞的机率比较大,所以SHA-1被认为是不安全的。

迁移到SHA-2

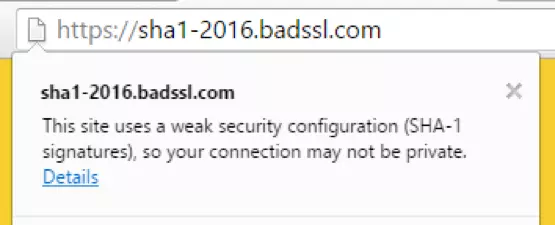

去年,SSL行业最新证书全部迁移SHA-2,在2015 年12月31日前,CA机构仍可颁发SHA-1签名SSL证书。所以这两年,仍可看到安全SHA-1的数字签名证书。但日后,如果网站仍使用 SHA-1的SSL证书,客户端将会看到一个降级的安全指示器。在Chrome中,2016年过期的所有SHA-1证书都不会显示安全连接中的绿色挂锁,直接变成与不安全的HTTP连接相同的图标。客户端可以点击图标获取具体信息,了解详细原因,因为这与签名无关。

如果在浏览器(chrome)中看到了SHA-1证书,。要查看浏览器中该页面的内容,请访问https://sha1-2016.badssl.com

在2017年,浏览器会对SHA-1签署的证书进行更严格的安全警告,因为签名的安全性与证书的有效时间有直接关系。

保持安全的签名

随着时间的推移,对加密技术的攻击将会越来越强,其安全成本也有所降低。这使得有效的SHA-2签名将会越来越不安全。可见,安全算法防护要比实际要强,而短期的改善并不是一个长期的方案。对于特定的哈希算法来说,保持十年的安全性是不切实际。

虽然目前的SSL证书是可靠安全的数字签名。但全球的网络安全专家仍不断分析研究SHA-2和其他加密算法,日后将会推出更安全的算法。其中SHA-2的继承者已敲定为SHA-3,这两种可能是完全不同的算法,但不会影响SHA-3成为SSL行业的加密算法的选择。