【信息系统项目管理师】信息系统安全管理

文章目录

- 信息系统安全策略

- 信息安全系统工程

- 信息安全系统架构体系【重点】

- PKI公开密钥基础设施

- PMI权限/授权管理基础措施

- 信息安全审计(事后)

- 分布式审计系统

非常重要 5分选择题 异常多

信息系统安全策略

信息系统安全策略

对信息系统的安全风险进行识别,采取手段、建立管理制度

一个单位的安全策略都是针对本单位的,定制的

安全策略是具体的,体系是宏观的

安全策略的核心:七定 定方案、定岗、定位、定员、定目标、定制度、定工作流程

建立安全策略需处理好的关系(论文子题目)

系统安全是一个动态的过程。今日安全明日未必

系统永不停机、数据永不丢失、网络永不瘫痪、信息永不泄露的安全目标是不现实的(永远做不到绝对的安全)

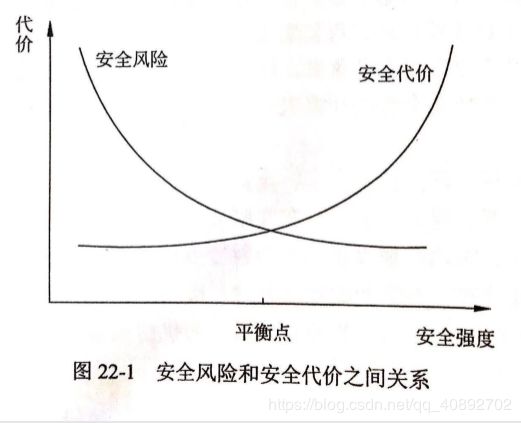

适度的安全观点:安全代价低,安全风险大;安全代价大,安全风险就低(均衡投入和安全性 钱和成本平衡)

木桶效应的观点:安全水平是最短的那块木板决定的

计算机信息系统的五个安全保护等级(用系安结访)

第一级:用户自主保护级——普通内联网用户(自己在电脑上做了个系统)

第二级:系统审计保护级——通过内联网/国际网进行商务活动,需要保密的非重要单位(淘宝)

第三级:安全标记保护级——地方各级国家机关(地方)

第四级:结构化保护级——中央级国家机关 (中央级广播) 社会特别严重,国家严重

第五级:访问验证保护级——国防关键部门

第一级 国家无损害 社会和公共损害

第二级 社会公众严重损害

第三级 国家损害

第四级 国家严重损害

第五级 国家特别严重损害

两个关键定级要素:受侵害的客体和对客体的侵害程度

受侵害的个体——公民、其他组织合法权益;社会秩序、公共利益;国家安全

对客体的侵害程度——由客观方面的不同外在表现综合决定

信息系统安全策略设计原则:

分权制衡原则(安全权利分散)

最小特权原则

标准化原则

用成熟的先进技术原则

失效保护原则(安全失效了,启动应急措施)

普遍参与原则(全员参与)

职责分离原则(三权分立:系统管理员(权限设置)、业务管理员(看报表)、安全审计员(数据访问)公安检察院)

审计独立原则

控制社会影响原则

保护资源和效率原则

信息安全系统工程

Management Information System MIS

信息系统业界——信息应用系统/信息应用管理系统/管理信息系统,不能脱离业务应用信息系统存在 接收订单的系统,安全系统监控它

业务应用信息系统——支撑业务运营的计算机应用信息系统(银行柜台业务信息系统、国税征收信息系统)

信息系统工程——建造信息系统的工程有两个不可分割的部分:信息安全系统工程和业务应用信息系统工程

信息安全系统

三维模型。X轴是安全机制、Y轴是OSI网络参考模型、Z是安全服务。信息安全系统的三维空间是信息系统的安全空间。

安全空间的五大属性:认证、权限、完整、加密和不可否认

安全服务

对等实体认证服务——对对方实体的合法性、真实性进行确认,以防假冒

数据保密服务——信息保密

数据完整性服务——防止非法实体对交换实体的修改、插入、删除以及在数据交换过程中的数据丢失

数据源点认证服务——防止假冒

禁止否认服务

犯罪证据提供服务

信息安全系统架构体系【重点】

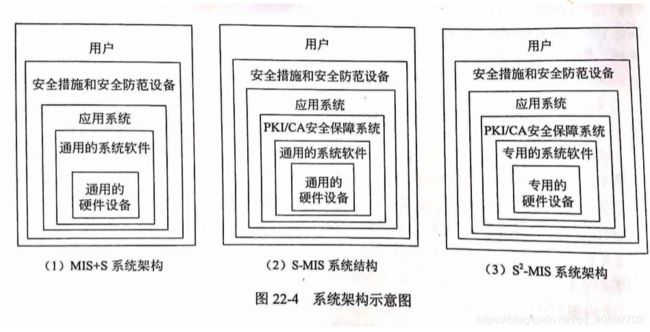

通用硬件-通用软件-应用系统-安全措施

通用硬件-通用软件-密码输入-应用系统(密码后改造)-安全措施

专用硬件-专用软件-密码-应用系统-安全措施

window通用软件不安全,用得太多

Management Information System +Security

MIS+S系统——初级信息安全保障系统/基本信息安全保障系统

- 业务应用系统基本不变

- 硬件和系统软件通用

- 安全设备基本不带密码

Security-Management Information System standard

S-MIS——标准信息安全保障系统

- 硬件和系统软件通用

- PKI/CA安全保障系统必须带密码

- 业务应用系统必须根本改变

- 主要的通用的硬件、软件也要通过PKI/CA认证

Super Security Management Information System

S²-MIS——超安全的信息安全保障系统

- 硬件和系统软件专用

- PKI/CA安全基础设施必须带密码(认证)

- 业务应用系统必须根本改变

ISSE-CMM Information System Security Engineering Capability Maturity Model Integration

信息安全系统工程能力成熟度模型(指导信息安全工程的完善和改进,使信息安全系统工程成为一个清晰定义的、成熟的、可管理的、可控制的、有效的和可度量的学科)

将信息安全系统工程实施分解为(工程过程、风险过程、保证过程)

信息安全系统工程与其他工程活动一样:包括概念、设计、实现、测试、部署、运行、维护、退出的完整过程

一个有害事件组成(威胁、脆弱性、影响)

PKI公开密钥基础设施

公钥基础设施 PKI public key infrastration

- 以

不对称密钥加密技术为基础(典型:RSA) - 以数据机密性、完整性、身份认证和行为不可抵赖性为安全目的,来实施和提供安全服务的具有普适性的安全基础设施

数字证书

认证机构进行数字签名发给信息交易主体的一段电子文档

提供了PKI基础

认证中心 Certification Authority

- CA是PKI核心

- 公正、权威、可信的第三方网上认证机构,负责数字证书的签发、撤销和生命周期的管理,提供密钥管理和证书在线查询等服务

- 加密用CA,解密从CA获取证书(信任第三方)

每一个PKI版本的X.509(数字签名)必须包含的信息(版本号、序列号、签名算法标识、认证机构、有效期限、主题信息、认证机构的数字签名、公钥信息)公钥信息非私钥

PMI权限/授权管理基础措施

以资源为核心,权限控制

PMI 授权管理——证明这个用户有什么权限啊 privilege management infrastructure

PKI 身份鉴别——证明用户身份 Public Key Infrastructure

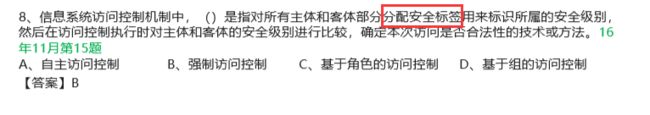

访问控制两重要过程(认证过程、授权管理)——为了限制访问主体,能做什么和做的程度

认证过程 鉴别来检验合法身份

授权管理 授权来赋予用户对某项资源的访问权限

访问控制机制分类(强制性访问控制、自助性访问控制)

基于角色的访问控制(RBAC与MAC的区别:MAC是基于多级安全需求的,RBAC不是)Role-Based policies Access Control

VIP权限多,普通用户没资料

所有的权限都是由管理员授权,不能自主。DAC比RBAC的先进之处

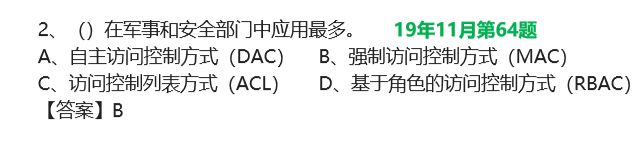

5PMI支撑体系:4种访问控制授权方案

DAC自主访问控制方式(Discretionary Access Control)

针对每个用户指明能够访问的资源,对于不在指定的资源列表中的对象不允许访问(我设定谁能做什么事情,相当于系统管理员)

ACL访问控制列表方式

目前应用最多的方式。目标资源拥有访问权现列表(权限有哪些用户可以访问 linux)

MAC非自主/强制访问控制方式(Mandatory Access Control)

军事和安全部门中的应用较多 做了安全等级的标签

RBAC基于角色的访问控制方式 (用户-角色-权限)解耦性,安全管理

定义组织内部的角色;分配相应权限;给具体业务和职位分配多个角色

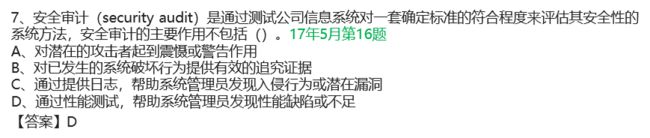

信息安全审计(事后)

事前论证-事中评审-事后审计

记录、审查主体对客体进行访问和使用情况,保证安全规则被正确执行,帮助分析安全事故产生的原因

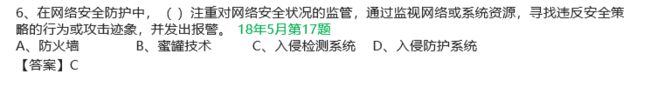

安全审计具体包括两方面:采用网络监控与入侵防范系统,识别网络各种违规操作与攻击行为。及时响应(报警)并进行阻断。

对信息内容和业务流程进行审计,可以防止内部机密或敏感信息的非法泄露和单位资产的流失

安全审计系统采用数据挖掘和数据仓库技术,对历史数据进行分析、处理和追踪,实现在不同网络环境中终端对终端的监控和管理,必要时通过多种途径向管理员发出警告或自动采取排错措施。

安全审计系统是业务应用信息系统的黑匣子、监护神。

黑匣子——在整个系统被破坏后,黑匣子也能安全无恙,并确切记录破坏系统的各种痕迹和现场记录

监护神——随时对一切现行的犯罪行为、违法行为进行监视、抓捕。同时对暗藏、隐患的违法迹象进行堵漏、铲除。

安全审计产品——主机类、网络类及数据库类和业务应用系统级的审计产品

主机类(电脑)

网络类(路由器)

数据库类(数据删除)

业务应用系统级(功能模块)

一个安全审计系统的作用(论文)

对潜在的攻击者起到震慑或警告作用

对于已发生的系统破坏行为提供有效的追究证据

为系统安全管理员提供有价值的系统使用日志,从而帮助系统安全管理员及时发现系统入侵行为或潜在的系统漏洞

为系统安全员提供系统运行的统计日志,使系统安全管理员能发现系统性能上的不足或需要改进/加强的地方

网络安全审计内容:

监测网络内部用户活动

侦察系统中存在的潜在威胁

对日常运行状况的统计和分析

对突发案件和异常事件的事后分析

辅助侦破和取证

如何建立安全审计系统?

网络安全入侵监测预警系统基本功能——负责监视网络上的通信数据流和网络服务器系统中的审核信息,捕捉可疑的网络和服务器系统活动,发现其中存在的安全问题,当网络和主机被非法使用或破坏时,进性实时响应和报警;产生通告信息和日志,系统审计管理人员根据这些通告信息、日志和分析结果,调整和更新已有的安全管理策略或进行跟踪追查等事后处理措施。

入侵监测(对计算机和网络资源上的恶意使用行为进行识别和响应的处理过程。不仅监测来自外部的入侵行为,同时也检测内部用户的未授权活动)以攻为守

入侵防护(防火墙)

4种解决方案

- 基于主机操作系统代理(插件——CPU、内存获取情况)

- 基于应用系统代理(采集)

- 基于应用系统独立程序(单独起了一个进程)

- 基于网络路旁监控方式(探针,端口镜像)

完整的安全审计需要入侵监测系统实时、准确提供基于网络、主机(服务器、客户端)和应用系统的审核分析资料

入侵监测和安全审计是一对因果关系。入侵监测是手段,安全审计是目的,不可相互脱离工作。

入侵监测获取的记录结果师后者审计分析资料的来源。

分布式审计系统

私房钱存在好几个地方

组成部分:审计中心、审计控制台、审计Agent

审计中心——对整个审计系统的数据进行集中存储和管理,并进行应急响应的专用软件。基于数据库平台,采用数据库方式进行审计数据管理和系统控制,并在无人看守情况下长期运行

审计控制台——提供给管理员用于对审计数据进行查阅。可实现报警功能,可有多个审计控制台软件同时运行。

审计Agent(业务系统,操作系统上)——直接被审计网络和系统连接的部件。不同的审计Agent完成不同的功能。审计Agent将报警数据和需要记录的数据自动报送到审计中心,并由审计中心进行统一调度管理(网络监听型Agent、系统嵌入型Agent、主动信息获取型Agent)