基于360虚拟防火墙实现neutron三层网络功能

本文转载

总结

360虚拟防火墙基于虚拟机形态集成了三层网络和安全防护功能,该虚拟机作为租户网络的三层路由器,通过手动创建内网网关port和外网port,并将这些port绑定到虚拟机中,从而连通租户vpc网络,这个虚拟机则提供针对vpc的南北流量转发和边界安全防护。另外网络的东西向流量可以通过基于流表实现的分布式逻辑路由器进行转发,从而减少该虚拟机的流量负载。这样就形成了一个功能完整的网络解决方案。上面的操作封装成创建vpc网络,用户只需要创建自己的本地租户网络,然后连接vpc网络即可。

UnitedStack有云与360企业安全联合宣布,360虚拟化下一代防火墙(以下简称:360虚拟化防火墙)与UOS4.0云操作系统产品已完成兼容性测试。在OpenStack云计算环境上使用360虚拟化防火墙可以为企业级客户提供针对VPC的南北向边界安全解决方案。

360虚拟化防火墙专门为虚拟化环境设计,能够在公有云、私有云、混合云等多种场景下使用,为云平台用户提供专业安全防护能力。

本文介绍了360虚拟化防火墙在UOS 4.0产品中的测试细节,包括基本三层网关、SNAT/DNAT、路由、VPN、Flood攻击防护和IPS防护等功能。

1 NGFW的L3基本功能测试

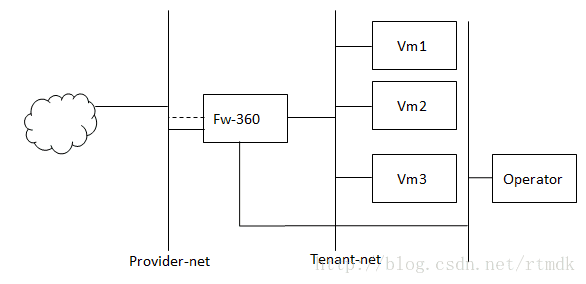

用户可以将360 NGFW作为VPC网络的L3功能实现,下面是一个典型的L3的拓扑。

NGFW虚拟防火墙作为L3网络功能,连接租户网络和外部网络,充当L3网关功能。该虚拟防火墙有两类接口, LAN侧接口(接入租户网络的接口)和WAN侧接口(接入外部网络的接口),用户虚拟机的默认网关为该虚拟防火墙LAN侧接口IP;用户可以单独划分一个管理网络,在其中创建该虚拟防火墙,并绑定浮动IP进行虚拟防火墙的管理,该网络通常也被称作“NFV服务网络”。

1.1 创建管理网络并在该网络下创建虚拟化下一代防火墙

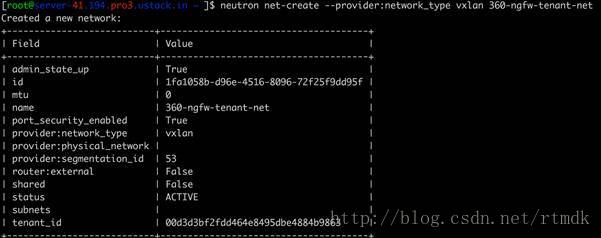

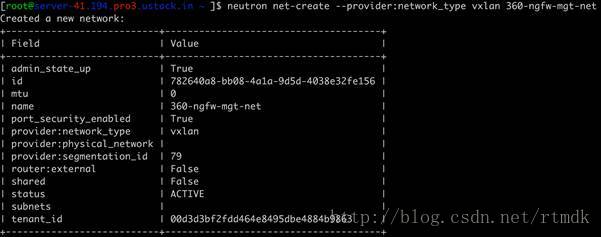

建立VxLAN类型网络以及子网

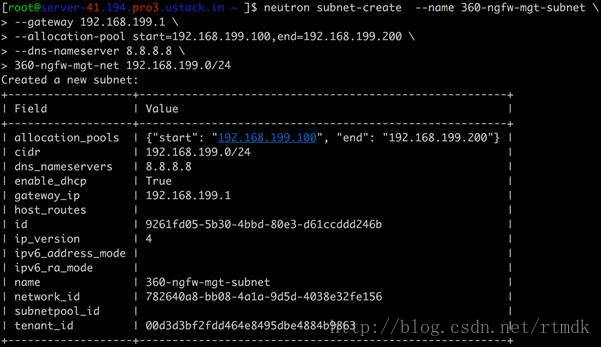

创建对应的子网

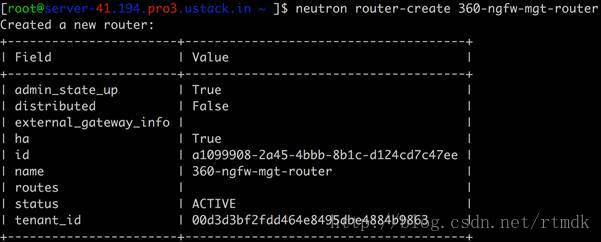

创建一个为管理网创建一个Neutron路由器:

#neutron router-interface-add 360-ngfw-mgt-router 360-ngfw-mgt-subnet

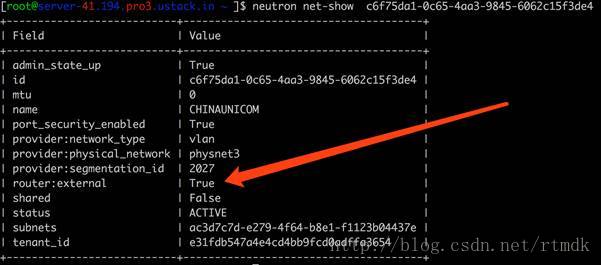

#neutron router-gateway-set 360-ngfw-mgt-router c6f75da1-0c65-4aa3-9845-6062c15f3de4

其中,c6f75da1-0c65-4aa3-9845-6062c15f3de4为外部网络的UUID。我们在该管理网上创建虚拟化防火墙的虚拟机了。

步骤1.创建虚拟机

其中,网络选择我们之前创建的管理网,安全组确保ICMP,SSH,HTTP/HTTPS流量放行。点击创建即可。

步骤2.绑定浮动IP

即,我们得到192.168.199.103到10.0.197.14的映射。

默认该接口在NGFW中映射为ge1,并且该接口上已经enable了https的访问。用户可以通过上述浮动IP登录虚拟化下一代防火墙的管理界面。

1.2 创建LAN侧接口并验证内网网关连通

租户的网络的网关为NGFW,即我们应该将网关接口附加到NGFW的虚拟机上作为租户网络LAN侧网关接口。接下来手动完成这个过程 。

首先创建租户网络,这里我们依然指定为VxLAN隧道网络。

接下来创建租户子网,这里我们指定为10.10.10.0/24,其默认网关为10.10.10.1。

这里我们不再额外创建路由器,而是利用创建出来的NGFW实例提供路由功能。

我们分配租户网络的网关接口Port,将其附加到NGFW虚拟机实例上。

将网关Port添加到虚拟化下一代防火墙上:

#nova interface-attach --port-id=8519d4fb-6f1a-4ecb-8ce8-0224027d27f9 ngfw-instance1

其中0545048e-24c5-49b5-beae-1f8b754d7a7e 为360-ngfw-tenant-subnet所对应的UUID。8519d4fb-6f1a-4ecb-8ce8-0224027d27f9为我们刚分配的租户网络网关接口。

重启系统,我们将会在配置页面看到有两个接口。

我们来验证租户网络的连通性。在ge2上开启Ping功能。

在租户网络上创建两个虚拟机(创建过程省略)。

我们在tenant-vm-1和tenant-vm-2 中分别ping NGFW虚拟机网关

1.3 创建WAN侧接口并验证接口连通性

我们在外部网络中创建一个Port,附加到NGFW实例上作为租户网络与外部连通的WAN侧接口。

本次测试使用的UOS 4.0云平台中,外部网络的定义如下:

其中分配的IP地址为10.0.197.17/24,默认网关地址为10.0.197.1

接下来我们将该接口附加到虚拟机上。

#nova interface-attach --port-id=b5dd0aa2-d429-4948-a6a8-f67c0818b7dc ngfw-instance1

修改静态路由,使得防火墙的默认路由通过ge3接口出来。

验证外部接口的连通性。

在ge3接口上开启 Ping功能,并在外部网络中ping该接口地址。

后续测试功能如下:

1.4 SNAT功能验证

1.5 DNAT功能验证

2 NGFW的GRE隧道网络功能测试

3 NGFW SYN Flood防御功能测试

4 NGFW IPS防御功能测试

5 测试结论

本次测试可以看到,基于360虚拟化防火墙可以为VPC提供南北向流量的安全防护,帮助客户实现边界安全,功能涵盖面广泛。该种方式,无需在被保护的服务器上安装额外的软件,并且在UOS4.0云平台上通过Heat编排可以方便的将该服务SaaS化,实现与UOS4.0云平台的无缝对接。

本文衔接