CobaltStrike后渗透工具精华教程

Cobalt Strike是一款基于java的渗透测试神器,常被业界人称为CS神器。自3.0以后已经不在使用Metasploit框架而作为一个独立的平台使用,分为客户端与服务端,服务端是一个,客户端可以有多个,非常适合团队协同作战,多个攻击者可以同时连接到一个团队服务器上,共享攻击资源与目标信息和sessions,可模拟APT做模拟对抗,进行内网渗透。

Cobalt Strike集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等等。

一般Cobalt Strike目录结构如下:

agscript 拓展应用的脚本

c2lint 用于检查profile的错误异常

teamserver 服务端程序

cobaltstrike,cobaltstrike.jar客户端程序(java跨平台)

license.pdf 许可证文件

logs 目录记录与目标主机的相关信息

update,update.jar用于更新CS

third-party 第三方工具

团队服务器最好运行在Linux平台上,服务端的关键文件是teamserver和cobaltstrike.jar,将这两个文件放在同一目录下运行:

./teamserver [/path/to/c2.profile] [YYYY-MM-DD]

必需参数 团队服务器IP

必需参数 连接服务器的密码

[/path/to/c2.profile] 可选参数 指定C2通信配置文件,体现其强大的扩展性

[YYYY-MM-DD] 可选参数 所有payload的终止时间

启动Team Server

./teamserver 192.168.183.147 123456 # 设置强密码,否则容易被爆破。

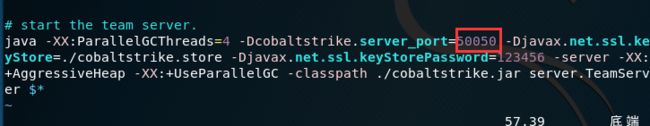

PS:团队服务器默认连接端口为50050,如果你想修改端口只需修改teamserver文件

Windows下启动teamserver执行命令(以管理员身份进入dos)

teamserver.bat 8.8.8.8 123456

8.8.8.8为你的服务器外网IP,123456为Coabltstrike的客户端密码

客户端

Linux:./cobaltstrike或 java -XX:+AggressiveHeap -XX:+UseParallelGC -jar cobaltstrike.jar

Windows:双击cobaltstrike.exe

输入服务端IP,端口默认50050,用户名任意,密码为之前设置的密码,点击connect。第一次连接会出现hash校验,这里的hash等于前面的启动teamserver时的hash,直接点击‘是’即可连接到团队服务器上。

参数详情

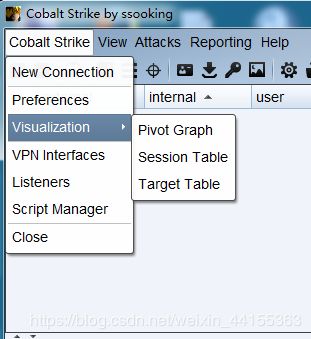

Cobalt Strike

New Connection # 新建连接,支持连接多个服务器端

Preferences # 设置Cobal Strike界面、控制台、以及输出报告样式、TeamServer连接记录

Visualization # 主要展示输出结果的视图

VPN Interfaces # 设置VPN接口

Listenrs # 创建监听器

Script Manager # 脚本管理,可以通过AggressorScripts脚本来加强自身,能够扩展菜单栏,Beacon命令行,提权脚本等

Close # 退出连接

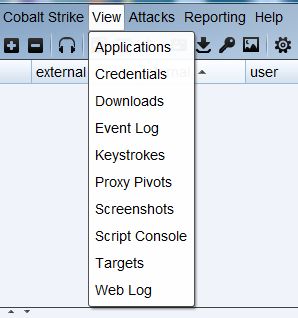

View

Applications # 显示受害主机的应用信息

Credentials # 显示所有以获取的受害主机的凭证,如hashdump、Mimikatz

Downloads # 查看已下载文件

Event Log # 主机上线记录以及团队协作聊天记录

Keystrokes # 查看键盘记录结果

Proxy Pivots # 查看代理模块

Screenshots # 查看所有屏幕截图

Script Console # 加载第三方脚本以增强功能

Targets # 显示所有受害主机

Web Log # 所有Web服务的日志

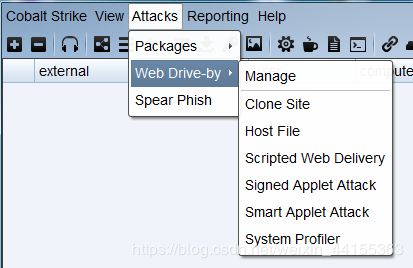

Attacks

Packages

HTML Application - 生成(executable/VBA/powershell)这3种原理不同的VBScript实现的evil.hta文件

MS Office Macro - 生成恶意宏放入office文件 非常经典的攻击手法

Payload Generator - 生成各种语言版本的payload 便于进行免杀

USB/CD AutoPlay - 生成利用自动播放运行的被控端文件

Windows Dropper - 捆绑器可将任意正常的文件(如1.txt)作为Embedded File),捆绑生成Dropper.exe (免杀效果差,很容易被杀软的行为分析引擎报毒)

Windows Executable - 可执行文件 默认x86 勾选x64表示包含x64 payload stage生成了artifactX64.exe(17kb) artifactX64.dll(17kb)

Windows Executable (Stageless) - Stageless 表示把包含payload在内的"全功能"被控端都放入生成的可执行文件beconX64.exe(313kb) beconX64.dll(313kb) becon.ps1(351kb)

Manage - 管理当前Team Server开启的所有web服务(以下Clone Site等功能开启的)

Clone Site - 克隆某网站 可使用JavaScript记录victim在生成的钓鱼网站的按键记录

Host File - 在Team Server的某端口提供Web以供下载某文件,可选择response的MIME(推荐将文件放到github等"白域名"下以对抗流量分析)

Scripted Web Delivery - 为payload提供web服务以便于下载和执行,类似于msf的Script Web Delivery.(推荐将文件放到github等"白域名"下以对抗流量分析)

Signed Applet Attack - 启动一个Web服务以提供自签名Java Applet的运行环境,浏览器会要求victim授予applet运行权限,如果victim同意则实现控制。该攻击方法已过时。Java Self-Signed Applet (Age: 1.7u51)

Smart Applet Attack - 自动检测Java版本并l利用已知的exploits绕过security sandbox.CS官方称该攻击的实现已过时,在现代环境中无效

System Profiler 用来获取系统信息:系统版本,Flash版本,浏览器版本等

Spear Phish - 鱼叉钓鱼邮件功能

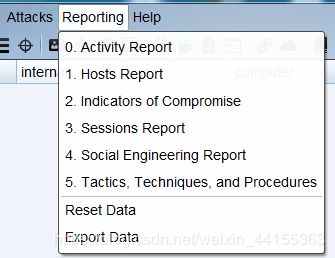

Reporting

Activity Report # 活动报告

Hosts Report # 主机报告

Indicators of Compromise # IOC报告:包括C2配置文件的流量分析、域名、IP和上传文件的MD5 hashes

Sessions Report # 会话报告

Social Engineering Report # 社会工程报告:包括鱼叉钓鱼邮件及点击记录

Tactics, Techniques, and Procedures # 战术技术及相关程序报告:包括行动对应的每种战术的检测策略和缓解策略

Reset Data # 重置数据

Export Data # 导出数据,导出.tsv文件格式

1.新建连接

2.断开当前连接

3.监听器

4.改变视图为Pivot Graph(视图列表)

5.改变视图为Session Table(会话列表)

6.改变视图为Target Table(目标列表)

7.显示所有以获取的受害主机的凭证

8.查看已下载文件

9.查看键盘记录结果

10.查看屏幕截图

11.生成无状态的可执行exe木马

12.使用java自签名的程序进行钓鱼攻击

13.生成office宏病毒文件

14.为payload提供web服务以便下载和执行

15.提供文件下载,可以选择Mime类型

16.管理Cobalt Strike上运行的web服务

17.帮助

18.关于

基本流程

创建监听器

点击Cobalt Strike -> Listeners->Add,其中内置了九个Listener

indows/beacon_dns/reverse_dns_txtwindows/beacon_dns/reverse_http

windows/beacon_http/reverse_http

windows/beacon_https/reverse_https

windows/beacon_smb/bind_pipe

windows/foreign/reverse_dns_txt

windows/foreign/reverse_http

windows/foreign/reverse_https

windows/foreign/reverse_tcp

其中windows/beacon为内置监听器,包括dns、http、https、smb四种方式的监听器;windows/foreign为外部监听器,配合Metasploit或者Armitage的监听器。

Name任意,选择所需的payload,Host为本机IP,port为没有被占用的任意端口

点击save即创建成功

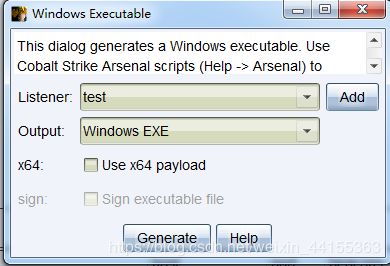

生成木马

这里选择其中一种攻击方式作示范,

点击Attacks->Packages->Windows Executable,选择对应的监听器,

点击Generate生成,选择生成的路径及文件名保存即可。

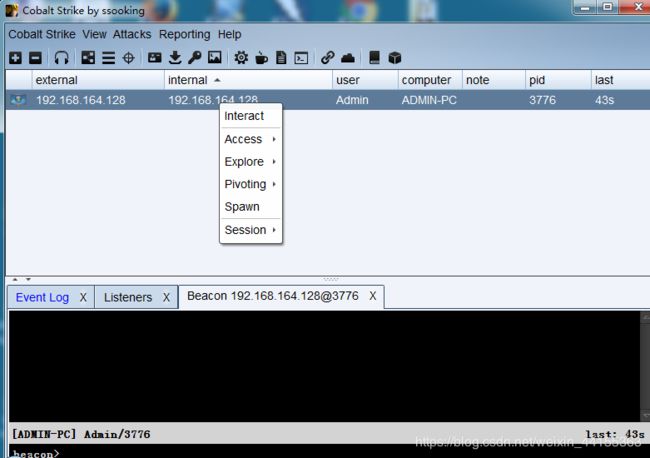

运行生成的木马,即可看到肉鸡上线;

当受害机上线以后,右击选择Interact,就可以打开Beacon Console,

在beacon处输入help可以看到命令说明,可用help+命令的方式查看具体命令参数说明。由于受害机默认60秒进行一次回传,为了实验效果我们这里把时间设置成5。

后续使用方法在另行介绍。