一、实验环境

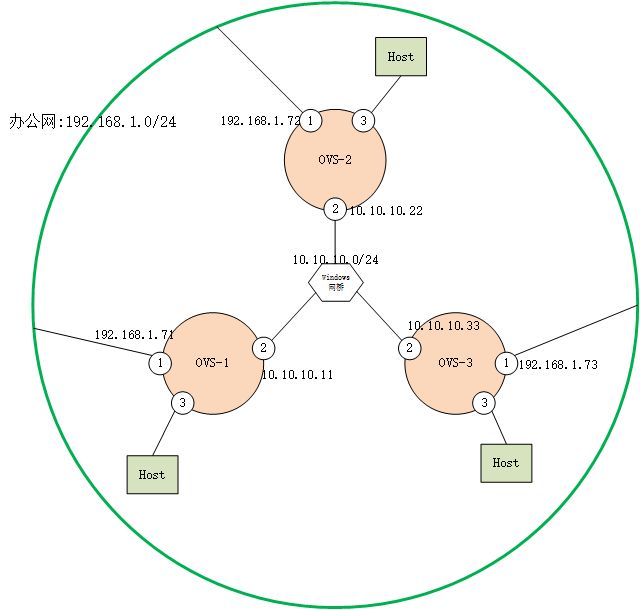

1.准备3个CentOS7 mini版本的虚拟机,每个主机3个网卡。如图:

图中OVS-1、OVS-2、OVS-3分别为三台CentOS7 mini版虚拟机,分别配备3个虚拟网卡。如图中编号所示:

网卡1(eno16777736):作为管理网,桥接到办公网络。

网卡2(eno33554960):VXLAN VTEP互联的L3网络。IP段为10.10.10.0/24

网卡3(eno50332184):用于连接测试用虚拟机,也使用Windows网桥连接。

2.准备好虚拟机后,更新每台虚拟机yum源。

yum install -y wget wget -O /etc/yum.repos.d/CentOS-Base.repo http://mirrors.aliyun.com/repo/Centos-7.repo yum clean all;yum makecache;yum -y update; yum install net-tools -y

3.按照安装过程安装OVS。

4.三台OVS主机上分别创建br

#添加一个br ovs-vsctl add-br br0 #分别给br0添加一个IP地址,用于VXLAN的测试 ifconfig br0 192.168.100.11 up #OVS-2和OVS-3上分别设置22和33

二、实验过程

1.添加VTEP

OVS-1:ovs-vsctl add-port br0 vx12 -- set interface vx12 type=vxlan options:remote_ip=10.10.10.22

OVS-1:ovs-vsctl add-port br0 vx13 -- set interface vx13 type=vxlan options:remote_ip=10.10.10.33

OVS-2:ovs-vsctl add-port br0 vx21 -- set interface vx21 type=vxlan options:remote_ip=10.10.10.11

OVS-3:ovs-vsctl add-port br0 vx31 -- set interface vx31 type=vxlan options:remote_ip=10.10.10.11

形成下面拓扑:

图中,OVS-1中的Br0上创建了两个VTEP,这两个VTEP的remote_ip分别是10.10.10.22和10.10.10.33。

同样的,OVS-2中创建一个Remote_IP为10.10.10.11。OVS-3中也创建一个Remote_IP为10.10.10.11。

这样就创建了两条VXLAN隧道,默认VNI为0。

此时,测试VXLAN是否能够ping通:

[root@OVS-1 ~]# ping 192.168.100.22 PING 192.168.100.22 (192.168.100.22) 56(84) bytes of data. 64 bytes from 192.168.100.22: icmp_seq=1 ttl=64 time=1.16 ms 64 bytes from 192.168.100.22: icmp_seq=2 ttl=64 time=1.30 ms

[root@OVS-1 ~]# ping 192.168.100.33 PING 192.168.100.33 (192.168.100.33) 56(84) bytes of data. 64 bytes from 192.168.100.33: icmp_seq=1 ttl=64 time=1.43 ms 64 bytes from 192.168.100.33: icmp_seq=2 ttl=64 time=1.51 ms

[root@OVS-3 ~]# ping 192.168.100.11 PING 192.168.100.11 (192.168.100.11) 56(84) bytes of data. 64 bytes from 192.168.100.11: icmp_seq=1 ttl=64 time=1.28 ms 64 bytes from 192.168.100.11: icmp_seq=2 ttl=64 time=1.32 ms

[root@OVS-2 ~]# ping 192.168.100.11 PING 192.168.100.11 (192.168.100.11) 56(84) bytes of data. 64 bytes from 192.168.100.11: icmp_seq=1 ttl=64 time=1.28 ms 64 bytes from 192.168.100.11: icmp_seq=2 ttl=64 time=1.59 ms

说明,上述拓扑图中VXLAN是成功的。

3.使用option:key=5000可以指定每个隧道的VNI:

例如:

OVS-1:ovs-vsctl add-port br0 vx12 -- set interface vx12 type=vxlan options:remote_ip=10.10.10.22 option:key=5000

OVS-1:ovs-vsctl add-port br0 vx13 -- set interface vx13 type=vxlan options:remote_ip=10.10.10.33 option:key=5001

OVS-2:ovs-vsctl add-port br0 vx21 -- set interface vx21 type=vxlan options:remote_ip=10.10.10.11 option:key=5000

OVS-3:ovs-vsctl add-port br0 vx31 -- set interface vx31 type=vxlan options:remote_ip=10.10.10.11 option:key=5001

这样,拓扑中的两条隧道的VNI就不同了:

此时,再次测试VXLAN是否能够ping通:

[root@OVS-1 ~]# ping 192.168.100.22 PING 192.168.100.22 (192.168.100.22) 56(84) bytes of data. 64 bytes from 192.168.100.22: icmp_seq=1 ttl=64 time=1.36 ms 64 bytes from 192.168.100.22: icmp_seq=2 ttl=64 time=0.986 ms

同样,在这种情况下(VNI不同),通讯也是OK的。

从这里,得出结论,每个VXLAN隧道是独立工作的。由于三台虚拟机上的Br0未划分VLAN网段,所以相当于三个Br0通过VXLAN隧道组成了一个L2网络。

4.云平台中使用VXLAN隔离租户原理

在云平台中如何使用VXLAN来隔离租户:

当在云平台中,例如Openstack中选择使用VXLAN作为网络模式。那么意味着,每个租户使用一个VNI来进行隔离,一共可以支持成百上千万个租户。

上图中:

G、H为两个VTEP,形成VXLAN隧道,两端IP为10.0.100.88和10.0.100.77。

br-tun和br-int一般载体是OVS,供多租户共享,每个租户的数据包在G和H处进行封装,使用不同的VNI隔离。

qbr-xxx是虚拟机独享的,载体是linux bridge。因为OVS无法支持基于iptables规则的安全组功能,所以只能使用Linux bridge来实现安全组功能。

报文出的过程:

1.报文从VM1-1的A端口发出,是Untag报文。

2.报文从B口进入qbr-xxx,再从C端口离开qbr-xxx,也是Untag报文。

3.报文从D端口进入br-int,在D端口,报文被打上标签,VLAN ID=10。

4.报文从E端口离开br-int,此时报文VID=10。

5.报文从F端口进入br-tun,此时报文VID=10。

6.报文从G端口离开Host,在G端口,报文被再次封装为VXLAN报文,外层VID=5000。