密码学知识点总结

第一章 密码学

信息安全的三要素(三种属性):机密性、完整性(真实性)、可用性。

机密性:是指保证信息不泄露给非授权的用户或实体,确保存储的信息和被传递的信息仅能被授权方得到。通常通过加密来保证机密性。

完整性:只在数据整个生命周期维持其准确和一致。一般通过生成一个改动检测码来检验信息是否被篡改。

可用性:是指保障信息资源随时可提供服务的能力特性,任何信息系统都必须满足。高可用性的系统不仅要在停电、硬件故障和软件升级时保持信息资源可用,还要能地址拒绝服务攻击。

攻击的主要形式:

(1)中断(也叫拒绝服务),是对可用性的攻击

(2)截取,就是未授权的窃听

(3)篡改,

(4)伪造,

(5)重放

攻击的分类:

(1)被动攻击

截取,攻击信息保密性

(2)主动攻击

中断,攻击系统可用性

篡改:攻击信息真实性

伪造:攻击发送方真实性

重放:系统真实性(实时性)

安全机制为实现安全服务提供了技术手段:

1.加密

2.数字签名

3.访问控制

4.数据完整性

5.鉴别交换

6.通信业务填充

7.路由选择控制

8.公证

第二章 加密技术

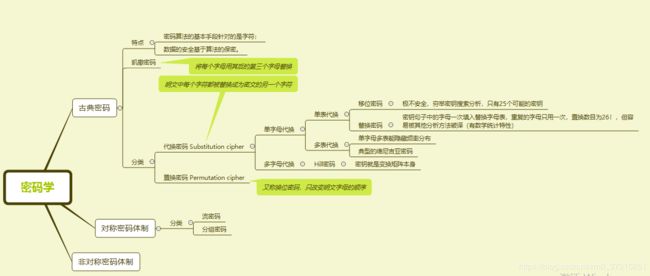

古典密码

密码算法基本手段出现针对的是字符;特点:数据的安全基于算法的保密

古典密码分类:

代换密码 Substitution cipher

置换密码 Permutation cipher

现在的密码学可以分两类:对称密码体制和非对称密码体制;

对称密码又包括流密码和分类密码。

流密码

1.流密码的基本原理:将明文分为连续的字符或比特;用相应的密钥流,对字符或比特逐个进行加密。

二元加法流密码:设计核心在于密钥流发生器,流密码的安全强度取决于密钥流发生器生成的密钥流的周期、复杂度、随机性等

2.流密码的典型算法及应用

RC4 算法:简单、易于实现、加密解密速度快,应用非常广泛。

•使用安全套接字协议(SSL)的Internet通信

•无线通信领域的信息安全方面,它被作为无线局域网标准 IEEE 802.11 中WEP协议(Wired Equivalent Privacy,有线等效保密协议)的一部分。

RC4的密钥长度可变,其长度取值在8位到2048位之间,为安全起见,至少使用128位的密钥。

• WEP:基于40bit或104bit密钥的RC4算法加密。

• 一旦密钥流产生好,RC4的加解密就非常简单,即明文(密文)字节与 相应的密钥流字节进行异或。

分组密码

香农提出的混淆原则和扩散原则

• 混淆:所设计的密码应使得密钥和明文以及密文之间的依赖关系相当复杂,以至于这种依赖性对密码分析者来说是无法利用的。(代换:Substitution)

• 扩散:所设计的密码应使得密钥的每一位数字影响密文的许多位数字,以防止对密钥进行逐段破译,而且明文的每一位数字也应影响密文的许多位数字以便隐蔽明文数字统计特性。(置换:Permutation)

SP网络(代换Substitution+置换Permutation)

每一轮都给不同的子密钥,但子密钥都是由种子密钥产生的。

典型的分组密码算法

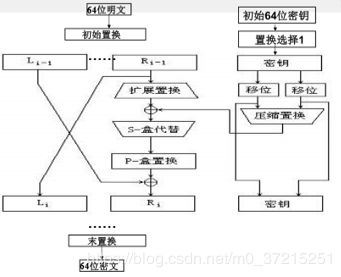

DES密钥长度=密文长度=分组长度=64bit;(密钥其实只用了56比特,其他用作奇偶校验)

DES加密过程:加密包括16轮编码,每轮编码中产生48位的临时密钥,并用这个密钥进行这一轮加密。

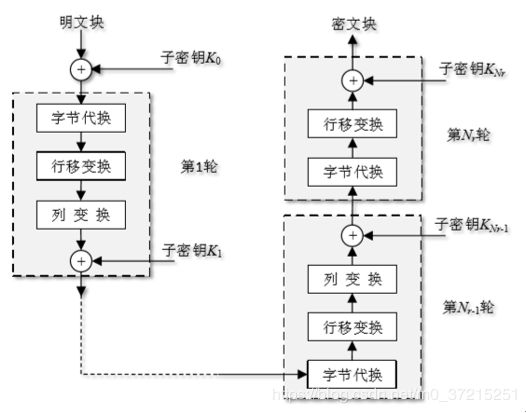

AES密钥长度=密文长度=分组长度=128/192/256bit 可选

AES加密过程:数据块预处理->确定算法轮数->字节代换->行移变换->列混合变换->密钥加变换

IDEA

SM4

公钥密码

对称密钥的问题:1)双方共有密钥,必须要保护密钥的机密性,要么人工传送,要么要通过主密钥加密。并且主密钥一般也需要人工传送,成本较高;2)双方共享一个密钥,用该密钥进行加密生成签名,无法防止通信双方的抵赖(A签过名的文件给B,说是B签的)和欺骗(A没对该文件签名,B签了但说是A签的)

公钥密码体制解决:公钥公开,不用保护机密性,私钥只有自己有,解决了密钥安全传送问题;私钥个人私有,用私钥进行加密生成签名,可以防止通信双方的抵赖和欺骗行为。

公钥密码体制的应用方式

1)用接收方的公钥加密,实现了消息机密传输,只有接收方使用私钥能解密,但无法验证消息发送方的身份;

2)用发送方的私钥加密,实现了数字签名,可以验证消息发送方的身份

3)用公钥加密对称密钥,对称密钥加密效率较高,保护了消息机密性,公钥加密对称密钥实现了密钥的安全传送

典型公钥密码算法:RSA

1)公钥:选择两个互异的大素数p,q,使n=pq,φ(n)=(p-1)(q-1),φ(n)是欧拉函数,选择一个正数e,使其满足gcd(e,φ(n))=1,φ(n)>1,则将PK=(n,e)作为公钥

2)私钥:求出正数d使其满足ed=1mod φ(n),φ(n)>1,则将SK=(d,p,q)作为私钥

3)加密 C=Epk(M)=M的e次方 mod n

4)解密 M=Dsk©=C的d次方 mod n

RSA的安全性建立在“大数质因数分解的困难性”

认证技术

消息认证中生成认证符的两种主要方法

散列函数(Hash)和报文鉴别码(MAC)

散列函数的三个性质,碰撞的原理与应用

单向性、抗弱碰撞性、抗强碰撞性

身份认证

数字签名的作用

使接收方能确认发送方的签名,但不能伪造签名或篡改消息;

发送方发出签了名的消息给接收方后,就不能否认或抵赖他所签发的消息;

一旦收发双方就消息的内容和来源发生争执时,可由仲裁者解决双方争端。

概括:防篡改;防抵赖;可作为呈堂证供

RSA数字签名两个步骤:1)先对明文进行哈希;2)对哈希值签名

数字签名使用散列函数的原因

1)提高加解密速度;2)用于验证消息真实性

密钥管理

对称密钥

1)主密钥和会话密钥的含义

会话密钥,又称为数据加密密钥

主密钥,又称为密钥加密密钥

2)两个用户安全交换会话密钥的方法

① 密钥由A选取并通过物理手段发送给B。

② 密钥由第三方选取并通过物理手段发送给A和B。

③ 如果A、B事先已有一密钥(主密钥),则其中一方选取新密钥后,用已有密钥加密新密钥并发送给另一方。

④ 如果A和B与第三方C分别有一个加密连接,则C为A、B选取密钥后,分别用加密连接发送给A、B。

⑤ A与B通过密钥协商算法双方协商一个共享密钥。

非对称密钥

1)公钥发放的几种方法

①公开发布

② 公用目录表

③公钥管理机构

④ 公钥证书

2.公钥直接公开发放的安全问题

该方法虽然简单,但有一个非常大的缺点,即任何人都可伪造公开发布,即发布伪造的公钥。

如果某个用户假冒用户A并以A的名义向另一用户发送或广播自己的公钥, 则在A发现假冒者以前,这一假冒者可解读所有意欲发向A的加密消息,而且假冒者还能用伪造的密钥获得认证。(中间人攻击)