短距离车间通信V2X简述

V2V即vehicle to vehicle communication 车间通信;V2X, 即车与其他设备的通信,其中主要是路边设备单元,V2I: Vehicle to Infrastructure.

短距离车载通信,又称专用短距离通信 Dedicated Short Range Communication.

NHTSA (National Highway Traffic Safety Administration)美国国家公路交通安全局已经将ieee802.11p作为短距离车间通信的标准协议。

相关专业术语:

DSRC: 专用短距离通信 Dedicated Short Range Communication.

WAVE: 车载通信无线接入 Wireless Access in Vehicelar Environment

1. 802.11p协议的简介

802.11p是在802.11的基础上的改进,适应于要求更严格,环境更恶劣的车间通信, 其采用5.9GHz的频段,通信距离达300米。

在物理层层面,75MHz被划分为7个10MHz的信道,频率最低的5MHz作为安全空白,中间的一个信道是控制信道,并且有关安全的信息都是广播的形式。而边上相邻的两个信道可以用于服务,经过协商后可当做一个20MHz的信道使用,比如传输视频之类,其通信优先级别比较低。控制信道使用小点的带宽利于减少多普勒频移效应,两倍警戒间隔减少了多径传输引起的码间干扰。

以上改动的结果是物理层的传输速率减少了一半,标准的802.11p的传输速率是3Mbit/s, 最大传输速率是27Mbit/s. 室内传输范围300m,室外最大传输距离1000m(无阻隔状态)。

在芯片级别加强信道管理(对芯片制造商提出更严格要求),改进Mac层让通信工作组更有效率都是802.11p的特有之处。

车间通信的协议本质上是一个通信问题,无需汽车厂商有很深入的了解。

而芯片制造商,通信方案集成商已经提出了比较成熟的方案供整车的使用和测试。

2. 实时性要求

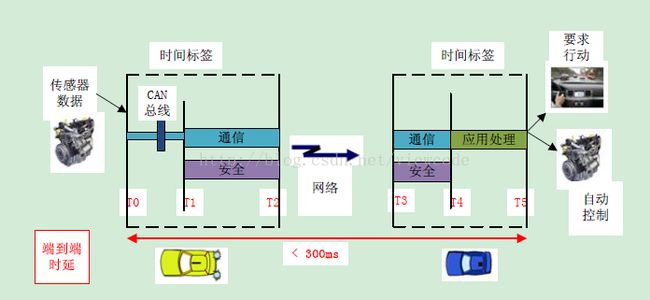

由于车辆移动速度快,车间通信的时延要求要低,涉及安全控制或告警的车间通信需要较高的实时性,比如从碰撞类消息的时效性保持在300ms以内,以防止旧数据导致错误的决定。一般来讲,发送端的通信处理时延要求在100ms以内(从T1-T2)。整个过程,如图所示:

(图:网络来源)

3. 通信内容的标准化

SAE: Society of Automotive Engineer 美国汽车工程师协会,制定了一组基于DSRC的数据消息标准,包括数据内容和帧格式。

这个标准的名称SAE J2735.

其中,这个标准目前的工作重点领域是车间通信的最小性能需求和BSM(基本安全消息)消息。

BSM:basic safety message 顾名思义,涉及安全方面的基本信息。其中,一部分BSM消息,需要较高的实时性,需要1秒钟发布10次,还有另外一些信息,根据实际场景进行广播。

BSM消息由messageID和blob内容组成。

下图,就是BSM消息的常见内容和结构:

为提高传输效率,每个字段都是以字节或位为单位。

除了BSM消息,DSRC传输还有另外两种消息:

Roadside Alert(RSA)和Probe Vehicle Message(PVM)。

DSRC将需要传输的数据标准化,并将其具体的实现方式也标准化,采用 ASN.1 = Abstract Syntax Notation One,这样,从数据消息转换为各种代码实现就有了固定的标准,并有相应的工具支持,免去了各种数据结构的代码定义、编解码实现等等。

4. 关键的场景

ITS提出了几个v2v需要首要解决的几个重要场景,如下:

Emergency Brake Light WarningForward Collision WarningIntersection Movement AssistBlind Spot and Lane Change WarningDo not pass WarningControl Loss Warning除以上几个基本场景,更的复制的场景如行人、摩托车碰撞检测,十字路口碰撞检测等。

对于v2v需要研究的问题,及技术和商业路线图,ITS有详细的论述:

http://www.its.dot.gov/research/v2v.htm

5. 相关资源

DSRC开发指南:

http://www.sae.org/standardsdev/dsrc/DSRCImplementationGuide.pdf

DSRC 消息的详细说明:

http://www.itsware.net/ITSschemas/dsrc/DSRC-03-00-29/DSRCJ2735Rev29/body.html

6. V2X安全

V2X数据的传输不是问题,但需要对数据用户的合法性进行验证,所以,在传输设备一下线,就需要官方或正式的机构对设备进行授权和认证。一般采用私钥和公钥,私钥就是用于产生自身身份的序列,而公钥用于其他设备根据序列和数据,判断数据的合法性。

一旦某设备出现恶意行为,认证机构便可以根据公钥抓到对应的用户。

这个过程就是这样。但目前的问题,如果一个用户一直使用固定的几个公私钥对,那么它就有被跟踪的可能,如何解决这个问题?

一种方式就是认证机构通过某种方式,不断更换用户的公私钥对,如通过路边单元,或在线的方式刷新等。