05JWT实现微服务鉴权

05 JWT 实现微服务鉴权

5.1 什么是微服务鉴权

我们之前已经搭建过了网关,使用网关在系统中比较适合进行权限校验。

那么我们可以采用JWT的方式来实现鉴权校验。

5.2 JWT

JSON Web Token(JWT)是一个非常轻巧的规范。这个规范允许我们使用JWT在用户和服务器之间传递安全可靠的信息。

一个JWT实际上就是一个字符串,它由三部分组成,头部、载荷与签名。

头部(Header)

头部用于描述关于该JWT的最基本的信息,例如其类型以及签名所用的算法等。这也可以被表示成一个JSON对象

{"type":"JWT","alg":"HS256"}

在头部指明了签名算法是HS256算法。 我们进行BASE64编

码http://base64.xpcha.com/,编码后的字符串如下:

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9

载荷(playload)

载荷就是存放有效信息的地方。

定义一个payload:

{"sub":"1234567890","name":"John Doe","admin":true}

然后将其进行base64加密,得到Jwt的第二部分。

eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9

签证(signature)

jwt的第三部分是一个签证信息,这个签证信息由三部分组成 :

header (base64后的)

payload (base64后的)

secret

这个部分需要base64加密后的header和base64加密后的payload使用.连接组成的字符串,然后通过header中声明的加密方式进行加盐secret组合加密,然后就构成了jwt的第三部分

TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7HgQ

将这三部分用.连接成一个完整的字符串,构成了最终的jwt:

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6I

kpvaG4gRG9lIiwiYWRtaW4iOnRydWV9.TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7HgQ

5.3 JJWT签发与验证token

JWT是一个提供端到端的JWT创建和验证的Java库。永远免费和开源

官方文档:

https://github.com/jwtk/jjwt

5.3.1 创建token

(1)新建项目jwtTest中的pom.xml中添加依赖

<dependency>

<groupId>io.jsonwebtokengroupId>

<artifactId>jjwtartifactId>

<version>0.9.0version>

dependency>

(2) 创建测试类,代码如下

JwtBuilder builder= Jwts.builder()

.setId("888") //设置唯一编号

.setSubject("小白")//设置主题 可以是JSON数据

.setIssuedAt(new Date())//设置签发日期

.signWith(SignatureAlgorithm.HS256,"itcast");//设置签名 使用HS256算法,并设置SecretKey(字符串)

//构建 并返回一个字符串

System.out.println( builder.compact() );

运行打印结果:

eyJhbGciOiJIUzI1NiJ9.eyJqdGkiOiI4ODgiLCJzdWIiOiLlsI_nmb0iLCJpYXQiOjE1NTc5M

DQxODF9.ThecMfgYjtoys3JX7dpx3hu6pUm0piZ0tXXreFU_u3Y

再次运行,会发现每次运行的结果是不一样的,因为我们的载荷中包含了时间。

5.3.2 解析token

我们刚才已经创建了token ,在web应用中这个操作是由服务端进行然后发给客户端,客户端在下次向服务端发送请求时需要携带这个token(这就好像是拿着一张门票一样),那服务端接到这个token 应该解析出token中的信息(例如用户id),根据这些信息查询数据库返回相应的结果。

String

compactJwt="eyJhbGciOiJIUzI1NiJ9.eyJqdGkiOiI4ODgiLCJzdWIiOiLlsI_nmb0iLCJp

YXQiOjE1NTc5MDQxODF9.ThecMfgYjtoys3JX7dpx3hu6pUm0piZ0tXXreFU_u3Y";

Claims claims =

Jwts.parser().setSigningKey("itcast").parseClaimsJws(compactJwt).getBody(

);

System.out.println(claims);

运行打印效果:

{jti=888, sub=小白, iat=1557904181}

试着将token或签名秘钥篡改一下,会发现运行时就会报错,所以解析token也就是验证token.

5.3.3 设置过期时间

有很多时候,我们并不希望签发的token是永久生效的,所以我们可以为token添加一个过期时间。

(1)创建token 并设置过期时间

long currentTimeMillis = System.currentTimeMillis();

Date date = new Date(currentTimeMillis);

JwtBuilder builder= Jwts.builder()

.setId("888") //设置唯一编号

.setSubject("小白")//设置主题 可以是JSON数据

.setIssuedAt(new Date())//设置签发日期

.setExpiration(date)//设置过期时间,参数为Date类型数据

.signWith(SignatureAlgorithm.HS256,"itcast");//设置签名 使用HS256算法,

并设置SecretKey(字符串)

//构建 并返回一个字符串

System.out.println( builder.compact() );

运行,打印效果如下:

eyJhbGciOiJIUzI1NiJ9.eyJqdGkiOiI4ODgiLCJzdWIiOiLlsI_nmb0iLCJpYXQiOjE1NTc5M

DUzMDgsImV4cCI6MTU1NzkwNTMwOH0.4q5AaTyBRf8SB9B3Tl‐I53PrILGyicJC3fgR3gWbvUI

(2)解析TOKEN

String

compactJwt="eyJhbGciOiJIUzI1NiJ9.eyJqdGkiOiI4ODgiLCJzdWIiOiLlsI_nmb0iLCJp

YXQiOjE1NTc5MDUzMDgsImV4cCI6MTU1NzkwNTMwOH0.4q5AaTyBRf8SB9B3Tl‐

I53PrILGyicJC3fgR3gWbvUI";

Claims claims =

Jwts.parser().setSigningKey("itcast").parseClaimsJws(compactJwt).getBody(

);

System.out.println(claims);

打印效果: 超时报错

5.3.4 自定义claims

我们刚才的例子只是存储了id和subject两个信息,如果你想存储更多的信息(例如角色)可以定义自定义claims。

创建测试类,并设置测试方法:

创建token:

@org.junit.Test

public void test3(){

String compactJwt="eyJhbGciOiJIUzI1NiJ9.eyJqdGkiOiI4ODgiLCJzdWIiOiLlsI_nmb0iLCJpYXQiOjE1NTc5MDU4MDIsImV4cCI6MTU1NzkwNjgwMiwicm9sZXMiOiJhZG1pbiJ9.AS5Y2fNCwUzQQxXh_QQWMpaB75YqfuK‐2P7VZiCXEJI";

Claims claims =

Jwts.parser().setSigningKey("itcast").parseClaimsJws(compactJwt).getBody( );

System.out.println(claims);

}

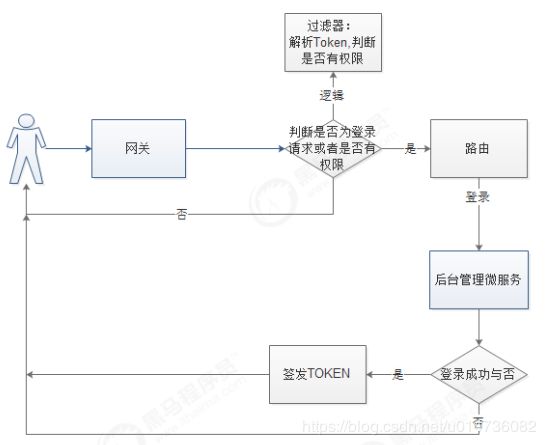

5.4 畅购微服务鉴权代码实现

5.4.1 思路分析

- 用户进入网关开始登陆,网关过滤器进行判断,如果是登录,则路由到后台管理微服务进行

- 登录用户登录成功,后台管理微服务签发JWT TOKEN信息返回给用户

- 用户再次进入网关开始访问,网关过滤器接收用户携带的TOKEN

- 网关过滤器解析TOKEN ,判断是否有权限,如果有,则放行,如果没有则返回未认证错误

5.4.2 系统微服务签发token

(1)在changgou_service_system添加依赖

<dependency>

<groupId>io.jsonwebtokengroupId>

<artifactId>jjwtartifactId>

<version>0.9.0version>

dependency>

(2)在changgou_service_system中创建类: JwtUti

package com.changgou.system.util;

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.JwtBuilder;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import javax.crypto.SecretKey;

import javax.crypto.spec.SecretKeySpec;

import java.util.Base64;

import java.util.Date;

/**

* JWT工具类

*/

public class JwtUtil {

//有效期为

public static final Long JWT_TTL = 3600000L;// 60 * 60 *1000 一个小时

//设置秘钥明文

public static final String JWT_KEY = "itcast";

/**

* 创建token

* @param id

* @param subject

* @param ttlMillis

* @return

*/

public static String createJWT(String id, String subject, Long ttlMillis) {

SignatureAlgorithm signatureAlgorithm = SignatureAlgorithm.HS256;

long nowMillis = System.currentTimeMillis();

Date now = new Date(nowMillis);

if(ttlMillis==null){

ttlMillis=JwtUtil.JWT_TTL;

}

long expMillis = nowMillis + ttlMillis;

Date expDate = new Date(expMillis);

SecretKey secretKey = generalKey();

JwtBuilder builder = Jwts.builder()

.setId(id) //唯一的ID

.setSubject(subject) // 主题 可以是JSON数据

.setIssuer("admin") // 签发者

.setIssuedAt(now) // 签发时间

.signWith(signatureAlgorithm, secretKey) //使用HS256对称加密算法签名, 第二个参数为秘钥

.setExpiration(expDate);// 设置过期时间

return builder.compact();

}

/**

* 生成加密后的秘钥 secretKey

* @return

*/

public static SecretKey generalKey() {

byte[] encodedKey = Base64.getDecoder().decode(JwtUtil.JWT_KEY);

SecretKey key = new SecretKeySpec(encodedKey, 0, encodedKey.length, "AES");

return key;

}

/**

* 解析

*

* @param jwt

* @return

* @throws Exception

*/

public static Claims parseJWT(String jwt) throws Exception {

SecretKey secretKey = generalKey();

return Jwts.parser()

.setSigningKey(secretKey)

.parseClaimsJws(jwt)

.getBody();

}

}

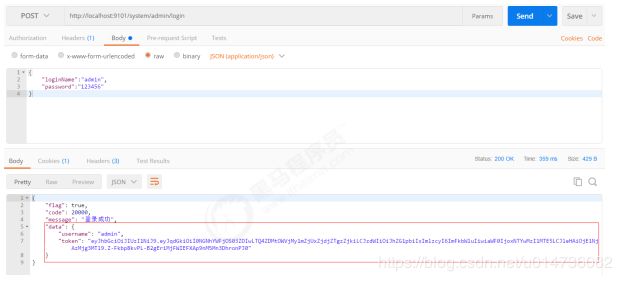

(3)修改AdminController的login方法, 用户登录成功 则 签发TOKEN

@PostMapping("/login")

public Result login(@RequestBody Admin admin) {

boolean login = adminService.login(admin);

if(login){ //如果验证成功

Map<String,String> info = new HashMap<>();

info.put("username",admin.getLoginName());

String token = JwtUtil.createJWT(UUID.randomUUID().toString(), admin.getLoginName(),

null);

info.put("token",token);

return new Result(true, StatusCode.OK,"登录成功",info);

}else{

return new Result(false,StatusCode.LOGINERROR,"用户名或密码错误");

}

}

使用postman 测试

5.4.3 网关过滤器验证token

(1)在changgou_gateway_system网关系统添加依赖

<dependency>

<groupId>io.jsonwebtokengroupId>

<artifactId>jjwtartifactId>

<version>0.9.0version>

dependency>

(2)引入JWTUtil类

(3)创建过滤器,用于token验证

package com.changgou.system.filter;

import com.changgou.system.util.JwtUtil;

import org.apache.commons.lang.StringUtils;

import org.springframework.cloud.gateway.filter.GatewayFilterChain;

import org.springframework.cloud.gateway.filter.GlobalFilter;

import org.springframework.core.Ordered;

import org.springframework.http.HttpHeaders;

import org.springframework.http.HttpStatus;

import org.springframework.http.server.reactive.ServerHttpRequest;

import org.springframework.http.server.reactive.ServerHttpResponse;

import org.springframework.stereotype.Component;

import org.springframework.web.server.ServerWebExchange;

import reactor.core.publisher.Mono;

@Component

public class AuthorizeFilter implements GlobalFilter, Ordered {

@Override

public Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) {

//1.获取请求对象

ServerHttpRequest request = exchange.getRequest();

//2.获取响应对象

ServerHttpResponse response = exchange.getResponse();

//3.判断当前的请求是否为登录请求,如果是,则直接放行

if (request.getURI().getPath().contains("/admin/login")){

//放行

return chain.filter(exchange);

}

//4.获取当前的所有请求头信息

HttpHeaders headers = request.getHeaders();

//5.获取jwt令牌信息

String jwtToken = headers.getFirst("token");

//6.判断当前令牌是否存在,

if (StringUtils.isEmpty(jwtToken)){

//如果不存在,则向客户端返回错误提示信息

response.setStatusCode(HttpStatus.UNAUTHORIZED);

return response.setComplete();

}

//6.1 如果令牌存在,解析jwt令牌,判断该令牌是否合法,如果令牌不合法,则向客户端返回错误提示信息

try {

//解析令牌

JwtUtil.parseJWT(jwtToken);

}catch (Exception e){

e.printStackTrace();

//令牌解析失败

//向客户端返回错误提示信息

response.setStatusCode(HttpStatus.UNAUTHORIZED);

return response.setComplete();

}

//6.2 如果令牌合法,则放行

return chain.filter(exchange);

}

@Override

public int getOrder() {

return 0;

}

}

(4)测试:

注意 数据库中管理员账户为 : admin , 密码为 : 123456

如果不携带token直接访问,则返回401错误