1、运行在 VMware 虚拟机软件上操作系统的网络连接方式有三种:

(1)桥接方式(Bridge):在桥接方式下,VMware 模拟一个虚拟的网卡给客户系统,主

系统对于客户系统来说相当于是一个桥接器。客户系统好像是有自己的网卡一样,

自己直接连上网络,也就是说客户系统对于外部直接可见。

(2)网络地址转换方式(NAT):在这种方式下,客户系统不能自己连接网络,而必须

通过主系统对所有进出网络的客户系统收发的数据包做地址转换。在这种方式下,

客户系统对于外部不可见。

(3)主机方式(Host-Only):在这种方式下,主系统模拟一个虚拟的交换机,所有的客

户系统通过这个交换机进出网络。在这种方式下,如果主系统是用公网 IP 连接

Internet,那客户系统只能用私有 IP。但是如果我们另外安装一个系统通过桥接方

式连接 Internet(这时这个系统成为一个桥接器),则我们可以设置这些客户系统的

IP 为公网 IP,直接从这个虚拟的桥接器连接 Internet,下面将会看到,我们正是通

过这种方式来搭建我们的虚拟蜜网

2、蜜罐技术:

蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

蜜罐好比是情报收集系统。蜜罐好像是故意让人攻击的目标,引诱黑客前来攻击。所以攻击者入侵后,你就可以知道他是如何得逞的,随时了解针对服务器发动的最新的攻击和漏洞。还可以通过窃听黑客之间的联系,收集黑客所用的种种工具,并且掌握他们的社交网络。

3、网络拓扑图

4、VMware网络环境配置

5、靶机和攻击机IP

6、密网网关虚拟机配置

蜜罐信息配置

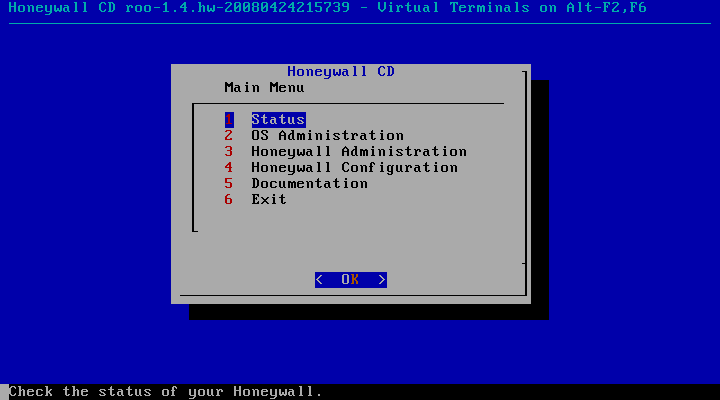

输入命令menu打开主菜单

选择 4 HoneyWall Configuration

选择 1 Mode and IP Information

选择 2 Honeypot IP Addres

保存返回选择 5 LAN Broadcast Address

保存返回选择 6 LAN CIDR Prefix

蜜网网关管理配置

蜜网网关配置主界面,选择 4 HoneyWall Configuration

选择 2 Remote Management

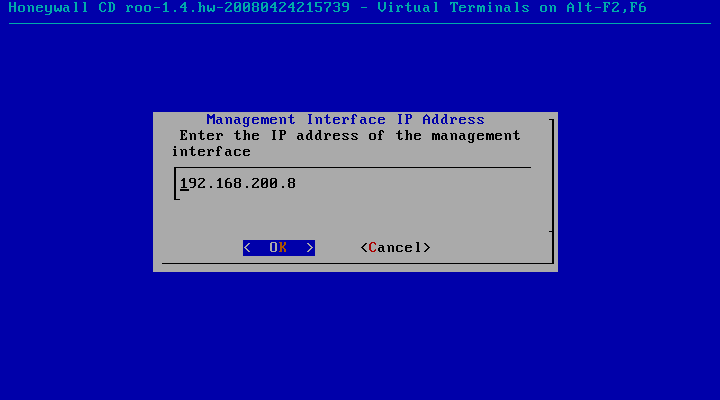

选择 1 Management IP Address

选择 2 Management Netmask

选择 3 Management Gateway

选择 7 Manager,设置可以管理蜜网网关的远程控制端 IP 范围,以 CIDR 格式填写,可有多 个 IP 网段,中间用空格分隔

Sebek 服务器端配置

蜜网网关配置主界面,选择 4 HoneyWall Configuration

选择 11 Sebek

目标端口选择为 1101,Sebek 数据包处理选项选择为 Drop

7、测试蜜网网关的远程管理

在 192.168.200.2 这台虚拟机上访问 https://192.168.200.8 , 结果如下

出现一个修改密码的界面,按要求修改密码之后,进入如下界面