一、什么是活动目录:

活动目录(Active Directory),俗称AD域,是面向服务器操作系统的目录服务。活动目录软件包含在服务器操作系统中。随着OS不断升级,活动目录已经从Windows 2000—》Windows2003—》Windows 2008—》Windows 2012。

活动目录首要的价值是安全管理。也就是说如何通过安全策略来保证客户端、服务器乃至整个IT架构的安全;

其次,是形成统一的身份验证。也就是说利用活动目录安全的身份验证,构建一个统一的验证平台,基于此基础架构,将更多的高级服务,乃至异构系统整合到一起,这样能够尽可能的降低管理复杂性;

再次,更为便捷的查询。也就是利用活动目录为更多的服务器及客户端,提供完整的、便捷的信息查询,当然,这是基于LDAP协议的。

二、RODC概念:

RODC是域的附加域控制器,Server 2008新特性,它承载AD数据库的只读分区。设计RODC主要是为了在分支机构环境中部署。分支机构通常用户相对较少,物理安全性差,连接中站点的网络带宽也相对较低,并且缺乏本地IT知识。

RODC单向复制:这意味着恶意用户在分支位置可能进行的任何更改或损坏不能从RODC复制到林的其余部分。RODC的复制只能接受数据,不能送出数据。然而一般域控制器的复制(Replication)都是双向的。

RODC一般放置在网络的边缘或边界,可写域控放置在数据中心或受信任网络。

RODC优势:只读活动目录数据库(提高安全性)、单向复制、凭据缓存(默认RODC不存储用户或计算机凭据,除非密码复制策略允许复制凭据,则才可复制到RODC并进行缓存凭据)、管理员角色分隔(允许本地分支用户登录到RODC进行服务器维护工作,但不能登录到任何其它域控制器,能更有效的访问网络资源)、只读DNS。

详细可参阅:http://baike.baidu.com/view/2231945.htm#2

三、AD站点:

定义:AD中的站点代表网络的物理结构或拓扑。AD使用拓扑信息(在目录中存储为站点和站点链接对象)来建立最有效的复制拓扑。站点是一组有效连接的子网。站点有助于简化AD内的多种活动,包括:复制,身份验证,启用AD的服务。

通过建立多个站点,可确保客户端利用与它们最近的域控制器进行身份验证,从而减少了身份验证滞后时间(以免用户登域时去找位于另一个站点的DC造成效能低落,所以最好在各站点内至少架设一台DC)。

作用:1.管理活动目录复制;

2.确保用户使用高速连接(大于512Kbps)(本地/本网段)访问域控制器。

注意:站点代表网络的物理结构或拓扑,是一组有效连接的子网。站点和域不同,站点代表网络的物理结构,而域代表组织的逻辑结构。

四、AD占用带宽问题:

电脑日常办公占用带宽和流量问题:

微软官方没有文档明确定义AD使用时占用带宽、流量问题。但只有在宽带低于500kbps时,AD会认为这是低速链路,此时,AD在处理一些组策略和用户登录时会和正常链路有一定的区别。但,依据经验,宽带2M左右已经足以满足AD带宽需求,如果是要部署一个本地域内网环境,原本内网的速度远远大于2M,所以,这个根本不成问题。如果部署的域跨越了物理地区,且通过×××或者DirectAccess进行连接,请务必保证在ISP租用1M以上的带宽。

说明:速度低于500K的慢速网络不会被应用:1.软件部署、脚本、文件夹重定向策略。

五、多少台电脑需要一台DC:

建议:一个域里至少保证2台DC,并且保证不多于1000台计算机为最佳。

对于这个问题,还应该考虑电脑CPU能力和内存的多少,具体可以参考以下网址:

http://social.technet.microsoft.com/wiki/contents/articles/14355.capacity-planning-for-active-directory-domain-services.aspx

http://technet.microsoft.com/nl-nl/library/cc728303(v=ws.10).aspx

六、用户/计算机/OU/组策略:

用户隶属于OU,OU可套用组策略。通俗讲,OU就像中国的一个省,用户就是该省的公民,策略就是该省的当地法律,计算机和用户就是该省的男公民和女公民。

七、GPO/GPC/GPT:

组策略对象GPO由GUID标志,在域级别存储;

组策略容器GPC存储在活动目录数据库,提供版本信息、状态信息和相关属性信息;

组策略模板GPT存储在域控制器的SYSVOL共享中。

八、内置2个GPO的名字:Default Domain Policy和DefaultDomain Controller Policy。

九、组策略默认刷新周期是90分钟,可执行GPupdate/force使其立即生效。

十、组策略对象执行顺序:本地策略—》站点策略—》域策略—》父OU策略—》子OU策略。

十一、计算机和用户策略冲突则覆盖用户策略;不同层次的策略产生冲突时,子容器的GPO优先级别高。

十二、组策略环回处理:

组策略对象有用户和计算机策略,通常对于普通用户来说,计算机策略和用户策略都会执行。但是对于非需要定制的用户,比如公共计算机或者大量用户公用计算机,我们则不需要对用户实现策略管控,这时就不用执行用户策略。

一般使用地点:公共使用电脑、公共教室。

有2中模式:替代模式,只执行计算机策略,不执行用户策略;

合并模式,执行用户和计算机策略,当两者冲突时,以计算机策略为准。

场景:用户User=u1,计算机Computer=c1,则策略中用户配置为uc,计算机配置为cc,共5条策略:GPO1、GPO2、GPO3链接到u1,GPO4、GPO5链接到c1。

当u1在c1上登录:

正常情况下:GPO应用顺序,计算机启动后,c1得到它的GPO列表本地GPO为GPO4和GPO5,此时它在应用cc设置后运行开机脚本,完成之后来到用户登录部分,在u1按下ctrl+alt+del进行登录并通过验证之后,u1将会应用GPO1,GPO2,GPO3中的uc部分设置,并在之后运行登录脚本。

环回模式下:如果c1处于环回模式中,(假设GPO4的计算机配置\管理模板\系统\组策略,部分设置了此策略),当u1登录到c1时便会出现两种情况:1.替代模式;2.合并模式。

替代模式:在u1通过验证之后,u1将只应用GPO1,GPO2和GPO3。

合并模式:在u1通过验证之后,u1将会应用uc和cc策略,如果其中的设置有冲突,将会以cc应用的为准。

十三、GPMC.msc

组策略管理工具:负责组策略创建、编辑与连接;组策略的复制粘贴;组策略的备份与还原;组策略结果集;组策略建模和迁移组策略。

迁移方法:先备份,再将备份复制到目标机器进行还原。

十四、组策略建模与组策略结果

1.建模:通过建模可以针对用户或计算机模拟可能的状况。譬如:要模拟将某个用户和其对应的计算机从一个部门移动到另一个部门。

2.结果:在现有的环境下,若想知道用户在某台计算机登录之后,其用户与计算机策略设置,可以通过组策略结果来提供这些信息。

举例:http://wenku.baidu.com/link?url=VtLBGVbsvNeCyVR6S8cOhivAjxbWPfKLMRZdniCHtUl-l8cIm13N7DNmUiIYeFSZzfB_XategUyWR_pbjK4LVrFUmaYvGppSDWkHQxM_Shi

十五、Starter GPO的用途:

可以将经常用到的管理模板策略设置值创建到Starter GPO内,然后再创建一般GPO时,就可以直接将Starter GPO内的设置值导入到这个一般GPO,如此便可以节省创建一般GPO的时间。

十六、阻止继承和强制继承:

1.阻止:阻止所有的GPO继承到子容器;GPO内设置为未配置,则采用默认值;阻止组策略设置将允许活动目录有唯一的组策略设置。

2.强制:将不管其它GPO的设置而发挥作用;在活动目录的较高层次链接GPO——保证能对多个OU起作用;必须保证强制重要的GPO。

十七、组策略的迁移(暂略)

十八、软件限制策略原则

1.基于Hash规则:利用文件的MD5或者SHA1的HASH来做比较,如果文件版本过多的时候,可采用这种方式做校验。

2.证书规则:利用程序上面的数字签名来做比较,这部分比较少。

3.路径规则:根据路径来做程序比较,此种方式适合不变更文件名称的结果。

4.Internet区域规则:根据IE所在的区域来决定是否限制程序的下载和安装(只可用于MSI文件)。

规则的优先级别:哈希规则—证书规则—路径规则—区域规则

十九、AD默认域策略和域控制器策略损坏,可运行命令:dcgpofix进行修复。

二十、注册表:是Windows系统中保存系统、应用软件配置的数据库,是多层次式的。

二十一、使用ADMT工具进行AD用户和组迁移 (具体演示暂略)

二十二、AD DS逻辑结构:域、OU、域树、域林;

物理结构:站点、域控制器。

二十三、GC和DC区别:

GC:Global Catalog 全局编录,包含森林中所有对象信息的特殊目录数据库。它存储林中主域的目录中所有对象的完全副本,以及林中其它域中所有对象的部分副本。全局编录允许用户在林中的所有域中搜索目录信息,而不论数据存储在何处。执行林内的搜索时可获得最大的速度并使用最小的网络通信。

DC:Domain Controller 域控制器,是一个在Windows服务器域中的接受安全认证请求(登录,检查权限等)的服务器。

区别:多域的情况下,每个域大家都有自己的DC,DC中维护各自域当中的对象,当需要跨域查询对象的时候,一个个的查询DC是不合适的,AD采用的方式是建立一个GC,查询对象时可通过GC去查,因为GC维护着一个对象列表,储存着各个域的所有对象。但是为了让GC的数据库小一些,其中就只存储某些必要的属性,所以在查询GC的时候,返回的对象并不包含所有的属性。

GC是DC的一个角色。GC所承担的目录角色:查找对象、提供用户身份验证、在多域的环境下提供通用组的成员身份信息;查看是否DC=GC。

二十四、当AD数据库损毁时,可在启动服务器之前按住F8键,进入目录服务还原模式,重建AD数据库。

二十五、成员服务器:即非DC且加入域中的服务器(文件、应用程序服务器等),成员服务器都信任DC的身份验证。

工作站:即Win7、xp等。

域内分为:成员服务器和工作站;域外分为:独立服务器和客户端计算机。

补充:目录强调查询,数据库重视异动(Transcation),数据库适合处理变动较多的数据。目录以树状架构为主,数据库以关系型数据表为主。

二十六、森林级别角色:Schema master和Domain naming master

域级别角色:PDC emulator、RID master和Infrastructure master.

1.架构主机(Schema master):执行到目录架构的写操作,并将更新复制到林中所有其他域控制器。

查看架构主机:法一:dsquery server –hasfsmo schema

法二:netdom query fsmo (必须安装support tools)

2.域命名主机(Domain Naming Master):域命名主机会控制林中域的添加或删除。

查看命名主机:法一:dsqueryserver –hasfsmo name

法二:netdom query fsmo

3.PDC模拟器(PDC emulator master):为没有安装AD客户端软件的网络客户端提供服务,并将目录的更改复制到域内任意Windows NT备份域控制器(BDC)中。

PDC模拟器处理密码验证请求,该请求包括最近已更改但尚未在整个域中复制的密码。

手动同步时间:W32tm /resync

PDC仿真器的作用:统一域内所有客户端和服务器时间;统一管理域账号密码更新、验证及锁定;统一更改策略模板;默认的域主浏览器。

查看PDC仿真主机:法一:dsquery server –hasfsmo pdc

法二:netdom query fsmo

4.RID主机(RID Master):RID主机将系列相对ID(RID)分配给域中每个不同的域控制器,防止安全主体的SID冲突。

查看命名主机:法一:dsquery server –hasfsmo rid

法二:netdom query fsmo

5.结构主机(Infrastructure Master):负责更新从它所在的域中的对象到其它域中对象的引用。结构主机将其数据与全局编录的数据进行比较。全局编录通过复制操作定期接受所有域中对象的更新。如果结构主机发现数据过时,则它从全局编录申请更新的数据。结构主机然后将这些更新的数据复制到域中的其它域控制器。

查看命名主机:法一:dsquery server –hasfsmo infr

法二:netdom query fsmo

转移FSMO角色方式:transfer(在线转移)和seize(强制转移);

决定操作主机角色拥有者:图形化接口工具和ntdsutil;

转移工具:图形化接口工具(AD用户和计算机、AD域和信任关系、AD架构)

什么时候需要强制转移操作主机:1.如果无法进行正常转移操作主机的动作时(与原操作主机无法通信);

2.原操作主机上有变更的数据有可能会遗失。在敲强制转移命令后,它会先尝试进行安全的索取,在索取不成功的情况下才会强制的占用,所以,在强制索取时,如果原操作主机已经挂了,那么会显示安全索取失败,提示:“ldap,或角色传送错误。Schema FSMO 的传送失败,用索取继续……”

进一步了解FSMO角色可参见:http://baike.baidu.com/view/1623435.htm?fr=wordsearch

二十七、AD轻量目录服务(AD LDS)的实例是AD LDS的单一运行副本。

二十八、域控制器会将帐户信息存于AD数据库中,该数据库所对应的文件为\%systemroot%\NTDS\NTDS.DIT。 (%systemroot% <=>windows)

成员服务器或独立服务器则将帐户数据存于Security Accounts Manager(SAM)数据库,\%systemroot%\system32\config\SAM;其实,还有一份存于注册表的SAM中,默认是隐藏的,因为Administrators群组用户没有赋予读取权限。

二十九、安装AD域服务后,默认会有5种容器:

1.Builtin:用来存放内建的组;

2.Computers:用来存放域内的计算机帐户,凡是加入域的计算机,其计算机名称都会出现于此容器内;

3.Domain Controllers:用来存放域控制器的计算机帐户;

4.ForeignSecurityPrincipals:储存来自有信任关系域的对象;

5.Users:用来存放域内的用户帐户及组。

三十、默认当我们设定了用户在某段时间段内登录,当用户在设定的时间段内登录进来,但到时间后系统不会将其注销,只有在组策略中设定超时强制注销才可。注意:若设定了账户到期日,使用者在登陆后一直不注销,即使超过了账户到期日,系统也不会自动将其注销。

可以一次选定多个用户帐户进行设定,如:下次登陆都要改密码,一样的登陆时段等等。设定多个帐户时会出现两排选项勾选左边的多选钮代表“要改变”,至于改变成什么则由右边的多选钮决定,两个都得选。

由于系统会赋予每个用户帐户一个独一无二的SID(SecurityIdentifier,安全标识符),如果在删除后重新建立同名的帐户,则会是赋予一个新的SID,而SID是判断权限的依据,因两者的SID不同,所以两者的权限也不一样。所以,在删除帐户前,务必先确认是否有要解密的重要文件,如果盲目删除,就无法将文件解密了。

三十一、证书颁发机构的类型:

1.独立CA:独立于AD;可以签发证书供外部网和内部网使用;主要用于不提供AD服务的情况下(例如:公共网站、电子邮件服务);不适合颁发用户登录到域的证书。

2.企业CA:企业安全架构的一部分;保存在AD的CA对象中;依赖于AD;支持独立CA所支持的所有功能和生成智能卡登录时所用的证书。

三十二、PowerUsers:此组的成员可以安装应用程序、管理本机用户帐户,以及建立或取消本机的共享文件夹和打印机。

Builtin Security Principal:内建安全策略 Two-way:双向性 Transitive:可转移性

三十三、 AD的恢复:

1.授权恢复:当其他的域控制器包含了无效的复制和数据时,可以采用授权恢复方式,这种情况下,你可以手工指定你要恢复整个数据库或某个分支,并指定本地的恢复操作是权威的。所谓的权威,就是当发生目录复制时,以本地数据为准。授权恢复要修改AD的升级序号,这样它的序号就高于其他的DC了,从而使本地的恢复数据能复制给其他的DC。授权恢复在非授权恢复执行后发生。

2.非授权恢复:大多数的恢复操作都是非授权的。只恢复活动目录到它备份时的状态。当你发现一台DC的数据有问题,而确信其它的DC数据是正常的,就可以使用非授权恢复。恢复完成后,DC会重新比较升级序号并参与正常的复制。也就是说,通过非授权恢复的数据可能在复制中被再次改写。默认的墓碑时间是180天,也就是说只能恢复180天之内的数据,无法恢复超过180天的活动目录,当然,该值是可以调整的。

执行步骤:1.重启域控制器;2.选择目录服务恢复模式;3.使用本地管理员登录到Windows Server;恢复最近的系统状态数据;正常启动域控制器。

三十四、AD 知识一致性检查程序(Knowledge Consistency Checker,KCC)负责构建和维护AD的复制拓扑,另外,KCC可以决定何时进行复制,以及每台服务器必须同哪些服务器开展复制,和自动确定网络复制的最佳拓扑。

补充:

资源池:简单来说就是将全部资源看做一个整体,资源是按需分配的,先到显得。

三十五、 AD域服务所需的TCP端口:88、389、636、3268和3269。

VSS:Volume Shadow copy Service

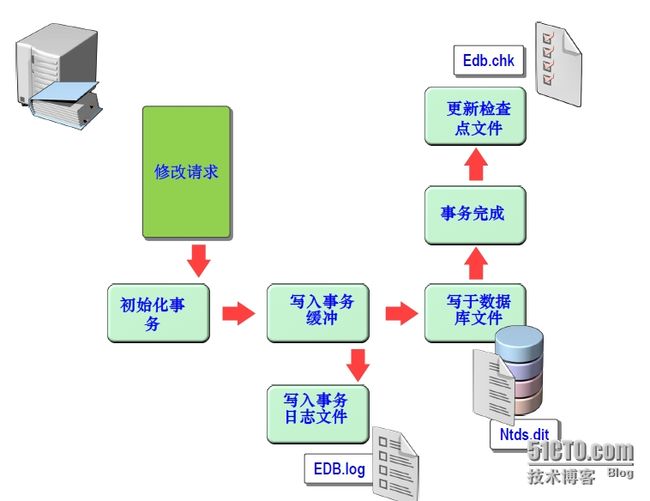

三十六、活动目录事务修改流程:

Ntds.dit:活动目录数据库文件,存储了活动目录所有数据对象。

Edb*.log:事务日志文件。

Edb.chk:检查点文件,跟踪尚未写入到活动目录数据库的事务日志。

Res1.log/Res2.log:保留日志文件。

三十七、系统状态数据包括:域控制器上的活动目录和SYSVOL文件夹;所有DC上的注册表、系统启动文件、类注册数据库;认证服务器上的认证服务数据库。

三十八、单台DC恢复方式:

法一:使用该DC原有备份文件恢复DC(使用DSRM模式启动OS或者重新安装OS;使用备份文件还原系统)

恢复速度比依靠复制的恢复要快;需要的操作较少。

法二:升级为DC(强制DC降级或者重新安装OS;从其他旧DC上删除Metadata;安装AD;获取FSMO角色)

不需要对该DC有很好的备份,但需要有多台DC;可适用于不同的硬件。