hnu路由与交换 实验2 RIP路由协议

实验2 RIP 路由协议(DV)

![]()

![]()

| 班级 | xxxx |

|---|---|

| 学号 | xxxxxxxxxx |

| 姓名 | xxx |

| 实验名称 | 实验二、RIP路由协议(DV) |

前言

本实验环境为ensp+windows10

实验2 步骤参照书HCNA网络技术实验指南7-1 7-2 7-3 7-7 7-9

目录

- 实验2 RIP 路由协议(DV)

- 前言

- 实验目的

- 实验内容

- 实验报告要求

- 实验步骤

- 7-1 RIP路由协议基本配置

- 一、实验拓扑图及编址

- 二、实验步骤

- 1. 基本配置

- 2. 使用RIPv1搭建网络

- 2. 使用RIPv2搭建网络

- 7-2 配置RIPV2的认证

- 实验拓扑图及编址

- 实验步骤

- 1. 基本配置

- 2. 搭建RIP 网络

- 3. 模拟网络攻击

- 4.配置RIPv2简单验证

- 5.配置RIPv2 MD5密文验证

- 思考题

- 7-3 RIP路由协议的汇总

- 实验拓扑图及编址

- 实验步骤

- 1. 基本配置

- 2.配置RIPv1协议

- 3. 配置RIPv2自动汇总

- 4.配置RIPv2自动汇总

- 7-7 RIP的水平分割及触发更新

- 实验拓扑图及编址

- 实验步骤

- 1.基本配置

- 3.验证触发更新

- 4.验证水平分割

- 思考题

- 7-9 RIP的故障处理

- 实验拓扑图及编址

- 实验步骤

- 1.导入设备预配置

- 2.排除R1与R2间的故障

- 3.排除R1和R3之间的故障

- 思考题

实验目的

- 理解距离矢量(DV)IP路由算法;

- 掌握RIP路由的配置及测试方法;

- 掌握RIPv2的认证方法;

- 掌握并理解水平分割、触发更新及毒性逆转功能。

实验内容

1、完成网络搭建、设置和运行

2、配置RIP路由协议

3、配置RIPv2的认证

4、RIP路由协议汇总(有类、无类路由)

5、RIP的水平分割、毒性逆转及触发更新

6、RIP路由协议的故障分析处理

实验报告要求

-

描述网络设计思路

-

描述实验设计测试过程

-

结合实验回答 7.2、7.7及7.9思考题

-

观察、比较实验中初始状态及稳定状态下的RIP路由表的形成,分析距离矢量(DV)IP路由算法实现方法

实验步骤

7-1 RIP路由协议基本配置

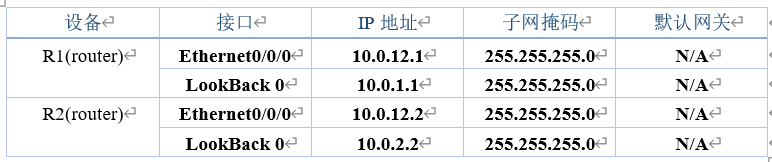

一、实验拓扑图及编址

二、实验步骤

1. 基本配置

配置lookback接口类似于别的接口,如下:

[R1_LIUJUAN]inter LoopBack 0

[R1_LIUJUAN-LoopBack0]ip address 10.0.1.1 24

根据实验编址表进行对应的配置后,使用ping命令来检测各直连链路的连通性

2. 使用RIPv1搭建网络

RIPv1是什么?可以看到原理该书部分有基本的讲解

RIP (Routing Information Protocol,路由协议)作为最早的距离矢量IP路由协议,也是最先得到广泛使用的一种路由协议,采用了Bellman-Ford算法,其最大的特点就是配置简单。

RIP协议要求网络中每一台路由器都要维护从自身到每一-个 目的网络的路由信息。RIP协议使用跳数来衡量网络间的“距离”:从- -台路由器到其直连网络的跳数定义为1,从一台路由器到其非直连网络的距离定义为每经过一个路由器则距离加1.“距离”也称为“跳数”。RIP允许路由的最大跳数为15,因此,16 即为不可达。可见RIP协议只适用于小型网络。

目前RIP有两个版本,RIPv1 和RIPv2,RIPv2 针对RIPv1进行扩充,能够携带更多的信息量,并增强了安全性能。RIPv1 和RIPv2都是基于UDP的协议,使UDP520

号端口收发数据包。

所以我们可以知道我们是要采用RIP路由协议。

在公司两台路由器R1和R2上配置RIPv1.使用rip命令创建并开启协议进程,默认情况下进程号是1.使用network命令对指定网段接口使能RIP功能,注意必须是自然网段的地址。

[R_LJ_1]rip

[R_LJ_1-rip-1]network 10.0.0.0

[R_LJ_2]rip

[R_LJ_2-rip-1]network 10.0.0.0

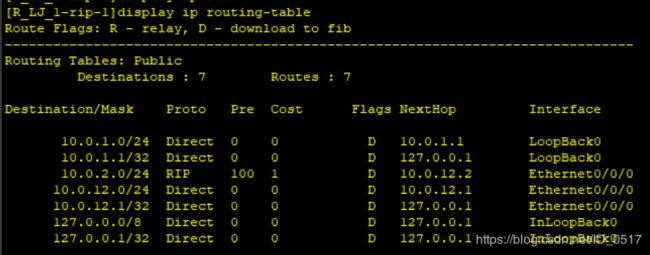

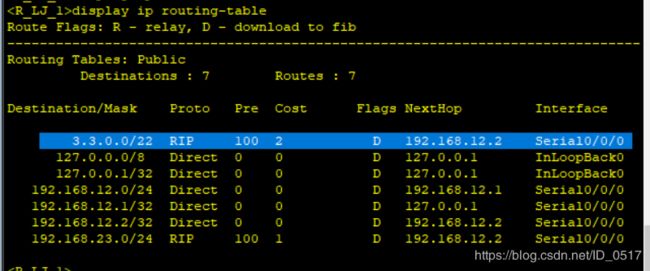

完成配置后,使用display ip routing-table查看R1,R2的路由表

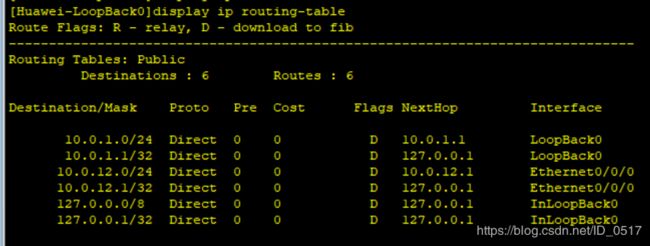

可以观察到,R1的路由表的两台路由器已经通过RIP协议学习到了对方环回接口所在网段的路由条目。(这句话我是没搞明白,为了搞明白,时光倒流一下,看看没有搭建时的样子)听说输入undo +你之前的指令,就可以撤销那一步的操作。由于没试过,我还是再重新建了两个路由并在配置RIP之前查看R1路由表如图:

后来检测了一下,和undo network 10.0.0.0后R1路由表情况一样!新技能get!通过这个我们也可以知道,R1里面新加了RIP那一行,destination是10.0.2.0 (R2环回接口所在网段的路由条目)。所以那一句话也可以理解了.

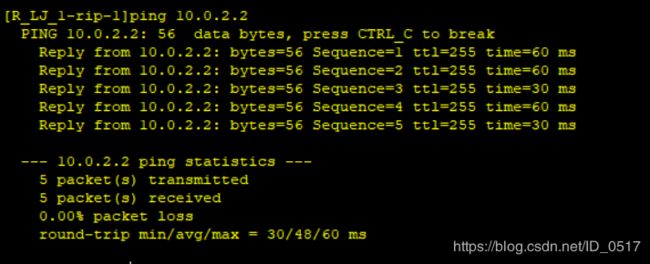

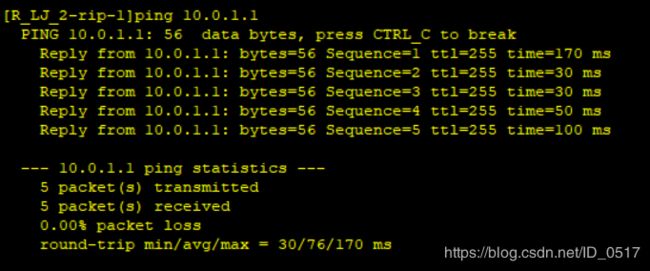

测试R1和R2环回接口间的连通性

可以观察到通信正常

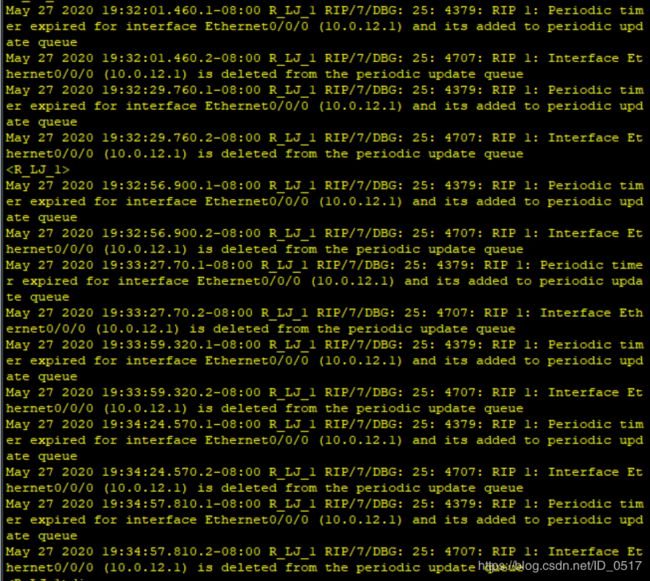

使用debuging命令查看RIP协议定期更新情况,并开启RIP调试功能。请注意,debug命令需要在用户视图下才能使用。(ctrl+z从系统模式退回用户模式)使用terminal debugging和terminal monitor命令开启debug信息在屏幕上显示的功能,静静等待一会,在电脑屏幕上看到路由器之间RIP协议交互的信息。

<R_LJ_1>debugging rip 1

<R_LJ_1>terminal debugging

Info: Current terminal debugging is on.

<R_LJ_1>terminal monitor

Info: Current terminal monitor is on.

<R_LJ_1>

May 27 2020 19:13:48.490.1-08:00 R_LJ_1 RIP/7/DBG: 6: 12185: RIP 1: Receiving v1response on Ethernet0/0/0 from 10.0.12.2 with 1 RTE

May 27 2020 19:13:48.490.2-08:00 R_LJ_1 RIP/7/DBG: 6: 12236: RIP 1: Receive response from 10.0.12.2 on Ethernet0/0/0

May 27 2020 19:13:48.490.3-08:00 R_LJ_1 RIP/7/DBG: 6: 12247: Packet: Version 1, Cmd response, Length 24

May 27 2020 19:13:48.490.4-08:00 R_LJ_1 RIP/7/DBG: 6: 12296: Dest 10.0.2.0, Cost 1

May 27 2020 19:13:48.520.1-08:00 R_LJ_1 RIP/7/DBG: 25: 3741: RIP 1: Periodic timer expired for interface Ethernet0/0/0

可以观察到R1周期性的接收v1的response更新报文,包括目的地,数据包大小和cost值

可以使用undo debugging rip 或者undo debug all命令关闭debug模式

也可以使用带更多参数的命令查看某类型的调试信息,如debuging rip 1 event查看路由器发出和收到的定期更新事件。其他参数可以使用“?'获取帮助.

2. 使用RIPv2搭建网络

[R_LJ_1]rip

[R_LJ_1-rip-1]version 2

[R_LJ_2]rip

[R_LJ_2-rip-1]version 2

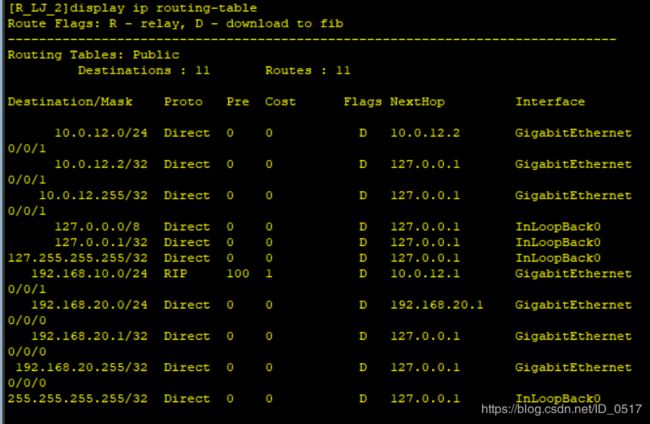

查看一下R2的路由表

可以观察到,R2的路由表的两台路由器已经通过RIP协议学习到了R1环回接口所在网段的路由条目。

ping命令检查连通性

再次通过debug来查看一下RIP 2 协议(注意,如果你之前关闭了debug,要再开启一下.

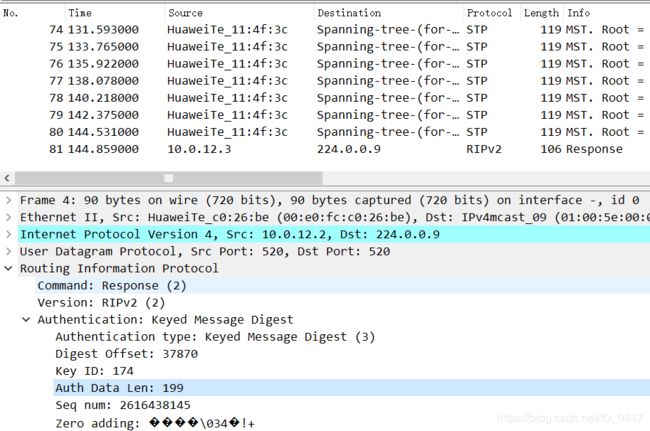

会发现RIPv2采用组播方式发送报文,地址为224.0.0.9

7-2 配置RIPV2的认证

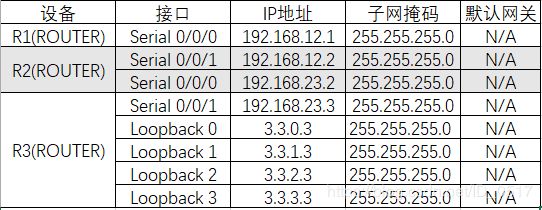

实验拓扑图及编址

注意!编制表中R2两个接口先写的0/0/1再0/0/0,不要和我一样看快了搞错了

实验步骤

1. 基本配置

除了R3的两个环回接口,配置其他接口ip地址。用ping命令来检测个直连链路的连通性。

2. 搭建RIP 网络

配置公司路由器 R1 和 R2 的RIP V2协议,并添加需要告知的网段(PC +本地局域网 )

[R_LJ_1]rip

[R_LJ_1-rip-1]version 2

[R_LJ_1-rip-1]network 192.168.10.0

[R_LJ_1-rip-1]network 10.0.0.0

[R_LJ_2]rip

[R_LJ_2-rip-1]version 2

[R_LJ_2-rip-1]network 192.168.20.0

[R_LJ_2-rip-1]network 10.0.0.0

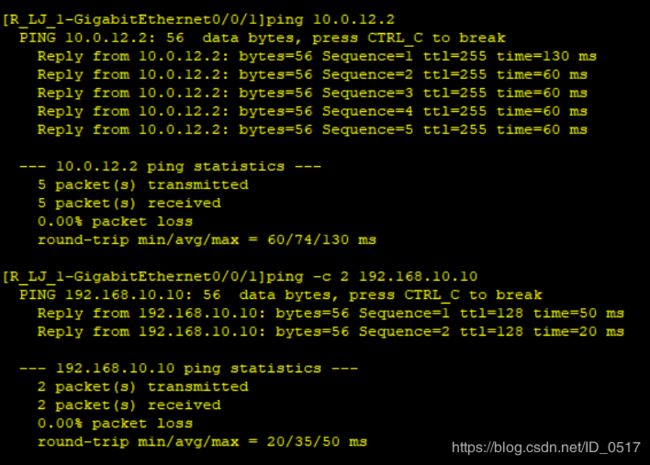

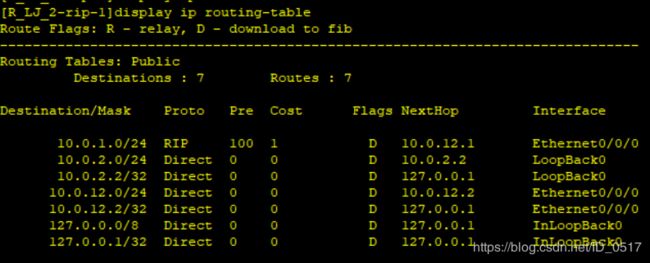

配置完成 检查路由表,以R2为例

可以看到已经获取到了rip条目

3. 模拟网络攻击

,配置路由器R3作为攻击者,接入公司网络。在基本配置中已经将接口GE 0/0/0 地址配置为10.0.12.3, 与该公司路由器在同一网段,并配置RIPv2协议,通告该网段(这里还不要配置环回接口)

LJ_3]rip 1

[R_LJ_3-rip-1]version 2

[R_LJ_3-rip-1]network 10.0.0.0

此时,R3已经非法获取了R1,R2的网段信息。并且可以向他们俩发送大量数据包,导致网络链路拥塞,形成攻击!

攻击演示如下:(按ctrl+c退出 如果你不想攻击自己的话)

[R_LJ_3]interface LoopBack 0

[R_LJ_3-LoopBack0]ip address 192.168.10.1 24

[R_LJ_3-LoopBack0]interface LoopBack 1

[R_LJ_3-LoopBack1]ip address 192.168.20.1 24

quit

[R_LJ_3]rip 1

[R_LJ_3-rip-1]version 2

[R_LJ_3-rip-1]network 192.168.10.0

[R_LJ_3-rip-1]network 192.168.20.0

查看R3路由表

查看R1路由表

可以观察到R3发来的路由更新,因为R2和R3发送RIP更新的cost都是1跳,所以在R1的路由表中,目的为192.168.20.0 网段形成了两条等价负载均衡的路径,下一跳分别是R2和R3。这样会导致去往192.168.20.0 网段的数据包有部分转发给了欺骗路由器R3,R2的路由表变化和R1同理。

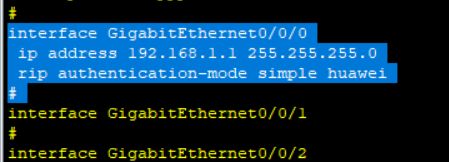

4.配置RIPv2简单验证

为了提升网络安全性,避免发生上述攻击和路由欺骗,网络管理员可在R1和R2上配置RIP的简单验证实现对网络的保护。在路由器R1和R2的GE 0/0/1接口配置认证,使用简单验证方式,密码为huawei.注意,两端的密码必须保持- -致, 否则会导致认证失败,从而使得RIP协议无法正常运行。

[R_LJ_1]interface GigabitEthernet 0/0/1

[R_LJ_1-GigabitEthernet0/0/1]rip authentication-mode simple huawei

[R_LJ_2]interface GigabitEthernet 0/0/1

[R_LJ_2-GigabitEthernet0/0/1]rip authentication-mode simple huawei

等一会,两分钟不到,再次查看R1,R2路由表

可以观察到现在R1与R2的路由表恢复正常,R3发送的欺骗路由在路由表中消失。原因是R1和R2配置了RIP认证,就要求在RIP更新报文中包含认证密码,如果密码错误或者不存在,将认为该路由非法并丢弃。在路由器R1的GE 0/0/1接口上抓包

可以观察到R1 与 R2间发送的RIP报文中含authentication字段。且密码是明文的huawei

5.配置RIPv2 MD5密文验证

在上一步骤中,在R1和R2上配置了简单验证方式的认证后,成功地抵御了R3的路由欺骗和攻击,且主机PC-1与PC-2可以正常通信。但是通过抓包能够发现,简单验证方式下的认证安全性非常差,攻击者虽然无法直接攻击网络,但是可以通过抓取RIP协议数据包获得明文密码,因此建议使用MD5密文验证方式进行RIPv2的认证。在R1和R2的GE0/0/1接口上删除上一步骤中的简单验证配置,选择使用MD5密文验证方式配置。配置时可以选择MDS密文验证方式的报文格式,usual 参数表示使用

通用报文格式;nonstandard参数表示使用非标准报文格式(IETF标准),但是必须保证

两端的报文格式一致,这里选用通用标准格式。

[R_LJ_1]inter GigabitEthernet0/0/1

[R_LJ_1-GigabitEthernet0/0/1]undo rip authentication-mode

[R_LJ_1-GigabitEthernet0/0/1]rip authentication-mode md5 usual huawei

[R_LJ_2-GigabitEthernet0/0/1]undo rip authentication-mode

[R_LJ_2-GigabitEthernet0/0/1]rip authentication-mode md5 usual huawei

配置完成后,查看R1的路由表

R1路由表正常。R3发送的欺骗路由在路由表中消失,继续抓取报文(R1 的 GE0/0/1接口)发现看不到配置的密码了

思考题

也不会收,因为数据包里认证字段跟自己不匹配,所以路由器不 收。单向的路由通常都是没有实际意义的而且(绝大多数应用都需要双向通信)。

7-3 RIP路由协议的汇总

实验拓扑图及编址

实验步骤

1. 基本配置

2.配置RIPv1协议

在路由器上配置RIPv1协议,通知相应的网段

[R_LJ_1]rip 1

[R_LJ_1-rip-1]network 192.168.1

[R_LJ_2]rip 1

[R_LJ_2-rip-1]network 192.168.12.0

[R_LJ_2-rip-1]network 192.168.23.0

[R_LJ_3]rip 1

[R_LJ_3-rip-1]network 192.168.23.0

[R_LJ_3-rip-1]network 3.0.0.0

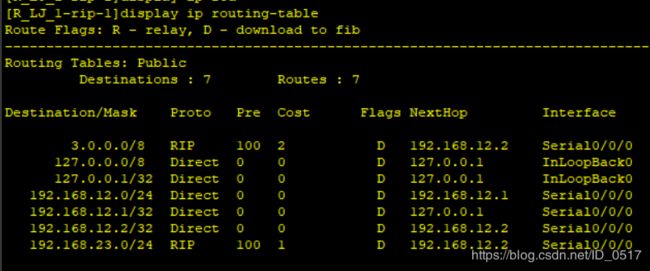

配置完成,查看R1路由表

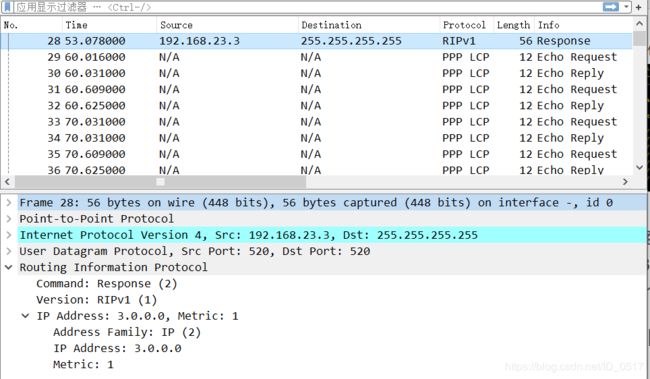

可以观察到R3发送过来的汇总路由条目3.0.0.0/8, 没有任何明细路由条目。在R3的S 1/0/1 接口.上抓包

可以观察到,RIPv1 的协议报文中没有携带掩码信息,只有相应的网络号以及

Metric值,即RIPv1只发布汇总后的有类路由。RIPv1默认开启自动汇总,且无法关闭,

也不支持手动汇总。可以使用display default-parameter rip 命令查看RIP默认配置

信息。

可以观察到默认开启了自动汇总

3. 配置RIPv2自动汇总

在路由器上运行RIPv2协议

[R_LJ_1]rip 1

[R_LJ_1-rip-1]version 2

[R_LJ_2]rip 1

[R_LJ_2-rip-1]version 2

[R_LJ_3]rip 1

[R_LJ_3-rip-1]version 2

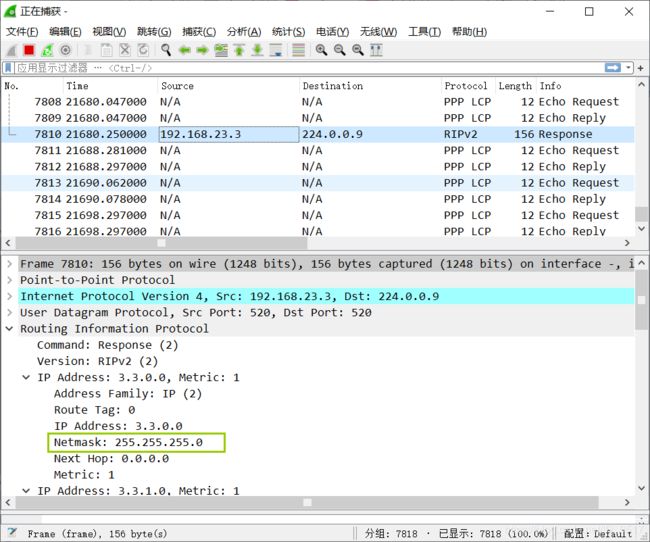

再次在R3的serial0/0/1抓包

可以观察到,这次RIPPv2报文中携带了掩码信息,RIPv2支持自动汇总,默认是开启的,并且可以关闭,查看R1,R2路由表,这里以R1为例

可以观察到,接收到的路由条目是具体的明细路由条目,而没有汇总路由,即此时RIPv2默认自动汇总并没有生效。这是因为在华为设备上,以太网接口和串口都默认启用了水平分割功能。为了防止环路和不连续子网问题的产生,在启用了水平分割或毒性逆转的接口上,RIPv2的默认自动汇总就会失效,所以从R3通告过来的都是具体的明细路由条目。要使RIPv2的默认自动汇总生效,有两种方法。第一种方法,使用summary always命令。配置该命令后,不论水平分割是否启用,RIPv2的自动汇总都生效。

#方法一

[R_LJ_3]rip

[R_LJ_3-rip-1]version 2

[R_LJ_3-rip-1]summary always

#方法二

[R_LJ_3]interface Serial 0/0/1

[R_LJ_3-Serial0/0/1]undo rip split-horizon

4.配置RIPv2自动汇总

配置手动汇总需首先删除上一步骤中使RIPv2自动汇总功能生效的配置,这里省略此步骤。+undo就好

在R3上使用rip summary -address命令配置手动汇总,配合需要汇总的本地网络IP地址为3.3.0.0,网络掩码为255.255.252.0.(注意不是255了!)配置完成后查看R1路由表

可以观察到,R1和R2上已经接收到了该汇总路由条目,且没有任何明细路由条目。

7-7 RIP的水平分割及触发更新

太累了,不想再做标记了

实验拓扑图及编址

实验步骤

1.基本配置

[R1]rip 1

RI-rip-1]version 2

RI-rip-1 ]nctwork 172.16.0.0

[R2]rip 1

[R2-ip-1]version2

[R2-ip-1]network 192.168.2.0

[R2-ip-1]network 172.16.0.0

[R3]rip 1

[R3-ip-1]version 2

[R3-rip-1]nctwork 172.16.0.0

[R3-rip-1 ]network 192.168.1.0

注意!之前的配置里pc有网关的配置嗷

3.验证触发更新

断掉R3和lsw1之间的链路(直接把那条线删除),然后查看R2路由表

可以观察到192.168.1.0 网段的路由信息仍然存在。这是因为断掉的不是R1的直连接口,RI此时无法直接感知到故障的发生,路由条目需要等180s 的老化计时器超时后,此路由条目才会在路由表中删除。等待180s老化时间后,查看R2的路由表。

可以观察到此时192.168.1.0网段路由信息已经从路由表中删除

恢复链路

可以观察到192.168.1.0网段的路由信息已经不存在,因为断掉的是R1的直连接口,所以R1能够直接感知到链路发生故障,在路由表删除192.168.1.0的路由同时,并会触发更新,使得R2上的路由表为最新状态。

4.验证水平分割

在R2上使用debugging rip 1 send GigabitEthernet 0/0/1命令打开debug功能,再用terminal monitor、terminal debugging命令查看R2发送给R1的路由条目。

从debug的信息中可以观察到R2发送给R1的路由条目中没有包含192.168.1.0 网段的路由信息,因为该路由条目是从R1始发过来的。

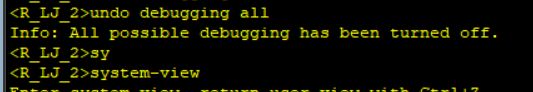

下面关闭debug,并在R2的GE0/0/1和R1的GE0/0/2接口下使用undo rip split- horizon命令关闭水平分割功能。

配置完成后,在R2.上开启debug功能。

<R_LJ_2>debugging rip 1 send GigabitEthernet 0/0/1

<R_LJ_2>terminal monitor

Info: Current terminal monitor is on.

<R_LJ_2>terminal debugging

Info: Current terminal debugging is on.

通过debug信息可以观察到,此时开启了水平分割后,R2发送给R1的路由条目中没有包含192.168.1.0 网段。关闭debug,并在R2的GE 0/0/1接口下使用rip poison-reverse命令开启毒性逆转功能。

<R_LJ_2>undo debugging all

Info: All possible debugging has been turned off.

<R_LJ_2>system-view

Enter system view, return user view with Ctrl+Z.

[R_LJ_2]interface GigabitEthernet 0/0/1

[R_LJ_2-GigabitEthernet0/0/1]rip poison-reverse

可以观察到,R2发送给R1的路由条目中包含了192.168.1.0 网段,(倒数第二排)但是cost 值为16。说明在毒性逆转和水平分割同时开启的情况下,简单的水平分割行为(从某接口学到的路由再从这个接口发布时将被抑制)会被毒性逆转行为代替。

思考题

水平分割可以防止环路,那为什么RIP协议还需要其它防环机制?水平分割的局限性哪?

解答:因为,物理拓扑上的环路导致的路由环路,水平分割是防范不了 的,这种环路,路由进出不是同一个接口。

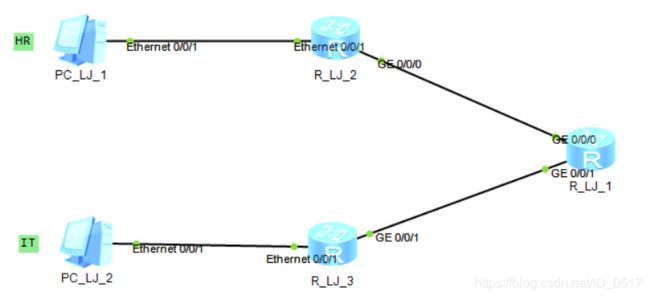

7-9 RIP的故障处理

实验拓扑图及编址

实验步骤

1.导入设备预配置

本实验中设置了如下故障点:

■R3 缺少network 192. 168.2.0命令;

■在 R3的GE 0/0/1接口下配置undo rip input命令; .

■关闭R1 的GE 0/0/1接口;

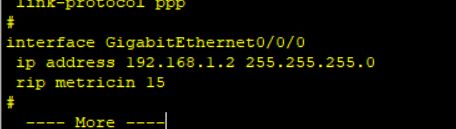

■在R1的GE 0/0/0接口下配置rip metricin 15命令;

■在 R2的GE 0/0/0接口下配置RIP认证,方式为明文认证,密码huawei.

下面即为3台路由器R1、R2、R3的初始配置,直接复制粘贴即可。

# R1

system-view

sysname R_LJ_1

interface GigabitEthernet 0/0/0

ip address 192.168.1.2 255.255.255.0

rip metricin 15

interface GigabitEthernet 0/0/1

ip address 192.168.2.2 255.255.255.0

shutdown

rip 1

version 2

network 192.168.1.0

network 192.168.2.0

# R2

system-view

sysname R_LJ_2

interface Ethernet 0/0/1

ip address 172.16.1.254 255.255.255.0

interface GigabitEthernet0/0/0

ip address 192.168.1.1 255.255.255.0

rip authentication-mode simple huawei

rip 1

version 2

network 172.16.0.0

network 192.168.1.0

# R3

system-view

sysname R_LJ_3

interface Ethernet 0/0/1

ip address 172.16.2.254 255.255.255.0

interface GigabitEthernet 0/0/1

ip address 192.168.2.1 255.255.255.0

undo rip input

rip 1

version 2

network 172.16.0.0

在接下来的步骤中网络管理员需要根据逻辑思路,并借助必要的查看命令来进行排障。

2.排除R1与R2间的故障

网络管理员发现公司网络此时出现故障,IT部门与HR部门的终端无法正常互访。

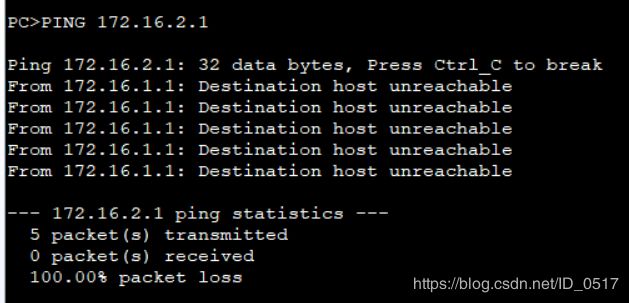

测试IT部门PC-1与HR部门PC-2间的连通性。

可以观察到无法正常通信,即网络中存在故障,但此时网络管理员并不能确定故障位置。首先在PC-1上测试与网关设备R2间的连通性。

通信正常 表明PC-1跟网关设备R2间的链路没有问题。

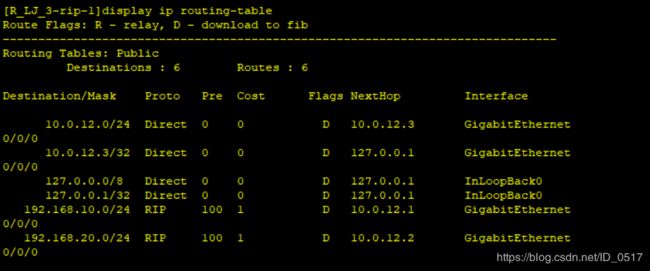

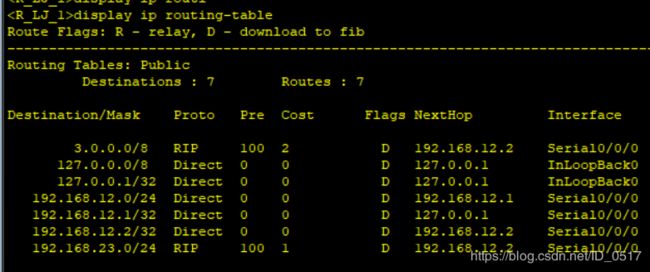

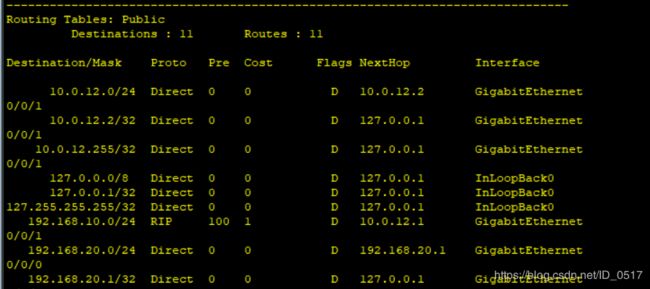

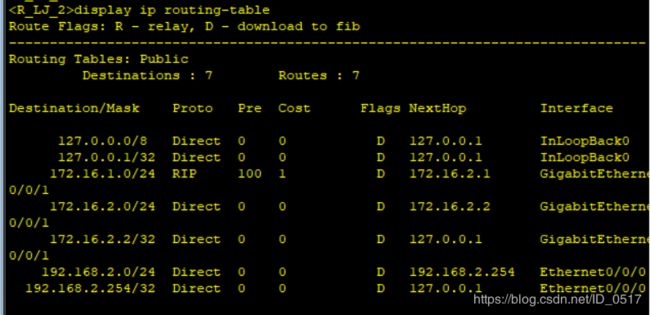

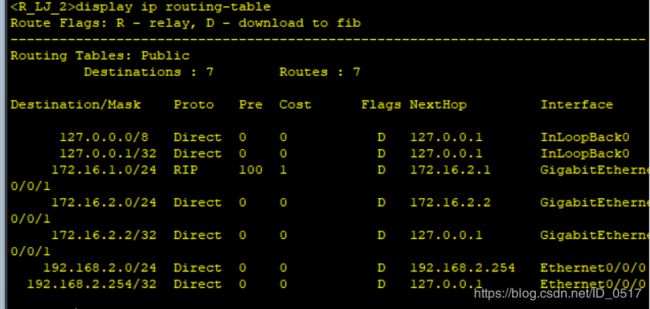

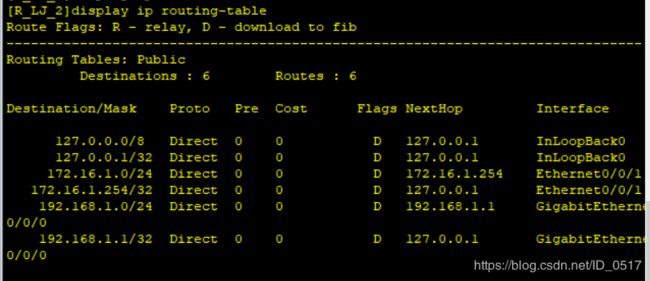

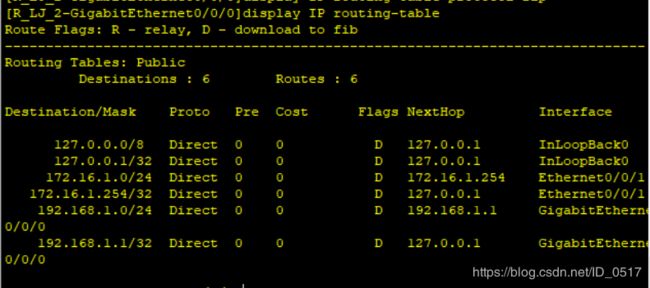

路由器是根据路由表来进行数据转发的,所以在R2上使用display ip routing-table 命令,查看是否有PC-2所在网段的路由条目。

可以观察到,R2上没有任何通过RIP协议接收的路由信息,说明R1与R2间的RIP路由信息通告不正常,即接下来需要在R1与R2之间排障。

第1步,检查R1与R2所在直连链路上的物理接口状态是否正常。

可以观察到,物理接口工作正常。“Physical" 为UP,即接口的物理状态处于正常启动的状态;“Protocol”为UP,即接口的链路协议状态处于正常启动的状态。

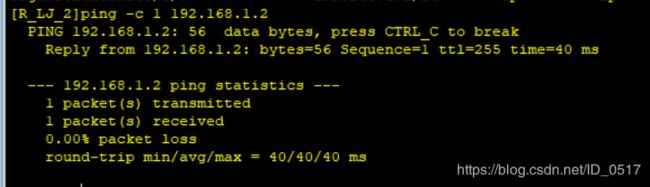

在R2上测试与R1间直连链路的连通性。

可以观察到,连通性没有问题,继续下一步排查。

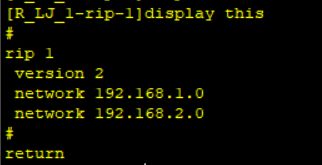

第2步,检查直连链路上的接口所在网段是否在RIP中通告。

可以观察到,接口的网段都已经在RIP中通告,继续下一步排查。

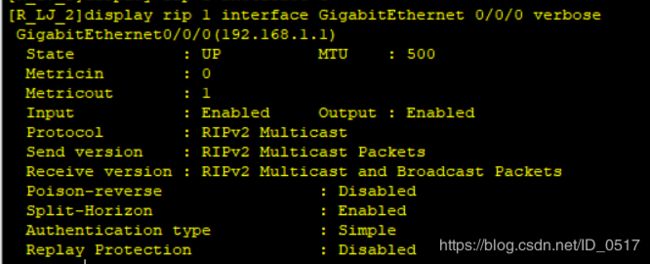

第3步,检查R1、R2上的RIP协议发送版本号和本地接口接收的版本号是否匹配。

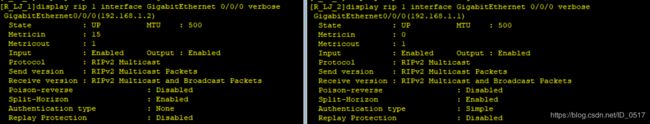

在R1、R2.上查看相应运行在RIP协议下的接口的详细信息。

看sendversion和receive version

看sendversion和receive version

可以观察到,双方的发送版本号和本地接口接收的版本号匹配,继续下一一步排查。

第4步,由于目前在R2.上没有接收到R1发送过来的路由信息,所以在R2.上的入

接口检查是否配置了undo rip input、silent-interface命令。

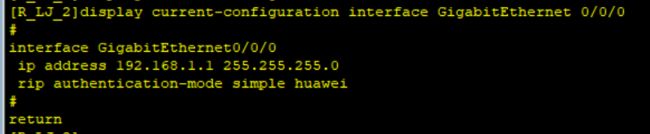

查看R2入接口GE 0/0/0的配置信息。

display current-configuration interface GigabitEthernet 0/0/0

可以观察到,目前R2的入接口GE 0/0/0上并没有配置undo rip input、silent-interface

命令。

第5步,检查是否在RIP进程中配置了filter-policy 策略,来过滤掉收到的RIP路由或不允许发送RIP路由。

可以观察到,并没有配置策略,继续下一步排查。

第6步,检查接口上是否已经开启水平分割,水平分割为默认开启。查看R1和R2

相应接口上的RIP详细信息。

可以观察到,接口下没有关闭水平分割,继续下一步排查。

第7步,检查链路两端的接口认证方式是否匹配。使用display rip 1 statistics interface命令查看两端RIP接口上的统计信息。

观察到有认证失败的RIP报文,说明两端的RIP认证方式有问题。在双万路由器上

执行display current-configuration命令查看配置信息。

【注】你可能一开始看不到我这个图片的情况,按着enter不动!然后就会有了

发现R2的GE 0/0/0接口下配置了RIP认证,而R1的GE 0/0/0接口下没有配置认证。

进入R2的GE0/0/0接口删除该认证命令。

[R_LJ_2]interface GigabitEthernet 0/0/0

[R_LJ_2-GigabitEthernet0/0/0]undo rip authentication-mode

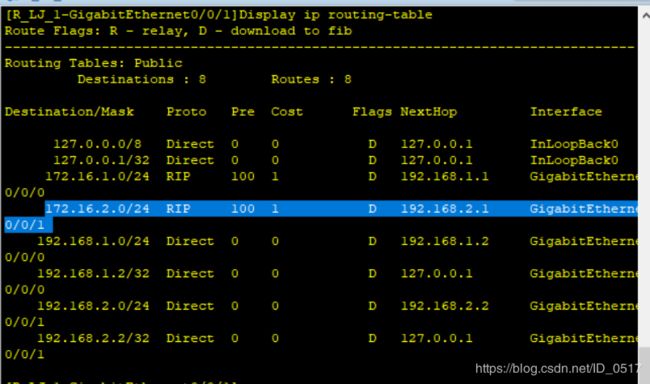

配置完成后,使用display ip routing table protocol rip命令检查双方现在是否能够正常收发RIP路由。

![]()

发现仍然没有相关的RIP路由条目,继续下一步排查。

第8步,查看路由表中是否存在从其他协议获得的相同路由,查看R2的路由表信息。

可以观察到,并没从有其他路由协议获得相同的路由,继续下一步排查。

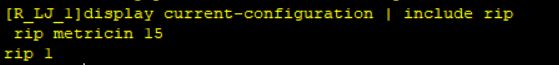

**第9步,**检查收到的路由度量值是否大于16。使用display rip 1 route命令查看。

结果由于操作到该步骤时距离导入预配置的时间间隔过久,无法查看到该结果。

在R1上使用display current-configuration| include rip命令,查看包含字符串“rip”

的所有配置信息。

发现R1上配置了rip metricin 15命令,将GE 0/0/0接口接收到的路由都加上了15的度量值,再放入路由表中,导致172.16.1.0网段的路由条目的度量值是16。进入GE 0/0/0接口,删除该命令。

[R_LJ_1]interface GigabitEthernet 0/0/0

[R_LJ_1-GigabitEthernet0/0/0]undo rip metricin

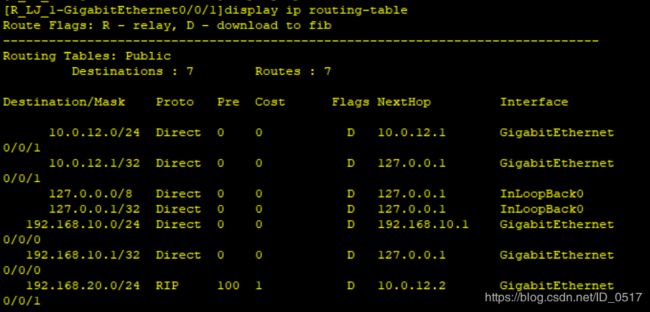

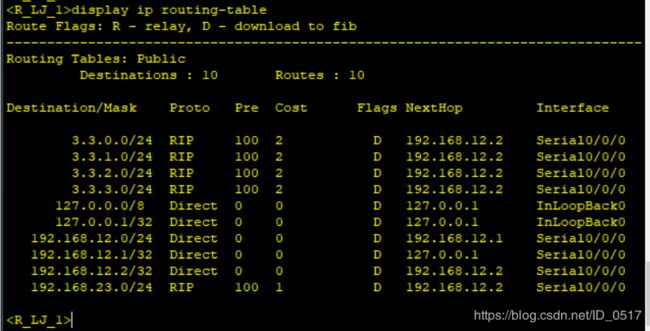

配置完成后,在R1上使用display ip routing-table命令,检查路由表。

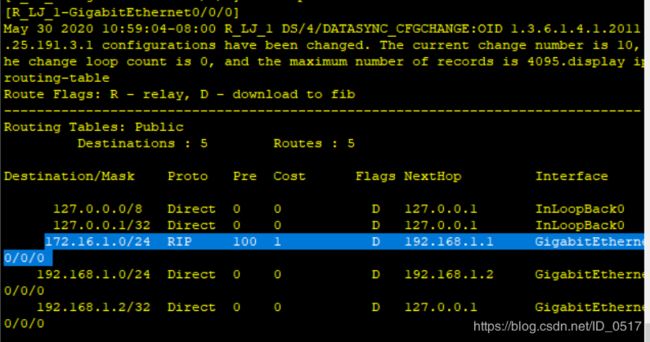

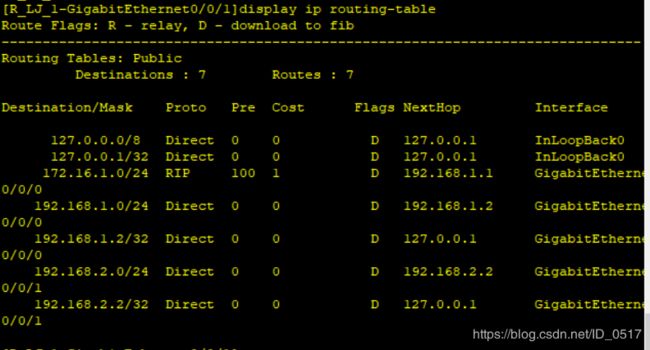

可以发现R1已经收到172.16.1.0 网段的路由信息,接收到了R2通告的路由条目,即R1与R2之间的故障已排除完毕。但是此时R1仍然没有R3上172.16.2.0 网段的路由信息,说明R1与R3间的RIP路由信息通告不正常。接下来需要在R1与R3之间排障。

3.排除R1和R3之间的故障

第1步,检查R1与R3所在直连链路上的物理接口状态是否正常。

可以观察到,物理接口工作不正常。接口的物理状态和链路协议状态都不正常,并且“Physical"状态为“*down",表示网络管理员在该接口执行了shutdown 命令。

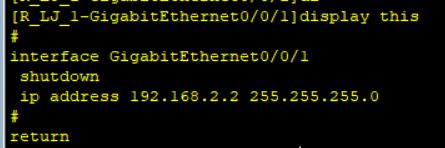

进入R1的GE 0/0/1接口,通过display this命令查看接口配置。

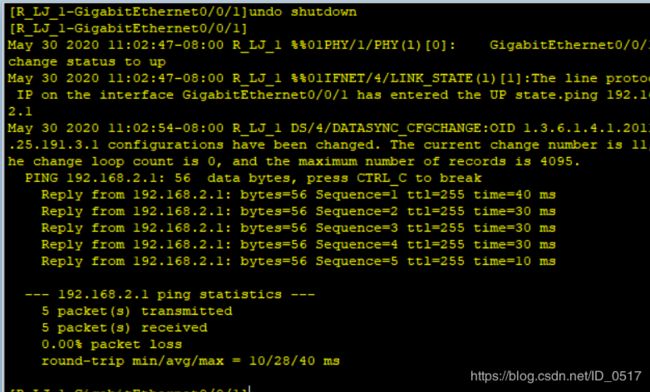

果然发现接口下配置了shutdown命令。在该接口配置undo shutdown命令。

配置完成后,测试连通性。

现在恢复正常连通。检查R1的路由表。

发现没有收到相关的RIP路由条目,继续下一步排查。

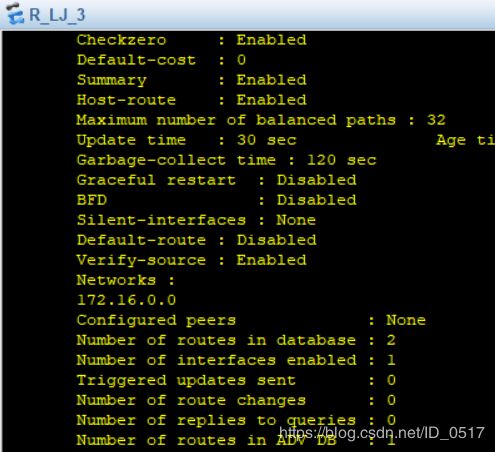

第2步,检查直连链路上的接口所在网段是否在RIP中通告。display rip 1命令

发现R3.上没有通告192.168.2.0网段。

在R3上执行network 192.168.2.0命令,通告接口GE 0/0/1所在网段。

[R_LJ_3]rip 1

[R_LJ_3-rip-1]network 192.168.2.0

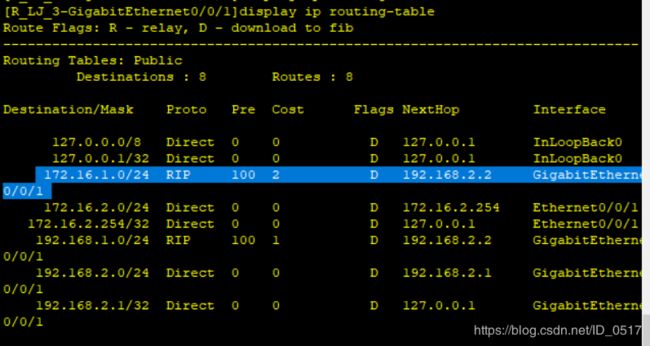

配置完成后,检查双方是否能够收发RIP路由条目。

[R_LJ_1]display ip routing-table

可以观察到,R1此时能够正常接收到R3的路由,但是R3.上接收不到R1的路由。

第3步,检查R1、R2. 上的RIP协议发送版本号和本地接口接收的版本号是否匹配。

在R1、R3. 上查看相应RIP接C GE o/o/1的详细信息。

[R_LJ_1-GigabitEthernet0/0/1]display RIP 1 interface GigabitEthernet 0/0/1 verbo

se

GigabitEthernet0/0/1(192.168.2.2)

State : UP MTU : 500

Metricin : 0

Metricout : 1

Input : Enabled Output : Enabled

Protocol : RIPv2 Multicast

Send version : RIPv2 Multicast Packets

Receive version : RIPv2 Multicast and Broadcast Packets

Poison-reverse : Disabled

Split-Horizon : Enabled

Authentication type : None

Replay Protection : Disabled

[R_LJ_3-rip-1]display RIP 1 interface GigabitEthernet 0/0/1 verbose

GigabitEthernet0/0/1(192.168.2.1)

State : UP MTU : 500

Metricin : 0

Metricout : 1

Input : Disabled Output : Enabled

Protocol : RIPv2 Multicast

Send version : RIPv2 Multicast Packets

Receive version : RIPv2 Multicast and Broadcast Packets

Poison-reverse : Disabled

Split-Horizon : Enabled

Authentication type : None

Replay Protection : Disabled

可以观察到,双方的发送版本号和本地接口接收的版本号匹配,继续下一步排

查。

第4步,由于目前在R3.上没有接收到R1发送过来的路由信息,所以在R3上的入

接口检查是否配置了undo rip input、silent -interface命令。

查看R3入接口GE 0/0/1的配置信息。

发现R3的GE 0/0/1接口下配置了undo rip input命令禁止RIP报文的接收。

执行rip input命令使接口GE 0/0/1可以接收RIP报文。

[R_LJ_3-GigabitEthernet0/0/1]rip input

配置完成后,检查R3是否能够正常收发RIP路由条目。

可以观察到,双方能正常接收到对方RIP路由。

最后在PC-1上测试与PC-2间的连通性。

故障排除完毕

思考题

如果采用debug或者抓包的方式排错,与采用查看命令 进行排错相比有什么优劣?

解答:debug信息相对命令行比较全,可以动态的看到数据包收发,以及 协议或者feature的工作过程和方式,但是在业务繁忙的设备上可能过于消耗 资源,甚至有可能导致设备瘫痪。抓包的话可以看到设备的工作方式以及所有 具体的数据,是一种非常好的排错手段,但是很多现网环境不允许,导致无法 抓包,而且抓包排错,对网络工程师技术要求比较高。查看命令行是最简单的 排错方法,但是有很多不是由于命令导致的问题无法通过命令行找到。