Linux进阶_加密和安全(安全机制。AIDE,sudo)

成功不易,加倍努力!

- 1 安全机制

- 1.1 墨菲定律

- 1.2 信息安全防护的目标

- 1.3 安全防护环节

- 1.4 常见的安全攻击STRIDE

- 1.5 安全设计基本原则

- 1.6 常用安全技术

- 1.7 加密算法和协议

- 1.7.1 对称加密算法

- 1.7.2 非对称加密算法

- 1.7.3 使用gpg实现对称和非对称加密

- 1.7.4 单向哈希算法

- 1.7.5 综合应用多种加密算法

- 1.7.6 密码交换

- 1.8 CA和证书

- 1.8.1 中间人攻击

- 1.8.2 CA和证书

- 1.8.3 安全协议 SSL/TLS

- 1.8.4 HTTPS

- 2 文件完整性检查AIDE(dvanced Intrusion Detection Environment)

- 3 利用sudo实现授权

- 3.1 sudo 介绍

- 3.2 sudo 组成

- 3.3 sudo 命令

- 3.4 sudo 授权规则配置

- 3.5 实战案例

- 4 PAM认证机制

- 5 OpenSSL

- 6 SSH服务

- 7 时间同步服务

1 安全机制

1.1 墨菲定律

墨菲定律:一种心理学效应,是由爱德华·墨菲(Edward A. Murphy)提出的,原话:如果有两种或两种以上的方式去做某件事情,而其中一种选择方式将导致灾难,则必定有人会做出这种选择

主要内容:

- 任何事都没有表面看起来那么简单

- 所有的事都会比你预计的时间长

- 会出错的事总会出错

- 如果你担心某种情况发生,那么它就更有可能发生

1.2 信息安全防护的目标

- 保密性 Confidentiality

- 完整性 Integrity

- 可用性 Usability

- 可控制性 Controlability

- 不可否认性 Non-repudiation

1.3 安全防护环节

- 物理安全:各种设备/主机、机房环境

- 系统安全:主机或设备的操作系统

- 应用安全:各种网络服务、应用程序

- 网络安全:对网络访问的控制、防火墙规则

- 数据安全:信息的备份与恢复、加密解密

- 管理安全:各种保障性的规范、流程、方法

1.4 常见的安全攻击STRIDE

- Spoofing 假冒

- Tampering 篡改

- Repudiation 否认

- Information Disclosure 信息泄漏

- Denial of Service 拒绝服务

- Elevation of Privilege 提升权限

1.5 安全设计基本原则

- 使用成熟的安全系统

- 以小人之心度输入数据

- 外部系统是不安全的

- 最小授权

- 减少外部接口

- 缺省使用安全模式

- 安全不是似是而非

- 从STRIDE思考

- 在入口处检查

- 从管理上保护好你的系统

1.6 常用安全技术

- 认证

- 授权

- 审计

- 安全通信

1.7 加密算法和协议

- 对称加密

- 非对称(公钥)加密

- 单向加密

- 认证协议

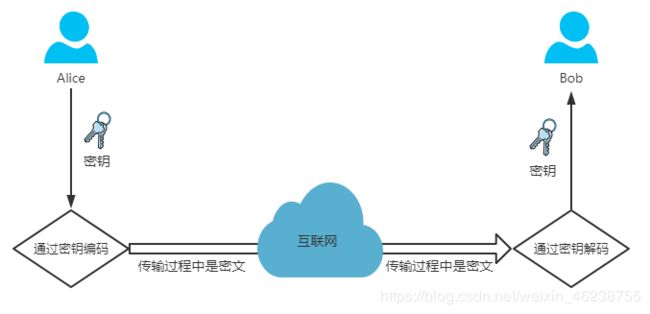

1.7.1 对称加密算法

特性:

- 加密、解密使用同一个密钥,效率高

- 将原始数据分割成固定大小的块,逐个进行加密

缺陷:

- 密钥过多

- 密钥分发

- 数据来源无法确认

常见对称加密算法:

- DES:Data Encryption Standard,56bits

- 3DES:

- AES:Advanced (128, 192, 256bits)

- Blowfish,Twofish

- IDEA,RC6,CAST5

1.7.2 非对称加密算法

1.7.2.1 非对称加密算法介绍

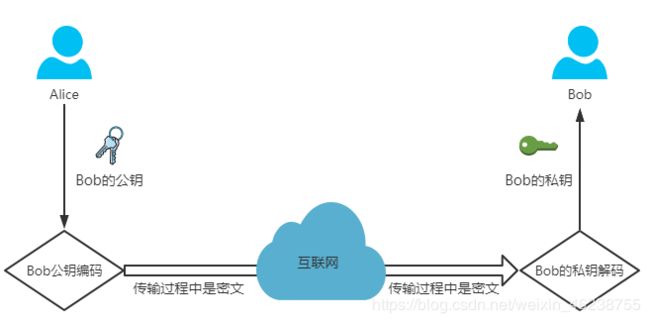

非对称加密:密钥是成对出现

- 公钥:public key,公开给所有人,主要给别人加密使用

- 私钥:secret key,private key 自己留存,必须保证其私密性,用于自已加密签名

- 特点:用公钥加密数据,只能使用与之配对的私钥解密;反之亦然

功能:

- 数据加密:适合加密较小数据,比如: 加密对称密钥

- 数字签名:主要在于让接收方确认发送方身份

缺点:

- 密钥长,算法复杂

- 加密解密效率低下

常见算法:

- RSA:由 RSA 公司发明,是一个支持变长密钥的公共密钥算法,需要加密的文件块的长度也是可变的,可实现加密和数字签名

- DSA(Digital Signature Algorithm):数字签名算法,是一种标准的 DSS(数字签名标准)

- ECC(Elliptic Curves Cryptography):椭圆曲线密码编码学,比RSA加密算法使用更小的密钥,提供相当的或更高等级的安全

- 生成公钥/密钥对:P和S

- 公开公钥P,保密密钥S

发送者

- 使用接收者的公钥来加密消息M

- 将P(M)发送给接收者

接收者

- 使用密钥S来解密:M=S(P(M))

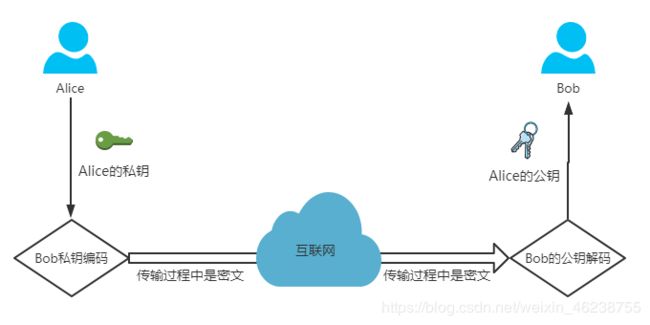

- 生成公钥/密钥对:P和S

- 公开公钥P,保密密钥S

- 使用密钥S来加密消息M

- 发送给接收者S(M)

接收者

- 使用发送者的公钥来解密M=P(S(M))

1.7.2.4 RSA和DSA(了解)

RSA:公钥加密算法是1977年由Ron Rivest、Adi Shamirh和LenAdleman在(美国麻省理工学院)开发的,RSA取名来自开发他们三者的名字,后成立RSA数据安全有限公司。RSA是目前最有影响力的公钥加密算法,它能够抵抗到目前为止已知的所有密码攻击,已被ISO推荐为公钥数据加密标准。RSA算法基于一个十分简单的数论事实:将两个大素数相乘十分容易,但那时想要对其乘积进行因式分解却极其困难,因此可以将乘积公开作为加密密钥

DSA (Digital Signature Algorithm):1991年7月26日提交,并归属于David W. Kravitz前NSA员工,DSA是Schnorr和ElGamal签名算法的变种,被美国NIST作为SS(DigitalSignature Standard), DSA是基于整数有限域离散对数难题的,其安全性与RSA相比差不多。DSA只是一种算法,和RSA不同之处在于它不能用作加密和解密,也不能进行密钥交换,只用于签名,它比RSA要快很多

1.7.3 使用gpg实现对称和非对称加密

1.7.3 1 实现对称加密

对称加密file文件

gpg -c file

在另一台主机上解密file

gpg -o file -d file.gpg

1.7.3.2 实现公钥加密

目标:在hostB主机上用A的公钥加密,在hostA主机上解密 B —> A

在hostA主机上生成公钥/私钥对

gpg --gen-key

在hostA主机上查看公钥

gpg --list-keys

在hostA主机上导出公钥到wang.pubkey

gpg -a --export -o wang.pubkey

从hostA主机上复制公钥文件到需加密的B主机上

scp wang.pubkey hostB:

在需加密数据的hostB主机上生成公钥/私钥对

gpg --list-keys

gpg --gen-key

在hostB主机上导入公钥

gpg --import wang.pubkey

gpg --list-keys

用从hostA主机导入的公钥,加密hostB主机的文件file,生成file.gpg

gpg -e -r wangxiaochun file

file file.gpg

复制加密文件到hostA主机

scp fstab.gpg hostA:

在hostA主机解密文件

gpg -d file.gpg

gpg -o file -d file.gpg

删除公钥和私钥

gpg --delete-keys wangxiaochun

gpg --delete-secret-keys wangxiaochun

1.7.4 单向哈希算法

哈希算法:也称为散列算法,将任意数据缩小成固定大小的“指纹”,称为digest,即摘要

特性:

- 任意长度输入,固定长度输出

- 若修改数据,指纹也会改变,且有雪崩效应,数据的一点微小改变,生成的指纹值变化非常大。

- 无法从指纹中重新生成数据,即不要逆,具有单向性

功能:数据完整性

常见算法

md5: 128bits、sha1: 160bits、sha224 、sha256、sha384、sha512

常用工具

- md5sum | sha1sum [ --check ] file

- openssl、gpg

- rpm -V

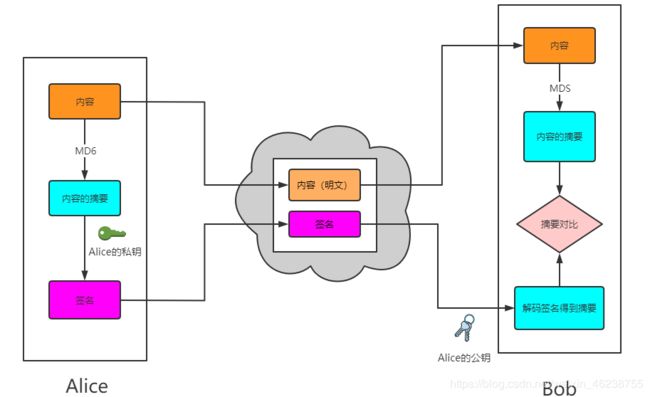

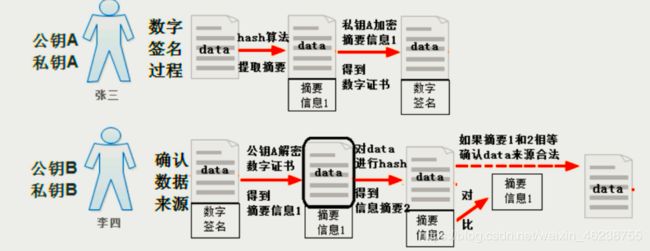

数字签名

RPM 文件完整性

rpm --verify package_name (or -V)

rpm --import /etc/pki/rpm-gpg/RPM-GPG-KEY-redhat*

rpm --checksig pakage_file_name (or -K)

1.7.5 综合应用多种加密算法

1.7.5.1 实现数据加密

实现数据加密,无法验证数据完整性和来源

1.7.5.2 实现数字签名

不加密数据,可以保证数据来源的可靠性、数据的完整性和一致性

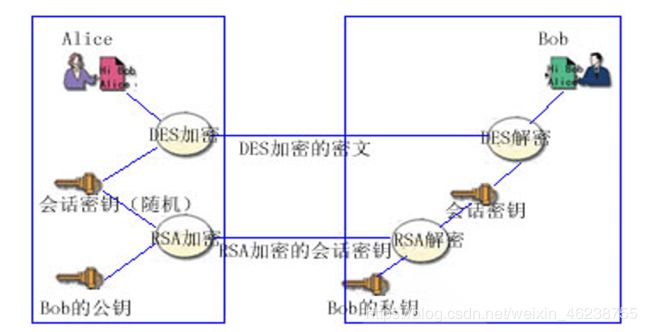

1.7.5.3 综合加密和签名

即实现数据加密,又可以保证数据来源的可靠性、数据的完整性和一致性

方法1:Pb{Sa[hash(data)]+data}

方法2:对称key{Sa[hash(data)]+data}+Pb(对称key)

1.7.6 密码交换

密钥交换:IKE( Internet Key Exchange )

- 公钥加密:用目标的公钥加密对称密钥

- DH (Deffie-Hellman):生成对称(会话)密钥,由惠特菲尔德·迪菲(Bailey Whitfield Diffie)和马丁·赫尔曼(Martin Edward Hellman)在1976年发表

参看:https://en.wikipedia.org/wiki/Diffie%E2%80%93Hellman_key_exchange

DH 实现过程:

A: g,p 协商生成公开的整数g, 大素数p

B: g,p

A:生成隐私数据:a (a<p),计算得出 g^a%p,发送给B

B:生成隐私数据:b,(b<p),计算得出 g^b%p,发送给A

A:计算得出 [(g^b%p)^a] %p = g^ab%p,生成为密钥

B:计算得出 [(g^a%p)^b] %p = g^ab%p,生成为密钥

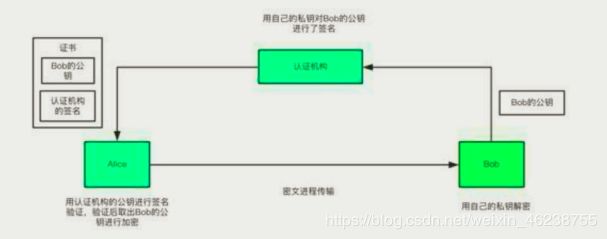

1.8 CA和证书

1.8.1 中间人攻击

Man-in-the-middle,简称为 MITM,中间人

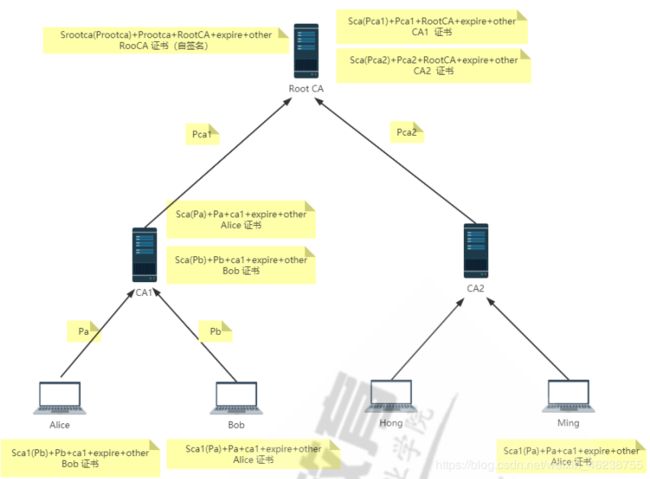

1.8.2 CA和证书

PKI:Public Key Infrastructure 公共密钥加密体系

签证机构:CA(Certificate Authority)

注册机构:RA

证书吊销列表:CRL

证书存取库:

X.509:定义了证书的结构以及认证协议标准

- 版本号

- 序列号

- 签名算法

- 颁发者

- 有效期限

- 主体名称

证书类型:

- 证书授权机构的证书

- 服务器证书

- 用户证书

获取证书两种方法:

1.8.3 安全协议 SSL/TLS

1.8.3.1 TLS 介绍

SSL:Secure Socket Layer,TLS: Transport Layer Security

1994年,NetScape公司设计了SSL协议(Secure Sockets Layer)的1.0版,但是未发布

1995:SSL 2.0 Netscape 开发

1996:SSL 3.0

1999:TLS 1.0

2006:TLS 1.1 IETF(Internet工程任务组) RFC 4346,从2020年3月起,停止支持TLS 1.1及TLS 1.0版本安全协议,谷歌(Chrome)、Mozilla(Firefox)、微软(IE和Edge) 、苹果(Safari) 都会发布新版浏览器执行这个策略

2008:TLS 1.2 当前主要使用

2018:TLS 1.3

功能:

- 机密性

- 认证

- 完整性

- 重放保护

- Handshake协议:包括协商安全参数和密码套件、服务器身份认证(客户端身份认证可选)、密钥交换

- ChangeCipherSpec 协议:一条消息表明握手协议已经完成

- Alert 协议:对握手协议中一些异常的错误提醒,分为fatal和warning两个级别,fatal类型错误会直接中断SSL链接,而warning级别的错误SSL链接仍可继续,只是会给出错误警告

- Record 协议:包括对消息的分段、压缩、消息认证和完整性保护、加密等

1.8.3.3 TLS实现过程

实现分为握手阶段和应用阶段

- 握手阶段(协商阶段):客户端和服务器端认证对方身份(依赖于PKI体系,利用数字证书进行身份认证),并协商通信中使用的安全参数、密码套件以及主密钥。后续通信使用的所有密钥都是通过MasterSecret生成

- 应用阶段:在握手阶段完成后进入,在应用阶段通信双方使用握手阶段协商好的密钥进行安全通信

目前密钥交换 + 签名有三种主流选择:

- RSA 密钥交换、RSA 数字签名

- ECDHE 密钥交换、RSA 数字签名

- ECDHE 密钥交换、ECDSA 数字签名

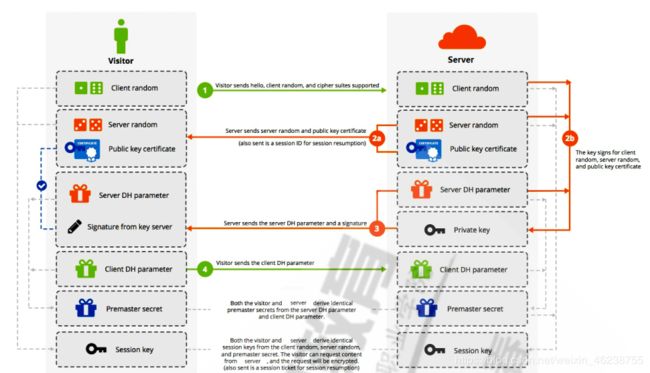

实现方式1(了解)

- Visitor给出协议版本号、一个客户端随机数(Client random),以及客户端支持的加密方法

- Server确认双方使用的加密方法,以及一个服务器生成的随机数(Server random)

- Server发送数字证书给Visitor

- Visitor确认数字证书有效(查看证书状态且查询证书吊销列表),并使用信任的CA的公钥解密数字证书获得Server的公钥,然后生成一个新的46字节随机数(称为预备主密钥Pre-master secret),并使用Server的公钥加密预备主密钥发给Server

- Server使用自己的私钥,解密Visitor发来的预备主密钥

- Visitor和Server双方都具有了(客户端随机数+服务端随机数+预备主密钥),它们两者都根据约定的加密方法,使用这三个随机数生成对称密钥——主密钥(也称为对话密钥session key),用来加密后续的对话过程

- 在双方验证完session key的有效性之后,SSL握手机制就算结束了。之后所有的数据只需要使用“对话密钥”(此密钥并不是的session key,而是由其通过计算得到)加密即可,不再需要多余的加密机制

注意:

1.在SSL握手机制中,需要三个随机数(客户端随机数+服务端随机数+预备主密钥)

2.至始至终客户端和服务端只有一次非对称加密动作——客户端使用证书中获得的服务端公钥加密预备主密钥。

3.上述SSL握手机制的前提单向验证,无需验证客户端,如果需要验证客户端则可能需要客户端的证书或客户端提供签名等。

4.Server和Visitor通信,Server把数字证书发给Visitor,最关键的一点是Visitor要保证证书的有效性,通过查看证书状态并去CA的吊销列表查看Server的证书是否被吊销。只有Server的证书可用了,才保证了第一环节的安全性

5.RSA 密钥交换有一个很大的问题:没有前向安全性Forward Secrecy。这意味着攻击者可以把监听到的加密流量先存起来,后续一旦拿到了私钥,之前所有流量都可以成功解密

实现方式2

目前大部分 HTTPS 流量用的都是 ECDHE 密钥交换。ECDHE 是使用椭圆曲线(ECC)的 DH(DiffieHellman)算法

前图中的 Server DH Parameter 是用证书私钥签名的,客户端使用证书公钥就可以验证服务端合法性。相比 RSA 密钥交换,DH 由传递 Premaster Scret 变成了传递 DH 算法所需的Parameter,然后双方各自算出 Premaster Secret

对于这种情况,由于 Premaster Secret 无需交换,中间人就算有私钥也无法获得 Premaster Secret 和Master Secret。当然,使用 ECDHE 后,虽然中间人拿到私钥也无法解密之前的流量,但可以实施MITM 攻击来解密之后的流量,所以私钥还是要保管好。

相比 RSA 既可以用于密钥交换,又可以用于数字签名;ECC 这边就分得比较清楚了:ECDHE 用于密钥交换,ECDSA 用于数字签名

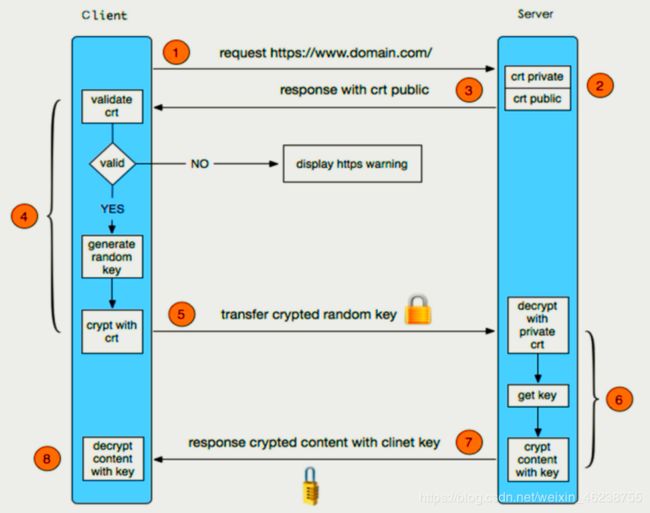

1.8.4 HTTPS

HTTPS 协议:就是“HTTP 协议”和“SSL/TLS 协议”的组合。HTTP over SSL 或 HTTP over TLS ,对http协议的文本数据进行加密处理后,成为二进制形式传输

- 客户端发起HTTPS请求

用户在浏览器里输入一个https网址,然后连接到服务器的443端口 - 服务端的配置

采用HTTPS协议的服务器必须要有一套数字证书,可以自己制作,也可以向组织申请。区别就是自己颁发的证书需要客户端验证通过,才可以继续访问,而使用受信任的公司申请的证书则不会弹出提示页面。这套证书其实就是一对公钥和私钥 - 传送服务器的证书给客户端

证书里其实就是公钥,并且还包含了很多信息,如证书的颁发机构,过期时间等等 - 客户端解析验证服务器证书

这部分工作是有客户端的TLS来完成的,首先会验证公钥是否有效,比如:颁发机构,过期时间等等,如果发现异常,则会弹出一个警告框,提示证书存在问题。如果证书没有问题,那么就生成一个随机值。然后用证书中公钥对该随机值进行非对称加密 - 客户端将加密信息传送服务器

这部分传送的是用证书加密后的随机值,目的就是让服务端得到这个随机值,以后客户端和服务端 的通信就可以通过这个随机值来进行加密解密了 - 服务端解密信息

服务端将客户端发送过来的加密信息用服务器私钥解密后,得到了客户端传过来的随机值 - 服务器加密信息并发送信息

服务器将数据利用随机值进行对称加密,再发送给客户端 - 客户端接收并解密信息

客户端用之前生成的随机值解密服务段传过来的数据,于是获取了解密后的内容

2 文件完整性检查AIDE(dvanced Intrusion Detection Environment)

当一个入侵者进入了你的系统并且种植了木马,通常会想办法隐蔽这个木马(除了木马自身的一些隐蔽特性外,他会尽量给你检查系统的过程设置障碍),通常入侵者会修改一些文件,比如管理员通常用ps aux来查看系统进程,那么入侵者很可能用自己经过修改的ps程序来替换掉你系统上的ps程序,以使用ps命令查不到正在运行的木马程序。如果入侵者发现管理员正在运行crontab作业,也有可能替换掉crontab程序等等。所以由此可以看出对于系统文件或是关键文件的检查是很必要的。目前就系统完整性检查的工具用的比较多的有两款:Tripwire和AIDE,前者是一款商业软件,后者是一款免费的但功能也很强大的工具

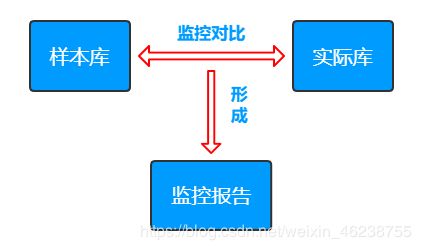

AIDE(Advanced Intrusion Detection Environment高级入侵检测环境)是一个入侵检测工具,主要用途是检查文件的完整性,审计计算机上的那些文件被更改过了

AIDE能够构造一个指定文件的数据库,它使用aide.conf作为其配置文件。AIDE数据库能够保存文件的各种属性,包括:权限(permission)、索引节点序号(inode number)、所属用户(user)、所属用户组(group)、文件大小、最后修改时间(mtime)、创建时间(ctime)、最后访问时间(atime)、增加的大小以及连接数。AIDE还能够使用下列算法:sha1、md5、rmd160、tiger,以密文形式建立每个文件的校验码或散列号

这个数据库不应该保存那些经常变动的文件信息,例如:日志文件、邮件、/proc文件系统、用户起始目录以及临时目录

安装 AIDE

yum install aide

配置文件指定对哪些文件进行检测

vim /etc/aide.conf

配置范例:

#定义监控项权限+索引节点+链接数+用户+组+大小+最后一次修改时间+创建时间+md5校验值

R=p+i+n+u+g+s+m+c+md5

NORMAL = R+rmd60+sha256

/data/test.txt R

/bin/ps R+a

/usr/bin/crontab R+a

/etc PERMS

!/etc/mtab #“!”表示忽略这个文件的检查

初始化默认的AIDE的库:

/usr/local/bin/aide -i | --init

生成检查数据库(建议初始数据库存放到安全的地方)

cd /var/lib/aide

mv aide.db.new.gz aide.db.gz

检测

/usr/local/bin/aide -C | --check

更新数据库

aide -u | --update

3 利用sudo实现授权

3.1 sudo 介绍

sudo 即superuser do,允许系统管理员让普通用户执行一些或者全部的root命令的一个工具,如halt,reboot,su等等。这样不仅减少了root用户的登录 和管理时间,同样也提高了安全性

在最早之前,一般用户管理系统的方式是利用su切换为超级用户。但是使用su的缺点之一在于必须要先告知超级用户的密码。sudo于1980年前后推出,sudo使一般用户不需要知道超级用户的密码即可获得权限。首先超级用户将普通用户的名字、可以执行的特定命令、按照哪种用户或用户组的身份执行等信息,登记在特殊的文件中(通常是/etc/sudoers),即完成对该用户的授权(此时该用户称为“sudoer”);在一般用户需要取得特殊权限时,其可在命令前加上“sudo”,此时sudo将会询问该用户自己的密码(以确认终端机前的是该用户本人),回答后系统即会将该命令的进程以超级用户的权限运行。之后的一段时间内(默认为5分钟,可在/etc/sudoers自定义),使用sudo不需要再次输入密码。

由于不需要超级用户的密码,部分Unix系统甚至利用sudo使一般用户取代超级用户作为管理帐号,例如Ubuntu、Mac OS X等。

sudo特性:

- sudo能够授权指定用户在指定主机上运行某些命令。如果未授权用户尝试使用 sudo,会提示联系管理员

- sudo提供了丰富的日志,详细地记录了每个用户干了什么。它能够将日志传到中心主机或者日志服务器

- sudo使用时间戳文件来执行类似的“检票”系统。当用户调用sudo并且输入它的密码时,用户获得了一张存活期为5分钟的票

- sudo的配置文件是sudoers文件,它允许系统管理员集中的管理用户的使用权限和使用的主机。它所存放的位置默认是在/etc/sudoers,属性必须为0440

3.2 sudo 组成

包:sudo

配置文件:/etc/sudo.conf

授权规则配置文件:

/etc/sudoers

/etc/sudoers.d

安全编辑授权规则文件和语法检查工具

/usr/sbin/visudo

范例:

#检查语法

visudo -c

#检查指定配置文件语法

visudo -f /etc/sudoers.d/test

授权编辑规则文件的工具:/usr/bin/sudoedit

执行授权命令:/usr/bin/sudo

时间戳文件:/var/db/sudo

日志文件:/var/log/secure

3.3 sudo 命令

sudo命令

ls -l /usr/bin/sudo

sudo –i –u wang 切换身份

sudo [-u user] COMMAND

-V 显示版本信息等配置信息

-u user 默认为root

-l,ll 列出用户在主机上可用的和被禁止的命令

-v 再延长密码有效期限5分钟,更新时间戳

-k 清除时间戳(1970-01-01),下次需要重新输密码

-K 与-k类似,还要删除时间戳文件

-b 在后台执行指令

-p 改变询问密码的提示符号

示例:-p "password on %h for user %p: "

3.4 sudo 授权规则配置

配置文件格式说明:/etc/sudoers, /etc/sudoers.d/

配置文件中支持使用通配符 glob

? 任意单一字符

* 匹配任意长度字符

[wxc] 匹配其中一个字符

[!wxc] 除了这三个字符的其它字符

\x 转义

[[alpha]] 字母

范例:

/bin/ls [[alpha]]*

配置文件规则有两类

1、别名定义:不是必须的

2、授权规则:必须的

sudoers 授权规则格式:

用户 登入主机=(代表用户) 命令

user host=(runas) command

范例:

root ALL=(ALL) ALL

格式说明:

user: 运行命令者的身份

host: 通过哪些主机

(runas):以哪个用户的身份

command: 运行哪些命令

sudoers的别名

User和runas:

username

#uid

%group_name

%#gid

user_alias|runas_alias

host:

ip或hostname

network(/netmask)

host_alias

command:

command name

directory

sudoedit

Cmnd_Alias

sudo别名有四种类型:

- User_Alias

- Runas_Alias

- Host_Alias

- Cmnd_Alias

别名格式:

[A-Z]([A-Z][0-9]_)*

别名定义:

Alias_Type NAME1 = item1,item2,item3 : NAME2 = item4, item5

3.5 实战案例

案例1:

Student ALL=(ALL) ALL

%wheel ALL=(ALL) ALL

案例2:

student ALL=(root) /sbin/pidof,/sbin/ifconfig

%wheel ALL=(ALL) NOPASSWD: ALL

案例3:

User_Alias NETADMIN= netuser1,netuser2

Cmnd_Alias NETCMD = /usr/sbin/ip

NETADMIN ALL=(root) NETCMD

案例4:

User_Alias SYSADER=wang,mage,%admins

User_Alias DISKADER=tom

Host_Alias SERS=www.magedu.com,172.16.0.0/24

Runas_Alias OP=root

Cmnd_Alias SYDCMD=/bin/chown,/bin/chmod

Cmnd_Alias DSKCMD=/sbin/parted,/sbin/fdisk

SYSADER SERS= SYDCMD,DSKCMD

DISKADER ALL=(OP) DSKCMD

案例5:

User_Alias ADMINUSER = adminuser1,adminuser2

Cmnd_Alias ADMINCMD = /usr/sbin/useradd,/usr/sbin/usermod, /usr/bin/passwd [azA-Z]*, !/usr/bin/passwd root

ADMINUSER ALL=(root) NOPASSWD:ADMINCMD,PASSWD:/usr/sbin/userdel

案例6:

Defaults:wang runas_default=tom

wang ALL=(tom,jerry) ALL

案例7:

wang 192.168.1.6,192.168.1.8=(root) /usr/sbin/,!/usr/sbin/useradd

案例8:如何解决?

wang ALL=(ALL) /bin/cat /var/log/messages*

案例9:授权用户修改配置文件,慎重

vim /etc/sudoers/test

Wang ALL=(ALL) sudoedit

wang 可以执行下面命令

sudoedit /etc/sudoers

sudoedit /etc/sudoers.d/test

案例10:修改验证密码间隔为2分钟

[root@centos8 ~]#vim /etc/sudoers

Defaults env_reset , timestamp_timeout=2

[root@centos8 ~]#sudo -V

......

Authentication timestamp timeout: 2.0 minutes......

范例11:ubuntu 默认用户具有sudo权限

root@ubuntu1804:~# grep %sudo /etc/sudoers

%sudo ALL=(ALL:ALL) ALL

root@ubuntu1804:~# id wang

uid=1000(wang) gid=1000(wang)

groups=1000(wang),4(adm),24(cdrom),27(sudo),30(dip),46(plugdev),108(lxd),113(lpadmin),114(sambashare)

#默认的用户wang 属于此sudo组,所以wang有所有权限

范例12: 修改ubuntu的visudo的默认编辑器

root@ubuntu1804:~# export EDITOR=vim

root@ubuntu1804:~# visudo

范例:删除时间戳文件

[root@centos8 ~]#su - wang

Last login: Mon May 25 10:28:14 CST 2020 on pts/1

[wang@centos8 ~]$sudo -K

[wang@centos8 ~]$exit

logout

[root@centos8 ~]#ll /run/sudo/ts

total 4

-rw------- 1 root mage 112 May 25 10:11 mage

范例:修改sudo 提示符格式

[wang@centos8 ~]$sudo cat /var/log/messages

[sudo] password for wang:

[wang@centos8 ~]$sudo -p "password on %h for user %p: " cat /var/log/messages

password on centos8 for user wang:

4 PAM认证机制

链接跳转:Linux进阶_PAM认证机制

5 OpenSSL

链接跳转:Linux进阶_OpenSSL

6 SSH服务

链接跳转:Linux进阶_SSH服务

7 时间同步服务

链接跳转:Linux进阶_时间同步服务