网络攻防第三周作业

学习教材《Python 黑帽子》第一、二章,输入、运行并理解教材上的代码,把代码托管到码云(http://www.cnblogs.com/rocedu/p/6482354.html)

教材《网络攻防技术》第三章的学习

完成p115的实践练习

搭建教材攻防环境,可以使用Bridged模式,不考虑蜜罐

5个Kali视频学习(6-10)

- 代码已经托管到gitee:gitee链接

##教材《网络攻防技术》第三章的学习

##5个Kali视频学习(6-10)

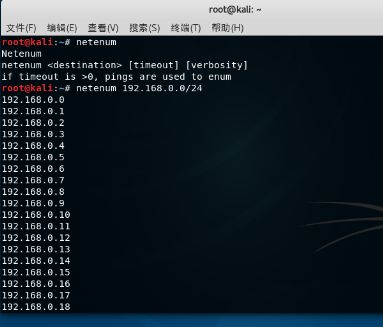

netenum IP段生成的工具使用命令

netenum 192.168.0.0/24将IP段放入另一个文件夹中,使用命令

netenum 192.168.0.0/24 > test,此时可以将test文件作为另一个扫描器的输入文件。使用命令

cat test

在test里查看IP生成列表。netenum 可以测试主机是否在线(使用ping来测试,不考虑防火墙的情况下),先使用命令`

ping baidu.com`获得IP地址,在使用命令`

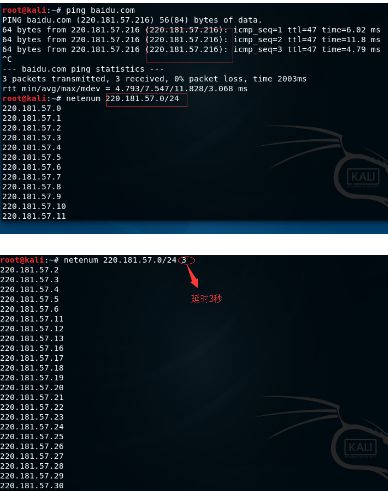

netenum 220.181.57.0/24`使用fping来测试,使用命令`

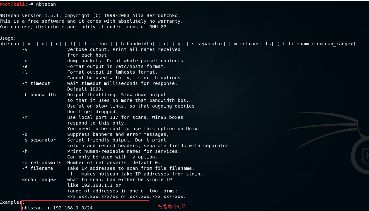

fping -h`查看工具说明

fping可以把可达和不可达的列出来,netenum多用于生成IP列表

内网下的扫描工具nbtscan:借助netBOIS服务获取一定信息

arping用来探测目标和MAC地址的工具,依赖arping协议来进行判断(arping本机地址无效,arping本网段的其他地址)

netdiscover :被动截获,截获一些IP地址和MAC地址以及厂商等信息。开着窗口可持续运行。

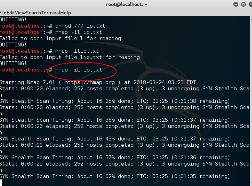

nmap -sT host:全开放扫描

nmap -sS host:半开放扫描

namp -sU host:UDP扫描

nmap -sF host:FIN扫描

nmap -sX host:圣诞树扫描

wireshark ,数据包分析必备

Wireshark 是一个网络封包分析软件,网络封包分析软件的功能是获取网络封包,并尽可能显示出最为详细的网络封包信息。wireshark使用WinPCAP作为接口,直接与网卡进行数据报文源文交换。分析wireshark抓取的封包能够帮助使用者对于网络行为有更清楚的了解。wireshark不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。wireshark本身也不会送出封包至网络上。

漏洞分析之OpenVAS

完成前期信息搜集工作后,需要针对性的实施漏洞分析与扫描过程。OpenVAS是kali 下自带的一款综合漏洞扫描器,是一款免费的开放式风险评估工具,可以检测远程系统和应用程序中的安全问题。最初作为Nessus一个子工具,称为GNessus。其特点就是允许继续免费开发。最早由Portcullis Computer Security公司的渗透测试人员发布。

OpenVAS包括一个中央服务器和一个图形化的前端。这个服务器准许用户运行几种不同的网络漏洞测试(以Nessus攻击脚本语言编写),而且OpenVAS可以经常对其进行更新,OpenVAS所有的代码都符合GPL规范。

完成p115的实践练习

已经淹没在人海之中,并没有任何有敏感信息泄露

配合学号能够看到所有博客

但是也会被错误信息导向

搭建教材攻防环境,可以使用Bridged模式,不考虑蜜罐

搭建教材攻防环境,可以使用Bridged模式,不考虑蜜罐课上已经完成,详见蓝墨云:蓝墨云活动