- 现代密码学概论(3 Edition)第一章

Stella218

密码学密码学网络

现代密码学概论(3Edition)byJonathanKatzandYehudaLindell文章目录**现代密码学概论**(3Edition)byJonathanKatzandYehudaLindell1.1密码学和现代密码学1.2私钥加密的设置1.3历史密码及其密码分析1.4现代密码学原理1.4.1原则1---正式定义1.4.2原则2---精确假设1.4.3原则3---安全性证明1.4.4可证

- Python下PennyLane构建量子线路:原理、实践与应用

Allen_LVyingbo

量子计算与量子学习python量子计算开发语言

一、引言1.1研究背景与意义量子计算作为当今科技领域的前沿热点,具有突破传统计算限制的巨大潜力,有望在诸多复杂问题的处理上带来革命性的突破。它基于量子力学原理,利用量子比特(qubit)作为信息存储和处理的基本单元,相较于经典比特,能够实现更为强大的信息处理能力。例如,Shor算法在理论上可实现对大整数的快速分解,这对现代密码学产生了深远影响;Grover算法则能在无序数据库中实现快速搜索,大幅提

- 计算机密码体制分为哪两类,密码体制的分类.ppt

约会师老马

计算机密码体制分为哪两类

密码体制的分类.ppt密码学基本理论现代密码学起始于20世纪50年代,1949年Shannon的《TheCommunicationTheoryofSecretSystems》奠定了现代密码学的数学理论基础。密码体制分类(1)换位与代替密码体制序列与分组密码体制对称与非对称密钥密码体制数学理论数论信息论复杂度理论数论--数学皇后素数互素模运算,模逆元同余方程组,孙子问题,中国剩余定理因子分解素数梅森

- 现代密码学2.2、2.3--由“一次一密”引出具有完美安全的密码方案共同缺点

WeidanJi

现代密码学概率论密码学数学

现代密码学2.2、2.3--由“一次一密/One-TimePad”引出具有完美安全的密码方案共同缺点One-TimePad密码方案定义正确性/correctness完美隐藏性/perfectlysecret具有完美隐藏性的密码方案的共同缺点特例缺点共同缺点博主正在学习INTRODUCTIONTOMODERNCRYPTOGRAPHY(SecondEdition)--JonathanKatz,Yehu

- TLS协议分析 (一) 设计目标及历史

OpenIMup

最近发现密码学很有意思,刚好还和工作有点关系,就研究了一下,本文是其中一部分笔记和一些思考。密码学理论艰深,概念繁多,本人知识水平有限,错误难免,如果您发现错误,请务必指出,非常感谢!本文目标:学习鉴赏TLS协议的设计,透彻理解原理和重点细节跟进一下密码学应用领域的历史和进展整理现代加密通信协议设计的一般思路本文有门槛,读者需要对现代密码学有清晰而系统的理解,本文最后的参考文献里有一些很不错的学习

- 2019-01-15

曹鑫鑫_9dc8

一、密码学1、七个世代第一代:隐藏法第二代:移位法和替代法第三代:维吉尼亚加密法第四代:恩尼格玛机第五代:魔王加密系统第六代:RSA加密法第七代:量子加密2、分水岭以计算机为分界,之前为古典密码学,之后为现代密码学3、主线几千年来加密和解密此消彼长的互相对抗4、俚语加密即用听不懂的方言来通信,达到加密效果代表:美国的纳瓦霍语,中国的温州、莆田、高淳等.......5、密码的好用密码的好用,关键是在

- 第7章 PKI 和密码应用

HeLLo_a119

#OSG9安全网络安全

7.1非对称密码第6章的“现代密码学”一节介绍了私钥(对称)和公钥(非对称)密码的基本原则。你曾学过,对称密钥密码系统要求通信双方使用同一个共享秘密密钥,因而形成了安全分发密钥的问题。你还曾学过,非对称密码系统跨过了这道坎,用公钥私钥对给安全通信带来方便,免去了复杂密钥分发系统的负担。以下各节将详细说明公钥密码的概念,还将介绍当今用得比较多的四种公钥密码系统:Rivest-Shamir-Adlem

- 现代密码学:Hash函数Keccak

Oo璀璨星海oO

算法网络安全加密解密密码学哈希算法算法

Hash函数的核心在于设计压缩函数。可以证明,如果压缩函数具有抗碰撞能力,那么迭代Hash函数也具有抗碰撞能力。2007年起,NIST开始向全球征集新的安全Hash算法SHA-3,最后的优胜者是Keccak。Keccak以及SHA-3在正式成为标准之前有很多不同程度的更改,我想这也是网上有关Keccak和SHA-3算法的资料都多多少少不太一致的原因。本文仅介绍Keccak-224/256/384/

- 【现代密码学基础】详解完美安全与香农定理

唠嗑!

经典密码密码学网络安全

目录一.介绍二.完美安全的密钥与消息空间三.完美安全的密钥长度四.最优的完美安全方案五.香农定理(1)理论分析(2)严格的正向证明(3)严格的反向证明六.小结一.介绍一次一密方案,英语写做onetimepadencryptionscheme一次一密方案可以实现完美安全(perfectlysecret),但是这些方案是有局限性的,比如所有完美安全的方案密钥空间都要大于等于消息空间,这个定理待会我们会

- 区块链的故事 - 2

灯下鼠

尼克·萨博二战及二战之前的密码学家,多数都是高校的学者,且有很多是为政府工作的。到了现代,涌现了众多另类密码学者,他们身份独立,并不为政府工作,甚至在观点与行动上敌视政府。二战前后,密码学完全是政府手中的武器,用于军事与政治。而现代密码学,则成了众多独立密码学家用来保护个人隐私的武器。所以,现代密码学大家们,往往学以致用,吃自家狗粮,用自己研究出来的密码技术,把自己的身份隐私严严实实的保护起来。乔

- 非对称加密算法简介

skyshandianxia

服务器网络运维

非对称加密是一种现代密码学中的核心技术,它与传统的对称加密不同之处在于其使用一对匹配的密钥来执行加密和解密过程,而不是单个密钥。这种加密方式的核心优势在于安全性及解决密钥分发难题。具体来说,非对称加密系统包含两个密钥:1.**公钥(PublicKey)**:这是公开的,任何人都可以获得并用来加密信息。当某人想向拥有该公钥的一方发送加密消息时,他们只需用此公钥对消息进行加密。2.**私钥(Priva

- 现代密码学3.7--CCA安全

WeidanJi

现代密码学密码学数学

现代密码学3.7--CCA安全CCA安全含oracle的实验过程PrivKA,Πcca(n)PrivK^{cca}_{\mathcal{A},\Pi}(n)PrivKA,Πcca(n)CCA安全定义对不满足CCA安全的密码方案的攻击简单例子:对基于PRF构造的密码方案的攻击复杂例子:对CBC的攻击,padding-oracle求出bbb求出mmm的每一位博主正在学习INTRODUCTIONTOMO

- 前言 - 现代密码学导论 Introduction to Modern Cryptography

red1y

密码学安全

IntroductiontoModernCryptography-JonathanKatzandYehudaLindell前言这本书介绍了密码学的基本原理和原则。旨在作为密码学本科或研究生课程的教科书,作为适合自学的一般介绍(特别是对于即将毕业的学生(beginninggraduatestudents)),并作为学生、研究人员和从业人员的参考资料。如今已有许多其他的密码学教科书,读者们会询问是否还

- 现代密码学 考点汇总(下)

是Yu欸

#密码学探秘:现代密码与量子密码科研笔记与实践密码学macos笔记gpt网络安全网络安全

现代密码学考点汇总写在最前面考试范围一、给一个简单的方案,判断是否cca安全二、随机预言机模型之下的简单应用2.MAC概念回顾MAC的定义适应性CMA(ChosenMessageAttack)PPT攻击者不可忽略的概率(negl(n))总结案例构建安全MAC证明基于PRF的安全MACCBC-MAC基于块加密算法的消息认证码CBC概念回顾构造固定长度的CBC-MAC定理4.20证明:如果He是一个C

- 格密码基础(2)-计算性困难问题

CCCYYY090

格密码密码学线性代数安全

基础学习中的一点个人笔记,这里写的关于格理论的困难问题主要是针对密码学介绍的。上次写到,现代密码学方案大都是基于某个困难问题研究的,最终方案的安全性也被规约到困难问题的安全性上去。格密码系统的另一个优势就是平均情况下的困难性可以规约到最坏情况下的困难性,在密码系统中我们希望的是任何情况下系统都是安全的,所以平均情况下的安全性是我们想要的。[Ajtai96]给出了最坏情况困难性与平均情况困难性的连接

- 【现代密码学基础】详解完美安全与不可区分安全

唠嗑!

经典密码密码学网络安全

目录一.介绍二.不可区分性试验三.不可区分性与完美安全四.例题五.小结一.介绍敌手完美不可区分,英文写做perfectadversarialindistinguishability,其中adversarial经常被省略不写,在密码学的论文中经常被简称为IND安全。完美不可区分与香农的完美安全是类似的。该定义来源于一个被动窃听的敌手试验:给敌手一个密文,然后让敌手猜测明文来源于可能得两个中的哪一个。

- 现代密码学基础(2)

唠嗑!

代数与经典密码分析概率论密码学网络安全

目录一.介绍二.举例:移位密码(1)密文概率(2)明文概率三.举例:多字母的移位密码四.完美安全五.举例:双子母的移位密码六.从密文角度看完美安全七.完美保密性质一.介绍在密码学中,K代表密钥,M代表明文,C代表密文,每个都有各自的概率分布。密钥是通过密钥生成算法Gen产生的,通常而言都是均匀且随机的形式选择密钥,如下:明文的分布通常跟密码方案是无关的,而是跟加密/解密方相关,也可以看成敌手(ad

- 【现代密码学】笔记6--伪随机对象的理论构造《introduction to modern cryphtography》

是Yu欸

#密码学探秘:现代密码与量子密码科研笔记与实践密码学笔记网络gpt安全网络安全

【现代密码学】笔记6--伪随机对象的理论构造《introductiontomoderncryphtography》写在最前面6伪随机对象的理论构造写在最前面主要在哈工大密码学课程张宇老师课件的基础上学习记录笔记。内容补充:骆婷老师的PPT《introductiontomoderncryphtography》–JonathanKatz,YehudaLindell(现代密码学——原理与协议)中相关章节

- 【现代密码学】笔记5--伪随机置换(分组加密)《introduction to modern cryphtography》

是Yu欸

#密码学探秘:现代密码与量子密码科研笔记与实践密码学笔记gpt安全网络网络安全

【现代密码学】笔记5--伪随机置换(分组加密)《introductiontomoderncryphtography》写在最前面5伪随机排列实践构造(块密码/分组密码)写在最前面主要在哈工大密码学课程张宇老师课件的基础上学习记录笔记。内容补充:骆婷老师的PPT《introductiontomoderncryphtography》–JonathanKatz,YehudaLindell(现代密码学——原

- 密码学基础

唠嗑!

代数与经典密码分析密码学网络安全

目录一.完美保密二.密码学中随机性2.1基本介绍2.2举例三.密码方案3.1密钥生成算法Gen3.2加密算法Enc3.3解密算法Dec四.小结一.完美保密如果敌手的计算能力是无限的,某密码方案也是可证明安全的,则称之为完美保密(perfectlysecret)。区别于经典密码学(classicalcryptography),现代密码学(moderncryprography)都可以采用严格的数学方法

- 【现代密码学】笔记 补充7-- CCA安全与认证加密《introduction to modern cryphtography》

是Yu欸

密码学笔记安全gpt网络网络安全

【现代密码学】笔记7--CCA安全与认证加密《introductiontomoderncryphtography》写在最前面7CCA安全与认证加密写在最前面主要在哈工大密码学课程张宇老师课件的基础上学习记录笔记。内容补充:骆婷老师的PPT《introductiontomoderncryphtography》–JonathanKatz,YehudaLindell(现代密码学——原理与协议)中相关章节

- 【现代密码学】笔记7.1-7.3、10.4 RSA问题与加密 -- 数论与密码学困难性假设(素数、大整数分解、循环群)《introduction to modern cryphtography》

是Yu欸

密码学笔记gpt网络安全网络安全

【现代密码学】笔记7.1-7.3、10.4RSA问题与加密--数论与密码学困难性假设(素数、大整数分解、循环群)《introductiontomoderncryphtography》写在最前面8.2RSA问题与加密RSA问题RSA问题和分解NNNRSA问题整数分解问题它们之间的关系安全性影响针对“书本上RSA”加密的攻击质数与模算术实践中的RSA加密8.3DH问题与加密写在最前面主要在哈工大密码学

- 【现代密码学】笔记4--消息认证码与抗碰撞哈希函数《introduction to modern cryphtography》

是Yu欸

密码学笔记哈希算法安全gpt算法网络安全

【现代密码学】笔记4--消息认证码与抗碰撞哈希函数《introductiontomoderncryphtography》写在最前面4消息认证码与抗碰撞哈希函数MAC概念回顾(是的,我忘记这些缩写是什么了。。)MAC的定义适应性CMA(ChosenMessageAttack)PPT攻击者不可忽略的概率(negl(n))总结案例构建安全MACCBC-MACCBC概念回顾构造固定长度的CBC-MACCR

- 【现代密码学】笔记9-10.3-- 公钥(非对称加密)、混合加密理论《introduction to modern cryphtography》

是Yu欸

#密码学探秘:现代密码与量子密码科研笔记与实践密码学笔记gpt网络安全网络安全

【现代密码学】笔记9-10.3--公钥(非对称加密)、混合加密理论《introductiontomoderncryphtography》写在最前面8.1公钥加密理论随机预言机模型(RandomOracleModel,ROM)写在最前面主要在哈工大密码学课程张宇老师课件的基础上学习记录笔记。内容补充:骆婷老师的PPT《introductiontomoderncryphtography》–Jonath

- 【现代密码学】笔记3.1-3.3 --规约证明、伪随机性《introduction to modern cryphtography》

是Yu欸

密码学探秘:现代密码与量子密码科研笔记与实践密码学笔记gpt

【现代密码学】笔记3.1-3.3--规约证明、伪随机性《introductiontomoderncryphtography》写在最前面私钥加密与伪随机性第一部分密码学的计算方法论计算安全加密的定义:对称加密算法伪随机性伪随机生成器(PRG)规约法规约证明构造安全的加密方案写在最前面主要在哈工大密码学课程张宇老师课件的基础上学习记录笔记。内容补充:骆婷老师的PPT《introductiontomod

- 现代密码学 补充1:两种窃听不可区分实验的区别

是Yu欸

密码学探秘:现代密码与量子密码科研笔记与实践密码学网络笔记gpt

两种窃听不可区分实验写在最前面两种窃听不可区分实验1.完美保密中的窃听不可区分实验2.窃听不可区分实验(对称加密算法)主要区别写在最前面两种窃听不可区分实验两种窃听不可区分实验(EavesdroppingIndistinguishabilityExperiment),虽然在基本结构上相似,但在目的、上下文和细节上有差异。1.完美保密中的窃听不可区分实验这种实验用于证明完美保密性,其核心是表明在理想

- 现代密码学 考点复盘

是Yu欸

科研笔记与实践密码学探秘:现代密码与量子密码密码学哈希算法算法笔记经验分享gpt网络安全

现代密码学考点汇总(上)写在最前面考试范围一、给一个简单的方案,判断是否cca安全二、随机预言机模型之下的简单应用考试题目1.证明CBC方案是CPA安全的2.证明哈希函数的抗碰撞性3.CBC-MAC安全:证明CPA安全的对称密钥加密方案和有唯一标记的消息鉴别码构造的方案是CCA安全的4.判断填充RSA是不是CCA安全的。(通过构造密文攻击,证明不是CCA安全的)5.随机预言机写在最前面感谢老师的信

- 【现代密码学】笔记3.4-3.7--构造安全加密方案、CPA安全、CCA安全 《introduction to modern cryphtography》

是Yu欸

科研笔记与实践密码学探秘:现代密码与量子密码密码学笔记安全网络安全gpt

【现代密码学】笔记3.4-3.7--构造安全加密方案、CPA安全、CCA安全《introductiontomoderncryphtography》写在最前面私钥加密与伪随机性第二部分流加密与CPA多重加密CPA安全加密方案CPA安全实验、预言机访问(oracleaccess)操作模式伪随机函数PRF伪随机排列PRPCCA安全加密方案补充填充预言机Padding-Oracle攻击真实案例写在最前面主

- 【现代密码学】笔记2 -- 完善保密性《introduction to modern cryphtography》现代密码学原理与协议

是Yu欸

科研笔记与实践密码学探秘:现代密码与量子密码密码学笔记经验分享gpt

【现代密码学】笔记2--完善保密性《introductiontomoderncryphtography》写在最前面2完善保密性的介绍2.1定义和基本属性加密方案的组成密钥产生算法(Gen)加密算法(Enc)解密算法(Dec)概率分布独立性完美保密加密3.回顾加密词法4.完美保密(**PerfectSecrecy**)定义例子一比特上的完美保密7.完美不可区分性(**PerfectIndisting

- 【现代密码学】笔记1.2 -- 对称密钥加密、现代密码学的基本原则《introduction to modern cryphtography》现代密码学原理与协议

是Yu欸

密码学探秘:现代密码与量子密码科研笔记与实践密码学笔记

【现代密码学】笔记1.2--对称密钥加密、现代密码学的基本原则《introductiontomoderncryphtography》写在最前面考试范围一、给一个简单的方案,判断是否cca安全二、随机预言机模型之下的简单应用1概述1.2对称秘钥加密的基本设置对称密钥加密概述对称密钥(Symmetric-Key)加密的语法加密的基本要求攻击场景现代密码学的基本原则原则1:严格且精确的安全定义原则2:精

- 书其实只有三类

西蜀石兰

类

一个人一辈子其实只读三种书,知识类、技能类、修心类。

知识类的书可以让我们活得更明白。类似十万个为什么这种书籍,我一直不太乐意去读,因为单纯的知识是没法做事的,就像知道地球转速是多少一样(我肯定不知道),这种所谓的知识,除非用到,普通人掌握了完全是一种负担,维基百科能找到的东西,为什么去记忆?

知识类的书,每个方面都涉及些,让自己显得不那么没文化,仅此而已。社会认为的学识渊博,肯定不是站在

- 《TCP/IP 详解,卷1:协议》学习笔记、吐槽及其他

bylijinnan

tcp

《TCP/IP 详解,卷1:协议》是经典,但不适合初学者。它更像是一本字典,适合学过网络的人温习和查阅一些记不清的概念。

这本书,我看的版本是机械工业出版社、范建华等译的。这本书在我看来,翻译得一般,甚至有明显的错误。如果英文熟练,看原版更好:

http://pcvr.nl/tcpip/

下面是我的一些笔记,包括我看书时有疑问的地方,也有对该书的吐槽,有不对的地方请指正:

1.

- Linux—— 静态IP跟动态IP设置

eksliang

linuxIP

一.在终端输入

vi /etc/sysconfig/network-scripts/ifcfg-eth0

静态ip模板如下:

DEVICE="eth0" #网卡名称

BOOTPROTO="static" #静态IP(必须)

HWADDR="00:0C:29:B5:65:CA" #网卡mac地址

IPV6INIT=&q

- Informatica update strategy transformation

18289753290

更新策略组件: 标记你的数据进入target里面做什么操作,一般会和lookup配合使用,有时候用0,1,1代表 forward rejected rows被选中,rejected row是输出在错误文件里,不想看到reject输出,将错误输出到文件,因为有时候数据库原因导致某些column不能update,reject就会output到错误文件里面供查看,在workflow的

- 使用Scrapy时出现虽然队列里有很多Request但是却不下载,造成假死状态

酷的飞上天空

request

现象就是:

程序运行一段时间,可能是几十分钟或者几个小时,然后后台日志里面就不出现下载页面的信息,一直显示上一分钟抓取了0个网页的信息。

刚开始已经猜到是某些下载线程没有正常执行回调方法引起程序一直以为线程还未下载完成,但是水平有限研究源码未果。

经过不停的google终于发现一个有价值的信息,是给twisted提出的一个bugfix

连接地址如下http://twistedmatrix.

- 利用预测分析技术来进行辅助医疗

蓝儿唯美

医疗

2014年,克利夫兰诊所(Cleveland Clinic)想要更有效地控制其手术中心做膝关节置换手术的费用。整个系统每年大约进行2600例此类手术,所以,即使降低很少一部分成本,都可以为诊 所和病人节约大量的资金。为了找到适合的解决方案,供应商将视野投向了预测分析技术和工具,但其分析团队还必须花时间向医生解释基于数据的治疗方案意味着 什么。

克利夫兰诊所负责企业信息管理和分析的医疗

- java 线程(一):基础篇

DavidIsOK

java多线程线程

&nbs

- Tomcat服务器框架之Servlet开发分析

aijuans

servlet

最近使用Tomcat做web服务器,使用Servlet技术做开发时,对Tomcat的框架的简易分析:

疑问: 为什么我们在继承HttpServlet类之后,覆盖doGet(HttpServletRequest req, HttpServetResponse rep)方法后,该方法会自动被Tomcat服务器调用,doGet方法的参数有谁传递过来?怎样传递?

分析之我见: doGet方法的

- 揭秘玖富的粉丝营销之谜 与小米粉丝社区类似

aoyouzi

揭秘玖富的粉丝营销之谜

玖富旗下悟空理财凭借着一个微信公众号上线当天成交量即破百万,第七天成交量单日破了1000万;第23天时,累计成交量超1个亿……至今成立不到10个月,粉丝已经超过500万,月交易额突破10亿,而玖富平台目前的总用户数也已经超过了1800万,位居P2P平台第一位。很多互联网金融创业者慕名前来学习效仿,但是却鲜有成功者,玖富的粉丝营销对外至今仍然是个谜。

近日,一直坚持微信粉丝营销

- Java web的会话跟踪技术

百合不是茶

url会话Cookie会话Seession会话Java Web隐藏域会话

会话跟踪主要是用在用户页面点击不同的页面时,需要用到的技术点

会话:多次请求与响应的过程

1,url地址传递参数,实现页面跟踪技术

格式:传一个参数的

url?名=值

传两个参数的

url?名=值 &名=值

关键代码

- web.xml之Servlet配置

bijian1013

javaweb.xmlServlet配置

定义:

<servlet>

<servlet-name>myservlet</servlet-name>

<servlet-class>com.myapp.controller.MyFirstServlet</servlet-class>

<init-param>

<param-name>

- 利用svnsync实现SVN同步备份

sunjing

SVN同步E000022svnsync镜像

1. 在备份SVN服务器上建立版本库

svnadmin create test

2. 创建pre-revprop-change文件

cd test/hooks/

cp pre-revprop-change.tmpl pre-revprop-change

3. 修改pre-revprop-

- 【分布式数据一致性三】MongoDB读写一致性

bit1129

mongodb

本系列文章结合MongoDB,探讨分布式数据库的数据一致性,这个系列文章包括:

数据一致性概述与CAP

最终一致性(Eventually Consistency)

网络分裂(Network Partition)问题

多数据中心(Multi Data Center)

多个写者(Multi Writer)最终一致性

一致性图表(Consistency Chart)

数据

- Anychart图表组件-Flash图转IMG普通图的方法

白糖_

Flash

问题背景:项目使用的是Anychart图表组件,渲染出来的图是Flash的,往往一个页面有时候会有多个flash图,而需求是让我们做一个打印预览和打印功能,让多个Flash图在一个页面上打印出来。

那么我们打印预览的思路是获取页面的body元素,然后在打印预览界面通过$("body").append(html)的形式显示预览效果,结果让人大跌眼镜:Flash是

- Window 80端口被占用 WHY?

bozch

端口占用window

平时在启动一些可能使用80端口软件的时候,会提示80端口已经被其他软件占用,那一般又会有那些软件占用这些端口呢?

下面坐下总结:

1、web服务器是最经常见的占用80端口的,例如:tomcat , apache , IIS , Php等等;

2

- 编程之美-数组的最大值和最小值-分治法(两种形式)

bylijinnan

编程之美

import java.util.Arrays;

public class MinMaxInArray {

/**

* 编程之美 数组的最大值和最小值 分治法

* 两种形式

*/

public static void main(String[] args) {

int[] t={11,23,34,4,6,7,8,1,2,23};

int[]

- Perl正则表达式

chenbowen00

正则表达式perl

首先我们应该知道 Perl 程序中,正则表达式有三种存在形式,他们分别是:

匹配:m/<regexp>;/ (还可以简写为 /<regexp>;/ ,略去 m)

替换:s/<pattern>;/<replacement>;/

转化:tr/<pattern>;/<replacemnt>;

- [宇宙与天文]行星议会是否具有本行星大气层以外的权力呢?

comsci

举个例子: 地球,地球上由200多个国家选举出一个代表地球联合体的议会,那么现在地球联合体遇到一个问题,地球这颗星球上面的矿产资源快要采掘完了....那么地球议会全体投票,一致通过一项带有法律性质的议案,既批准地球上的国家用各种技术手段在地球以外开采矿产资源和其它资源........

&

- Oracle Profile 使用详解

daizj

oracleprofile资源限制

Oracle Profile 使用详解 转

一、目的:

Oracle系统中的profile可以用来对用户所能使用的数据库资源进行限制,使用Create Profile命令创建一个Profile,用它来实现对数据库资源的限制使用,如果把该profile分配给用户,则该用户所能使用的数据库资源都在该profile的限制之内。

二、条件:

创建profile必须要有CREATE PROFIL

- How HipChat Stores And Indexes Billions Of Messages Using ElasticSearch & Redis

dengkane

elasticsearchLucene

This article is from an interview with Zuhaib Siddique, a production engineer at HipChat, makers of group chat and IM for teams.

HipChat started in an unusual space, one you might not

- 循环小示例,菲波拉契序列,循环解一元二次方程以及switch示例程序

dcj3sjt126com

c算法

# include <stdio.h>

int main(void)

{

int n;

int i;

int f1, f2, f3;

f1 = 1;

f2 = 1;

printf("请输入您需要求的想的序列:");

scanf("%d", &n);

for (i=3; i<n; i

- macbook的lamp环境

dcj3sjt126com

lamp

sudo vim /etc/apache2/httpd.conf

/Library/WebServer/Documents

是默认的网站根目录

重启Mac上的Apache服务

这个命令很早以前就查过了,但是每次使用的时候还是要在网上查:

停止服务:sudo /usr/sbin/apachectl stop

开启服务:s

- java ArrayList源码 下

shuizhaosi888

ArrayList源码

版本 jdk-7u71-windows-x64

JavaSE7 ArrayList源码上:http://flyouwith.iteye.com/blog/2166890

/**

* 从这个列表中移除所有c中包含元素

*/

public boolean removeAll(Collection<?> c) {

- Spring Security(08)——intercept-url配置

234390216

Spring Securityintercept-url访问权限访问协议请求方法

intercept-url配置

目录

1.1 指定拦截的url

1.2 指定访问权限

1.3 指定访问协议

1.4 指定请求方法

1.1 &n

- Linux环境下的oracle安装

jayung

oracle

linux系统下的oracle安装

本文档是Linux(redhat6.x、centos6.x、redhat7.x) 64位操作系统安装Oracle 11g(Oracle Database 11g Enterprise Edition Release 11.2.0.4.0 - 64bit Production),本文基于各种网络资料精心整理而成,共享给有需要的朋友。如有问题可联系:QQ:52-7

- hotspot虚拟机

leichenlei

javaHotSpotjvm虚拟机文档

JVM参数

http://docs.oracle.com/javase/6/docs/technotes/guides/vm/index.html

JVM工具

http://docs.oracle.com/javase/6/docs/technotes/tools/index.html

JVM垃圾回收

http://www.oracle.com

- 读《Node.js项目实践:构建可扩展的Web应用》 ——引编程慢慢变成系统化的“砌砖活”

noaighost

Webnode.js

读《Node.js项目实践:构建可扩展的Web应用》

——引编程慢慢变成系统化的“砌砖活”

眼里的Node.JS

初初接触node是一年前的事,那时候年少不更事。还在纠结什么语言可以编写出牛逼的程序,想必每个码农都会经历这个月经性的问题:微信用什么语言写的?facebook为什么推荐系统这么智能,用什么语言写的?dota2的外挂这么牛逼,用什么语言写的?……用什么语言写这句话,困扰人也是阻碍

- 快速开发Android应用

rensanning

android

Android应用开发过程中,经常会遇到很多常见的类似问题,解决这些问题需要花时间,其实很多问题已经有了成熟的解决方案,比如很多第三方的开源lib,参考

Android Libraries 和

Android UI/UX Libraries。

编码越少,Bug越少,效率自然会高。

但可能由于 根本没听说过、听说过但没用过、特殊原因不能用、自己已经有了解决方案等等原因,这些成熟的解决

- 理解Java中的弱引用

tomcat_oracle

java工作面试

不久之前,我

面试了一些求职Java高级开发工程师的应聘者。我常常会面试他们说,“你能给我介绍一些Java中得弱引用吗?”,如果面试者这样说,“嗯,是不是垃圾回收有关的?”,我就会基本满意了,我并不期待回答是一篇诘究本末的论文描述。 然而事与愿违,我很吃惊的发现,在将近20多个有着平均5年开发经验和高学历背景的应聘者中,居然只有两个人知道弱引用的存在,但是在这两个人之中只有一个人真正了

- 标签输出html标签" target="_blank">关于标签输出html标签

xshdch

jsp

http://back-888888.iteye.com/blog/1181202

关于<c:out value=""/>标签的使用,其中有一个属性是escapeXml默认是true(将html标签当做转移字符,直接显示不在浏览器上面进行解析),当设置escapeXml属性值为false的时候就是不过滤xml,这样就能在浏览器上解析html标签,

&nb

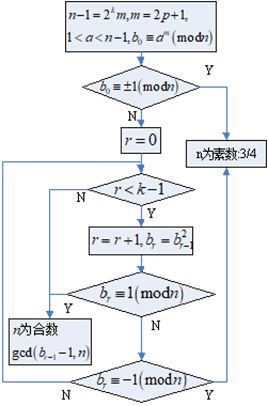

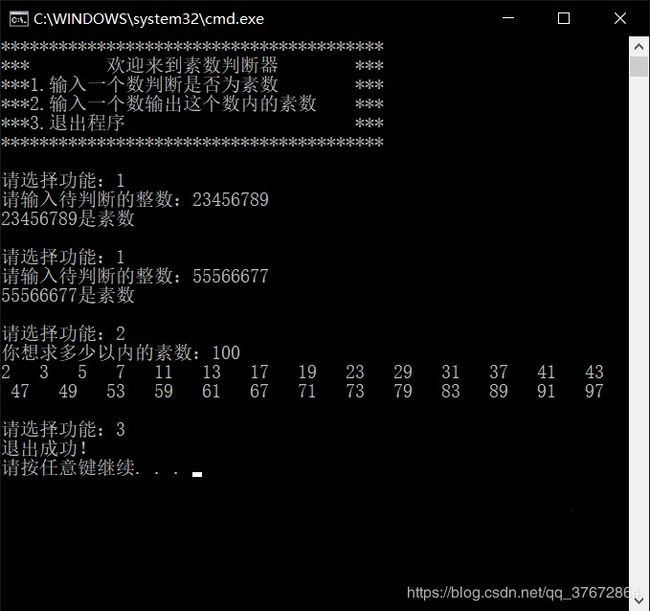

![]() 基础算法,没想到还可以根据费马小定理来进行这种概率性素数判断,感到十分新鲜。

基础算法,没想到还可以根据费马小定理来进行这种概率性素数判断,感到十分新鲜。