CobaltStrike中DNS隐蔽隧道的利用详细版

文章目录

1.CobaltStrike的介绍和DNS Beacon通信过程

2.域名申请和域名解析的部署

3.CobaltStrike开启DNS Beacon监听

4.生成DNS木马

5.上线目标系统及远程控制

6.进阶-结合HTTP隧道加快传输速度

7.进阶-结合TCP Beacon

1.1CobaltStrike的介绍

恶意利用DNS隧道现象已存在多年,将数据封装在DNS协议中传输,大部分防火墙和入侵检测设备很少会过滤DNS流量,僵尸网络和入侵攻击可几乎无限制地加以利用,实现诸如远控、文件传输等操作,例如前段时间危害巨大的Xshell木马、PANW刚刚披露的伊朗黑客组织OilRig等。同时,内部恶意员工也逐渐学会了使用类似工具盗取关键数据资产。

DNS隐蔽隧道建立通讯并盗取数据,可轻易绕过传统安全产品,使用特征技术难以检测。广为人知的渗透商业软件Cobalt Strike和开源软件iodine、DNScat2等亦提供了现成模块,可被快速轻易地利用。对进行渗透测试的红军来说,熟练掌握隐蔽通畅的DNS隧道至关重要;而对于甲方安全和风控团队来说,在DNS隐蔽隧道盗取数据的工具和方法得到普及的今天,此类数据泄露渠道须得到应有的重视。

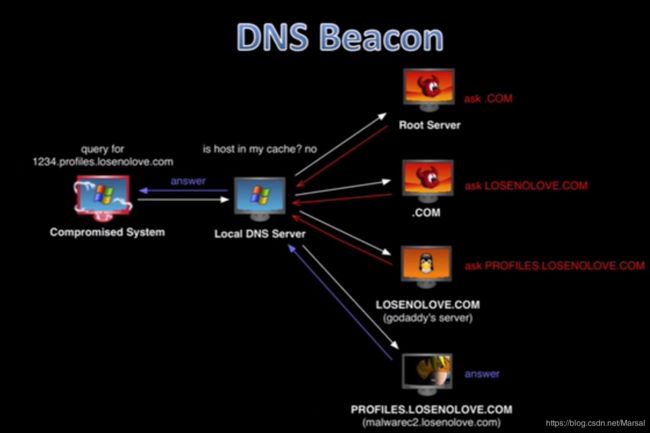

1.2 DNS Beacon通信过程

(1)DNS Beacon作为Payload,使用DNS查询与CS团队服务器在Internet上通信,DNS Beacon是常见的标识符,伪装为host,这是一个域或子域。

(1)DNS Beacon作为Payload,使用DNS查询与CS团队服务器在Internet上通信,DNS Beacon是常见的标识符,伪装为host,这是一个域或子域。

(2)当我