云界产品解决方案

一、云安全介绍

1.1 虚拟化云平台安全需求

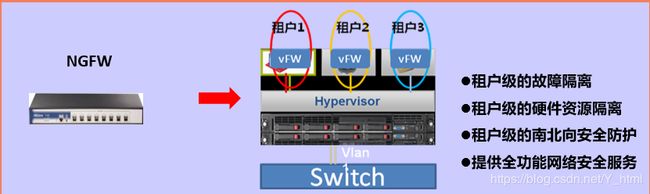

虚拟化环境部署、多租户独立管理、租户远程安全访问、租户私有虚拟网络安全防护、虚拟化环境部署、按部门/应用划分管理、虚拟子网/应用间隔离、虚拟网络安全防护。

1.2 云计算带来的安全挑战

没边界、移动性、不透明、遵从等保要求

二、云界产品(vFW)

2.1 云界背景及其概念

·可运行于EXSi, KVM, OpenStack, AWS, Aliyun,Azure虚机之上

·部署于租户边界或网络边界,关键业务/应用前端,提供网络边界安全服务

·解决不同完全域之间的访问控制,以及网络攻击和入侵防御;

·通过网络配置(Route)或SDN配置(OpenFlow) 将用户虚拟机流量牵引至vFW进行清洗过滤,它不仅提供了传统安全控制功能,并在基础网络功能,应用识别,VPN服务,入侵防御,网络攻击防御、防病毒等方面,与云安全服务之间形成了有效的互补,为VPN租户提供了更全面,更可靠的安全服务

2.2 云界和云格保护对比

2.3 云界与云格的区别

|

|

云界(CloudEdge) |

云格(CloudHive) |

| 品类 |

虚拟化下一代防火墙 |

网络侧微隔离产品 |

| 架构 |

单机 |

分布式 |

| 防护/隔离 |

VPC/业务系统 南-北向流量 |

VM(虚机) 东-西(南-北)向流量 |

| 功能 |

防火墙具备的功能都有 |

流量可视可控、应用识别、IPS防护、WAF |

| 部署 |

二层/三层部署 |

二层部署(VLAN内虚机隔离) |

| 管理 |

各业务系统独立配置界面 |

网管员统一管理 |

| 虚拟化环境 |

vMware、OpenStack、KVM、XEN |

支持vMware |

| 虚拟机迁移防护 |

不支持动态策略会话迁移 |

支持动态策略会话迁移 |

| 针对市场 |

公有云、私有云 |

私有云 |

2.4 云界产品主要功能特性

它是基于下一代防火墙技术虚拟化产品,提供多种网络安全防护功能:

应用识别、用户认证、防火墙、攻击防护、IPS、病毒过滤、Qos、链路和服务器负载、VPN、HA、监控统计、虚拟化

2.5 云界参数列表

|

|

SG6000-VM01 |

SG6000-VM02 |

| 支持核数(最小/最大) |

2/2 |

2/2 |

| 内存 |

2G |

2G |

| 接口总数 |

10 |

10 |

| 防火墙吞吐量 |

2Gbps |

4Gbps |

| IPS吞吐量 |

1Gbps |

2Gbps |

| AV吞吐量 |

800Mbps |

1.6Gbps |

| 最大并发会话数 |

100K |

500K |

| 每秒新建连接数 |

10K |

20K |

| IPSec VPN吞吐量 |

200Mbps |

400Mbps |

| IPSec VPN隧道数(最大) |

50 |

200 |

| SSL VPN用户数(最大) |

50 |

250 |

2.6 云界默认配置

2.6.1 支持的访问方式:

·vFW启动之后支持console的访问方式,可以通过vnc或者串口来访问vFW的console

·vFW的第一个虚拟接口默认开启dhcp client,连接到启动了dhcp的网络后可以通过ssh访问。(第一次启动后可以使用默认用户名密码访问,建议及时修改密码及访问方式)

·vFW还支持在虚拟接口上配置telnet或者webUI的访问方式。

2.6.2 云界支持Image格式

· vhd – 一种通用的虚拟机磁盘格式, 可用于Vmware、Xen、Microsoft Virtual PC/Virtual Server/Hyper-V、VirtualBox等

- vmdk – Vmware的虚拟机磁盘格式, 同样也支持多种Hypervisor

· qcow2 – 一种支持QEMU并且可以动态扩展的磁盘格式

2.7 公有云部署方案

AWS/Aliyun /Azure公有云平台,主要为租户提供了VPC (虚拟私有云 virtual Private Cloud)环境。租户可自定义的建立虚拟网络服务,利用公有云平台的计算资源搭建自己的网络及安全环境。

在公有云的VPC中,除了为租户提供计算、存储等资源之外,还提供安全防护资源,如山石云·界

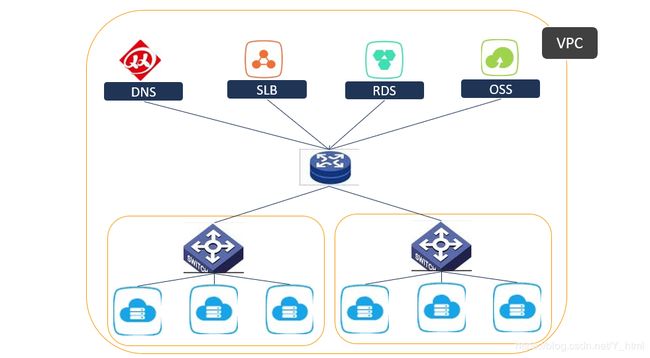

2.8 VPC(虚拟私有云 Virtual Private Cloud)

安全管理

–账户及VPC隔离

–自定义子网,与现有网络设计保持一致性

存在的组件

– 子网

– 安全组&网络访问控制列表

– Internet网关

– NAT

– ELB(负载均衡器)

– WAF(Web应用防火墙)

2.9 提供NFV(网络功能虚拟化)组件

ECS+虚拟私网网卡、虚拟交换机、虚拟网卡、虚拟网关、虚拟路由器等

2.10 云服务虚拟化-VPC是一个大容器

2.11 混合云

2.12 VPC架构

三、山石云界安全解决方案

3.1 公有云

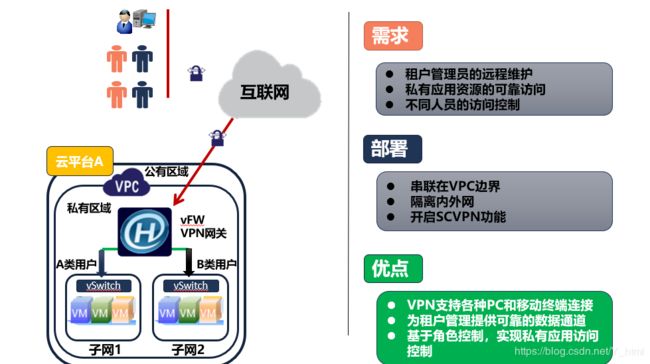

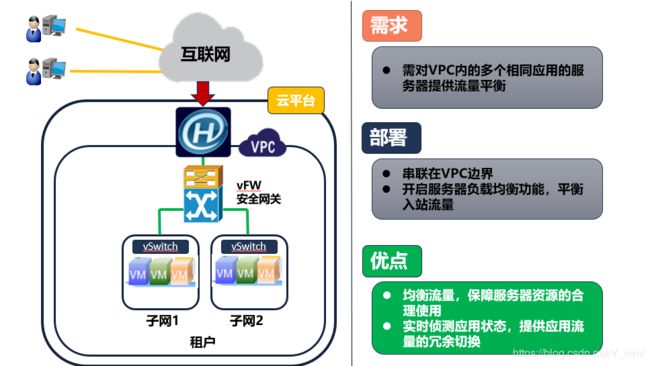

3.2 私有云

3.2.1 网间隔离

3.2.2 SSL VPN接入

3.2.3 IPSec VPN互联

3.2.4 服务器负载均衡

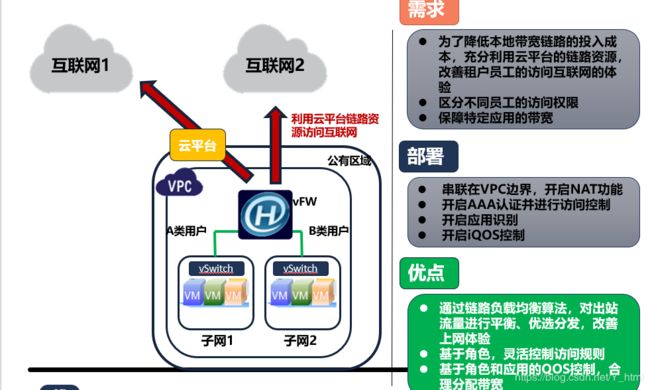

3.2.5 链路负载均衡+iQos

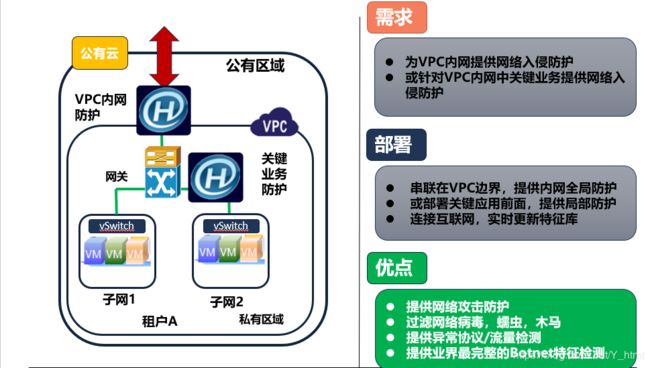

3.2.6 入侵防护、防病毒

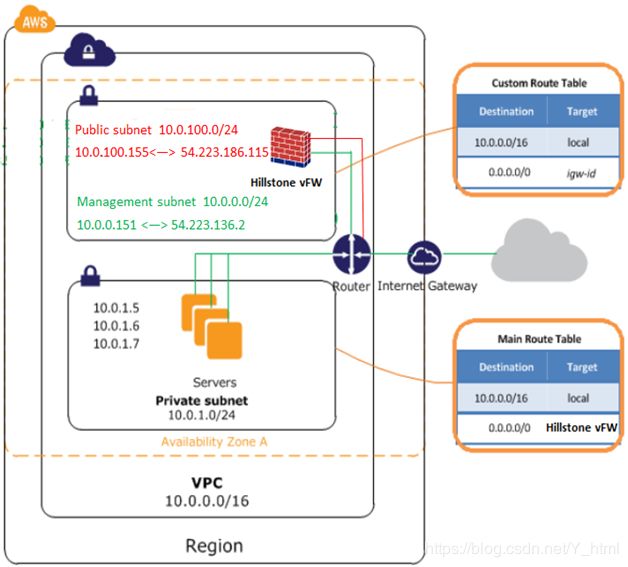

3.2.7 云界在亚马逊AWS VPC中的部署

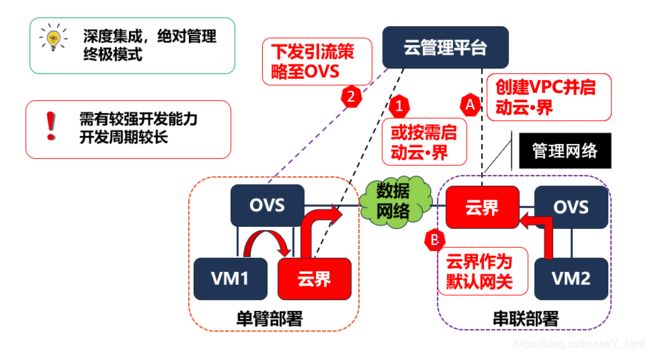

3.2.7.1 部署方案-单臂

3.2.7.2 部署方案-串联

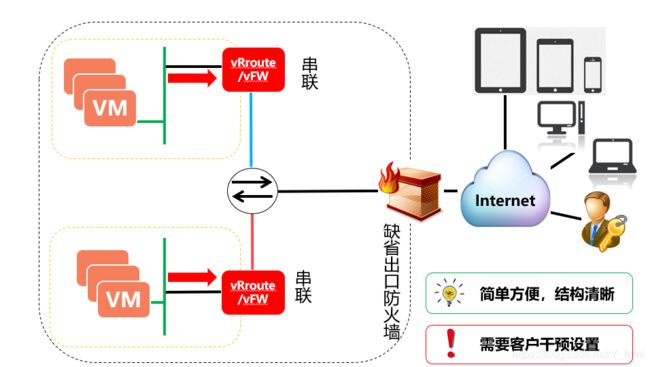

3.2.7.3 部署方案-SDN引流-初期模式

3.2.7.4 部署方案-SDN引流-整合模式

四、NFV(网络功能虚拟化)

4.1 NFV

VNF是网络功能的具体实现,如LTE EPC的MME/PGW或防火墙等,通过虚拟层提供的API获取如虚拟计算、存储、网络资源;

NFVI是多种可以被虚拟化的物理资源,完成对硬件资源的抽象,形成虚拟计算、存储和网络资源;

NFV M&O负责对各种物理和虚拟资源以及虚拟网络功能进行调度编排和生命周期管理;

4.2 NFV价值

网络功能虚拟化将网络功能从专用硬件设备中剥离出来,实现软件和硬件独立发展,网络功能根据需要可以动态/灵活地进行部署。

硬件通用化:基于行业标准的服务器、存储和交换设备,来取代私有专用的网元设备;

网络功能软件化:通过软件将不同网络设备功能实现,按需部署到网络中任意位置;

虚拟化:运用虚拟化技术将物理资源抽象为虚拟资源供上层应用调用;

五、云界的NFV方案

5.1 通用方案

方案说明:

1.vcenter/openstack负责vFW的部署

2.内置Agent实现IP地址等初始化配置注入

3.License server为vFW下发license

4.通过Restapi支持portal集成

方案优势:

1.解决自动化部署及初始化配置注入

2.实现业务的自动开通和动态调整

3.提供第三方portal集成接口

4.方案通用,对环境要求宽松

针对行业:

全行业

方案1部署结构

5.2 方案2 openstack下整体交付方案

方案说明:

1.Openstack进行资源管理、提供租户的portal

2.Openstack-Plugin(L3-agent/FWaas plugin)

初始化配置生成,及租户对vFW的配置

3.VSOM负责vFW的生命周期管理

4.License server为vFW下发license

5.通过Restapi支持高级功能配置

方案优势:

1.解决自动化部署及初始化配置注入

2.实现业务的自动开通和动态调整

3.提供统一portal进行创建和配置

4.无需定制开发,可整体交付

针对行业:

政府、金融、IDC、大型企业

方案2部署结构

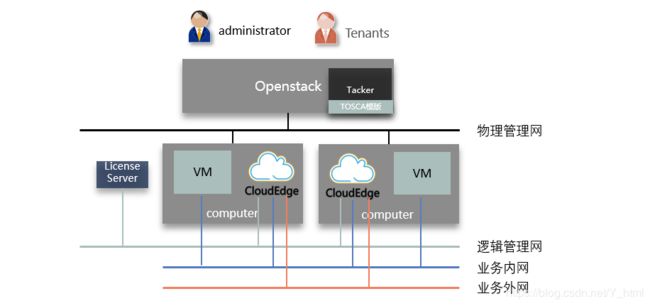

5.3 方案3 符合NFV框架标准的方案

方案说明:

1.Openstack进行资源管理、提供租户的portal

2.TOSCA模版写入资源需求及初始化配置内容

3. Open MANO(Tacker)负责VNF的生命周期管理

4.License server为vFW下发license

5.通过Restapi支持高级功能配置

方案优势:

1.自动化完成的VNF高级配置

2.实现多个VNF的服务链编排

3.实现业务的自动开通和动态调整

4.提供开放集成接口

5.符合NFV框架标准

针对行业:

运营商、IDC,金融

方案3部署结构

六、云界License

6.1 云界license

新建的VFW,系统会预装一个default license, Default license没有时间有效期,可以长时间使用,但部分功能受限:

Firewall Throughput 1518 Bytes 100Mbps

Firewall Throughput 64 Bytes 10Mbps

max sessions 1K

New sessions per second 1K

IPSec Throughput 512 Byte Packet 10Mbps

IPSec VPN tunnels/tunnel interfaces 0

SSL VPN Users (default/max) 0

max number of policies 50

address objects 100

安装platform trial license或platform base license后,正式license生效,受限功能恢复正常。(需要重启生效)

当只安装了试用license且试用license过期后,default license重新生效,受限功能重新开始受限。(需要重启生效)

支持扩展AV防病毒、QOS流控、IPS入侵防御功能防火墙相同

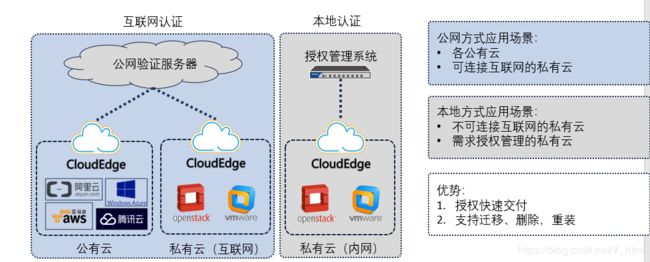

6.2 云界授权验证方式

6.2.1 公网验证随云迁移

6.2.2 私网验证批量管理

6.3 授权管理系统-SKU

授权管理系统使用与硬墙等其他硬件设备相同的折扣权限。

两个SKU必须同时下单。

UID为单客户、单项目唯一。

配合授权服务器使用的云界申请授权时,要在流程上标准UID生成的userid。