IceCTF2016-部分WP

HelloWorld!

直接提交即可

IceCTF{h3l10_wr0ld}

Spotlight

查看源码,在spotlight.js中发现flag

IceCTF{5tup1d_d3v5_w1th_th31r_l095}

Allyour Base are belong to us

二进制转ascii即可

IceCTF{al1_my_bases_are_yours_and_all_y0ur_bases_are_mine}

Rotated!

JPK凯撒解密即可

IceCTF{wait_one_plus_1_is_3?}

MoveAlong

只有一张图片,没发现别的信息

看了好多,几乎所有的信息都看遍了

看源代码图片的路径

也就是在move_along目录下,试着把nothing改成something,没什么效果,

或许这个目录下还有什么别的东西,用IntelliTamper扫到一个奇怪的目录0f76da769d67e021518f05b552406ff6,目录下的图片就找到flag了

IceCTF{tH3_c4t_15_Ou7_oF_THe_b49}

Substituted

字符频率统计,http://quipqiup.com,在这个网站上转一下就好

IceCTF{always_listen_to_your_substitute_flags}

IRCI

官方的IRC挂了,自己下个客户端:mIRC,设置服务器为glitch.is,端口设置为6667,然后随便起个名字

右键查看Glitch的whois信息,会发现@#6470e394cb_flagshare,双击进入频道之后,就可以得到flag

IceCTF{pL3AsE_D0n7_5h4re_fL495_JUsT_doNT}

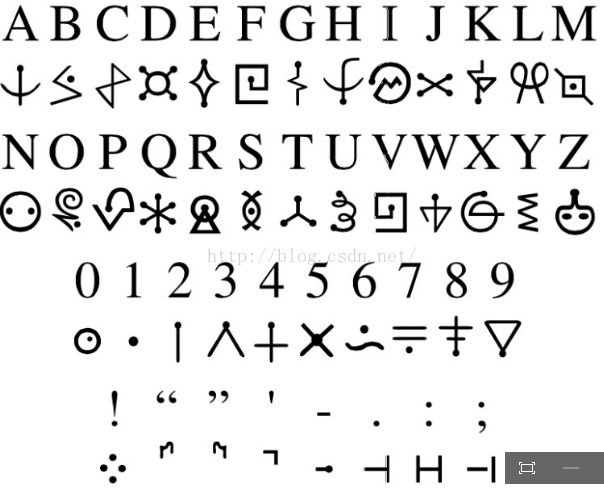

AlienMessage

一张图片有奇怪的符号,google一下Alien Message找到对应图片解密即可

ICECTF{GOOD_N3WZ_3VERYON3_1_L1K3_FU7UR4MA_4ND_TH3IR_4MAZ1NG_3AS7ER_39G5}

TimeTraveler

只有一个单词,没有思路

学长给了一个网址https://web.archive.org(互联网档案馆)

搜了下就得到flag了

IceCTF{Th3y'11_n3v4r_f1|\|d_m4h_fl3g_1n_th3_p45t}

ScavengerHunt

据说网站隐藏信息,但找了半天源码,没有发现

扫目录也扫不出来

在https://icec.tf/网址下发现

icectfai90jsf90as[at]bllja9023jicec.tf 不知道有什么用

在他们的Github上下载了ctf-landing,搜了下IceCTF,在sponsor.html中发现了flag,然后对应着在官网找,还真找到了,虽然是alt,但真看不到…

IceCTF{Y0u_c4n7_533_ME_iM_h1Din9}

Complacent

我用的是火狐,提示不安全的连接,查看高级,错误代码,即可得到一个证书链,有点像base64加密,解密写入文件,在文件中发现flag

IceCTF{this_1nformation_wasnt_h1dd3n_at_a11}

Search

提示Domain有什么东西,访问网址得到 Bad gateway,没办法,瞎猫碰死耗子,把kali下的关于DNS的工具都试试吧,发现dnsrecon可以

命令:dnsrecon search.icec.tf

IceCTF{flag5_all_0v3r_the_Plac3}

Hiddenin Plain Sight

用IDA打开下载的文件,发现一些十六进制的东西,转成ascii就可以了

IceCTF{look_mom_I_found_it}

FlagStorage

万能密码登陆即可

用户名:admin’ or 1=1 #

密码随便

IceCTF{why_would_you_even_do_anything_client_side}

RSA?

小伙伴的想法,因为e是1,所以加密没有,密文就是原文,hex转ascii即可

IceCTF{falls_apart_so_easily_and_reassembled_so_crudely}

Thor'sa hacker now

打开文件发现类似winhex打开的效果,所以用sublime处理之后只剩下中间的数据部分,然后以Ascii-Hex格式存储为新文件

发现是lzip压缩的压缩包,kali安装lzip解压即可

IceCTF{h3XduMp1N9_l1K3_A_r341_B14Ckh47}

Exposed!

使用了git,那就试一下git clone

git clone http://exposed.vuln.icec.tf/.git

得到源码,但是访问flag.php没有flag,只能看看记录了

git log –p

都看一下就能找到真正的flag

IceCTF{secure_y0ur_g1t_repos_pe0ple}

RSA

这题给了c,d,n,然后,解出来了……

Python一行代码:

print hex(pow(c,d,N))再Hex转Ascii就可以了

IceCTF{rsa_is_awesome_when_used_correctly_but_horrible_when_not}

Miners!

只有登录页面,不知道有什么用

又给了源码,小伙伴给了答案:

用户名:admin’ union select 1,1,1#

密码 :1

具体解释看这里http://blog.chinaunix.net/uid-22925982-id-2605570.html

IceCTF{the_miners_union_is_a_strong_one}

Kitty

给了一个sha-256的hash值密码,然后在代码里有限制密码格式的正则表达式,那就可以暴力跑出密码了

脚本如下:

#!/usr/bin/python

# -*- coding:utf-8 -*-

'''

[A-Z][a-z][0-9][0-9][\?%$@#\^\*\(\)\[\];:]

'''

import string

import hashlib

sha_256_1 ="c7e83c01ed3ef54812673569b2d79c4e1f6554ffeb27706e98c067de9ab12d1a"

for a1 in string.uppercase:

printa1

fora2 in string.lowercase:

fori1 in range(0,10):

fori2 in range(0,10):

forb in '''?%$@#^*()[];:''':

str1= str(a1)+str(a2)+str(i1)+str(i2)+str(b)

sha_256_2= hashlib.sha256(str1).hexdigest()

ifsha_256_1 in sha_256_2:

printstr1

printsha_256_2

exit(0)正则表达式的含义有一个比较好的网站:http://www.regexpal.com/

IceCTF{i_guess_hashing_isnt_everything_in_this_world}

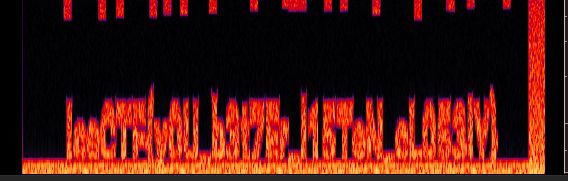

AudioProblems

听了下没什么感觉,虽然感觉像摩斯密码,但又不太明显,

用Audition CC打开之后,胡乱调了下

按了这俩按钮,奇迹出现了

好多题都是只能做出来,但是要是出题自己就生不成这样的文件了

IceCTF{y0U_b3t7Er_l15TeN_cL053lY}

CorruptTransmission

找个普通的png图片,在winhex里把第一行(差不多是20多个字节)改过来就可以了

IceCTF{t1s_but_4_5cr4tch}

Vape Nation

一张图片,题目是Go Green,用Stegsolve在绿色通道里发现flag

IceCTF{420_CuR35_c4NCEr}

BlueMonday

下载一个文件,知道是MIDI文件,后缀改为.mid可以直接播放

一开始以为是两种乐器构成摩斯密码,后来在winhex里看字符发现了每一段的第一个字母恰好有flag的形式,于是提取出来,就得到了flag(我提取是先用notepad++打开,然后复制到sublime批量删掉一些字符)

IceCTF{HAck1n9_mU5Ic_W17h_mID15_L3t5_H4vE_a_r4v3}

R.I.PTransmission

下载之后判断了下文件类型,linux可执行文件,一执行把我吓傻了,彩虹出现了…

用foremost得到一个压缩包,有密码

用archpr跑了1-8位数字,后来又跑了下常用英语字典,得到密码bunny,解压即得到flag

IceCTF{1_Lik3_7o_r1P_4nD_diP_411_7He_ziP5}

RSA2

本来以为挺顺利的,RSA Tools好像出了点异常,计算D时,N会变化,最后解密失败

然后把进制改成10进制,这样就正常了,计算出d之后,一行代码搞定

print hex(pow(c,d,N))

大致过程就是:http://www.factordb.com这个网站分解N,然后RSAtool计算d,然后解出明文,转ascii码,搞定

IceCTF{next_time_check_your_keys_arent_factorable}