第一课 逆向分析基础知识

看雪软件安全论坛 > 初学者园地 > 『伴你成长』 > 『资料导航』

加密与解密 解密分析入门基础知识

欢迎您,youcou

您上次访问的时间是: 2009-09-23,23:53

您的通知: 1

控制面板

论坛帮助

社区

日历事件

查看新帖

搜索

快速链接

退出论坛

通知

你当前的状态是临时会员,仅能在『新人交流投稿』版块发帖(其他版块仅可浏览),同时能在『资源下载』版块下载附件,要了解详细权限,请点击这里。

如果你己拥有邀请码,请在这里输入,即可升级为正式会员,点击此处升级正式会员。(特别说明:如果是公司HR,可以到『招聘专区』发帖,本版需要版主验证显示)

社区链接

圈子

照片与相册

联系人与好友

社区银行

搜索论坛

显示主题 显示帖子

标签搜索

高级搜索

快速搜索

我的帖子

我的主题

今日新帖

快速链接

今日新帖

标记版面已读

打开联系人窗口

最新精华

用户控制面板

编辑个人详细资料

编辑论坛选项

其他

悄悄话

收藏的主题

您的个人资料

转到页面...

您的通知

未读悄悄话

1

未读访问者留言

0

未审核的访问者留言

0

加为好友请求

0

圈子加入请求

0

圈子邀请

0

未审核的圈子消息

0

主题工具

搜索本主题

主题评分

显示模式

kanxue

坛主

资 料:

注册日期: Apr 2004

帖子: 9,883

精华: 7

现金: 2491 Kx

1 2006-09-12, 20:55 解密分析入门基础知识

标 题: 解密基础知识入门

作 者: kanxue

时 间: 2006-09-12,20:55

链 接: http://bbs.pediy.com/showthread.php?s=&threadid=31840

看雪学院建站己第7个年头了,特别是看雪技术论坛汇集了众多密界一流好手,共原创了5000余篇文章!涵盖了加解密领域的许多方面,给大家研究加解密提供了大量研究资料。文章过多也带来一个负面效应,那就是新手来论坛后,学习时不知该看哪些文章。因此本帖将一些论坛优秀文章整理一个纲要,以帮助新手尽快入门。

为了新手交流方便,现准备将『《加密与解密》』版块打造一个新手交流版块,不管你的问题多么初级,多么简单,都可在这版块交流。当然如果你有《加密与解密》这本书,也欢迎你与其他人交流一些学习心得;如果没书也没关系,你只要参考本帖也一定能入门的。

看雪技术论坛是一个纯技术论坛,我们欢迎你从技术角度阐述问题。我们的目标是让来这里的每一个人,成为计算机高手!这里不是提供注册码的场所!!不是嬉戏灌水的地方!!

在您发帖之前,请先做以下事情

1.如是您第一次发帖,请看 提问的智慧和 论坛常见问题 ――这会提高你的帖子的回复率。

2.先在本站提供资料里找答案,如论坛精华集,论坛搜索或本站资料库 ――或许就可以把问题解决,不必苦苦等待了。

3.使用含义丰富,描述准确的标题。

4.请不要点将,也不要要求私下答复。

5.问题解决后,加个简短说明,对你来说不过是几秒钟的时间,但这意味着这是你对帮助者的尊敬,以后再来提问,大家还是会乐意帮助你的。

其他一些相关文章:

资料

我对菜鸟成长的看法

学会利用搜索引擎

关于什么高手和什么摆架子的问题

注:文中所涉及的工具到这下载:http://www.pediy.com/tools.htm

此帖于 2006-09-15 21:45 被 kanxue 最后编辑

[公告]请注意言行举止,不要让大家觉得不适!

kanxue

查看公开信息

发送 Email 给 kanxue

访问 kanxue 的个人网站

查找 kanxue 发表的更多帖子

查找 kanxue 发表的所有主题

查看 kanxue 发表的精华帖

添加 kanxue 到联系人列表

kanxue

坛主

资 料:

注册日期: Apr 2004

帖子: 9,883

精华: 7

现金: 2491 Kx

2 2006-09-12, 20:56

前言

很多人都想学习解密,这东西刚入门时会让人沉迷进去,可以饭不吃、觉不睡。出现这种现像,也许是解密满足了人们的猎奇心里吧。但掌握这方面技术,对自身的提高确实有好处。可以通过跟踪软件,提高自己的调试技能,并且能了解他人程序思路,使自己写出更好的程序。研究解密技术有助于掌握一些系统底层知识,系统底层知识绝对是构造起大型软件的坚实基础。许多程序发展,都经历了这一锻炼过程的。 而大多数人可能认为解密是一门高深的学问。造成这种原因是以前这方面的技术资料缺乏,从而将“解密”这一技能“神”化了。初学者一般不知从何下手,由于没方向,花费了大量时间和精力,走了不少弯路。这里就给对这方面感兴趣的读者指明一个方向。

讨论前,先了解一下计算机中的程序。高级语言编写的程序,会编译成机器语言在CPU中执行,如Visual C++等。由于机器语言与汇编语言是一一对应的,因此就可将机器语言转化成汇编语言,这个过程称之为反汇编。而汇编语言可能读性是比较好的,这样就可分析程序流程,解析其功能了,这个过程就是解密(俗称破解)。也就是说,解密的基础是建立在汇编语言级别上的,因此想涉足这一领域的朋友,汇编语言一定得学好。汇编语言是大学计算机的必修课,这方面的书籍品种很多,虽然大多书本是以DOS汇编为讲解平台,但对理解汇编指令功能是没影响的。

建议:在学汇编前,最好先掌握一门高级语言编程,推荐是C语言,这样再学汇编应容易些

汇编教学资源:

汇编资料

中山大学汇编视频教学

http://202.116.65.193/Ncourse/hbyy/hb01

http://202.116.65.193/Ncourse/hbyy/hb02

……

8088 汇编速查手册

8088 汇编跳转

商朝子的汇编语言教学

浮点指令

hume的浮点运算简介

32位代码优化常识

汇编语言中"[]"的用法

test和cmp一个很基础的话题

中山大学的教程,学习时一天看一级,一级看2-3次为好,并随时做好笔记。一月下来就会有效果的。学完后可以到

http://www.315safe.com/download/SmallClass.asp?BigClassid=92&SmallClassid=134&page=2 再巩固下汇编。

等汇编学好了,此时一般的破解文章己能看懂了,但为了水平提高的更快些,建议再掌握Win32编程。Win32程序设计就是API方式的Windows编程,学习Windows API将使您更深入地了解Windows工作方式。此类书籍有Charles Petzold著的《Windows程序设计》(以VC来讲解)。另一本是罗云彬著的《Windows环境下32位汇编语言程序设计》,它以MASM汇编为讲解平台。

Win32编程

《Windows程序设计》

介绍一些经典的网站和书籍

有了上面这些基础,你就能看懂论坛中的一些文章了,也能看懂《 加密与解密(第二版) 》这本书了。

学习解密其实很累的,需花费大量的时间,而且经常会碰壁,三五天毫无进展是极为平常的事情。这时你可能有点想退却,其实你不要着急,只要你认真学习,成功就在眼前。没有人是生来就什么都会的,如果你有问题,就大胆的去问你周围的人。学解密的秘诀就是勤奋+执着!记住并能做到这两点,你会变得很优秀的。

等你解密入门后,建议再看看Matt Pietrek、Jeffrey Ritcher等大师的专著,这些书是每个程序员都应该阅读的:《Windows 95 System Programming Secrets》(中文译名《Windows 95 系靳程式设计大?秘》),《windows高级编程指南》,《Windows2000编程技术内幕》,《Win32系统编程―Windows 2000应用程序开发指南》等。这样,你就对系统底层有一定的了解了。到了这个水平后,就可朝软件加密这块发展了,例如编写自己的加壳软件等。 ![]()

![]()

软件的加密与解密是一个迷人的研究领域,它几乎可以与任意一种计算机技术紧密结合――密码学、程序设计语言、操作系统、数据结构。而由于这样或者那样的原因,对于这一领域的关注程度一直还处于低温状态。而这两本书相信会为更多对知识怀有渴望的朋友多开辟一条走向这个领域的道路,并且进而推动这个领域的不断发展。

[公告]如果你觉得有人语言挑衅,请点每帖右上角的“举报”按钮!

kanxue

查看公开信息

发送 Email 给 kanxue

访问 kanxue 的个人网站

查找 kanxue 发表的更多帖子

查找 kanxue 发表的所有主题

查看 kanxue 发表的精华帖

添加 kanxue 到联系人列表

kanxue

坛主

资 料:

注册日期: Apr 2004

帖子: 9,883

精华: 7

现金: 2491 Kx

3 2006-09-12, 20:58

第一课 逆向分析基础知识

1.1 调用约定

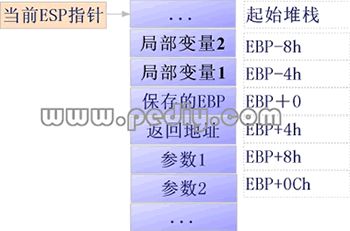

在分析汇编代码时总是要遇到无数的Call,对于这些Call,尽量要根据Call之前传递的参数和Call的返回值来判断Call的功能。传递参数的工作必须由函数调用者和函数本身来协调,计算机提供了一种被称为栈的数据结构来支持参数传递。

当参数个数多于一个时,按照什么顺序把参数压入堆栈。函数调用后,由谁来把堆栈恢复。在高级语言中,通过函数调用约定来说明这两个问题。常见的调用约定有:

【例】按__stdcall约定调用函数test2(Par1, Par2)

push par2 ; 参数2

push par1 ; 参数1

call test2;

{

push ebp ; 保护现场原先的EBP指针

mov ebp, esp ; 设置新的EBP指针,指向栈顶

mov eax, [ebp+0C] ; 调用参数2

mov ebx, [ebp+08] ; 调用参数1

sub esp, 8 ; 若函数要用局部变量,则要在堆栈中留出点空间

…

add esp, 8 ; 释放局部变量占用的堆栈

pop ebp ; 恢复现场的ebp指针

ret 8 ; 返回(相当于ret; add esp,8)

}

其堆栈调用示意图:

资料

函数调用堆栈变化分析

1.2 局部变量

在子程序内部说明的变量称为局部变量,局部变量的作用域是其所在的子程序。从汇编角度来看,局部变量就是一个临时堆栈缓存,用完释放。

例如这个实例:附件:local.zip

其反汇编代码如下(红体字为局部变量):

00401000 >/$ 6A 04 push 4 ; /Arg2 = 00000004

00401002 |. 6A 03 push 3 ; |Arg1 = 00000003

00401004 |. E8 16000000 call 0040101F ; /Add.0040101F

00401009 |. 8BD8 mov ebx, eax

0040100B |. 6A 00 push 0 ; /ExitCode = 0

0040100D /. FF15 00204000 call [<&KERNEL32.ExitProcess>] ; /ExitProcess

0040101F /$ 55 push ebp ; 保护现场原先的EBP指针

00401020 |. 8BEC mov ebp, esp ; 设置新的EBP指针,指向栈顶

00401022 |. 83EC 04 sub esp, 4 ; 分配局部变量所有空间

00401025 |. 8B45 0C mov eax, [ebp+C] ; 调用参数2

00401028 |. 8B5D 08 mov ebx, [ebp+8] ; 调用参数1

0040102B |. 895D FC mov [ebp-4] , ebx ; 参数1放局部变量里

0040102E |. 0345 FC add eax,[ebp-4] ; 参数2与局部变量相加

00401031 |. 83C4 04 add esp, 4 ; 释放局部变量所有空间

00401034 |. 5D pop ebp ; 恢复现场的ebp指针

00401035 /. C2 0800 retn 8

1.3 返回值

在调试程序时,不要见Call就跟进,在Call之前所做的所有PUSH动作以及对寄存器的操作都可能是在给函数传递参数,而函数的返回值一般都放在EAX里面,当然这个值可能是一个指针,指向一个数据结构。从汇编角度来看,主要有如下形式:

1)通过寄存器返回函数值;

2)通过参数按引用方式返回函数值;

3)通过全局变量返回函数值;

4)通过处理器标志返回函数值;

一般情况下,由retrun操作符返回的值放在EAX寄存器之中,如果结果超过这个寄存器的位容量,那么该结果的高32位会加载到EDX寄存器中。 如果返回一个含有几百个字节的结构或者一个近似大小的对象,编译器会在不告诉程序的情况下,给函数传递一个隐式参数,这个指针指向保存的返回结果。

1.4 启动函数

在编写Win32应用程序时,都必须在源码里实现一个WinMain函数。但Windows程序执行并不是从WinMain函数开始的,首先被执行的是启动函数相关代码,这段代码是编译器生成的。启动代码完成初始化进程,再调用WinMain。标准编译器通常包含启动代码在内的库文件源码,例如 Visual C++中,启动代码存放在CRT/SRC/crt0.c文件中。

所有的C/C++运行时启动函数的作用基本都是相同的:检索指向新进程的命令行指针,检索指向新进程的环境变量指针,全局变量初始化,内存堆栈初始化等。当所有的初始化操作完毕后,启动函数就调用应用程序的进入点函数。

调用WinMain如下所示:

GetStartupInfo (&StartupInfo);

Int nMainRetVal = WinMain(GetModuleHandle(NULL),NULL,pszCommandLineAnsi,(StartupInfo.dwFlags&STARTF_USESHOWWINDOW)?StartupInfo.wShowWindow:SW__SHOWDEFAULT);

当进入点返回时,启动函数便调用C运行库期的exit函数,将返回值(nMainRetVal)传递给它,进行一些必要处理,最后调用系统函数ExitProcess退出。 其他一些编译器,如Delphi、BorLand C++开发包中都有相应的启动代码。

在绝大数情况下,我们对启动代码并不需要关心。 对于逆向分析人员来说,首要的任务是找到Winmain函数。

WinMain函数原型如下:

int WINAPI WinMain(

HINSTANCE hInstance, // 当前实例的句柄

HINSTANCE hPrevInstance, // 前一个实例的句柄

LPSTR lpCmdLine, // 命令行的指针

int nCmdShow // 窗口的显示状态

);

其中参数hInstance一般通过GetModuleHandleA函数进行获取的,这对识别WinMain函数有些帮助。另外,对WinMain的调用通常放在启动函数代码结尾部分,后面通常跟着诸如exit或XcptFilter之内的两、三个函数。例如下面这段代码:

.text:004010DC push eax ; nShowCmd

.text:004010DD push [ebp+lpCmdLine] ; lpCmdLine

.text:004010E0 push esi ; hPrevInstance

.text:004010E1 push esi ; lpModuleName

.text:004010E2 call ds:GetModuleHandleA

.text:004010E8 push eax ; hInstance

.text:004010E9 call WinMain(x,x,x,x)

.text:004010EE mov [ebp+var_60], eax

.text:004010F1 push eax ; int

.text:004010F2 call _exit

许多开发人员可以得到启动源代码的情况下对启动代码进行修改,这样,程序的执行可能不是从WinMain开始,而是从任何其他的函数开始。

1.5 API函数

现在很多讲Windows程序设计的书都是讲基于MFC库和OWL库的Windows设计,对Windows实现的细节都鲜有讨论,而调试程序都是和系统底层打交道,所以有必要掌握一些Win32 API函数的知识,这样我们可快捷地找出程序调用错在哪?是哪个参数出了问题。

Windows程序模块包括KERNEL、USER和GDI,其中KERNEL完成内存管理、程序的装人与执行和任务调度等功能,它需要调用原 MS?DOS中的文件管理、磁盘输入输出和程序执行等功能;USER是一个程序库,它用来对声音、时钟、鼠标器及键盘输入等操作进行管理;GDI是一功能十分丰富的子程序库,它提供了图形与文字输出、图象操作和窗口管理等各种与显示和打印有关的功能。上述KERNEL、USER和GDI模块中的库函数可被应用程序调用,也可被其他程序模块调用。把包含库函数的模块称为输出者(export)。你应明白为什么跟踪软件时经常在KERNEL32!.text和 USER32.text等系统领空转的问题吧。

这里列出几个经常碰到的Win 32 API函数,它们都是存在Windows系统核心文件KERNEL32.DLL中和视窗管理文件USER32.DLL中。

Windows函数是区分字符集的:A表示ANSI,W表示Wide,即Unicode (Wide character-set),前者就是通常使用的单字节方式,但这种方式处理象中文这样的双字节字符不方便,容易出现半个汉字的情况。而后者是双字节方式,方便处理双字节字符。Windows的所有与字符有关的函数都提供两种方式的版本。尽管你编程时使用GetWindowText,但实际上编译程序会根据设置自动调用GetWindowTextA或 GetWindowTextW。函数的最后一个字母告诉我们函数是使用单字节还是双字节字符串。

1、 Hmemcpy函数

void hmemcpy(hpvDest, hpvSource, cbCopy)

void _huge* hpvDest; // 目的数据地址

const void _huge* hpvSource; // 源数据地址

long cbCopy; // 数据大小 (Bytes)

这个函数在KERNEL32.DLL中,它很常用,俗称万能断点,但一般的编程书籍上很少提到,原因它是底层的东西,没有特殊需要,一般不直接调用。但的确它是很有用的!有意思的是它执行的操作很简单,只是将内存中的一块数据拷贝到另一个地方。

注意:此函数只在Windows 9x系统上有效,在Win NT/2K系统上相关的函数是memcpy,但在Win NT/2K上不同于Windows 9x上,很少再调用memcpy来处理数据了,用此函数设断基本上什么也拦不住。

2、 GetWindowText函数

此函数在USER32.DLL用户模块中,它的作用是复制指定窗口中的字符到缓冲区。函数原型:

int GetWindowText(

HWND hWnd//欲获取文字的那个窗口的句柄

LPTSTR lpString //预定义的一个缓冲区,至少有cch+1个字符大小;随同窗口文字载入

int nMaxCount//lpString缓冲区的长度

);

16位:GetWindowText

32位:GetWindowTextA,GetWindowTextW

3、 GetDlgItemText

此函数在USER32.DLL用户模块中,它的作用是返回对话框中某一个窗口的标题或文字。函数原型:

UINT GetDlgItemText(

HWND hDlg, // 对话框句柄

int nIDDlgItem, //控制标识符

LPTSTR lpString, / 预定义的一个字符缓冲区

int nMaxCount// 字符缓冲区的长度

);

16位:GetDlgItemText

32位:GetDlgItemTextA,GetDlgItemTextW

4、 MessageBox函数

此函数是在USER32.DLL用户模块中,它的作用创建、显示和操作信息框。函数原型:

int MessageBox(

HWND hWnd, //窗口句柄

LPCTSTR lpText, // 信息框中文字的地址

LPCTSTR lpCaption, // 信息框标题地址

UINT uType // 信息框类型

);

16位:MessageBox

32位:MessageBoxA,MessageBoxW

学习API函数最好的资料就是《Windows程序设计》这本书,下面列出其他一些参考资料:

API函数资料

Win32 API reference(推荐)

Windows API 函数手册(774个Win32函数,中文)

常见断点列表

其他资料

Win32头文件

[公告]请注意言行举止,不要让大家觉得不适!

kanxue

查看公开信息

发送 Email 给 kanxue

访问 kanxue 的个人网站

查找 kanxue 发表的更多帖子

查找 kanxue 发表的所有主题

查看 kanxue 发表的精华帖

添加 kanxue 到联系人列表

kanxue

坛主

资 料:

注册日期: Apr 2004

帖子: 9,883

精华: 7

现金: 2491 Kx

4 2006-09-13, 20:53

第三课 动态分析技术

所谓动态分析是利用调试器,如OllyDBG一步一步地单步执行软件。常见的调试器有SoftICE,OllyDBG(简称OD)等。SoftICE是一款经典的调试工具,运行在Ring0级,可以调试驱动。但平时调试的程序都是Ring3级,因此推荐大家用OllyDBG,这款工具上手容易,功能十分强大,现在论坛上的文章基本都是用OllyDBG来讲解的。

3.1 OllyDBG调试器 ![]()

OllyDBG工具下载

点击此处下载OD

CCDebuger的OllyDBG入门教学

OllyDBG 入门系列(一)-认识OllyDBG

OllyDBG 入门系列(二)-字串参考

OllyDBG 入门系列(三)-函数参考

OllyDBG 入门系列(四)-内存断点

OllyDBG 入门系列(五)-消息断点及 RUN 跟踪

名词解释

1.所谓领空,实际上是指:在某一时刻,CPU 的 CS:IP(EIP) 所指向的某一段代码的所有者所在的区域。

3.2 Olldbg常见问题

Q: OD中如何运行到光标所在处?

A: 将光标移到目标位置,按F4.

Q: 如何用OD修改可执行程序?

A:直接在反汇编代码区更改,这时可以使用汇编代码更改,然后选中修改后的汇编代码,右击-->复制到可执行文件-->保存文件.

Q:OD中的代码乱码,如:

004365E0 >db 68 ; CHAR 'h'

004365E1 >db A4

004365E2 >db 7A ; CHAR 'z'

004365E3 >db E5

004365E4 >db B8

004365E5 >db E8

004365E6 >db BB

A:OD右键,"分析/从模板中删除分析",如不行,按Ctrl+A重新分析

Q:OD为什么删除了断点,重新加载的时候,这些断点都会重新出现

A:设置ollydbg.ini,将配制文件里改成如下:Backup UDD files=1 (by kanxue)

Q:如何还原到OD到分析前的状态?

A:右键 分析/从模块中删除扫描

Q:什么是UDD?

A:OllyDbg 把所有程序或模块相关的信息保存至单独的文件中,并在模块重新加载时继续使用。这些信息包括了标签、注释、断点、监视、分析数据、条件等等

Q:OD的数据窗口显示一个下划线,是什么意思?

A:重定位加下划线[Underline fixups],几乎所有的DLL和一部分程序都包含重定位,这样就可以在内存中的不同基地址加载模块了。当该项开启时,CPU反汇编窗口或CPU数据窗口中的重定位地址都将添加下划线。(xing_xsz)

Q:如果已经知道某一CALL的具体作用,能否把后面所有相同的CALL都改成函数名形式?

A:比如 CALL 110000 此中已经知道110000是一个核心计算

则如下操作,让光标停在CALL 110000 这个语句上,按回车键

会跳到110000的地址上去显示,之后让光标停在110000上,按

shift 和; (分号) 其实就是完成一个:(冒号)的动作,输入

名称,这回所有的调用110000处,都会显示CALL 你刚才输入的

名称了.(nig回答)

Q:用OD调试一些加壳程序,如Themida等,可能你会发现下断后(包括硬件断点),程序跑到断点时,OD会出现假死现像。

A:打开OD配置文件ollydbg.ini,你会发现:Restore windows= 123346 //这个Restore windows可能会是一个很大的值

现在只需要将Restore windows=0,重新用OD调试程序,假死问题就消失了。 (kanxue)

Q:ollydbg中如何调用pdb文件?

A:

pdb文件是VC++调试编译生成的文件。由编译器直接生成。

pdb文件要配合源文件使用。不同的源文件pdb文件不同。

用OD装入可执行文件后,点击CPU窗口中的注释段可出现源码。

不过不是所有的源码都可以显示的。VC++6.0以下都可以显示。

还有一种不显示的原因是缺少路径。点击OD主菜单的[查看]->[源文件]

如果[源码]段出现(缺少)字样的话,说明此路径的源码是看不了的。设置正确的路径就可以了。

(nantz回答)

Q:运行A.exe,其会调用B.exe,如果用OD再附加B.exe,OD会死掉

A:

1.OD菜单,设置OD为即时调试器;

2.将B.exe的入口改成CC,即INT 3指令,同时记下原指令

3.运行A.exe,其调用B.exe,会导致异常,OD会自动启动加载B.exe,此时你将INT 3指令恢复原指令。

4.到这步,你己可以任意调试B.exe了(kanxue)

Q:用ollydbg调试的时候,断住kernel32.dll系统函数,然后”执行到用户代码“,就可以回到被调程序的代码。但有时候却回不来,不知道这又是为什么?

A:

多半是杀毒软件(如卡巴对LoadLibraryA)Hook API入口代码进入ring 0了,OllyDbg不能单步跟踪,这种情况下只要看堆栈返回地址,在返回地址上下端点,F9执行就可以了。(cyclotron回答)

Q:OD的“复制可执行文件”后面没有 “所有修改”的菜单

A:OD识别代码段范围失败后, 没有复制all modifications的选项, 因为这个是复制代码段内的修改的。(曾半仙回答)

Q:OD里的patch窗口怎么用?

A:patch窗口用来保存你在调试的程序中修改过的代码的。比如你前面调试了一个程序,在OD中把某处的JE改成了JMP,OD会在patch中记录这个修改,你下次再重新载入程序时,就能在OD的patch窗口中看到你原来改动的代码。按空格键就可以激活patch,就是在OD中还把原来位置的JE改成JMP。这个只是在OD中作更改,并没有实际保存到文件,主要是比较方便在OD中修改程序时测试。(CCDebuger回答)

OllyDBG技巧汇集

OllyDBG的命令行解释

OllyDBG里SHIFT+F4条件断点用法篇

OllyDbg实用技巧六则

OllyDBG的教学-Run trace

3.3 Olldbg脚本教学

这部分有点难度,新手可以跳过,等水平提高后回头再学习。

OD脚本教学

认识ODbgScript

ODbgScript的命令

ODbgScript的脚本命令(2)

ODbgScript的 注意事项和使用技巧

OllyScript v0.92中文帮助文档

也谈写OllyScript脚本之Career和心声

[公告]如果你觉得有人语言挑衅,请点每帖右上角的“举报”按钮!

kanxue

查看公开信息

发送 Email 给 kanxue

访问 kanxue 的个人网站

查找 kanxue 发表的更多帖子

查找 kanxue 发表的所有主题

查看 kanxue 发表的精华帖

添加 kanxue 到联系人列表

kanxue

坛主

资 料:

注册日期: Apr 2004

帖子: 9,883

精华: 7

现金: 2491 Kx

5 2006-09-13, 20:53

第四课 静态分析技术

所谓静态分析即从反汇编出来的程序清单上分析,从提示信息入手进行分析。目前,大多数软件在设计时,都采用了人机对话方式。所谓人机对话,即在软件运行过程中,需要由用户选择的地方,软件即显示相应的提示信息,并等待用户按键选择。而在执行完某一段程序之后,便显示一串提示信息,以反映该段程序运行后的状态,是正常运行,还是出现错误,或者提示用户进行下一步工作的帮助信息。为此,如果我们对静态反汇编出来的程序清单进行阅读,可了解软件的编程思路,以便顺利破解。 常用的静态分析工具有W32DASM、C32Asm和IDA Pro等。

4.1 认识PE格式

在Win32平台上(包括Windows 95/98/ME/NT/2000/XP/2003/CE),可执行文件是 PE(Portable Executable)格式。PE文件使用的是一个平面地址空间,所有代码和数据都被合并在一起,组成一个很大的结构。文件的内容被分割为不同的区块(Section,又称区段、节等),块中包含代码或数据。 ![]()

刚接触这块的朋友只需要简单了解一下PE格式,更具体的PE格式请参考脱壳基础知识入门(2006年版)

PE相关名词解释如下:

1.入口点(Entry Point)

程序在执行时的第一行代码的地址应该就是这个值。

2.文件偏移地址(File Offset)

PE文件在磁盘上储存时,各数据的地址称文件偏移地址(File Offset)。用十六进制工具(例如Hex Workshop、WinHex等)打开文件显示的地址就是文件偏移地址。

3.虚拟地址(Virtual Address,VA)

由于Windows程序是运行在386保护模式下,在保护模式下,程序访问存储器所使用的逻辑地址称为虚拟地址(Virual Address,VA)。与实地址模式下的分段地址类似,虚拟地址也可写成"段:偏移量"的形式,这里的段是指段选择器。

4.基地址(ImageBase)

文件执行时将被映像到指定内存地址中,这个初始内存地址称为基址(ImageBase)。在Windows NT中,缺省的值是10000h;对于 DLLs,缺省值为400000h。在Windows 9x中,10000h不能用来装入32位的执行文件,因为该地址处于所有进程共享的线性地址区域,因此Microsoft将Win32可执行文件的缺省基地址改变为400000h。

5.相对虚拟地址

相对虚拟地址(Relative Virual Address,RVA)表示此段代码在内存中相对于基地址的偏移。即:相对虚拟地址(RVA)=虚拟地址(VA)-基址(ImageBase)。

4.2 虚拟地址和偏移量转换

在OllyDBG,IDA和W32Dasm下显示的地址值是虚拟地址(Virual Address,VA)。而十六进制工具里,如:Hiew、Hex Workshop等显示的地址就是文件地址,称之为偏移量(File offset) 。

其转换原理是因为PE文件在磁盘上的数据结构与在内存中的结构是一致的,如下图: ![]()

具体见:http://bbs.pediy.com/showthread.php?s=&threadid=18022

在实际操作时,使用 LordPE等工具很容易进行File offset与VA的转换。LordPE打开目标文件,点击FLC按钮,打开如下图的对话框,填入相应地址,点击DO按钮即可转换: ![]()

4.3 文件类型分析

文件分析是静态分析程序的第一步,通过相关工具显示欲调试文件的信息,如它是用什么语言写的,是否加壳等。常用的文件分析工具有PEID,FileInfo等。有关壳的相关知识等入门后,再参考相关教学,如 脱壳基础知识入门(2006年版) 。如果查到文件有壳,此时静态分析是没意义的,但可以用OD动态调试,分析程序算法。

1.PEiD

PEiD的GUI界面操作非常方便直观。它的原理是利用查特征串搜索来完成识别工作的。各种开发语言都有固定的启动代码部分,利用这点就可识别出是何种语言编编译的。同样,不同的壳也有其特征码,利用这点就可识别是被何种壳所加密。下面PEiD识别出这个软件是用Asprotect 1.2x加的壳。 ![]()

2.FileInfo

FileInfo(简称Fi)另一款不错的文件检测工具。

FI的具体用法

4.4 W32Dasm简介

W32Dasm简介

4.5 IDA pro操作

IDA简易教程

IDA里的中文字串

4.6 keymaker内存注册机

Q:什么是某个软件的中段地址,指令长度,第一字节,这些数据怎么得到,这些数据在内存注册机中怎么应用?

A:

青色代表着注册码的保存模式

绿色的是中断地址,中断地址一般选择注册码保存模式的下一句,或下几句地址,但必须保证程序中断到这个地址时注册码保存的值没有被任何东西修改或改变。如下面的例子,中断地址可以选在00401205和00401207,但不能选在 0040120C这个地址,因为00401207这个Call过后会修改eax的值。

红色的是中断的第一个字节

红色加上蓝色的字节就是指令长度,如下面的例子选的中断地址是00401207,这个地址上有5个字节,所以指令长度是5

00401205 50 PUSH EAX ;eax中保存着真注册码

00401206 52 PUSH EDX ; edx中保存着假注册码

00401207 E8 68 FF FF FF CALL 00401174 ; 比较真假注册码

0040120C 85 C0 TEST EAX,EAX ; 测试注册码真假结果

0040120E 75 42 JNZ SHORT 00401252 ; 假则跳向错误,真则不跳

(小虾回答)

[公告]请注意言行举止,不要让大家觉得不适!

kanxue

查看公开信息

发送 Email 给 kanxue

访问 kanxue 的个人网站

查找 kanxue 发表的更多帖子

查找 kanxue 发表的所有主题

查看 kanxue 发表的精华帖

添加 kanxue 到联系人列表

kanxue

坛主

资 料:

注册日期: Apr 2004

帖子: 9,883

精华: 7

现金: 2491 Kx

6 2006-09-15, 20:58

第五课 常见保护的攻击

5.1 序列号方式

软件验证序列号的过程,其实就是验证用户名和序列号之间的数学映射关系。这个映射关系是由软件的设计者制定的,所以各个软件生成序列号的算法是不同的。这是最常见的一种保护方式。

序列号方式

序列号方式

商朝子教学--破解原理

crack新手进化篇(新手级)

RoBa教菜鸟写注册机入门篇

RoBa教菜鸟写注册机中级篇

RoBa教菜鸟写注册机高级篇

5.2 警告(NAG)窗口

Nag的本义是烦人的意思。Nag窗口是软件设计者用来不时提醒用户购买正式版本的窗口。

NAG窗口

警告(NAG)窗口

5.3 时间限制

这类保护的软件一般都有时间段的限制,例如试用30天等。当过了共享软件的试用期后,就不予运行。只有向软件作者付费注册之后才能得到一个无时间限制的注册版本。

时间限制

时间限制

5.4 Key File保护

KeyFile(注册文件)是一种利用文件注册软件的保护方式。

Key File保护

Key File保护

5.5 功能限制的程序

这种程序一般是DEMO版或菜单中部分选项是灰色。有些DEMO版本的部分功能里面根本就没有。而有些程序功能全有,只要注册后就正常了。

功能限制的程序

功能限制的程序

5.6 CD-check

最简单也最常见的光盘保护就是程序在启动时判断光驱中的光盘上是否存在特定的文件,如果不存在则认为用户没有正版光盘,拒绝运行。在程序运行的过程当中一般不再检查光盘的存在与否。

CD-check

CD-check

5.7 重启验证

5.8 网络验证

[公告]如果你觉得有人语言挑衅,请点每帖右上角的“举报”按钮!

kanxue

查看公开信息

发送 Email 给 kanxue

访问 kanxue 的个人网站

查找 kanxue 发表的更多帖子

查找 kanxue 发表的所有主题

查看 kanxue 发表的精华帖

添加 kanxue 到联系人列表

书签

- Digg

- del.icio.us

- StumbleUpon

- 百度搜藏

- QQ 书签

- 雅虎收藏

« 上一主题 | 下一主题 »

主题工具

显示可打印版本

邮寄本页给好友

收藏主题

显示模式

平板模式

切换到混合模式

切换到树形模式

搜索本主题

高级搜索

对此主题评分

精彩

好帖

一般

不好

极差

发帖规则

您不可以发表新主题

您可以发表回复

您可以上传附件

您可以编辑自己的帖子

论坛启用 BB 代码

论坛启用 表情符号

论坛启用 [IMG] 代码

版面规则

论坛跳转

用户控制面板 悄悄话 收藏夹 会员在线状态 搜索论坛 论坛首页 初学者园地 『我懂技术我做主』 『伴你成长』 『资料导航』 『经典问答』 『初学者论坛』 『新人交流投稿』 软件安全 『软件调试论坛』 『安全编程论坛』 『嵌入式平台安全』 『密码学』 『密码学小组』 『CrackMe◇ReverseMe』 PEDIY Crackme竞赛2009答案提交区 『加壳与脱壳』 『外文翻译区』 『English Area』 『资源下载』 工具开发与扩展 『论坛活动』 职场风云 『招聘专区』 『职业交流』 信息平台 『图书项目版』 『电子工业出版社』 『机械工业出版社』 非安全 『软件使用』 『生活放心情』 站务管理 『看雪实验室』 『论坛事务』

所有时间均为北京时间。现在的时间是 00:17。

-- English -- 简体中文 -- 繁體中文

联系我们 - 看雪学院 - 论坛存档 - 返回顶端

©2000-2009 PEdiy.com All rights reserved.By PEDIY

Powered by vBulletin ®Jelsoft Enterprises Ltd. 增强包制作PHP源动力.界面支持standme Studio.

苏ICP备05027180号