CTF 闪现

1、签个到吧

V1ROU2JXVXlTbWhqTWxabVRtcFNPUT09

burp三层decode base64 得到

ctf{base_64}

2、64格

解压下载的文件,得到一张gif 的图片,发现不能正常显示,用UltraEdit 打开,发现图片的头有问题

gif的图片头格式为GIF87a 或者GIF89a,gif 图片的格式详解,

这里需要添加GIF89,GIF记得要大写,

得到的图片为动图,我就想到用ps打开,得到了19个通道,这些小黄人所在的位置每张都不一样,记录了他们的位置

记录位置,17 54 18 7 31 55 6 35 25 54 62 37 26 23 26 32 26 56 53

对应着写出表中的字符(上面图中算的数是从1开始的,下面表中从0开始): 例如17-1=16

对应编码 得到了Q1RGe2FiY19kZWZfZ30,用base64解之=,得到答案CTF{abc_def_g}

3、0707.png

修改图片长宽保持一直

3264*3264

key{TheISISPasswordIs}

4、Catz.img

f l a g有空格,所以只能f

fugly_cats_need_luv_2

5、Black & White

chal.png forensics_is_fun

forensics_is_fun

6、KeyBoard

密文:ytfvbhn tgbgy hjuygbn yhnmki tgvhn uygbnjm uygbn yhnijm

![]()

nctf{areuhack}

7、Doc是什么鬼

楚人居贫,读《淮南子》,得“螳螂伺蝉自障叶,可以隐形”,大喜。遂于树下仰望,欲觅螳螂伺蝉自障叶。偶见之,即缘而摘之,然不慎叶落树下。树下先有落叶,不能具分辨,乃扫取数斗归,一一以叶自障,问其妻曰:“汝见我不?”妻始时恒答言:“见”,经日乃厌倦不堪,绐云:“不见。”楚人嘿然大喜,明日赍叶入市,对面取人物。吏遂缚而诣官。县官受辞,自说本末。官大笑,放而不治。

改doc成rar 查看flag.xml即可

8、请破译密码

misc50.exe 明文查看 flag{666C61677B68315F6337667D}

decode ASCII解码得到 flag{flag{h1_c7f}}

9、Excel也疯狂

xlsx 改为txt 搜索 Sh1YanBa

10、丢失的MD5

python2运行文件

e9032994dabac08080091151380478a2

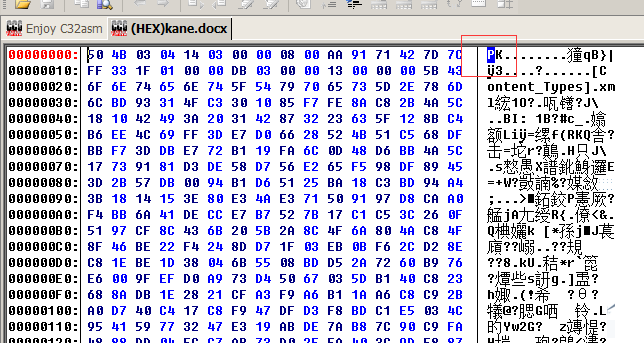

11、In Hex, No One Can Hear You Complain!

kane.docx 打不开,hex打开,pk开始,

kane.zip\word\media - ZIP 压缩文件, 解包大小为 47,310 字节

找到key.png flag docx_why_not_docz

未结算

12、图片中的密码

加解密.jpg 查看文本 加解密.txt

请将"TWpBeE5ERXdNVFE9"用Base64两次解密后得到密码。 MjAxNDEwMTQ= 20141014

13、Magic pictures

14、AES解密 http://www.jsons.cn/aesencrypt/

U2FsdGVkX19PuxOY5/W+kfD11dhgSbz51GoOSb9pJJIGbW75qXuivEkf5fr5R03Q

aes解密 Flag{Xlsro4l67Do27E}

15、NS shuD fla.exe

\x5C\x78\x37\x37\x5C\x78\x33\x34\x5C\x78\x35\x32\x5C\x78\x32\x44\x5C\x78\x33\x30\x5C\x78\x36\x36\x5C\x78\x32\x44\x5C\x78\x35\x39\x5C\x78\x36\x39\x5C\x78\x34\x43\x5C\x78\x36\x39\x5C\x78\x36\x45\x5C\x78\x36\x37

w4R-0f-YiLing

16、NS weiC

flag.exe flag.word zhangliao2.jpg zhangliao2.rar flag.txt

message:%54%48%65%2D%62%61%74%74%4C%65%2D%6F%66%2D%77%65%69%4E%61%6E

解码 THe-battLe-of-weiNan

17、html解密

console运行ht_click() 得到admin123465

输入密码 flag:91aee1e0d6a80a8b5fe190d7ad254d7f

18、N种方法解决

随便加到 出现二维码,扫描之dca57f966e4e4e31fd5b15417da63269

19、Windows系统密码 https://www.cmd5.com/default.aspx

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

ctf:1002:06af9108f2e1fecf144e2e8adef09efd:a7fcb22a88038f35a8f39d503e7f0062:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

SUPPORT_388945a0:1001:aad3b435b51404eeaad3b435b51404ee:bef14eee40dffbc345eeb3f58e290d56:::

06af9108f2e1fecf144e2e8adef09efd对应MD5 要购买,放弃

a7fcb22a88038f35a8f39d503e7f0062 对应 good-luck

20、PDF也疯狂

文本查看器security_through_obscurity

21、奇怪的数字 你用过拼音九键吗?

flagisilovephone 看手机

根据提示,把手机调成拼音九键,33,代表第3个按键上的第三个字母,也就是F

53代表的是第5个按键上的第三个字母,也就是L,以此类推...

33 53 21 41组合起来,刚好是单词拼写flag

把剩余的进行翻译,得到flag为flagisilovephone

22、Spamcarver

binwalk查看是否有文件

隐藏着一个zip文件 用foremost分离出文件

未结算

23、Linux系统密码

我的密码忘了,你能帮我找回吗?

john --show shadow.txt

24、fruit

flag就隐藏在这些鲜艳的水果中,仔细找就能找到

Stegsolve打开

45 46 45 46 32 45 32 46 46 45 46 32 46 45 46 46 32 46 46 46 32 45 46 46 46 32 46 46 45 45 46 45 32 45 46 46 46 32 46 46 46 32 46 45 46 46 32

将他们转化为对应的ASCII码 得到

-.-. - ..-. .-.. ... -... ..--.- -... ... .-..

莫斯解码

CTFLSBnullBSL

我这里的 null 其实是 _

CTFLSB_BSL CTF{LSB_BSL} CTF{lsb_bsl}

未接单

25、code

26、five

保存jpg之后,就是最正常的操作,binwalk分析有zip,foremost分离,zip有密码。

然后注意到图片名称是1111110000000000

这显然是一个二进制,转换为16进制是fc00

但是也是打不开,转换大小写(这个在CTF有点小重要),FC00。

LS0uLi4gIC4tICAuLi4uLiAgLS0uLi4gIC4tICAuLi4uLiAgLi0gIC0tLi4uICAuLi4uLSAgLi4uLS0gIC0tLS4uICAtLS0tLiAgLi4uLi0gIC4tICAtLS0tLSAgLiAg

base64 --... .- ..... --... .- ..... .- --... ....- ...-- ---.. ----. ....- .- ----- .

摩斯密码 7A57A5A743894A0E

未结算

27、40501-数字取证-Forensics

foremost分离

360HA360

28、file

看到输出的文件的内容,感觉像是某种格式的文件,但是文件头AFBC1C27,从未见过,在网上搜索也没有什么发现。无意中想到文件格式的大小端,于是按搜索BCAF271C的文件头

发现是一个7z文件头,并且丢失了部分的文件头数据,补完数据以后,考虑到文件头发生了大小端交换,后面的数据也存在这个问题(经过测试,果然仅修改文件头,提示解压失败),于是修改之前的代码,如下:

import binascii

f = open('funfile', 'r')

text = f.read()

text = text.split()

for i in text:

if len(i) == 7:

text.remove(i)

text.insert(0, '7a37')

with open('funfile_output.zip', 'wb') as g:

output = b''

for i in text:

tmpa = i[:2]

tmpb = i[2:]

new_byte = tmpb + tmpa

output += binascii.a2b_hex(new_byte)

g.write(output)将其解压以后得到了一张图片

分析文件

Q1RG{RlVOTllfUDFDVFVSMw==} base64

FUNNY_P1CTUR3

29、easycry https://www.qqxiuzi.cn/bianma/weijiniyamima.php

简单的古典加密,解密出的所有内容都为小写。flag.txt的内容为flag,提交请加flag{}

未结算

30、audio

siri_audio.wav

![]()

一般,这种音频文件可以被我们转换为摩斯密码、或者是数字0和1

这个是每八个之间空一格,有可能是八个二进制数字排在一起,先上再下,先下再上,某一个可能是0,另外一个是1

实际答案中,第一个这种是0,第二个是1.

![]()

01100010 01100001 01101011 01100100 01101111 01110010

写出来这些东西

![]()

![]()

解出来答案是:bakdor http://ctf.ssleye.com/jinzhi.html