web学习01day攻防世界web简单题

我要成为web

先刷题找感觉中

(1)题目:

simple_php

题目解析:

php漏洞与get请求

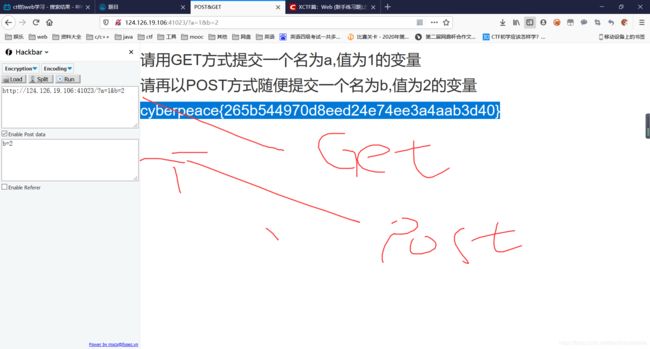

(2) 用hackbar的get/post两种请求方式的

题目:

get_post

查看网页源代码view_source;

(4)

robots

robots协议

robots.txt是搜索引擎中访问网站的时候要查看的第一个文件。当一个搜索蜘蛛访问一个站点时,它会首先检查该站点根目录下是否存在robots.txt,如果存在,搜索机器人就会按照该文件中的内容来确定访问的范围;如果该文件不存在,所有的搜索蜘蛛将能够访问网站上所有没有被口令保护的页面。

method:

1.扫目录脚本dirsearch(项目地址:https://github.com/maurosoria/dirsearch)

python dirsearch.py -u http://10.10.10.175:32793/ -e *

2.御剑扫描

3.根据提示robots,可以直接想到robots.txt,

(5)

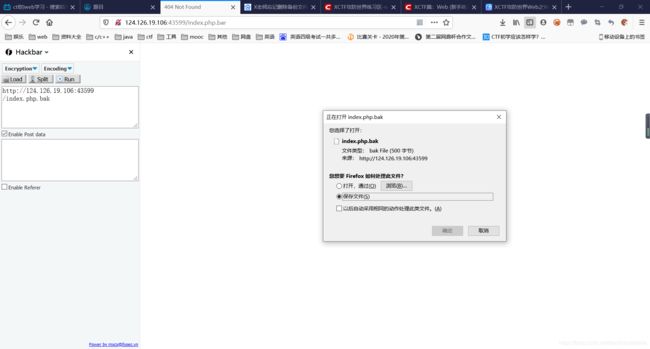

文件备份

题目:

backup

【目标】

掌握有关备份文件的知识。 常见的备份文件后缀名有: 常见的备份文件后缀名有:“.git” 、“.svn”、“

.swp”、“.~”、“.bak”、“.bash_history”、“.bkf” (共7种)

【解题思路】

(1)那就按照常见的备份进行解析了。根据提示index.php文件进行备份,逐个尝试构造备份链接。构造链接http://111.198.29.45:39834/index.php.bak,下载备份文件直接打开就能够找到flag。

(2)当然也可以使用第二题提到的目录扫描工具dirsearch扫出index.php.bak文件,然后构造链接就行了。

(6)

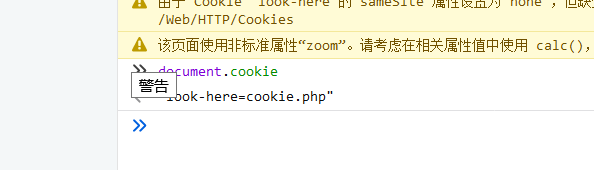

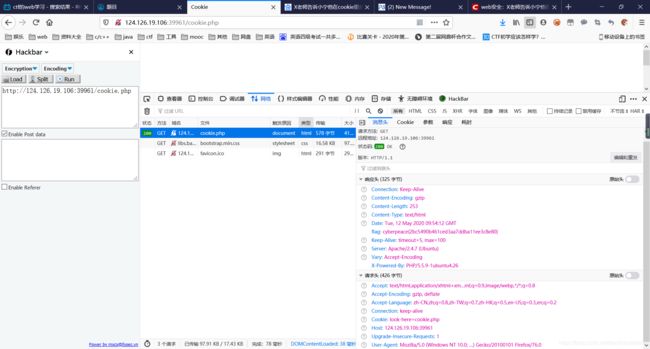

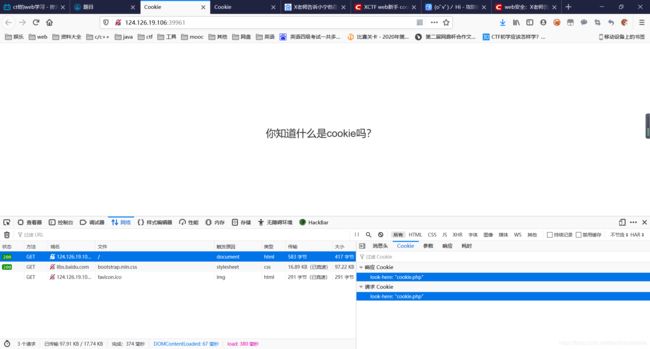

本题考点:cookie response

cookie

题目:

cookie

mymethod:1 js上输入document.cookie有

输入cookie.php 在网络里打开这个请求

输入cookie.php 在网络里打开这个请求

在这个请求的cookie里找到flag

(7)

(7)

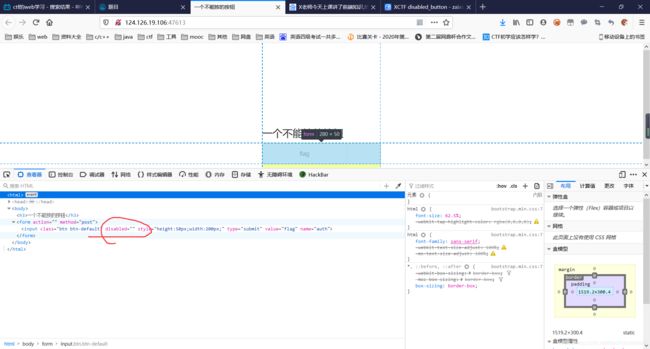

前端考察

disabled_button

发现其中button的元素中有 disabled="" 将其删除发现可以点击按钮了,点击即可获得flag:

发现其中button的元素中有 disabled="" 将其删除发现可以点击按钮了,点击即可获得flag:

(8)

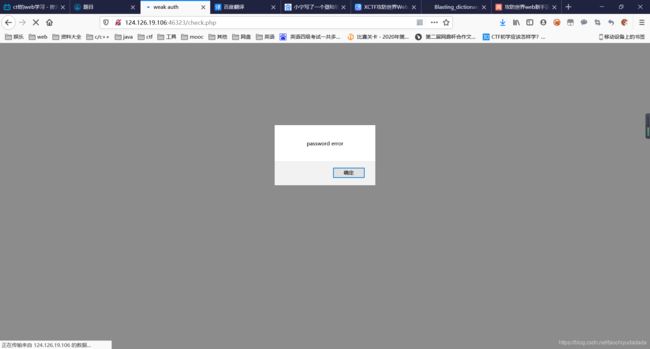

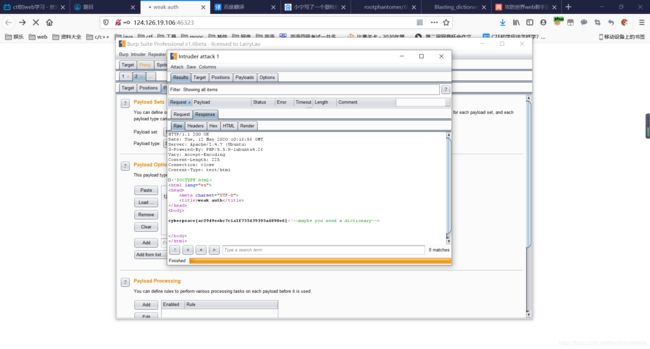

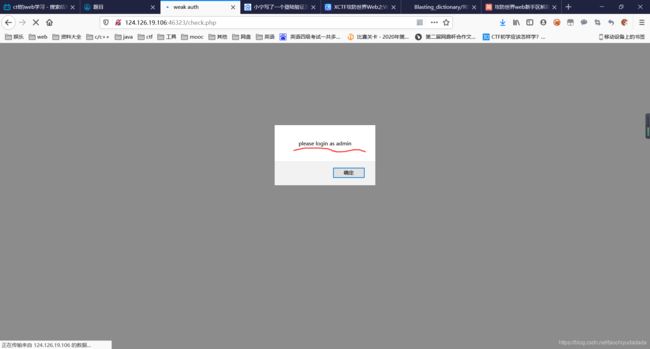

weak auth(弱口令密码)

weak_auth

一般登录题账号为admin或者root,盲猜admin,然后密码爆破

提示了帐号位admin

请以admin登录

admin 后错误要爆破密码了

admin 后错误要爆破密码了

【参考网页】

BurpSuite之Intruder详解

对Intruder的解释非常详尽,并且配置了生动的图文教程,是目前学习BurpSuite最好的网页。值得推荐!

Github上的爆破字典

这是一个来自Github上的字典,基本涵盖了大多数的常用非复杂密码。你,值得拥有!

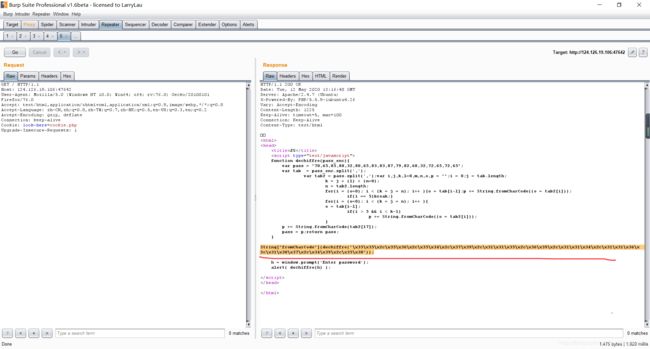

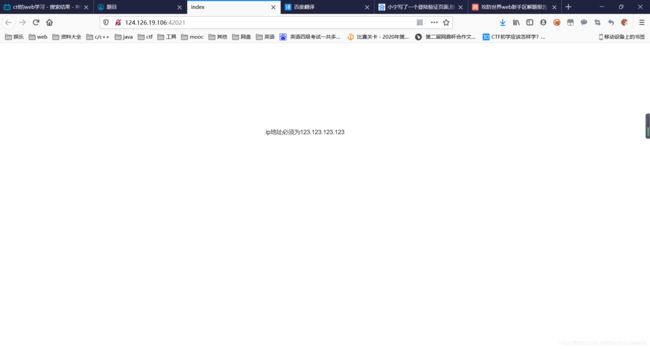

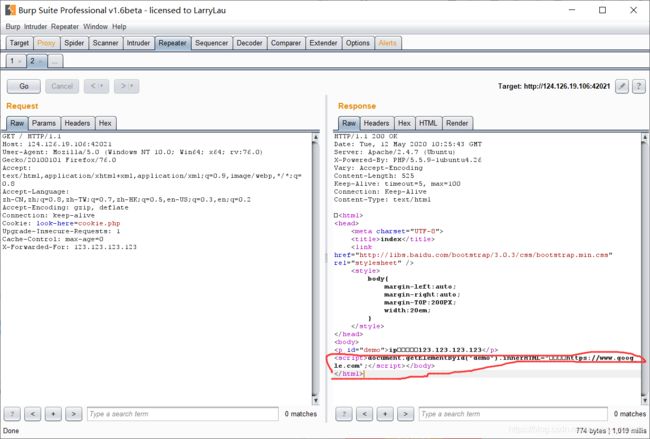

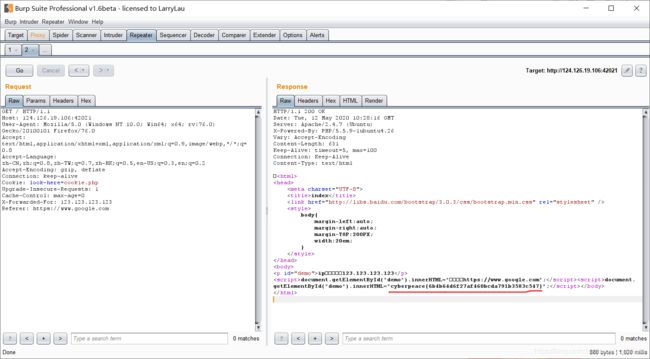

xff_referer

XFF(X-Forwarded-For)设置成123.123.123.123即可,跑一下,发现js脚本控制它必须来自谷歌

XFF(X-Forwarded-For)设置成123.123.123.123即可,跑一下,发现js脚本控制它必须来自谷歌

那就加一个Referer: https://www.google.com

那就加一个Referer: https://www.google.com

(10)

(10)

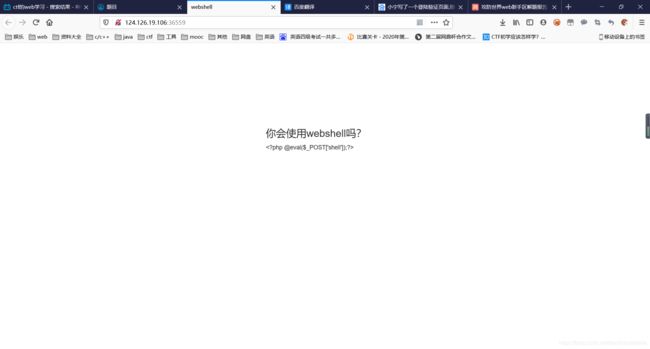

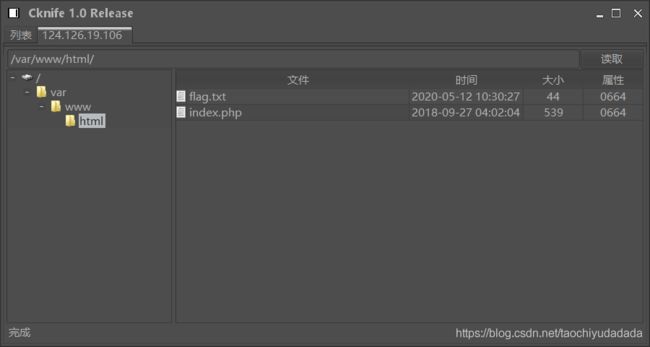

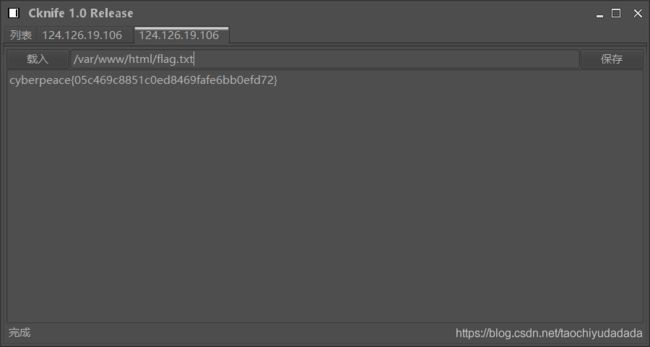

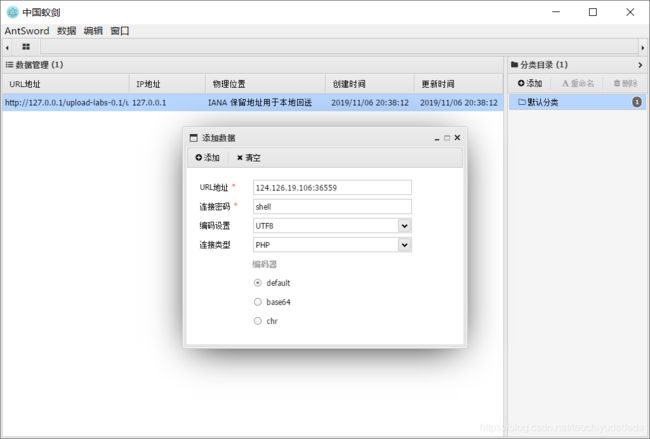

小宁百度了php一句话,觉着很有意思,并且把它放在index.php里。

一句话木马

webshell

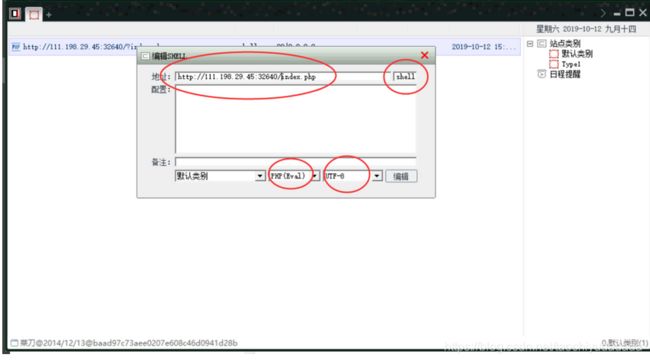

一句话木马,口令就是shell。——菜刀准备

一句话木马,口令就是shell。——菜刀准备

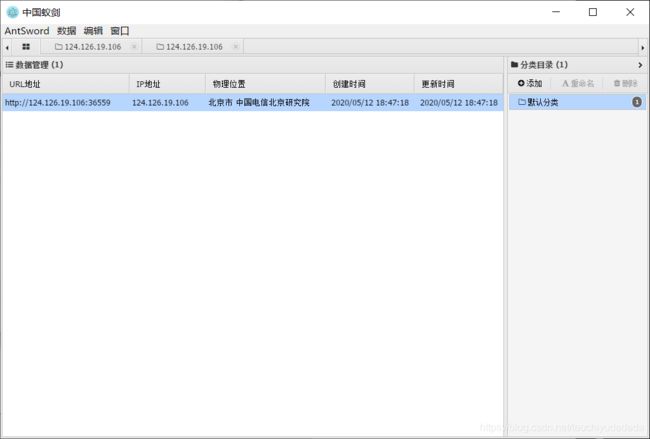

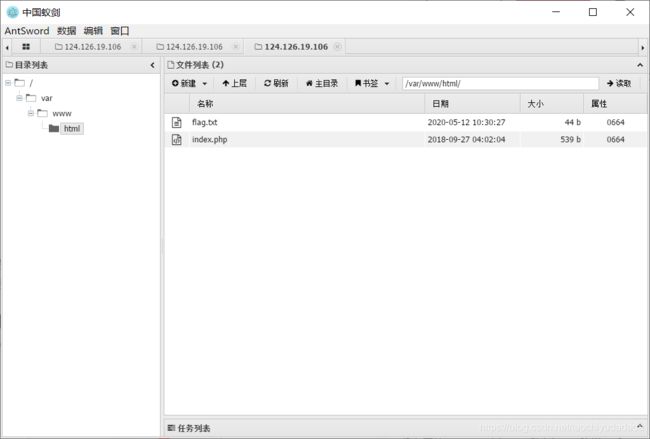

此处最方便的方法是使用中国菜刀或者中国蚁剑

法2

法2

要http://

不能https

(10)

(10)

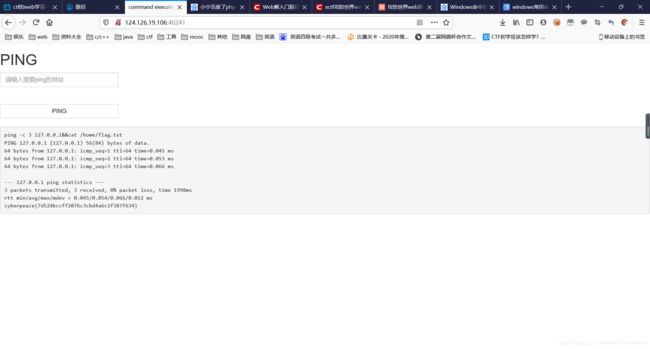

小宁写了个ping功能,但没有写waf,X老师告诉她这是非常危险的,你知道为什么吗。

command_execution

PING (Packet Internet Groper),因特网包探索器,用于测试网络连接量的程序 [1]

1 Ping是工作在 TCP/IP网络体系结构中应用层的一个服务命令, 主要是向特定的目的主机发送 ICMP(Internet Control Message Protocol 因特网报文控制协议)Echo 请求报文,测试目的站是否可达及了解其有关状态 [2] 。

2 ping是测试网络联接状况以及信息包发送和接收状况非常有用的工具,是网络测试最

常用的命令。ping向目标主机(地址)发送一个回送请求数据包,要求目标主机收到请求后给予答复,从而判断网络的响应时间和本机是否与目标主机(地址)联通。

3 ping连上了,但是主机不一定连上

。

Ping是Windows、Unix和Linux系统下的一个命令

。

首先了解一下Windows和Linux命令执行知识:

command1 && command2 先执行command1后执行command2

command1 | command2 只执行command2

command1 & command2 先执行command2后执行command1

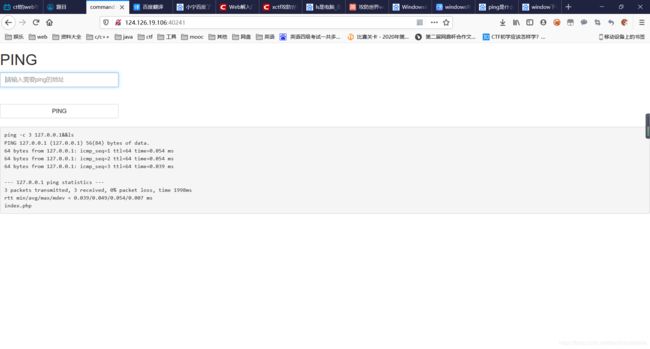

因此在输入ping的地址中构造命令“127.0.0.1 && ls”,命令成功执行

ls 在linux中为显示当前目录下的子目录

发现“ping -c 3 127.0.0.1"类似于shell的执行命令

find 文件中搜索字符串

find 文件中搜索字符串

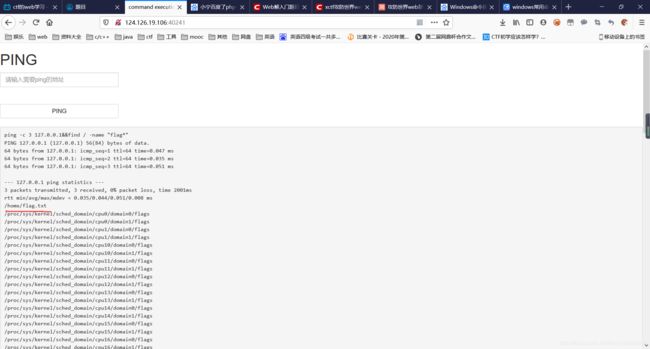

之后输入“| find / -name “flag*” ”以在根目录寻找是否存在带有flag名字的文件:

输入命令 127.0.0.1 &&find / -name “*.txt” 里面的空格要小心不可以掉

由此发现在/home处有flag.txt文件,则使用cat来打印出里面的内容:

由此发现在/home处有flag.txt文件,则使用cat来打印出里面的内容:

cats 是Linux系统下的操作

(11)

(11)

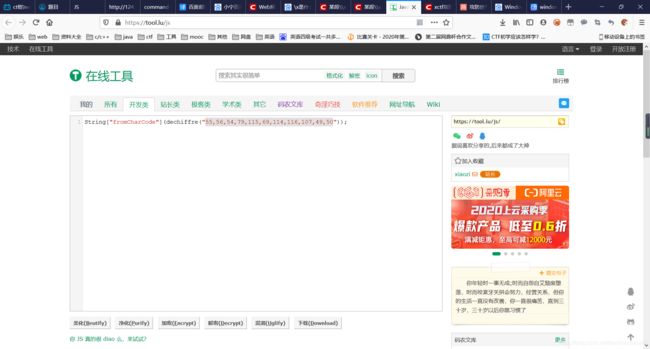

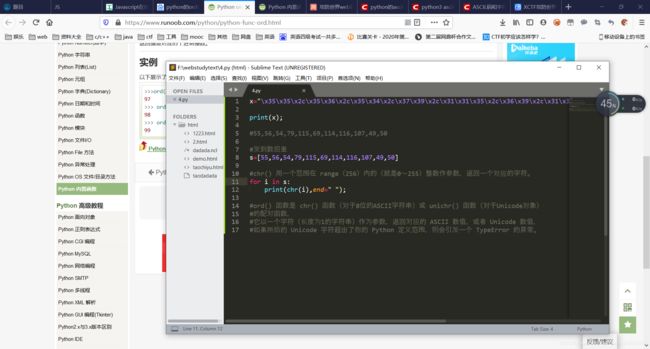

小宁发现了一个网页,但却一直输不对密码。(Flag格式为 Cyberpeace{xxxxxxxxx} )

simple_js

FAUX PASSWORD

伪造密码

某段\x 16进制和unicode加密与混淆js代码的解密与反加密

x="\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30"

print(x);

#55,56,54,79,115,69,114,116,107,49,50

#发到数组里

s=[55,56,54,79,115,69,114,116,107,49,50]

#chr() 用一个范围在 range(256)内的(就是0~255)整数作参数,返回一个对应的字符。

for i in s:

print(chr(i),end=" ");

#ord() 函数是 chr() 函数(对于8位的ASCII字符串)或 unichr() 函数(对于Unicode对象)

#的配对函数,

#它以一个字符(长度为1的字符串)作为参数,返回对应的 ASCII 数值,或者 Unicode 数值,

#如果所给的 Unicode 字符超出了你的 Python 定义范围,则会引发一个 TypeError 的异常。