Burpsuite密码爆破和基础SQL注入(含安装)

1.burp suite简介

Burp Suite 是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。

1.Target(目标)——显示目标目录结构的的一个功能

2.Proxy(代理)——拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

3.Spider(蜘蛛)——应用智能感应的网络爬虫,它能完整的枚举应用程序的内容和功能。

4.Scanner(扫描器)——高级工具,执行后,它能自动地发现web 应用程序的安全漏洞。

5.Intruder(入侵)——一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。

6.Repeater(中继器)——一个靠手动操作来触发单独的HTTP 请求,并分析应用程序响应的工具。

7.Sequencer(会话)——用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。

8.Decoder(解码器)——进行手动执行或对应用程序数据者智能解码编码的工具。

9.Comparer(对比)——通常是通过一些相关的请求和响应得到两项数据的一个可视化的“差异”。

10.Extender(扩展)——可以让你加载Burp Suite的扩展,使用你自己的或第三方代码来扩展Burp Suit的功能。

11.Options(设置)——对Burp Suite的一些设置

2. burp suite的安装配置

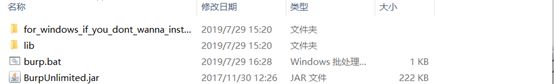

我的安装包文件,可以自行去下载或者评论我我我给发

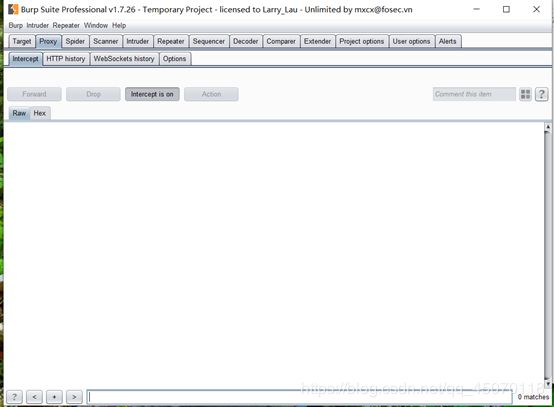

这次实验用的是burp suite1.7.26

在安装前需要把JAVA环境配好安装好,JDK需配好,JAVA最好是8的版本,不要太高,我的就是8

打开burpsuite的安装包

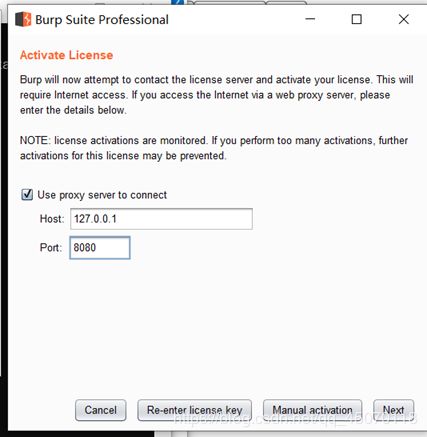

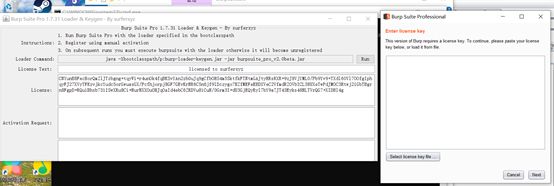

点击run

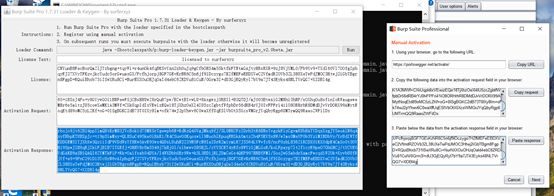

把蓝色的乱码复制到跳出来的页面

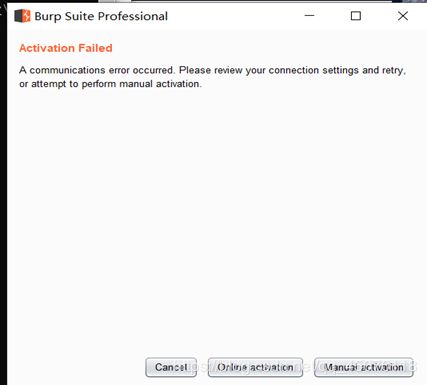

点击Manual activation

把右边的2号框里的密码复制到左边的Activation Request这个框里,然后左边最后一个框会自动填充,在把自动填充的复制到右边最后一个框里就可以了,next

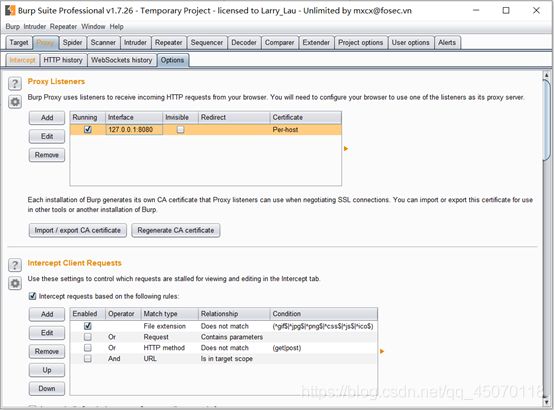

3.浏览器代理、证书配置

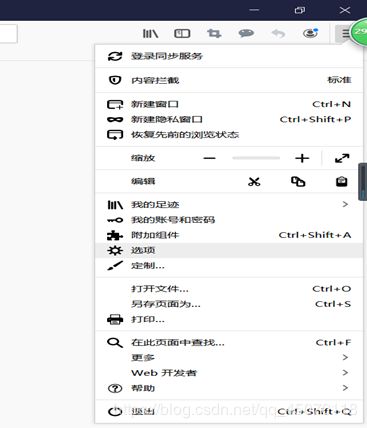

打开火狐浏览器(没有的话用chrome也行)

设置成如下图,开启手动代理配置,http代理填127.0.0.1,为所有协议使用相同的代理服务器打开

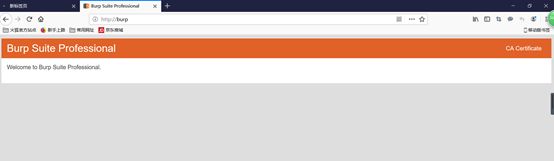

设置完后在火狐搜索http://burp,点击CA cetificate

在进入选项,搜索证书,点击查看证书

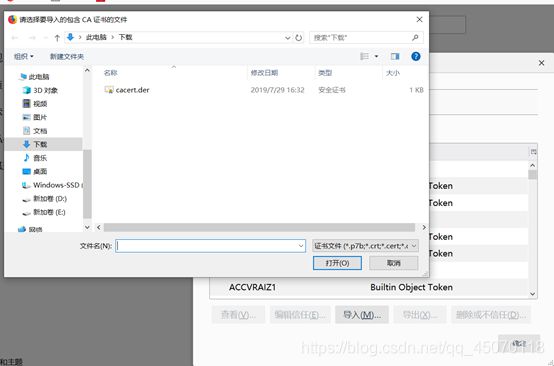

点击导入,将刚保存下的证书导入

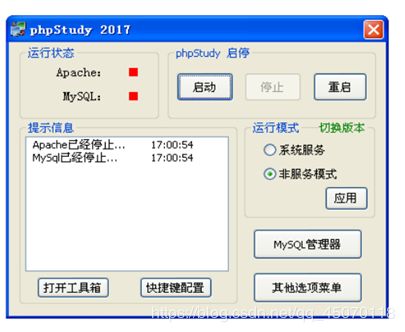

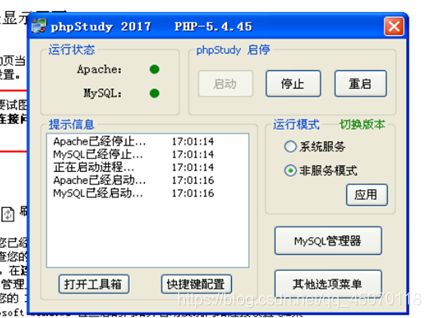

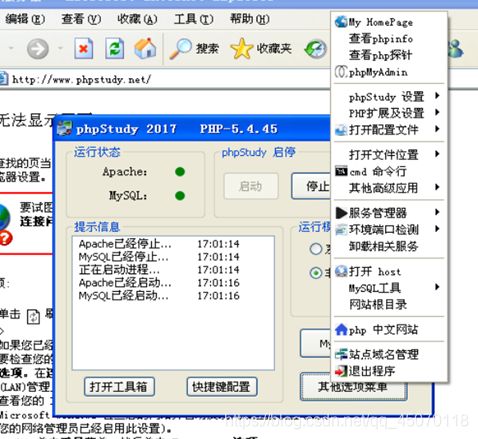

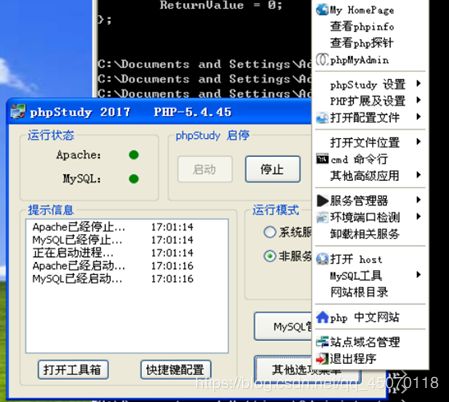

这是我开启了一台windows XP虚拟机来当我的服务器,运行phpstudy,大家也可以安装在自己的物理机中

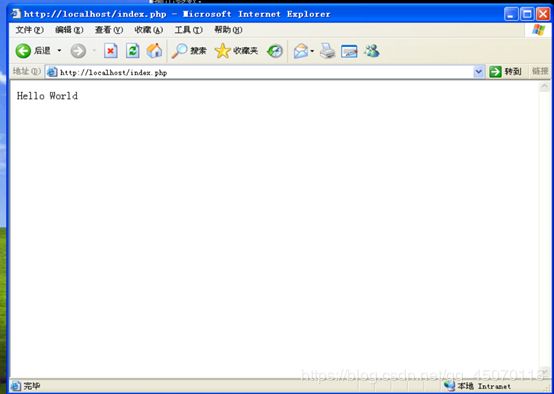

点击其他选项菜单的My homepage

跳出网页显示HELLO WORLD 即为开启成功

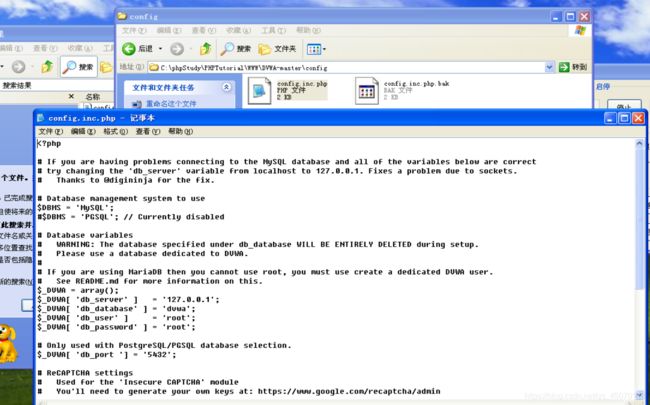

点击其他选项菜单网站根目录

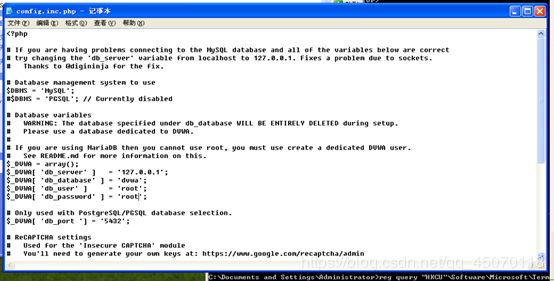

进入这个文件

将Password 后面改成root

4.SQL注入

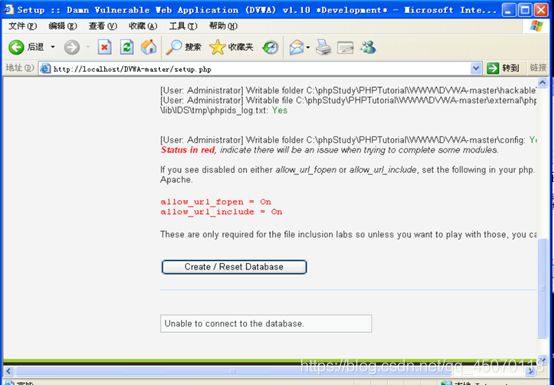

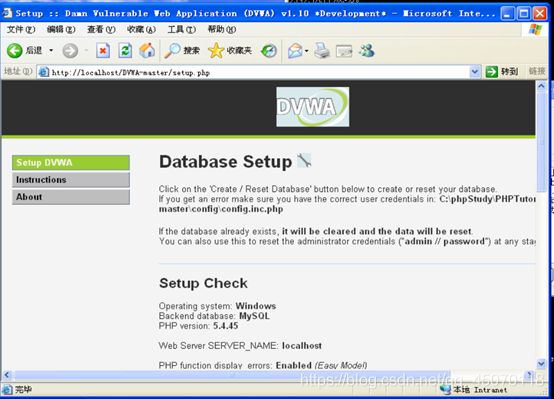

登陆http://192.168.10.5/DVWA-master/index.php ip为服务器的ip,本机就填本机

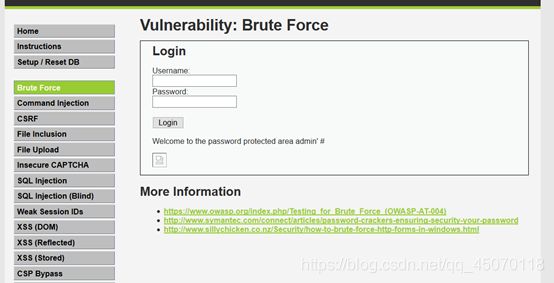

DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助web开发者更好的理解web应用安全防范的过程。DVWA共有十个模块,分别是:

Brute Force(暴力(破解))

Command Injection(命令行注入)

CSRF(跨站请求伪造)

File Inclusion(文件包含)

File Upload(文件上传)

Insecure CAPTCHA (不安全的验证码)

SQL Injection(SQL注入)

SQL Injection(Blind)(SQL盲注)

XSS(Reflected)(反射型跨站脚本)

XSS(Stored)(存储型跨站脚本)

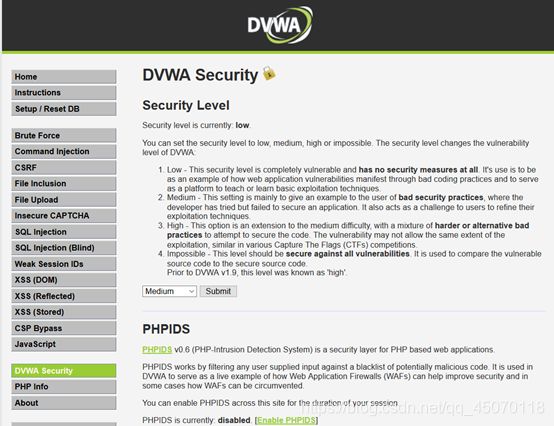

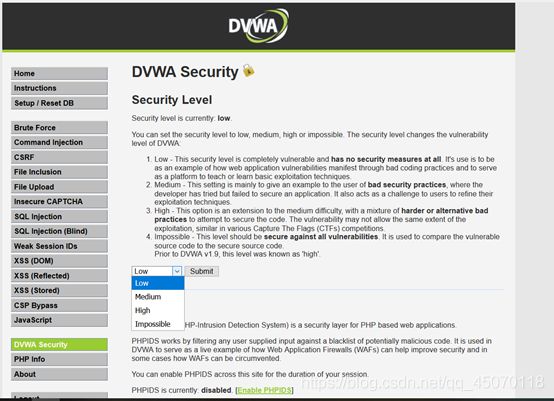

需要注意的是,DVWA 1.9的代码分为四种安全级别:Low,Medium,High,Impossible。我们可以通过比较四种级别的代码,接触到一些PHP代码审计的内容。

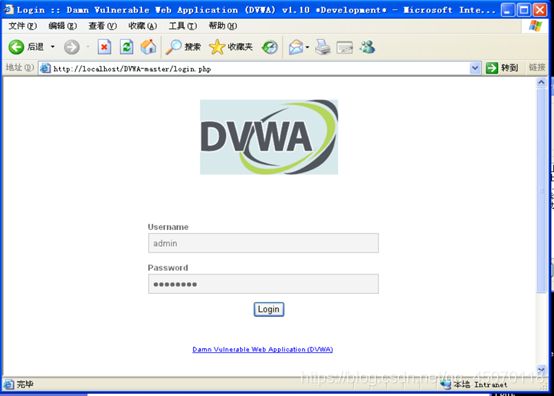

进入登陆页面输入admin password

登陆成功,这个选项分别有4个等级可选,选择最低级

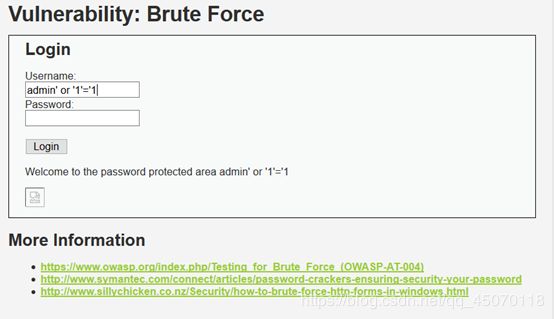

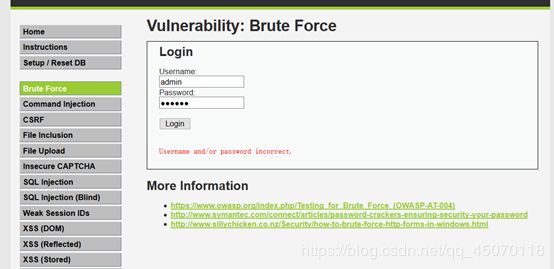

这是一个登陆界面

点击右下角view source查看源代码

Brute Force Source

vulnerabilities/brute/source/low.php

' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . 'Welcome to the password protected area {$user}

"; echo ""; } ((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res); } ?>

Username and/or password incorrect.

然后

输入admin‘ or '1'='1 登陆成功

原来的SELECT * FROM 'users' WHERE user = '$user' AND password = '$pass'

变成了SELECT * FROM 'users' WHERE user ='admin' or '1'='1' AND password = '$pass '

登陆成功

变为`SELECT * FROM `users` WHERE user = 'admin' #' AND password = '$pass'`

5.burpsuite暴力破解

利用burpsuite暴力破解破解密码

暴力破解步骤

1.抓包

2.导入intruder

3.清空参数

4.添加所选参数

5.添加字典

6.爆破

暴力破解4种方式

在attack type中可以选择,分别为

一个字典,两个参数,先匹配第一项,在匹配第二项

一个字典,两个参数,同用户名同密码

一个字典,两个参数,同行匹配,短的截止

一个字典,两个参数,交叉匹配,所有可能

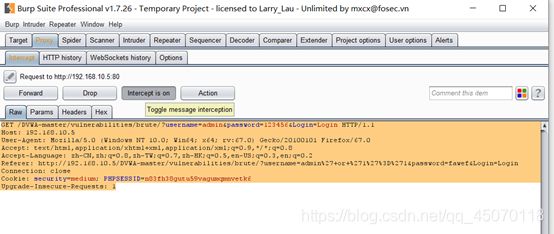

随机输入密码登陆

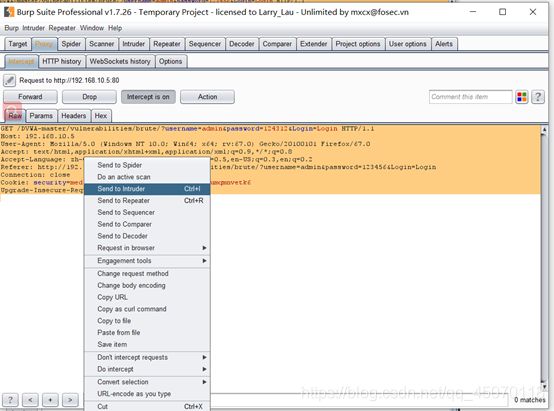

然后点击INTERCEPT IS OFF 开始抓包,抓到刚刚登陆的包

右键点击鼠标点击Send to intruder

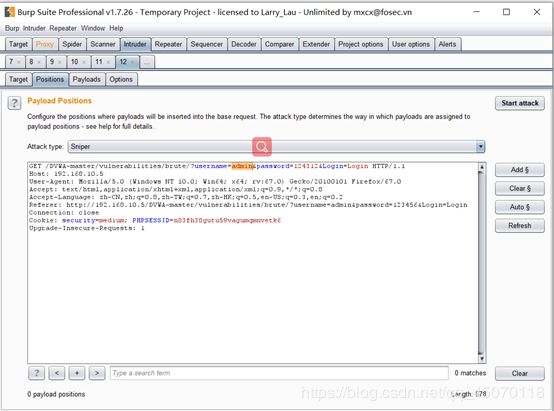

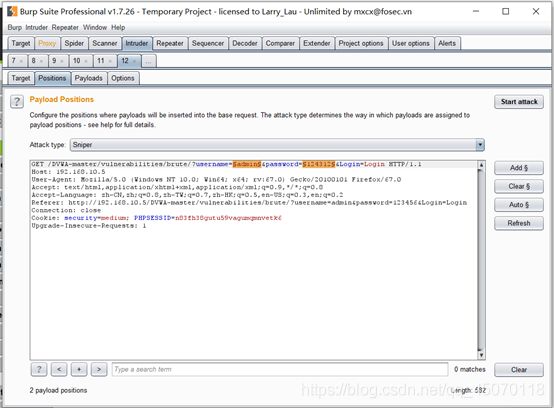

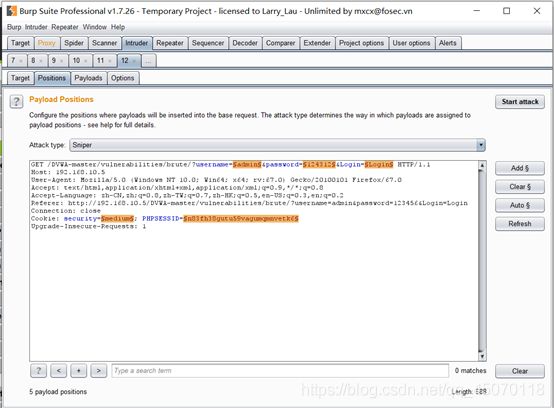

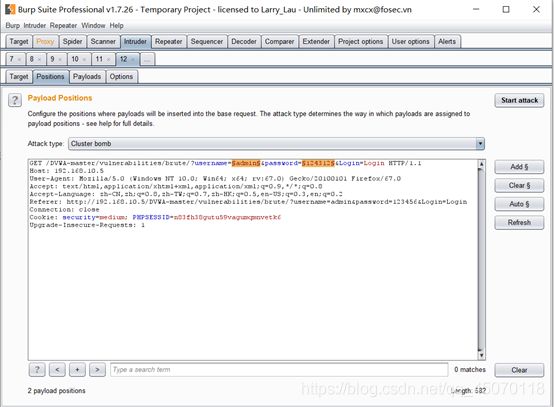

到intruder 下点击clear

选中username和password后面的按add$,为等会暴力破解的两个目标

演示第一种方式

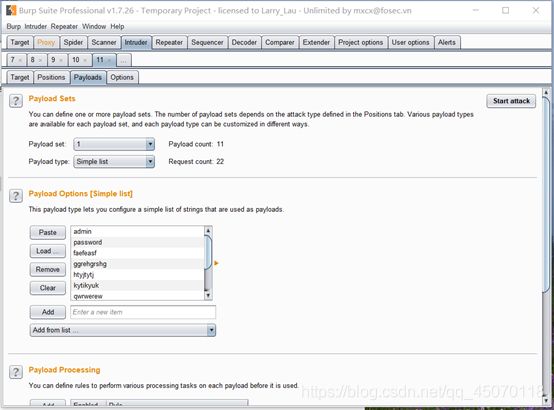

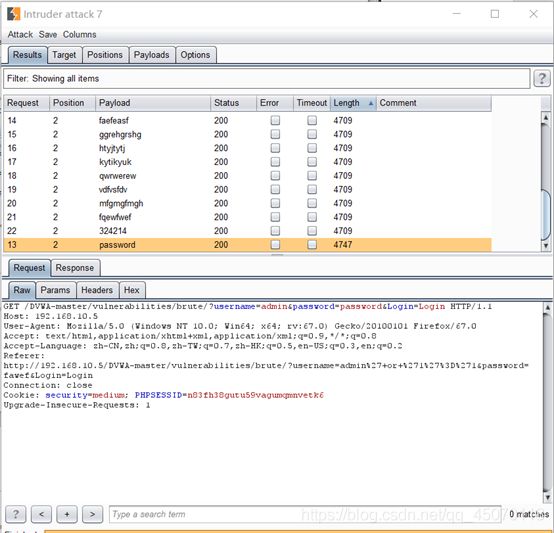

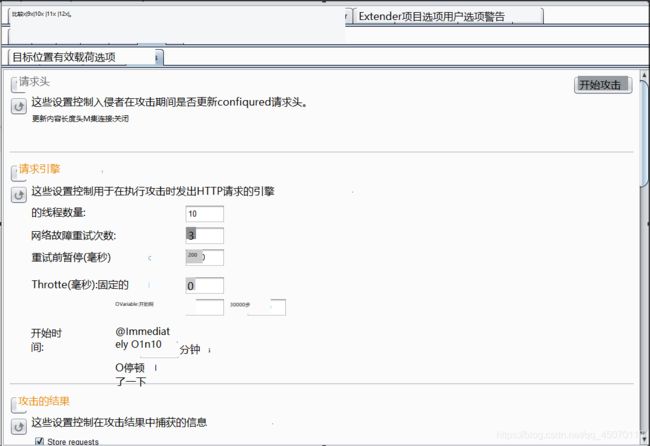

配置好后start attack开始攻击

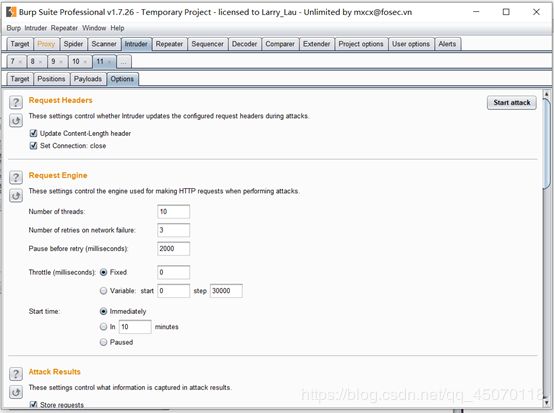

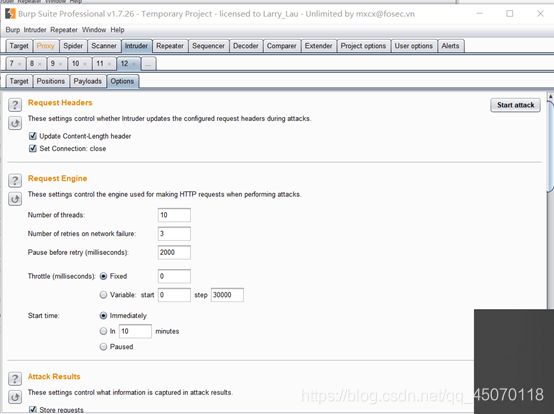

大概的中文意思,线程数量越高破解速度越快,当然对CPU要求越高,大概10最好

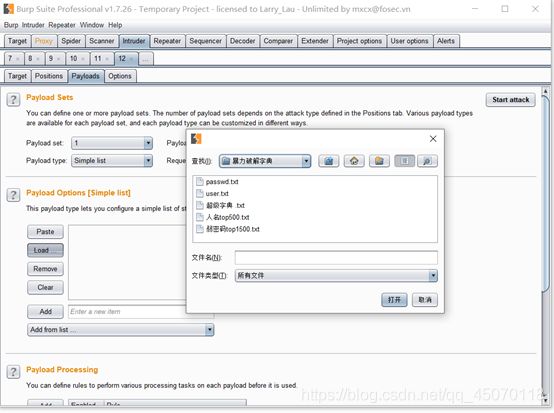

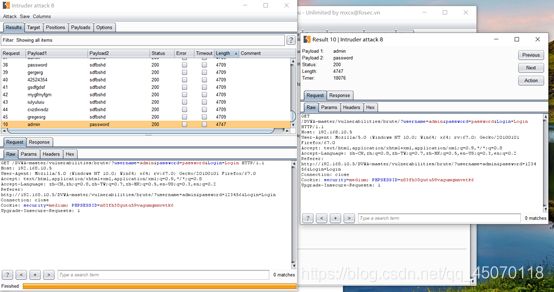

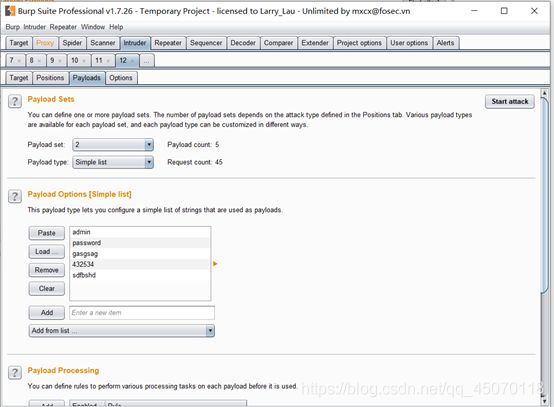

后两种方式需要两个字典,这次演示第4种,最全面的一种

Payload set里的两个字典都加入

设置

破解成功,可以点击进去观看数据