信息收集--Nmap

one

Nmap(Network Mapper)被称作“扫描之王”

基本功能:探测主机是否在线;扫描主机端口,嗅探所提供的网络服务;推断主机的操作系统

Kali Linux中自带了Nmap工具,指令也和Windows相同,所以,我之后的演示会在Kali中进行,但还是会简单提一下在Windows中的配置

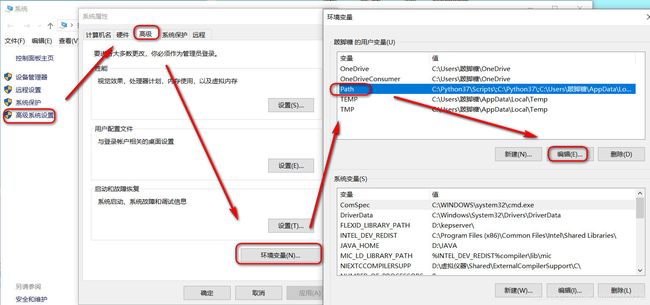

Windows:Nmap的下载安装十分简单,可以去官网下载,按照提示即可安装。需要注意的是,如果想要用CMD命令打开Nmap的话,就必须进行环境变量的配置(任何程序用CMD打开都需配置环境变量)

Windows中环境变量的配置

鼠标右键单击“我的电脑”->属性->高级系统设置->高级->环境变量->Path->编辑

输入Nmap的安装目录即可

Nmap的使用

打开CMD命令行,输入Nmap即可启动Nmap.exe,然后就可以直接写指令啦

输入Zenmap可以打开图形化界面

two

主机信息的探测

之后的演示都会在Kali Linux中,但与Windows中的指令相同

1、Ping扫描,对某网段进行Ping扫描,然后打印做出回应的主机

2、扫描目标IP

指令:nmap

目标:Windows2003(VMware)IP:192.168.220.130

3、详细输出扫描结果

指令:nmap -vv

4、扫描指定端口【扫描指定端口号[一个或多个(用 ,隔开)]或端口号范围】

指令:nmap -p [指定端口号或端口范围]

指定端口号:

指定端口范围:

5、扫描主机操作系统

指令:nmap -O

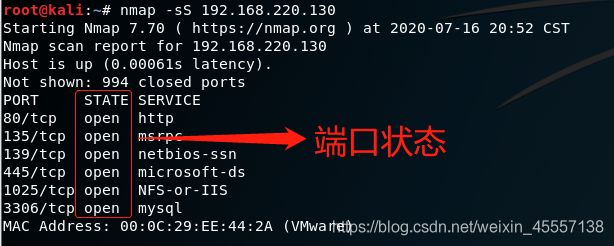

6、SYN扫描(半开放扫描)

指令:nmap -sS

SYN扫描执行的很快,在很短的时间内就能扫描上千个端口,它从不完成TCP连接,并且可以明确的区分端口状态

端口状态有open(开放)close(关闭)filtered(被过滤的)三种

通过抓包可以看出,向目标主机发送SYN后,目标主机回复SYN-ACK,然后就不再回复

7、TCP扫描,会在目标主机的日志中记录连接请求和错误信息

指令:nmap -sT

和上面的SYN对比,这个扫描是全连接扫描,会完成全部的TCP连接

向目标主机发送SYN,目标主机回复SYN-ACK,在回复一个ACK

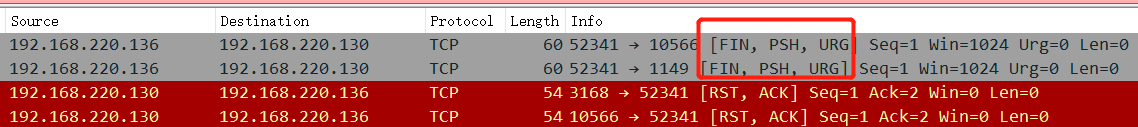

8、FIN扫描,只设置TCP FIN标志位

指令:nmap -sF

NULL扫描,不设置任何标志位

指令:nmap -sN

Xmas扫描,设置FIN,PSH,和URG标志位

指令:nmap -sX

9、全能扫描,即全面系统检测、启用脚本检测、扫描等(慢)

指令:nmap -A

10、穿透防火墙扫描

指令:nmap -Pn -A

11、显示扫描过程

指令:nmap -v

Nmap提供了非常多的命令,我只是罗列了一些常用的,一条指令也可以结合很多个参数一同扫描,比如

指令:nmap -sS -p 1-100 192.168.220.130

上面的指令就同时执行了半开扫描和扫描1-100端口

这只是Nmap非常基础的一些内容,但也是最常用的一些基础内容(如果用的话)

12、用虚假IP扫描

namp -D 192.168.1.11,192.168.1.12,192.168.1.141 192.168.1.134

用这些IP地址当源地址去发包,用“ ,”分隔,扫描192.168.1.134的机器