- VulnHub靶机系列:Os-ByteSec

墨痕诉清风

国际证书研究网络linux服务器

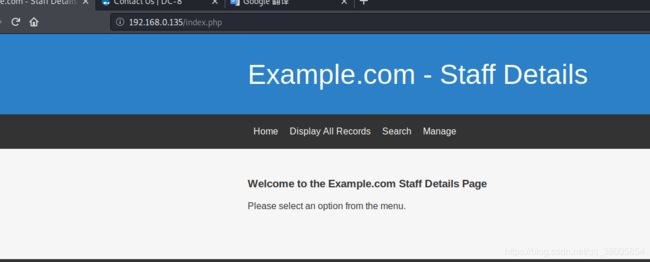

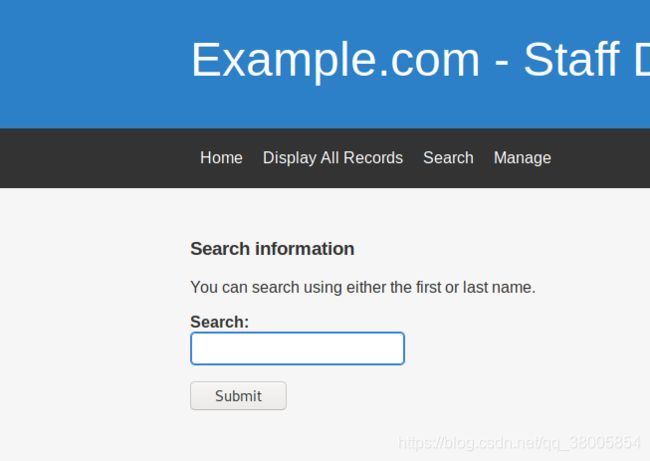

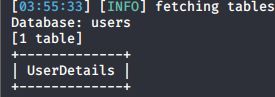

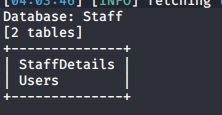

一前言Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行。每个镜像会有破解的目标,大多是Boot2root,从启动虚机到获取操作系统的root权限和查看flag。网址:https://www.vulnhub.com二运行说明靶机名称:Os-Bytesec靶机难度:初学者

- Vulnhub靶机渗透-DC2

山风,

靶机渗透网络安全

目录信息收集确定目标扫描端口flag1flag2flag3flag4flag5信息收集确定目标└─#arp-scan-lInterface:eth0,type:EN10MB,MAC:00:0c:29:9e:68:11,IPv4:192.168.123.37Startingarp-scan1.10.0with256hosts(https://github.com/royhills/arp-scan)

- Vulnhub靶机渗透-DC7

山风,

靶机渗透网络安全linux服务器

文章目录信息收集Penetration1、通过web服务获取低权限用户shell2、通过文件信息获取提权方法/opt/scripts/backups.shbackups.sh利用信息收集┌──(root㉿anla)-[~]└─#arp-scan-lInterface:eth0,type:EN10MB,MAC:08:00:27:67:e3:7c,IPv4:192.168.155.245Startin

- Vulnhub靶机渗透-DC6

山风,

靶机渗透网络安全linux服务器

文章目录信息收集渗透信息收集arp-scan└─$sudoarp-scan-l[sudo]passwordforkali:Interface:wlan0,type:EN10MB,MAC:30:03:c8:49:52:4d,IPv4:192.168.9.22Startingarp-scan1.10.0with256hosts(https://github.com/royhills/arp-scan)

- 网络渗透测试实验四:CTF实践

肆——

渗透作业网络

1.实验目的和要求实验目的:通过对目标靶机的渗透过程,了解CTF竞赛模式,理解CTF涵盖的知识范围,如MISC、PPC、WEB等,通过实践,加强团队协作能力,掌握初步CTF实战能力及信息收集能力。熟悉网络扫描、探测HTTPweb服务、目录枚举、提权、图像信息提取、密码破解等相关工具的使用。系统环境:KaliLinux2、WebDeveloper靶机来源:https://www.vulnhub.co

- vulnhub(8):pWnOS(还没信息收集就已经成功打点)

anddddoooo

vulnhuboscp-like靶场linux运维网络安全安全服务器

端口nmap主机发现nmap-sn192.168.89.0/24Nmapscanreportfor192.168.89.116Hostisup(0.00020slatency).116是新出现的机器,他就是靶机nmap端口扫描nmap-Pn192.168.89.116-p---min-rate10000-oAnmap/scan扫描开放端口保存到nmap/scan下PORT STATESER

- 小白的靶机-VulnHub-Lampiao

每天都要努力哇

小白的靶机

靶机地址,看这里一、信息收集我们在VM中需要确定攻击目标的IP地址,需要使用nmap获取目标IP地址:关于nmap的入门操作nmap-sP192.168.86.0/24或者使用netdiscover获取目标IP地址我们就拿到了这次靶机的IP地址:192.168.86.160开始探索机器。第一步是找出目标计算机上可用的开放端口和一些服务。因此我在目标计算机上启动了nmap全端口T5速度扫描:nmap

- 【vulnhub】【DC系列】DC6 - WordPress Active monitor靶机

d41b

信息安全#靶机网络安全靶机

作者提示爆破的用户名需要通过筛选rockyou中含有k01的内容作为字典1、信息收集通过端口扫描及目录扫描,确认为WordPress,靶机ip为:192.168.57.1521.1、应用扫描wpscan--urlhttp://wordy-eu,vp,vt--plugins-detection=aggressive___________________________________________

- 网络安全在线网站/靶场:全面探索与实践

小熊同学哦

网络安全web安全安全网络网络安全系统安全计算机网络

目录1.CyberPatriot简介功能与特点适用人群2.HackTheBox简介功能与特点适用人群3.OverTheWire简介功能与特点适用人群4.VulnHub简介功能与特点适用人群5.PortSwiggerWebSecurityAcademy简介功能与特点适用人群6.TryHackMe简介功能与特点适用人群7.CTFTime简介功能与特点适用人群8.WebGoat简介功能与特点适用人群结论

- Vulnhub DC-1靶机攻击实战(一)

nihui123

渗透测试CTF

第一步、获取靶机 我们可以从下面的连接中获取VulnhubDC-1的靶机,然后点击下载链接下载靶机https://www.vulnhub.com/entry/dc-1-1,292/第二步、将靶机导入到VMware中 点击虚拟机文件-打开-选择ova后缀的虚拟机文件,点击选择打开按照后续步骤安装即可。第三步、开始获取靶机信息 由于我们导入靶机之后,由于没有对应的账户和密码,所以我们无法进入到靶

- vulnhub靶机-DC2-Writeup

含日

靶机linux安全靶机渗透测试安全漏洞

0x01部署靶机地址:https://www.vulnhub.com/entry/dc-2,311/DESCRIPTIONMuchlikeDC-1,DC-2isanotherpurposelybuiltvulnerablelabforthepurposeofgainingexperienceintheworldofpenetrationtesting.AswiththeoriginalDC-1,i

- VulnHub DC-1-DC-7靶机WP

蚁景网络安全

网络安全渗透测试

VulnHubDC系列靶机:https://vulnhub.com/series/dc,199/#VulnHubDC-1nmap开路获取信息Nmapscanreportfor192.168.106.133Hostisup(0.00017slatency).Notshown:997closedportsPORTSTATESERVICE22/tcpopenssh80/tcpopenhttp111/tc

- 2018-10-08-Vulnhub渗透测试实战writeup(5)

最初的美好_kai

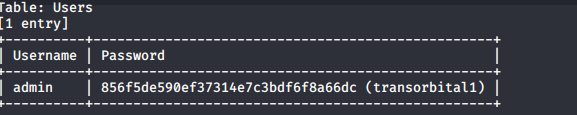

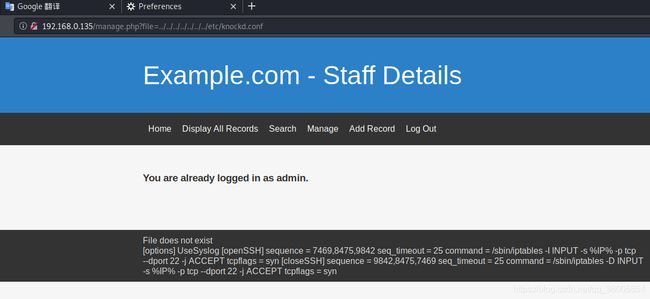

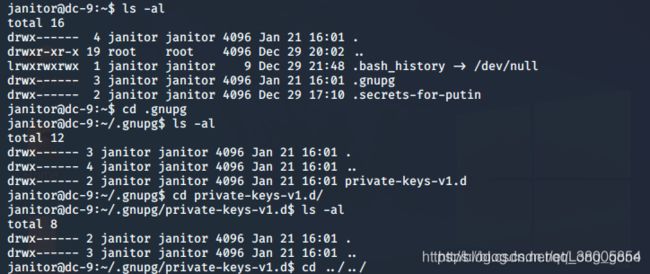

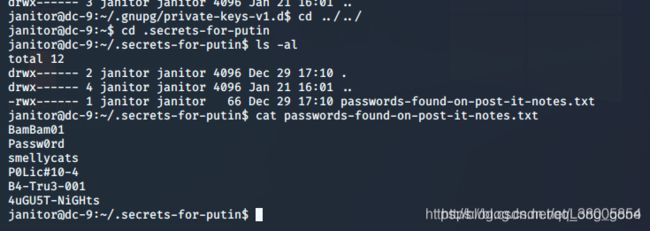

老规矩,直接上nmapnmap-p--A-sV-Pn10.10.10.145结果如下:StartingNmap7.01(https://nmap.org)at2018-10-0816:50CSTNmapscanreportfor10.10.10.145Hostisup(0.0082slatency).Notshown:65532closedportsPORTSTATESERVICEVERSION8

- python docker 镜像过大_【转】六种减小Docker镜像大小的方法

weixin_39627408

pythondocker镜像过大

转自P牛,vulnhub作者,擅长代码审计和漏洞挖掘,今天看到他的公众号发了一篇这个,正好平时自己的工作也有需求,整理记录如下。=========================================我从2017年做Vulhub开始,一直在和一个麻烦的问题做斗争:在编写Dockerfile的时候,如何减小dockerbuild生成的镜像大小?这篇文章就给大家总结一下我自己使用过的六种减小

- BossPlayerCTF

Y4y17

Vulnhub安全web安全网络网络安全学习

靶场环境问题靶场下载之后,可能会出现扫描不到IP的情况,需要进行调整,参考:Vulnhub靶机检测不到IP地址_vulnhub靶机nmap扫不到-CSDN博客该靶机没有vim,需要使用vi命令去修改;改成当前网卡即可!信息收集#nmap-sn192.168.1.0/24-oNlive.nmapStartingNmap7.94(https://nmap.org)at2024-02-0409:31CS

- 【BUUCTF 加固题】Ezsql 速通

hacker-routing

webCTF夺旗赛开发语言前端javascriptweb安全htmlphpCTF

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【Java】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、访问web网址二、ssh远程登录三、加固网站源代码前言靶机地址解释:第一行:目标机器WEB服

- 【靶机渗透】HACKME: 1

安全狐

靶机渗透安全

【靶机渗透】HACKME:1本篇将分享一个来源于VulnHub社区,适合初学者的靶机HACKME:10x01靶机介绍1.详情链接https://www.vulnhub.com/entry/hackme-1,330/发布日期2019年7月18日作者x4bx54难度初学者,简单2.描述'hackme'isabeginnerdifficultylevelbox.Thegoalistogainlimite

- vulnhub-Momentum2

南冥~

sshphplinux

vulnhub-Momentum2靶机首先先去下载靶机地址:https://download.vulnhub.com/momentum/Momentum2.ova下载完靶机,直接利用VMave导入打开一,信息收集首先确定自己的靶机为net模式,知道自己靶机所在网段然后利用kali进行IP扫描:nmap-sP192.168.229.0/24发现存活的IP,除去自己的IP发现靶机IP:192.168.

- [Vulnhub]Momentum2

Snakin_ya

渗透测试实战linuxssh安全

信息搜集1.netdiscover扫了半天扫不到,后来dl告诉说虚拟机配置有问题,参考https://blog.csdn.net/qq_45290991/article/details/114189156然后顺利扫到ip2.masscanmasscan--rate=10000--ports0-65535192.168.131.1333.nmapnmap-A192.168.131.133网站测试尝试

- DC-4靶场实战详解

a310034188

DC安全linuxweb安全

DC-4靶场实战详解环境安装DC-4下载地址:https://www.vulnhub.com/entry/dc-4,313/kali与DC-4网络配置设为一致,我这里都是用nat模式寻找FLAG信息收集1.寻找靶机ip我的kaliip为192.168.79.128不知道kaliip的可以直接ipadd查看在kali中使用nmap或者使用arp-scan方法一:arp-scan-l方法二:nmap-

- Vulnhub靶机:DC4

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:DC4(10.0.2.57)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/dc-4,313/二、信息收集使用nmap主机发现靶机ip:10.0.2.57使用nmap端口扫描发现靶机开放端口:22、80打开网站是一个登录页面,查看源码也没有发现隐藏信息使用

- Vulnhub靶机:DC3

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:DC3(10.0.2.56)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/dc-32,312/二、信息收集使用nmap主机发现靶机ip:10.0.2.56使用nmap端口扫描发现靶机开放端口:80打开网站发现是一个登录界面,查看源码未发现隐藏信息使用go

- Vulnhub靶机:DC2

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:DC2(10.0.2.55)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/dc-2,311/二、信息收集使用nmap主机发现靶机ip:10.0.2.55使用nmap端口扫描发现靶机开放端口:80、7744打开网站发现会自动跳转到域名dc-2,在/etc/

- [VulnHub靶机渗透] Nyx

hacker-routing

web【精选】VulnHub渗透测试靶场练习平台前端开发语言CTF安全网络vulnhub渗透测试

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、信息收集1、主机探测2、端口扫描3、漏洞扫描nikto漏洞扫描nmap漏洞扫描二、调试测

- 【精选】java进阶——包和final

hacker-routing

web小白学JAVAjava开发语言前端javascriptweb安全final

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录包代码final常量代码包包就是文件夹。用来管理各种不同功能的java类,方便后期代码维护。包名

- Vulnhub靶机:hackable3

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:hackable3(10.0.2.53)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/hackable-iii,720/二、信息收集使用nmap主机发现靶机ip:10.0.2.53使用nmap端口扫描发现,靶机开放端口:22、80打开网站未发现可利用的功

- Vulnhub靶机:DC1

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:DC1(10.0.2.54)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/二、信息收集使用nmap主机发现靶机ip:10.0.2.54使用nmap端口扫描发现靶机开放端口:22、80、111、3788480端口:打开网站发现该网站为Dr

- Vulnhub靶机:hackableII

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:hackableII(10.0.2.52)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/hackable-ii,711/二、信息收集使用nmap主机发现靶机ip:10.0.2.52使用nmap端口扫描发现,靶机开放端口:21、22、8021端口:通过nm

- Vulnhub靶机:hacksudo-ProximaCentauri

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:hacksudo-ProximaCentauri(10.0.2.51)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/hacksudo-proximacentauri,709/二、信息收集使用nmap主机发现靶机ip:10.0.2.51使用nmap端口扫描

- VnlnHub hacksudo-Thor

奋斗吧!小胖子

web安全安全

靶场搭建靶场下载地址:https://download.vulnhub.com/hacksudo/hacksudo---Thor.zip下载下来是虚拟机.ova压缩文件,这个靶机是VirtualBox的,直接用VM打开会报错想要用VM打开可以看我这篇文章:如何将VirtualBox虚拟机转换到VMware中_奋斗吧!小胖子的博客-CSDN博客_virtualbox转vmware打开后把网络模式设置

- rust的指针作为函数返回值是直接传递,还是先销毁后创建?

wudixiaotie

返回值

这是我自己想到的问题,结果去知呼提问,还没等别人回答, 我自己就想到方法实验了。。

fn main() {

let mut a = 34;

println!("a's addr:{:p}", &a);

let p = &mut a;

println!("p's addr:{:p}", &a

- java编程思想 -- 数据的初始化

百合不是茶

java数据的初始化

1.使用构造器确保数据初始化

/*

*在ReckInitDemo类中创建Reck的对象

*/

public class ReckInitDemo {

public static void main(String[] args) {

//创建Reck对象

new Reck();

}

}

- [航天与宇宙]为什么发射和回收航天器有档期

comsci

地球的大气层中有一个时空屏蔽层,这个层次会不定时的出现,如果该时空屏蔽层出现,那么将导致外层空间进入的任何物体被摧毁,而从地面发射到太空的飞船也将被摧毁...

所以,航天发射和飞船回收都需要等待这个时空屏蔽层消失之后,再进行

&

- linux下批量替换文件内容

商人shang

linux替换

1、网络上现成的资料

格式: sed -i "s/查找字段/替换字段/g" `grep 查找字段 -rl 路径`

linux sed 批量替换多个文件中的字符串

sed -i "s/oldstring/newstring/g" `grep oldstring -rl yourdir`

例如:替换/home下所有文件中的www.admi

- 网页在线天气预报

oloz

天气预报

网页在线调用天气预报

<%@ page language="java" contentType="text/html; charset=utf-8"

pageEncoding="utf-8"%>

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transit

- SpringMVC和Struts2比较

杨白白

springMVC

1. 入口

spring mvc的入口是servlet,而struts2是filter(这里要指出,filter和servlet是不同的。以前认为filter是servlet的一种特殊),这样就导致了二者的机制不同,这里就牵涉到servlet和filter的区别了。

参见:http://blog.csdn.net/zs15932616453/article/details/8832343

2

- refuse copy, lazy girl!

小桔子

copy

妹妹坐船头啊啊啊啊!都打算一点点琢磨呢。文字编辑也写了基本功能了。。今天查资料,结果查到了人家写得完完整整的。我清楚的认识到:

1.那是我自己觉得写不出的高度

2.如果直接拿来用,很快就能解决问题

3.然后就是抄咩~~

4.肿么可以这样子,都不想写了今儿个,留着作参考吧!拒绝大抄特抄,慢慢一点点写!

- apache与php整合

aichenglong

php apache web

一 apache web服务器

1 apeche web服务器的安装

1)下载Apache web服务器

2)配置域名(如果需要使用要在DNS上注册)

3)测试安装访问http://localhost/验证是否安装成功

2 apache管理

1)service.msc进行图形化管理

2)命令管理,配

- Maven常用内置变量

AILIKES

maven

Built-in properties

${basedir} represents the directory containing pom.xml

${version} equivalent to ${project.version} (deprecated: ${pom.version})

Pom/Project properties

Al

- java的类和对象

百合不是茶

JAVA面向对象 类 对象

java中的类:

java是面向对象的语言,解决问题的核心就是将问题看成是一个类,使用类来解决

java使用 class 类名 来创建类 ,在Java中类名要求和构造方法,Java的文件名是一样的

创建一个A类:

class A{

}

java中的类:将某两个事物有联系的属性包装在一个类中,再通

- JS控制页面输入框为只读

bijian1013

JavaScript

在WEB应用开发当中,增、删除、改、查功能必不可少,为了减少以后维护的工作量,我们一般都只做一份页面,通过传入的参数控制其是新增、修改或者查看。而修改时需将待修改的信息从后台取到并显示出来,实际上就是查看的过程,唯一的区别是修改时,页面上所有的信息能修改,而查看页面上的信息不能修改。因此完全可以将其合并,但通过前端JS将查看页面的所有信息控制为只读,在信息量非常大时,就比较麻烦。

- AngularJS与服务器交互

bijian1013

JavaScriptAngularJS$http

对于AJAX应用(使用XMLHttpRequests)来说,向服务器发起请求的传统方式是:获取一个XMLHttpRequest对象的引用、发起请求、读取响应、检查状态码,最后处理服务端的响应。整个过程示例如下:

var xmlhttp = new XMLHttpRequest();

xmlhttp.onreadystatechange

- [Maven学习笔记八]Maven常用插件应用

bit1129

maven

常用插件及其用法位于:http://maven.apache.org/plugins/

1. Jetty server plugin

2. Dependency copy plugin

3. Surefire Test plugin

4. Uber jar plugin

1. Jetty Pl

- 【Hive六】Hive用户自定义函数(UDF)

bit1129

自定义函数

1. 什么是Hive UDF

Hive是基于Hadoop中的MapReduce,提供HQL查询的数据仓库。Hive是一个很开放的系统,很多内容都支持用户定制,包括:

文件格式:Text File,Sequence File

内存中的数据格式: Java Integer/String, Hadoop IntWritable/Text

用户提供的 map/reduce 脚本:不管什么

- 杀掉nginx进程后丢失nginx.pid,如何重新启动nginx

ronin47

nginx 重启 pid丢失

nginx进程被意外关闭,使用nginx -s reload重启时报如下错误:nginx: [error] open() “/var/run/nginx.pid” failed (2: No such file or directory)这是因为nginx进程被杀死后pid丢失了,下一次再开启nginx -s reload时无法启动解决办法:nginx -s reload 只是用来告诉运行中的ng

- UI设计中我们为什么需要设计动效

brotherlamp

UIui教程ui视频ui资料ui自学

随着国际大品牌苹果和谷歌的引领,最近越来越多的国内公司开始关注动效设计了,越来越多的团队已经意识到动效在产品用户体验中的重要性了,更多的UI设计师们也开始投身动效设计领域。

但是说到底,我们到底为什么需要动效设计?或者说我们到底需要什么样的动效?做动效设计也有段时间了,于是尝试用一些案例,从产品本身出发来说说我所思考的动效设计。

一、加强体验舒适度

嗯,就是让用户更加爽更加爽的用你的产品。

- Spring中JdbcDaoSupport的DataSource注入问题

bylijinnan

javaspring

参考以下两篇文章:

http://www.mkyong.com/spring/spring-jdbctemplate-jdbcdaosupport-examples/

http://stackoverflow.com/questions/4762229/spring-ldap-invoking-setter-methods-in-beans-configuration

Sprin

- 数据库连接池的工作原理

chicony

数据库连接池

随着信息技术的高速发展与广泛应用,数据库技术在信息技术领域中的位置越来越重要,尤其是网络应用和电子商务的迅速发展,都需要数据库技术支持动 态Web站点的运行,而传统的开发模式是:首先在主程序(如Servlet、Beans)中建立数据库连接;然后进行SQL操作,对数据库中的对象进行查 询、修改和删除等操作;最后断开数据库连接。使用这种开发模式,对

- java 关键字

CrazyMizzz

java

关键字是事先定义的,有特别意义的标识符,有时又叫保留字。对于保留字,用户只能按照系统规定的方式使用,不能自行定义。

Java中的关键字按功能主要可以分为以下几类:

(1)访问修饰符

public,private,protected

p

- Hive中的排序语法

daizj

排序hiveorder byDISTRIBUTE BYsort by

Hive中的排序语法 2014.06.22 ORDER BY

hive中的ORDER BY语句和关系数据库中的sql语法相似。他会对查询结果做全局排序,这意味着所有的数据会传送到一个Reduce任务上,这样会导致在大数量的情况下,花费大量时间。

与数据库中 ORDER BY 的区别在于在hive.mapred.mode = strict模式下,必须指定 limit 否则执行会报错。

- 单态设计模式

dcj3sjt126com

设计模式

单例模式(Singleton)用于为一个类生成一个唯一的对象。最常用的地方是数据库连接。 使用单例模式生成一个对象后,该对象可以被其它众多对象所使用。

<?phpclass Example{ // 保存类实例在此属性中 private static&

- svn locked

dcj3sjt126com

Lock

post-commit hook failed (exit code 1) with output:

svn: E155004: Working copy 'D:\xx\xxx' locked

svn: E200031: sqlite: attempt to write a readonly database

svn: E200031: sqlite: attempt to write a

- ARM寄存器学习

e200702084

数据结构C++cC#F#

无论是学习哪一种处理器,首先需要明确的就是这种处理器的寄存器以及工作模式。

ARM有37个寄存器,其中31个通用寄存器,6个状态寄存器。

1、不分组寄存器(R0-R7)

不分组也就是说说,在所有的处理器模式下指的都时同一物理寄存器。在异常中断造成处理器模式切换时,由于不同的处理器模式使用一个名字相同的物理寄存器,就是

- 常用编码资料

gengzg

编码

List<UserInfo> list=GetUserS.GetUserList(11);

String json=JSON.toJSONString(list);

HashMap<Object,Object> hs=new HashMap<Object, Object>();

for(int i=0;i<10;i++)

{

- 进程 vs. 线程

hongtoushizi

线程linux进程

我们介绍了多进程和多线程,这是实现多任务最常用的两种方式。现在,我们来讨论一下这两种方式的优缺点。

首先,要实现多任务,通常我们会设计Master-Worker模式,Master负责分配任务,Worker负责执行任务,因此,多任务环境下,通常是一个Master,多个Worker。

如果用多进程实现Master-Worker,主进程就是Master,其他进程就是Worker。

如果用多线程实现

- Linux定时Job:crontab -e 与 /etc/crontab 的区别

Josh_Persistence

linuxcrontab

一、linux中的crotab中的指定的时间只有5个部分:* * * * *

分别表示:分钟,小时,日,月,星期,具体说来:

第一段 代表分钟 0—59

第二段 代表小时 0—23

第三段 代表日期 1—31

第四段 代表月份 1—12

第五段 代表星期几,0代表星期日 0—6

如:

*/1 * * * * 每分钟执行一次。

*

- KMP算法详解

hm4123660

数据结构C++算法字符串KMP

字符串模式匹配我们相信大家都有遇过,然而我们也习惯用简单匹配法(即Brute-Force算法),其基本思路就是一个个逐一对比下去,这也是我们大家熟知的方法,然而这种算法的效率并不高,但利于理解。

假设主串s="ababcabcacbab",模式串为t="

- 枚举类型的单例模式

zhb8015

单例模式

E.编写一个包含单个元素的枚举类型[极推荐]。代码如下:

public enum MaYun {himself; //定义一个枚举的元素,就代表MaYun的一个实例private String anotherField;MaYun() {//MaYun诞生要做的事情//这个方法也可以去掉。将构造时候需要做的事情放在instance赋值的时候:/** himself = MaYun() {*

- Kafka+Storm+HDFS

ssydxa219

storm

cd /myhome/usr/stormbin/storm nimbus &bin/storm supervisor &bin/storm ui &Kafka+Storm+HDFS整合实践kafka_2.9.2-0.8.1.1.tgzapache-storm-0.9.2-incubating.tar.gzKafka安装配置我们使用3台机器搭建Kafk

- Java获取本地服务器的IP

中华好儿孙

javaWeb获取服务器ip地址

System.out.println("getRequestURL:"+request.getRequestURL());

System.out.println("getLocalAddr:"+request.getLocalAddr());

System.out.println("getLocalPort:&quo