内网渗透之信息收集

信息获取总是第一步执行的操作,利用管理员的疏忽或者内网机器的弱口令来发现更多的信息。

① 可以使用工具pwdump、mimikatz来抓取管理员hash,配合彩虹表或者在线hash破解,获得管理员的明文密码,这个可以作为自己的密码表,在进行内网其他机器的登陆时尝试。

② 查看远程桌面的连接信息,一般通过远程桌面经常连接的机器会在该程序打开时候的下拉菜单中保存,如果管理员选择的是记住密码的话,那么就轻松跳转其他机器。

③ 假如存在数据库管理工具,ftp管理工具等,如Navicat,SecureCRT,flashfxp等,查看是否是保存的密码,尝试登陆。

④ 各款浏览器的保存登陆密码,作为自己的密码表,在进行内网其他机器的登陆时尝试。

⑤ 有无VPN连接信息。

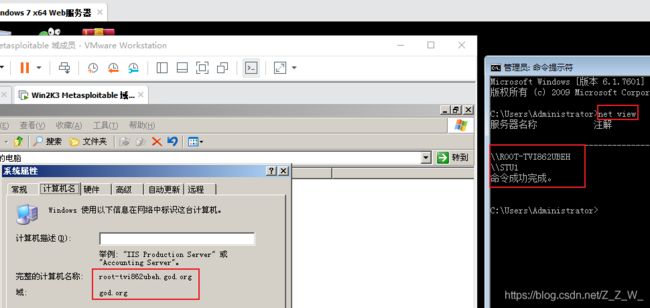

1、获取当前组的计算机名

一般remark有Dc可能是域控

net view

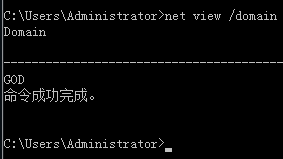

2、查看所有域

net view /domain

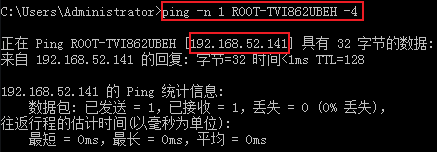

3、从计算机名获取IP地址

ping -n 1 计算机名 -4

也可以用脚本批量获取IP

@echo off

setlocal ENABLEDELAYEDEXPANSION

@FOR /F "usebackq eol=- skip=1 delims=\" %%j IN (`net view ^| find "命令成功完成" /v ^|find "The command completed successfully." /v`) DO (

@FOR /F "usebackq delims=" %%i IN (`@ping -n 1 -4 %%j ^| findstr "Pinging"`) DO (

@FOR /F "usebackq tokens=2 delims=[]" %%k IN (`echo %%i`) DO (echo %%k %%j)

)

)执行命令时候会发送到域控查询,如果渗透的机器不是域用户权限,则会报错

The request will be processed at a domain controller for domain

System error 1326 has occurred.

Logon failure: unknown user name or bad password.

4、查看域中的用户名

net user /domain 域控下执行

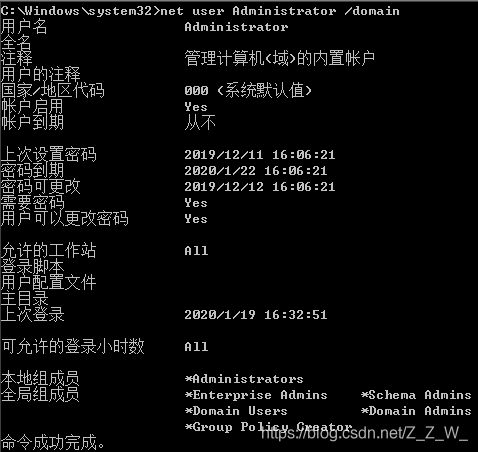

5、查看域中用户的详细信息

net user Administrator /domain

6、查询域组名称

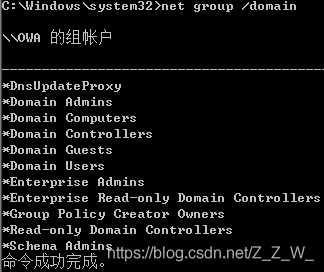

net group /domain

7、查询域管理员

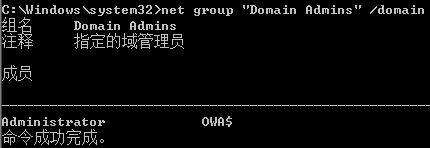

net group "Domain Admins" /domain

8、添加域管理员账号

添加普通域用户

net user lemon iam@L3m0n /add /domain

将普通域用户提升为域管理员

net group "Domain Admins" lemon /add /domain

9、查看当前计算机名,全名,用户名,系统版本,工作站域,登陆域

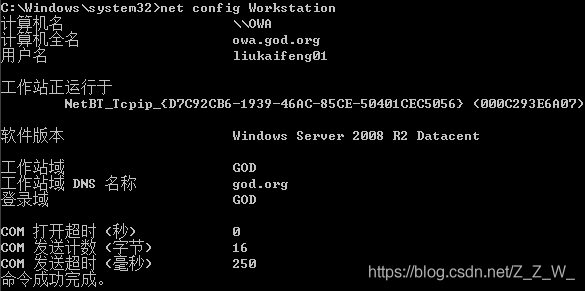

net config Workstation

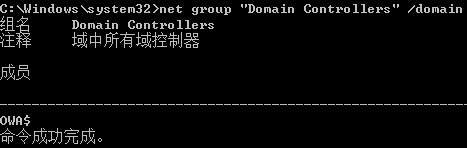

10、查看域控制器

多域控制器的时候,而且只能用在域控制器上

net group "Domain controllers"

11、查询所有计算机名称

net group "Domain Computers" /domain

12、net命令

>1、映射磁盘到本地

net use z: \\dc01\sysvol

>2、查看共享

net view \\192.168.0.1

>3、开启一个共享名为app$,在d:\config

>net share app$=d:\config

13、跟踪路由

tracert 8.8.8.8

14、查看域时间及域服务器的名字

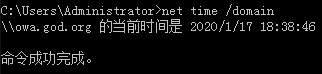

net time /domain

15、查询域控

net group “Domain Controllers” /domain

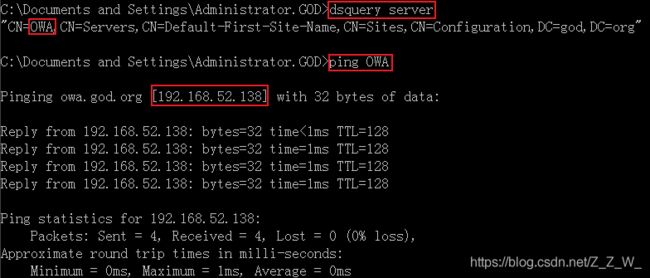

16、获取域控IP

dsquery server

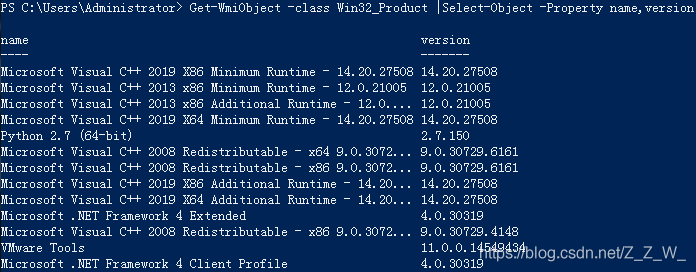

17、查看安装的软件版本

powershell命令

Get-WmiObject -class Win32_Product |Select-Object -Property name,version

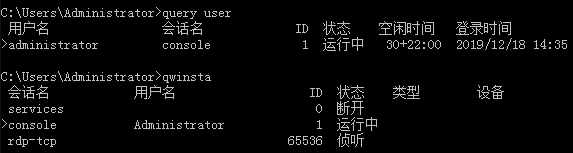

18、查看在线用户

query user / qwinsta

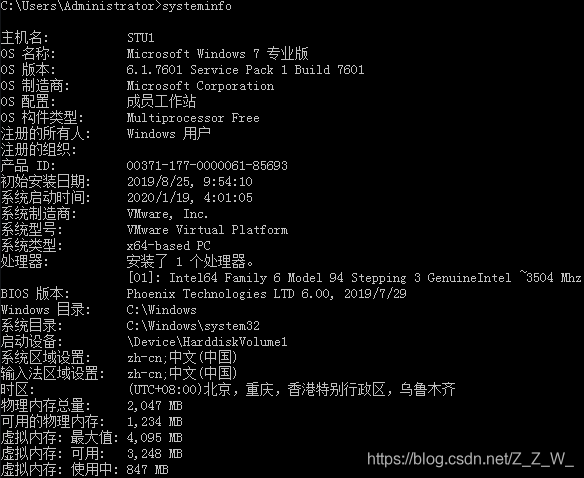

19、查看计算机配置信息

systeminfo

20、查看补丁安装情况

wmic qfe

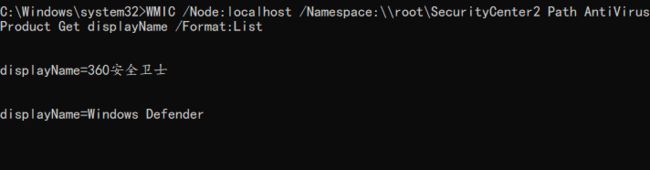

21、查询杀毒软件安装情况

WMIC /Node:localhost /Namespace:\\root\SecurityCenter2 Path AntiVirusProduct Get displayName /Format:List

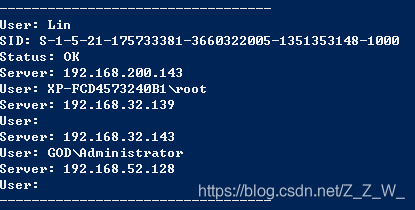

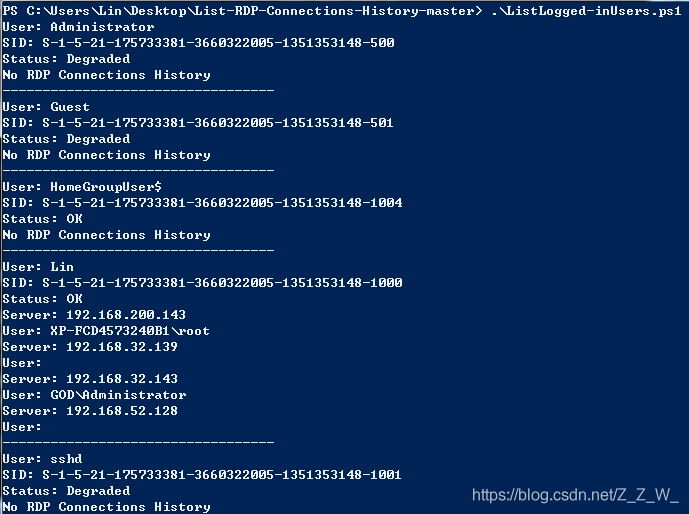

22、获得Windows系统的远程桌面连接历史记录

https://github.com/3gstudent/List-RDP-Connections-History

用powershell运行脚本

根据远程桌面连接历史记录,就能定位出关键的服务器

Chrome 历史浏览文件

Chrome 历史浏览文件保存在History文件中,该文件在各大操作系统位置大致如下(参考这里):

Linux

/ home /

Mac

/ Users /

Windows XP

C:\ Documents and Settings \

Windows Vista 以及之后的版本

C:\ Users\

Firefox 历史浏览文件

Firefox 历史浏览文件保存在places.sqlite文件中,该文件在各大操作系统位置大致如下(参考这里):

Linux

/ home /

Mac

/ Users /

/ Users /

Windows XP、2000

C:\ Documents and Settings \

Windows Vista 及更高的版本

C:\ Users \