天津攻防大赛(没有总结好)

概念:

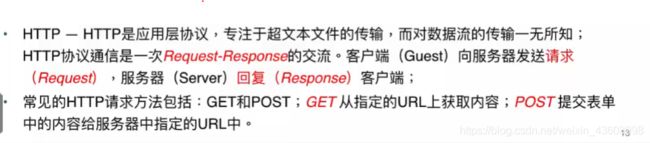

扫描技术

主机安全扫描技术:主要针对系统中不适合的设置脆弱的口令,以及针对其他同安全规则相抵触的对象进行检查等。

网络安全扫描技术:通过执行一些脚本文件模拟对系统进行攻击的行为并记录系统的反映从而发现其中的漏洞。

(AWVS–Web扫描)

注入技术

SQL注入漏洞形成原因

客户端–请求–>脚本引擎–请求–>数据库

客户端<–返回–脚本引擎<–返回–数据库

SQL注入的定义:很多应用程序都使用数据库来存储信息。SQL命令就是前段应用程序和后端数据库之间的借口。攻击者可利用应用程序根据提交的数据动态生成SQL命令的特性,在URL,表单域,或者其他的输入域中输入自己的SQL命令,改变SQL命令的操作,将被修改的SQL命令注入到后端数据库引擎执行。

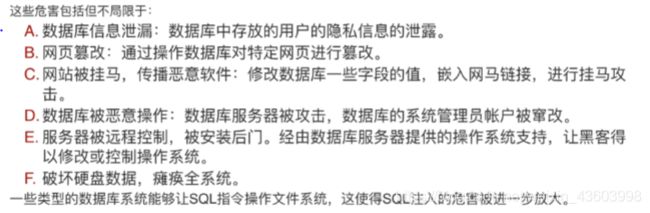

SQL 注入的危害:

钓鱼攻击

钓鱼攻击是一种企图从电子通讯中,通过伪装成熟人或者重要单位以获取如用户名,密码和信用卡明细等个人敏感信息的犯罪诈骗过程。这些通信都声称(自己)来自社交网站拍卖网站\网络银行,电子支付网站\网络管理员,以此来引诱受害人的轻信。网钓通常是通过E-mail或者即时通信进行。它常常引导用户到URL与界面外观与真正网站几无二致的假冒网站输入个人数据。

取证方法

扫描取证

使用命令 http:request.uri matches “wvs”

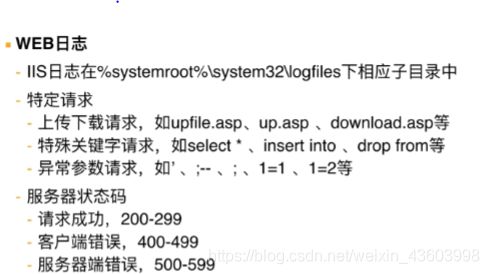

web取证

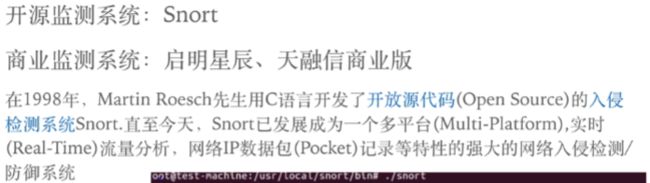

入侵检测系统

数据包分析

WireShark工具

ctrl+f快捷键调出自定义搜索:

搜索方式:显示过滤器,十六进制值,字符串

搜索范围:数据包列表,数据包信息(info字段),数据包比特

常用组合:在数据包比特中搜索字符串

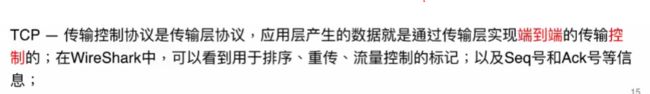

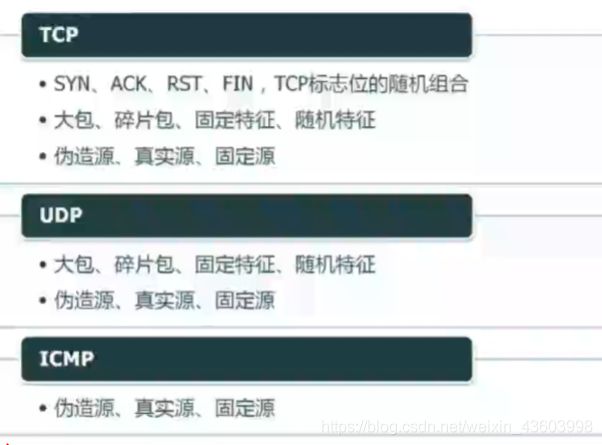

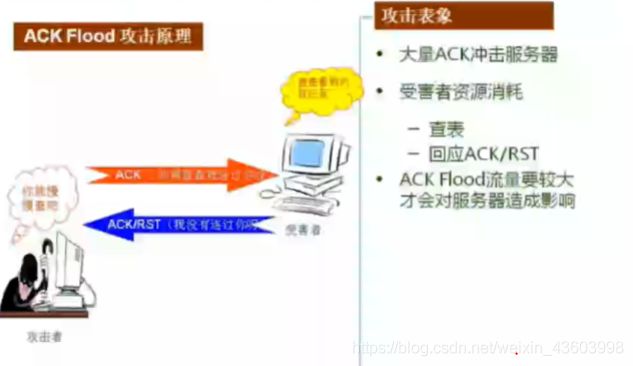

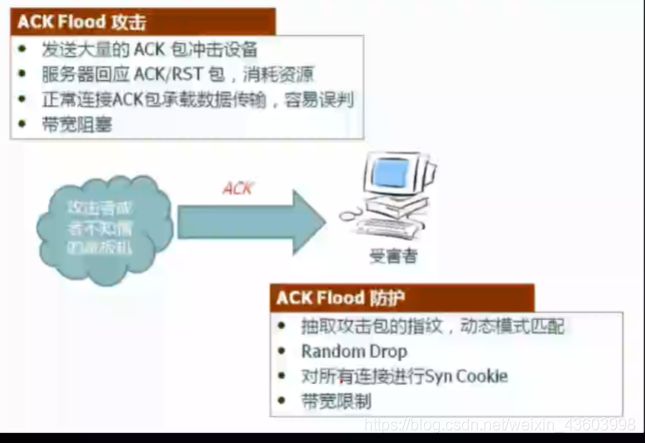

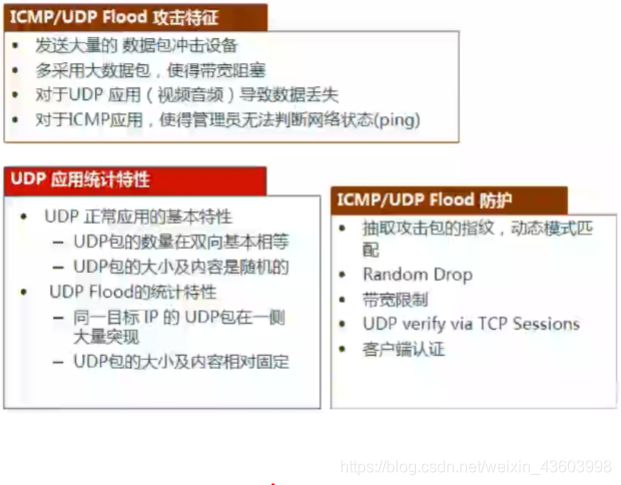

Ddos攻防

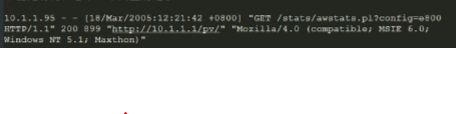

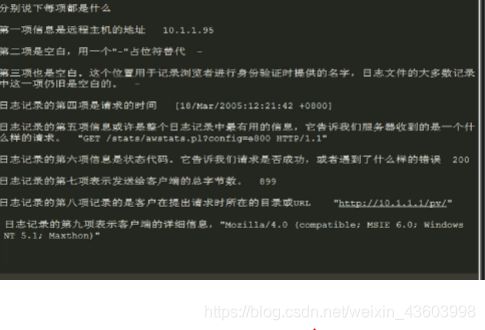

WEB日志格式apache为例

铁人三项赛数据赛样题分析

猜测:http.contains.login–>外网地址

数据包1http and ip.addr == 219.239.105.18–>找到最后一个admin 找正确用户名和密码,–>追踪–>找登录成功

换数据包2 http and ip.addr ==219.239.105.18找GET—>(3)不确定

换数据包3http and ip.addr ==219.239.105.18查找–>(4)

数据包2追流–>(3)确定

(4)–>找KEY

(5)–>破解目录

渗透测试实验

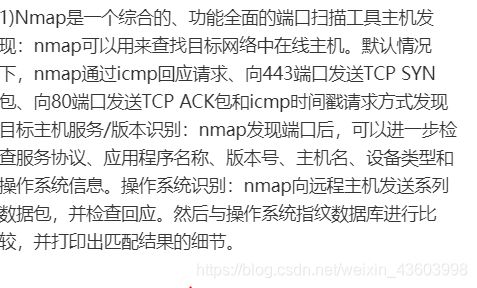

NMAP

nmap端口扫描命令

保存文件名1.xml

nmap -oX 1.xml 192.168.1.3

地址C:\Documents and settings\Administrator

NMap的目的是干什么?

AWVS–Web扫描

逆向工程

工具:Ollydbg

汇编代码窗口:显示反汇编代码,显示循环,跳转位置等信息。

寄存器窗口:实时显示CPU

Kali网络环境设置

目的掌握网卡,ssh,apache配置与开启

原理在终端下,修改/etc/network/interfaces网卡文件,启动

ssh和apache服务。

环境 kali(账号:root密码simplexue123),输入命令“init5”切换图形界面

在右键打开终端时,首先输入“su root”,此操作必须先执行字母大小写切换shift+字母

修改网卡

在cmd中输入命令vim /eyc/network/interfaces配置完成reboot重启系统自动获取ip地址。

iface lo 一般指本地环回接口,加入包是由一个本地进程为另一个本地进程产生是,它们通过外出链的‘lo’接口,然后返回进入链的‘lo’接口。lface eth0网卡为系统正在使用的网卡,其中的参数dhcp指定了网卡获得ip的方式为DHCP

如果kali linux系统采用静态地址方式上网,需要修改etc/network/interfaces配置文件。IP地址根据具体情况修改。

iface th0 inet static //配置eth0使用默认的静态地址

address 17230.1.160 //配置eth0的IP地址

netmask 255.255.0.0 //配置eth0的子网掩码

采用静态IP地址的方式,还需要手动设置DNS配置文件,在终端中输入命令vi/etc/resolv.conf入DNS地址,上述都设置完毕后重启一下系统。

开启ssh和apache2服务

开启ssh服务,自爱终端界面里面输入vi/etc/sshdd_config.将#passwordAuthenticationyes的注释去掉。输入命令service ssh start 或/etc/init.d/ssh start.启动ssh服务。

在终端中输入命令vi/etc/apache/ports.conf修改apache2的默认端口号。

把监听端口修改为“8080”,按ESC键->:wq,保持推出。

在终端中输入service apache2 start 或/etc/init.d/apache2 start,没有显示错误,表示启动成功。

在浏览器地址栏里输入http://localhost:8080,然后回车。

渗透流程

1目标范围划定2信息搜集3目标发现4目标枚举5漏洞映射6社会工程学7漏洞利用8提权9持续控制目标10文档和报告

探测工具

ping命令是检查主机是否在线的工具。

原理发送 ICMP ECHO REQUEST包到主机,如果目标主机在线并且不堵塞ping 请求,将回复 ICMP ECHO REPLY 包

ping目标主机命令:

-c (count,ECHO_REQUEST包发送数量)

-i(interface address:原地址网络接口。该参数可以 是IP地址或网卡名称)

-s( packetfsize;指定要发送的数据字节数。默认是56,然后再与8字节的ICMP头数据组合成64字节的ICMP数据。)

ping -c 5 -s 200 发送5个大小为2000字节的数据包

arping是一个在LAN中使用ARP地址解析协议发现目标主机的工具。arping工具测试特定IP地址在网络中是否在线。该命令只能运行本地局域网内,无法跨越路由器和网关,常用的选项为arping -c,在终端中输入命令arping -c 5 192.168.1.3,发送4个ping数据包到目标主机。

fping命令同时向多个主机发送ping(ICMP ECHO)请求,fping通过监听目标主机的回复来判断主机是否可用。如果主机发送回应将会从目标记录清单中删除,如果目标主机不响应,该主机将会被记作为不可达。默认情况下,fping将尝试向 每个目标发送三个ICMP ECHO包。

在终端中输入命令hping 3回车后可以打开Tcl脚本交互式界面。向目标主机192.168.1.3发送一个icmp echo request请求数据包。在终端中输入命令hping recv eth0用户监听返回的数据包。

nbtscan通过扫描IP地址获取目标NetBIOS名字信息的工具,生产包含对应主机IP 地址,NetBIOS计算机名,可用服务,登录用户名和MAC地址的报告,在终端中输入命令nbscan 192.1681.3查看目标主机的NETBIOS信息

在终端中输入nbscan -hv 192.168.1.3,参数-hv为查看主机运行服务。

系统识别

p0f是用被动方式探测目标主机操作系统类型的工具,在命令终端中输入命令p0f -o/root/p0f.log,把登录信息保存到p0f.log文件中。

在打开另外一个终端,在终端中输入命令ftp 192.168.1.3 .登录目标主机的FTP服务器(用户名adminstrator 密码:Simplexue123)

在终端中输入命令cat/root/p0f.log查看探测结果,显示没有成功探测出系统类型(理论上可以弹出目标系统类型,建议换其他目标主机测试)

xprobe2是一个主动的操作系统识别工具。通过模糊签名匹配,可能性猜测,同时多匹配和签名数据库来识别操作系统。在终端喜爱输入命令xprobe2 192.168.1.3探测目标主机操作系统类型,从探测信息看,只探测出是windows系统,具体版本并没有判断正确。

最强端口扫描器nmap利用nmap命令探测出目标系统开放的端口和服务类型

nmap 192.168.1.3 对目标主机进行端口扫描

nmap -sT 192.168.1.3 使用-sT来实现tcp全连接扫描,与目标端口进行三次握手,尝试建立连接,如果建立连接成功,则说明端口开放,但是扫描速度慢。

nmap -sS 192.168.1.3 使用SYN扫描(-sS),该选项也称为“半开连接”或者“SYN stealth”.nmap发送syn包后等待回应,如果接收SYS.ACK包说明端口开放,如果收到RST包,说明端口关闭;如果没有回应或者回应icmp 不可达错误信息,则说明端口被过滤。

nmap -sN -p21,22,80,1433,3306,3389 192.168.1.3 参数-sN,即NULL扫描,不会设置任何控制位,参数-p选项针对特定的端口进行扫描。

nmap -sV 192.168.1.3 参数-sV探测服务版本。

nmap -sN -p 21,22,80,1433,3306,3389 192.168.1.3 -oX dk.html 参数-oX在当前目录下生成dk.html文件,用于保存扫描信息。

cat dk.html 查看扫描信息。

强大的数据包处理程序scapy

目的利用scapy工具构造arp,icmp 数据包,发送到目标主机,根据应答包推测目标系统存活情况。

原理 scapy 是PYTHON写的一个功能强大的交互式数据包处理程序,可用来发送,嗅探,解析和伪造网络数据包,常常被用到网络攻击和测试中。

启动scapy工具,在cmd中输入scapy

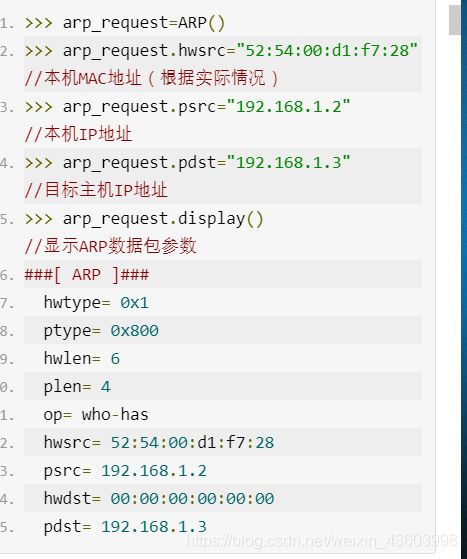

ARP().display()发送一个ARP请求包,显示出数据报模板

sr1(arp_request)发送数据包。display()函数也可以应用于创建ARP对象,用来验证已经更新配置的值。sr1()函数可以用来发送ARP请求包,并且可以返回相应。但是sr1()函数,只能接收一个响应包。

使用scapy对目标主机扫描

在cmd输入scapy ,输出信息显示了启动scapy成功。

ARP().display() 发送ARP请求包,显示出数据报模板。

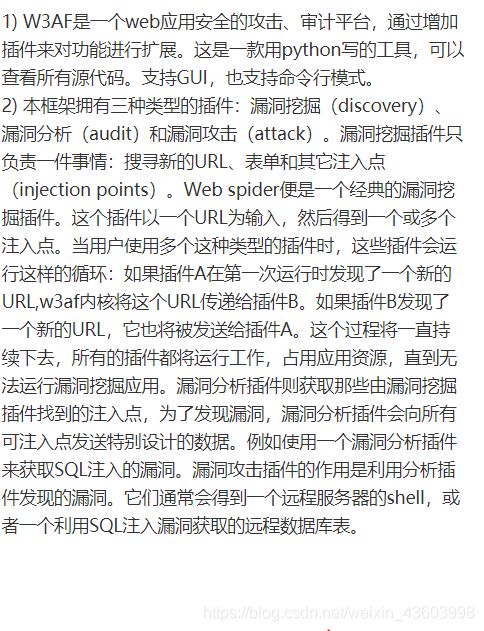

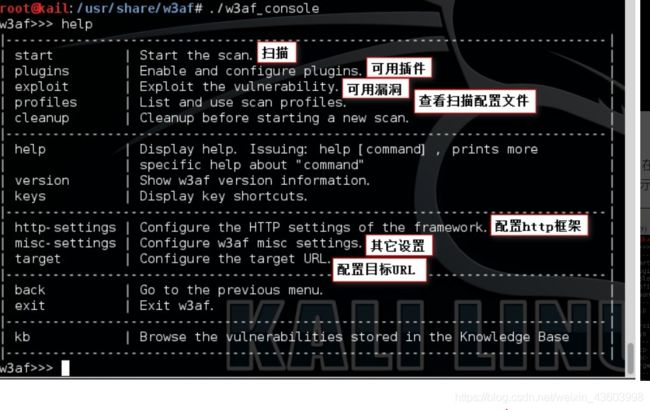

WEB应用程序攻击和检查框架w3af

在cmd中输入w3af_console,启动控制台。

1