Spring Boot通过AOP实现权限控制

目录

前言

拦截器弊端

AOP+注解实现权限控制

1、定义权限控制的注解

2、定义AOP切面

3、在控制层使用注解进行拦截

4、运行结果

总结

前言

相信很多人做过的系统中,都有权限分配的需求,我们根据业务规则去指定哪些人可以进行哪些操作,特别是在一些网站的后台管理系统中更为常见。

实现权限拦截、管理的方式有多种,拦截器、过滤器、AOP、AOP+注解,甚至最low的在每个业务方法进行判断(这种方法简直就是犯罪),那么到底怎样才是最优雅的方式呢?

首先过滤器、在每个业务方法做判断,这两个博主没用过,相信有意识的朋友也不会去用。接下来说说拦截器和AOP。

拦截器弊端

先说说拦截器,一开始的时候我也用拦截器去实现,毕竟SSM、Spring Boot去做拦截器很方便,也会自动为我们注入请求体、响应体,所以我们获取请求参数、用户信息都是行云流水般顺畅。但是呢,拦截器不够灵活,为什么这么说呢?

因为你不可能把系统中所有的API都拦下来吧?你总要把登录的接口、不需要登录或者不需要权限也可以访问的接口给暴露出去,那么如果你用拦截器的话,就需要配置哪些路径不需要拦截,这是很费篇幅的,就算你用表达式匹配,如果有多个模块呢?总不能每一个API接口的前缀都一样吧?

所以这时候就有点繁琐了,而且用拦截器不能实现更高级的功能,不够灵活。

AOP+注解实现权限控制

为什么不直接使用AOP呢?这样还得自定义注解,不麻烦吗?

如果没有注解,就需要写切入点的表达式,虽然这个表达式很灵活,但是在一定场景下并不好用,比如在同一个类中的几个方法,我只想拦截其中的某几个,那这个表达式写起来会很长,倒不如在需要拦截的方法上加一个自定义注解,我们拿到注解的值之后和用户信息去匹配,验证是否有权限。

关于这种方式的优点,不多说,相信大家在下面的例子中可以体会到。

1、定义权限控制的注解

package com.dosion.wang.demo.annotation;

import java.lang.annotation.*;

/**

* 作用在方法上,在运行时通过反射获取信息、将注解加到javadoc中、允许子类继承

* @author 秋枫艳梦

* @date 2019-07-18

* */

@Target(ElementType.METHOD)

@Retention(RetentionPolicy.RUNTIME)

@Documented

@Inherited

public @interface AuthCheck {

//所操作的业务对应的权限ID

String authId();

}

2、定义AOP切面

package com.dosion.wang.demo.aop;

import com.alibaba.fastjson.JSON;

import com.dosion.wang.demo.annotation.AuthCheck;

import org.aspectj.lang.ProceedingJoinPoint;

import org.aspectj.lang.annotation.Around;

import org.aspectj.lang.annotation.Aspect;

import org.aspectj.lang.annotation.Pointcut;

import org.springframework.stereotype.Component;

import org.springframework.web.context.request.RequestContextHolder;

import org.springframework.web.context.request.ServletRequestAttributes;

import javax.servlet.http.HttpServletRequest;

/**

* AOP权限拦截器

* @author 秋枫艳梦

* @date 2019-07-18

* */

@Aspect

@Component

public class PermissionAOP {

//拦截所有被注解AuthCheck标注的方法

@Pointcut("@annotation(com.dosion.wang.demo.annotation.AuthCheck)")

private void pointAll(){}

/**

* 环绕增强,验证权限

* @param joinPoint 目标对象

* @param authCheck 自定义的注解,Around必须这样写,否则自定义的注解无法传入

* */

@Around("pointAll() && @annotation(authCheck)")

public Object before(ProceedingJoinPoint joinPoint, AuthCheck authCheck) throws Throwable {

//先拿到Request请求体

ServletRequestAttributes attributes = (ServletRequestAttributes) RequestContextHolder.getRequestAttributes();

HttpServletRequest request = attributes.getRequest();

System.out.println("此次请求的路径:"+request.getRequestURL());

System.out.println("此次业务操作的权限ID:"+authCheck.authId());

//真实环境下应该是从session或Redis中拿到登录的用户信息,再去与权限ID做匹配

System.out.println("模拟查询数据库或其他存储介质,验证当前用户是否有权限");

//如果传的参数值不是admin,则驳回请求

if (!request.getParameter("message").equals("admin")){

return JSON.parseObject("{\"message\":\"no auth\",\"code\":403}");

}

return joinPoint.proceed();

}

}

3、在控制层使用注解进行拦截

/**

* 返回JSON数组

* @return JSON数据数组

* */

@AuthCheck(authId = "获取用户列表")

@RequestMapping(value = "/list")

public Object listData(){

List> mapList = new ArrayList<>();

Map dataMapOne = new HashMap<>();

dataMapOne.put("name","张三");

dataMapOne.put("age",25);

dataMapOne.put("sex",0);

Map dataMapTwo = new HashMap<>();

dataMapTwo.put("name","李四");

dataMapTwo.put("age",23);

dataMapTwo.put("sex",1);

mapList.add(dataMapOne);

mapList.add(dataMapTwo);

return JSON.toJSON(mapList);

} 4、运行结果

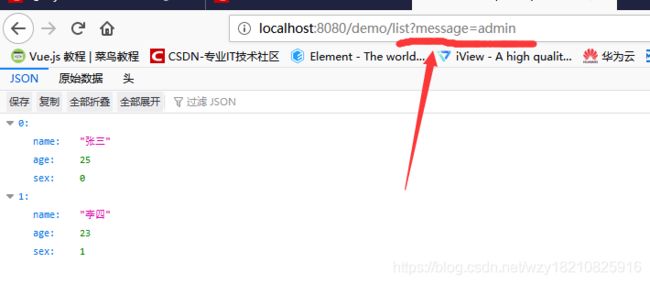

当我们访问对应的API时,如果给的参数message的值是admin:

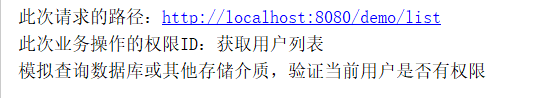

后台打印:

当我们的message的值不是admin:

总结

以上只是模拟场景,真实场景下一般从session中获取用户信息,与注解中的权限ID作为参数,去数据库查询是否有权限。

可以看得出来,这种方式非常简洁,很灵活,而且代码的侵入性很低,我们只是在需要拦截的方法上增加了一个注解,就实现了对权限的控制,完全不需要大量的代码穿插在业务逻辑中,这也是AOP的理念之一。