系统可靠性、安全性及系统性能评测

1、系统可靠性

系统正常运行的概率

系统平均无故障时间(MTBF)两次故障间系统能够正常工作的时间平均值,=1/失效率。

系统平均修复时间(MTRF)从故障发生到修复平均所用的时间。用于表示计算机的可维修性。

可用性(A):表示使用效率。=MTBF/(MTBF+MTRF)。

系统可靠性模型:

串联系统:可靠性=各子系统可靠性相乘

失效率=各子系统失效率相加。

并联系统:r=1-(1-R1)*(1-R2)*...*(1-Rn)

失效率=1/(1/失效率*(1+2+...+n)*1/j)

冗余系统:

m模冗余系统由m个(m=2n+1为奇数)相同的子系统和一个表决器组成,经过表决器表决后,m个子系统中占多数相同结果的输出,如图所示:

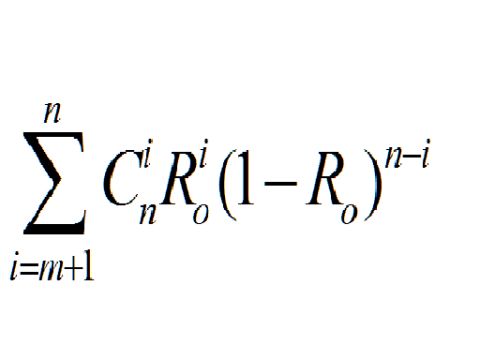

在n个子系统中,只有m+1个或m+1个以上子系统能正常工作,系统就能正常工作,输出正确结果。假设表决器是完全可靠的,每个子系统的可靠性为Ro,则m模冗余系统的可靠性为:

2、数据安全与保密

对称加密技术:加密与解密是相同或相关的。

非对称:加密与解密不同。分为公钥和私钥最典型的就是RSA算法

DES算法:数据加密标准算法。它的密钥长度是56位

AES加密算法

AES加密算法是密码学中的高级加密标准,该加密算法采用对称分组密码体制,密钥长度的最少支持为128、192、256,分组长度128位,算法应易于各种硬件和软件实现。密钥长度的最少支持为128、192、256

RSA加密算法

RSA加密算法是目前最有影响力的公钥加密算法,RSA是第一个能同时用于加密和数宇签名的算法,RSA加密算法基于一个十分简单的数论事实:将两个大素数相乘十分容易,但那时想要,但那时想要对其乘积进行因式分解却极其困难,因此可以将乘积公开作为加密密钥。

3DES:三重DES算法。两个56位密钥。

RC5:一种对称加密算法。RC5-CBC-Pad,处理任意长度的明文。所以RC5适用于大量明文加密的情况。

IDEA算法:国际数据加密算法。密钥长度为128位。PES算法,旧称。对称加密算法。只能用来进行数据加密

信息摘要:

实质就是单向散列函数。哈希算法。有MD5,SHA散列值分别为128和160位,要比MD5安全性要高。如银行卡密码,不让操作员看到的话,就是用的信息摘要。

数字签名:签名就是在信息的后面再加上一段内容(信息经过hash后的值),可以证明信息没有被修改过。hash值一般都会加密后(也就是签名)再和信息一起发送,以保证这个hash值不被修改。

只有私钥加密的文章用公钥才能够解开(都是发送者的私钥和公钥)。

数字时间戳技术:是数字签名的变种,强调电子文件的日期和时间安全保护

SSL协议:安全套接层协议,主要用于提高应用程序间数据的安全系数。涉及到TCP/IP

总结一下方便记忆:一般来说:后缀为SA就是签名算法,后缀为ES为加密算法 ,后缀为HA的摘要算法。

对称加密:加密和解密使用同一个密钥

DES:Data Encryption Standard,56bits

3DES:

AES:Advanced (128, 192, 256bits)

Blowfish,Twofish

IDEA :128位

RC6,CAST5

非对称加密算法:

RSA(加密,数字签名)

DSA(数字签名)

ELGamal

单项散列(哈希算法):信息摘要,验证数据完整性

md5: 128bits、sha1: 160bits、sha224 、sha256、sha384、sha512

非对称加密详解

基于一对公钥/密钥对

用密钥对中的一个加密,另一个解密

实现加密:

接收者

生成公钥/密钥对:Public和Secure(以下简称P和S)

公开公钥P,保密密钥S

发送者

使用接收者的公钥来加密消息M

将P(M)发送给接收者

接收者

使用自身私钥S来解密:M=S(P(M))

实现数字签名:

发送者

生成公钥/密钥对:P和S

公开公钥P,保密密钥S

使用密钥S来加密消息M

发送给接收者S(M)

接收者

使用发送者的公钥来解密M=P(S(M))

结合签名和加密

分离签名

总结:

数据传输无外乎两方面内容:1、数据的安全传输 2、数据的来源可靠

假设A和B进行通信,A用B的公钥加密数据,该数据只能由B用自己的私钥机密,这就确定了数据的安全传输。

而数据签名是A用自己的私钥加密数据,B如果能用A的公钥解密,即可确定数据来源为A,这就确保了数据来源的可信度。

软考考点:CA认证过程:

.证书的签发:

a.服务方 S 向第三方机构CA提交公钥、组织信息、个人信息(域名)等信息并申请认证;

b.CA 通过线上、线下等多种手段验证申请者提供信息的真实性,如组织是否存在、企业是否合法,是否拥有域名的所有权等;

c.如信息审核通过,CA 会向申请者签发认证文件-证书。

证书包含以下信息:申请者公钥、申请者的组织信息和个人信息、签发机构 CA 的信息、有效时间、证书序列号等信息的明文,同时包含一个签名;

签名的产生算法:首先,使用散列函数计算公开的明文信息的信息摘要,然后,采用 CA 的私钥对信息摘要进行加密,密文即签名;

d.客户端 C 向服务器 S 发出请求时,S 返回证书文件2;

e.客户端 C 读取证书中的相关的明文信息,采用相同的散列函数计算得到信息摘要,然后,利用对应 CA 的公钥解密签名数据,对比证书的信息摘要,如果一致,则可以确认证书的合法性,即公钥合法;

f.客户端然后验证证书相关的域名信息、有效时间等信息;

g.客户端会内置信任 CA 的证书信息(包含公钥),如果CA不被信任,则找不到对应 CA 的证书,证书也会被判定非法。

在这个过程注意几点:

1.申请证书不需要提供私钥,确保私钥永远只能服务器掌握;

2.证书的合法性仍然依赖于非对称加密算法,证书主要是增加了服务器信息以及签名;

3.内置 CA 对应的证书称为根证书,颁发者和使用者相同,自己为自己签名,即自签名证书;

4.证书=公钥+申请者与颁发者信息+签名;

如2017年上半年第9题:

假定A\B分别 从l1,l2两个CA处取得了各自的证书,(l1,l2公钥互换)是AB互信的必要条件。

3、计算机网络安全

网络安全受到威胁的原因:

1、秘密信息2、网络存在缺陷3、传输4、网络协议存在不完善。

存储安全:

1、用户标识与验证2、存取权限3、安全监控4、病毒5、数据加密

传输加密:

1、链路2、节点3、端到端加密

VPN技术:虚拟专用网络:

把协议封装到虚拟的管道之上,然后通过公网传输。

防火墙:

1、包过滤防火墙:建立在网络层上,数据连接状态的变化。如屏蔽路由器防火墙

2、应用代理网关防火墙:内网访问外网,适用应用层。如双穴主机防火墙

3、状态检测技术防火墙:上两者综合体。如屏蔽主机防火墙就带上面两种防火墙,并且堡垒主机放到内部局域网中

屏蔽子网防火墙:将堡垒主机和应用网关放到屏蔽子网(DMZ非军事区)中,再加外网路由防火墙和内网路由防火墙。最安全的。

两个DMZ区,安全更安全但开销更大。