-

Spamcarver

用kali下载图片

root@sch01ar:~# wget http://ctf5.shiyanbar.com/stega/spamcarver/spamcarver.jpg

用binwalk查看是否有隐藏的文件

root@sch01ar:~# binwalk /root/spamcarver.jpg

隐藏着一个zip文件

用foremost分离出文件

root@sch01ar:~# foremost /root/spamcarver.jpg

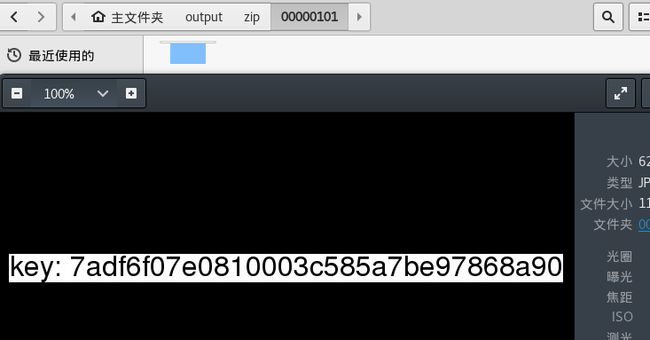

在/root/output/的目录下,得到flag

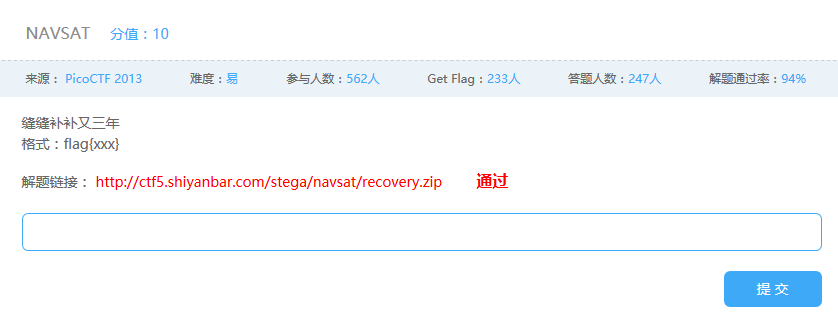

缝缝补补又三年:

下载zip文件,打开

key.txt文件打不开,flag应该就在里面

用c32打开文件,flag直接显示出来

也可以把开头的两个??修改成PK,然后就能打开key.txt

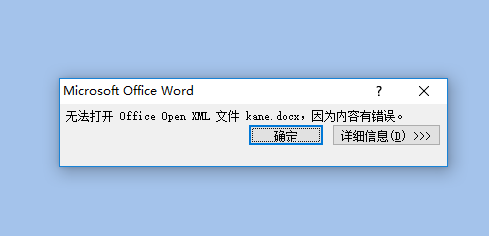

In Hex, No One Can Hear You Complain:

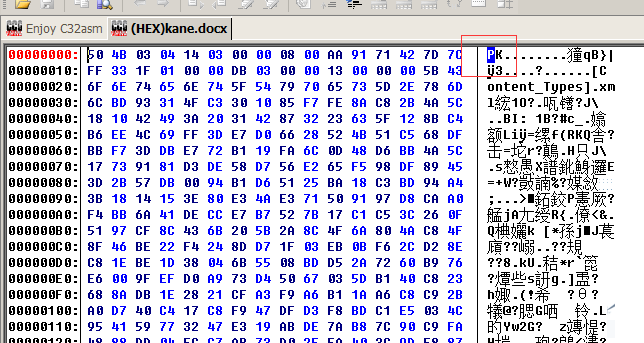

下载docx文件,直接打开,打不开

用c32打开

是个压缩文件,改个zip后缀打开

找到flag

越光宝盒:

下载图片

图片打不开

用c32打开,发现png头不对

把90 47 4E 47 0E 1A 0A 1A修改成89 50 4E 0D 0A 1A 0A

保存,打开图片,得到flag

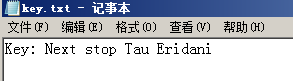

Dark Star:

下载文件

用binwalk查看,里面有很多的image文件

root@sch01ar:~# binwalk /root/darkstar.img

用foremost分离文件

root@sch01ar:~# foremost /root/darkstar.img

分离出一个png图片,打开,得到flag

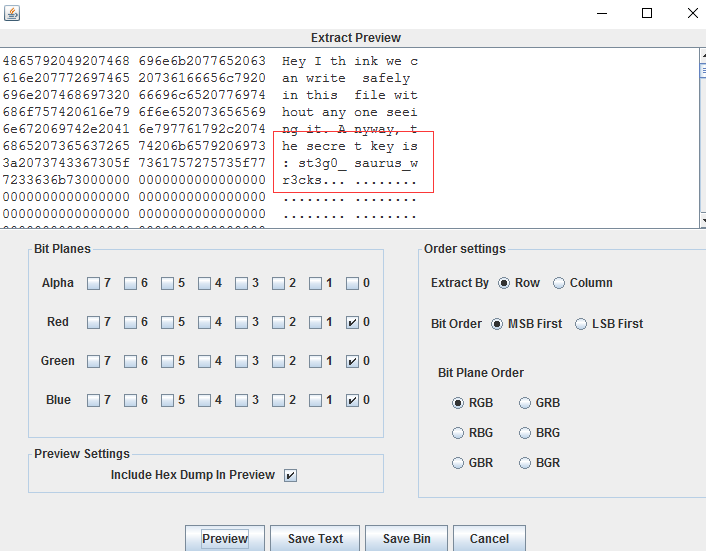

Chromatophoria:

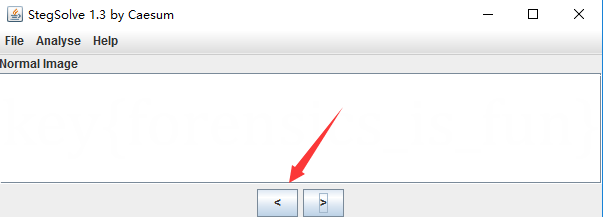

下载图片,用Stegsolve打开

然后选择

勾起这三个勾,然后点击Preview

发现flag

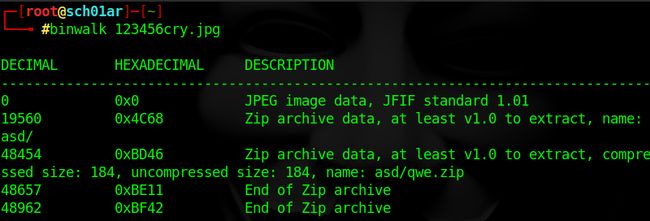

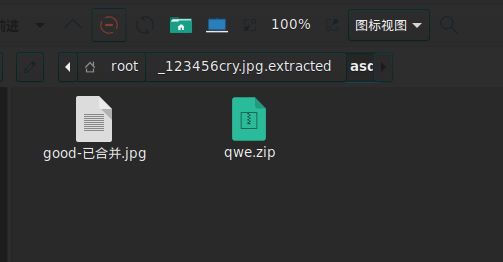

九连环:

先看一下是否有隐藏的文件

图片里隐藏有zip文件

分离出来

分离出的zip文件里有一个图片和一个压缩包,都需要密码

使用binwalk直接分离图片和压缩文件

┌─[root@sch01ar]─[~] └──╼ #binwalk -e 123456cry.jpg

图片被直接分离出来

-

FIVE1

题目提示

图片内有五位数密码

图片:

下载图片

┌─[root@sch01ar]─[~] └──╼ #wget http://ctf5.shiyanbar.com/stega/FIVE1/1111110000000000.jpg

下载完图片后查看图片是否有隐藏的文件

┌─[root@sch01ar]─[~] └──╼ #binwalk 1111110000000000.jpg

有一个zip的隐藏文件,zip里有一个hacker.jpeg的图片

foremost分离jpg图片和zip压缩包

┌─[root@sch01ar]─[~] └──╼ #foremost 1111110000000000.jpg

但是zip文件有密码

fcrackzip爆破一下密码

┌─[root@sch01ar]─[~/output/zip] └──╼ #fcrackzip -b -u -l 1-5 00000014.zip

得到密码,FC00

打开hacker.jpeg又是一张图片

用c32打开,拉到最后,看到一句话

echo "LS0uLi4gIC4tICAuLi4uLiAgLS0uLi4gIC4tICAuLi4uLiAgLi0gIC0tLi4uICAuLi4uLSAgLi4uLS0gIC0tLS4uICAtLS0tLiAgLi4uLi0gIC4tICAtLS0tLSAgLiAg" >1.txt

对echo后的语句进行base64解码

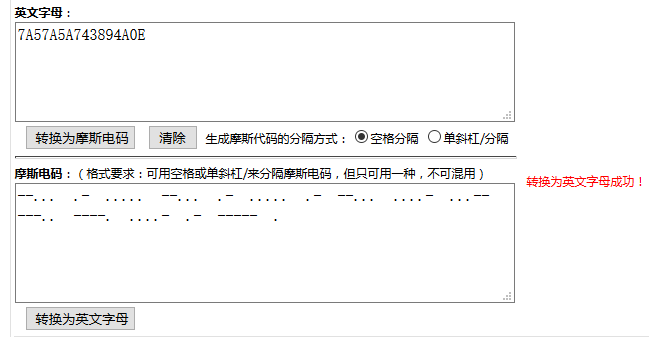

解出了一串摩斯密码

--... .- ..... --... .- ..... .- --... ....- ...-- ---.. ----. ....- .- ----- .

解密

结果为:7A57A5A743894A0E

拿去进制转换得不出什么有用的东西

拿去md5解密,得到admin,admin就是flag

-

欢迎来到地狱

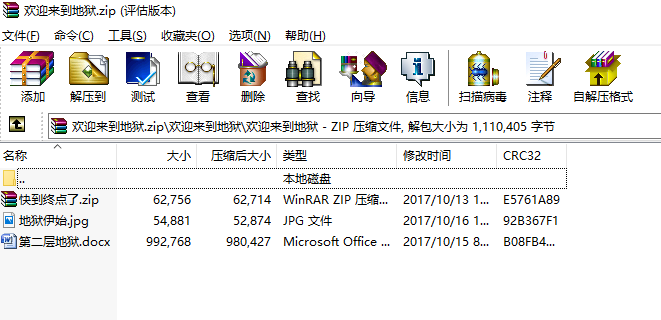

欢迎来到地狱.zip里有三个文件

从地狱伊始.jpg开始

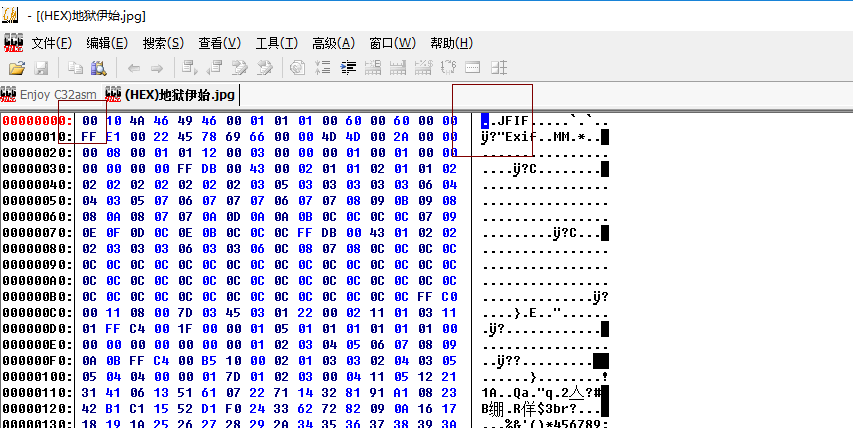

图片无法正常显示

用c32打开,看看文件头是否是正常的

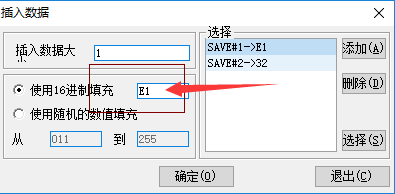

文件头前少了FF D8 FF E1,添加上去,编辑->插入数据

在此处依次添加E1,FF,D8,FF

添加完后保存,图片就可以正常显示

有一个百度云的链接,https://pan.baidu.com/s/1i49Jhlj,打开,是一个音频文件

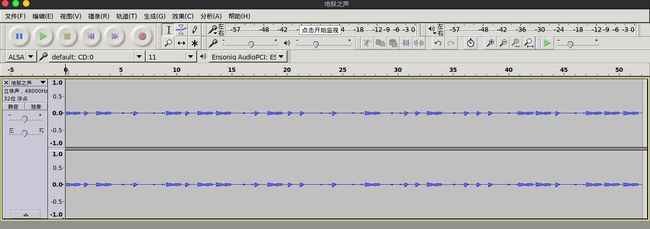

下载,用Audacity打开

目测为摩斯密码

按照上图的方式,得到一串摩斯密码

-.- . -.-- .-.. . - ..- ... --. ---

解密

解密结果为KEYLETUSGO

第二层的word文档的密码就是letusgo,不是LETUSGO

用密码letusgo打开文档

只有一个狗的图片还有一段话,检查一下文档是否有隐藏的文字

检测到存在隐藏文字

既然有隐藏文字,那就显示这些隐藏的文字

![]()

得到了隐藏的文字

image steganography,图片隐写

把word文档里的狗的图片保存下来,用工具看一下图片里隐写了些什么

得到一个key,这个key就是下一关的密码

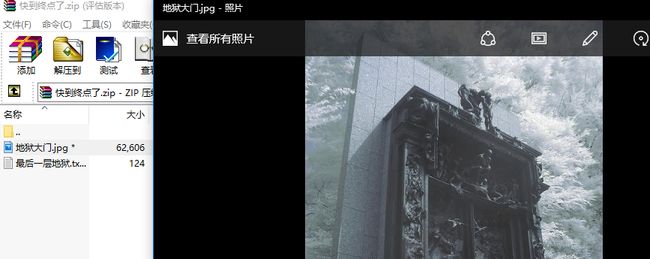

一个地狱大门.jpg和最后一层地狱.txt

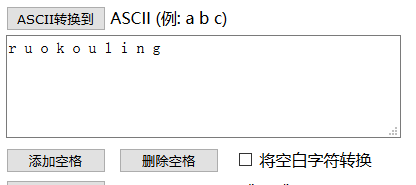

一串二进制

01110010011101010110111101101011011011110111010101101100011010010110111001100111

八个为一组进行转换

转得的ascii码值

ruokouling,即弱口令

查看一下地狱之门.jpg是否有隐藏的文件

┌─[root@sch01ar]─[~] └──╼ #binwalk 地狱大门.jpg

有一个隐藏的zip压缩包

分离文件

但是需要密码打开压缩包里面的内容

根据二进制解出的提示,密码可能是弱口令,Password成功

里面的txt里有一段话,还有一段密文

根据这段话,可得到三个解密方法

首先对

VTJGc2RHVmtYMTlwRG9yWjJoVFArNXcwelNBOWJYaFZlekp5MnVtRlRTcDZQZE42elBLQ01BPT0=

进行base64解密,得到

U2FsdGVkX19pDorZ2hTP+5w0zSA9bXhVezJy2umFTSp6PdN6zPKCMA==

再进行Rabbit解密,得到

fxbqrwrvnwmngrjxsrnsrnhx

最后进行凯撒密码的解密,得到所有可出现的结果

kcgvwbwasbrslwocxwsxwsmc ldhwxcxbtcstmxpdyxtyxtnd meixydycudtunyqezyuzyuoe nfjyzezdveuvozrfazvazvpf ogkzafaewfvwpasgbawbawqg phlabgbfxgwxqbthcbxcbxrh qimbchcgyhxyrcuidcydcysi rjncdidhziyzsdvjedzedztj skodejeiajzatewkfeafeauk tlpefkfjbkabufxlgfbgfbvl umqfglgkclbcvgymhgchgcwm vnrghmhldmcdwhznihdihdxn woshinimendexiaojiejieyo xptijojnfoefyjbpkjfkjfzp yqujkpkogpfgzkcqlkglkgaq zrvklqlphqghaldrmlhmlhbr aswlmrmqirhibmesnminmics btxmnsnrjsijcnftonjonjdt cuynotosktjkdogupokpokeu dvzopuptluklephvqplqplfv ewapqvqumvlmfqiwrqmrqmgw fxbqrwrvnwmngrjxsrnsrnhx gycrsxswoxnohskytsotsoiy hzdstytxpyopitlzutputpjz iaetuzuyqzpqjumavuqvuqka jbfuvavzraqrkvnbwvrwvrlb

发现有一条密文像拼音

这个就是flag

-

女神又和大家见面了

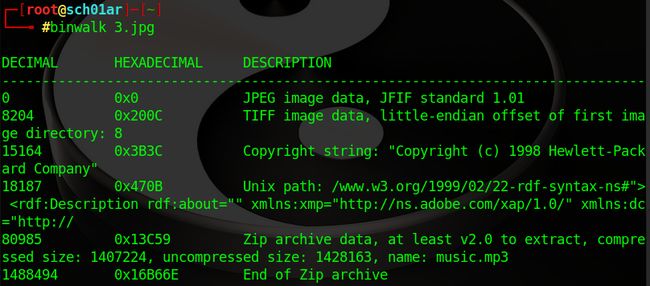

下载图片,用binwalk看一下是否有隐藏文件

┌─[root@sch01ar]─[~] └──╼ #wget http://ctf5.shiyanbar.com/stega/3.jpg

分离文件

分离出的zip压缩包里面有一个mp3文件和txt文件

查看txt文件里的内容

可能是音频隐写

用MP3Stego来查看

Decode.exe -X -P simctf music.mp3

输出了一个music.mp3.txt的文件,打开

是一串密文,base64解密一下

得到flag

-

so beautiful so white

题目提示:压缩包的密码在白色图片中

white.zip文件中有两个文件

一个有解压密码的zip.zip,里面应该有发flag,还有一个password.png的白色图片,解压密码应该在里面

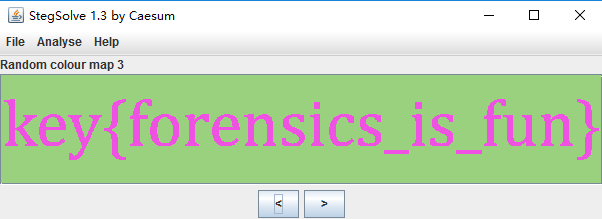

Stegsolve打开password.png,为一张空白图片

点击这个按钮几次,就会得到一个key

这个key应该就是zip.zip的解压密码

里面有个a.gif,但是不能正常显示

可能文件头有问题,用c32打开

前面的GIF8没有了,把文件头补上去,47 49 46 38

打开gif动图可以看到一个小熊,然后一串字符串一闪而过

用Stegsolve打开

选择Frame Browser

点击这个按钮,依次看每一帧图片

最终得到flag,CTF{AS3X}

-

打不开的文件

看题目名,估计就是和文件头有关

gif文件打不开

用c32打开

文件头少了47 49 46 38,补上去

补完之后打开动图,key在动图的帧中

用Stegsolve打开,得到一串字符串:dGhpcyBpcyBhlGdpZg==

base64解密一下得到key,this is a gif

-

IHDR

图片不能在网站上显示

![]()

下载后能显示

用c32打开

图片提示,Adobe Firework CS5

用Adobe Firework CS5打开图片,移走下方的图片,得到flag

-

Fonts

下载文档,打开,得到flag

-

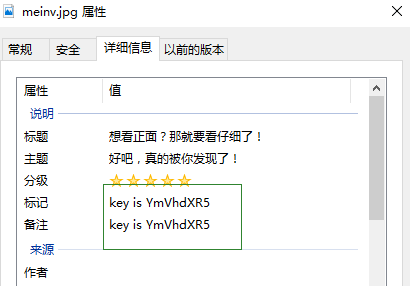

想看正面?那就要看仔细了!

下载图片

右键查看属性

base64解码一下,得到flag

-

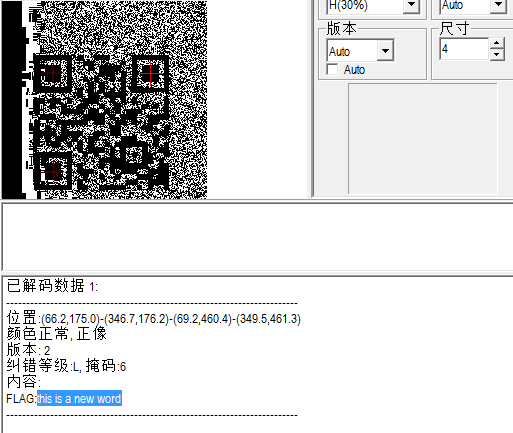

无处不在的广告

下载图片,用Stegsolve打开

在此处找到一个二维码,用qr research扫一下,得到flag