USG5500 配置路由模式下主备备份方式的双机热备份

组网需求:

USG5500作为安全设备被部署在业务节点上。其中上下行设备均为交换机,USG5300A,USG5300B分别充当主设备和备用设备,且均工作在路由模式下。

网络规划如下:

•需要保护的网段地址为192.168.1.0/24,与USG5300的GigabitEthernet 0/0/1接口相连,局部在Trust区域中。

●外部网络与USG5300的GigabitEthernet 0/0/3接口相连,部署在Untrust区域。

●两台USG5300的HRP备份通道接口接口GigabitEthernet 0/0/2部署在DMZ区域。

其中,各安全区域对应的VRRP组虚拟IP地址如下:

。•信任区域对应的VRRP组虚拟IP为地址10.100.10.1/24

•Untrust安全区域对应的VRRP组虚拟IP地址为202.38.10.1/24。

•DMZ区域对应的VRRP组虚拟IP地址为10.100.20.1/24。

网络拓扑:

FW1操作步骤:

1,配置端口IP

[FW1]interface GigabitEthernet 0/0/1

[FW1-GigabitEthernet0/0/1] ip address 10.100.10.2 24

[FW1-GigabitEthernet0/0/1]q

[FW1]interface GigabitEthernet 0/0/2

[FW1-GigabitEthernet0/0/2] ip address 10.100.20.2 24

[FW1-GigabitEthernet0/0/2]q

[FW1]interface GigabitEthernet 0/0/3

[FW1-GigabitEthernet0/0/3] ip address 202.38.10.2 24

[FW1-GigabitEthernet0/0/3]q2,加入对应安全区域

[FW1]firewall zone trust

[FW1-zone-trust]add interface GigabitEthernet 0/0/1

[FW1-zone-trust]q

[FW1]firewall zone dmz

[FW1-zone-dmz]add interface GigabitEthernet0 / 0/2

[FW1-zone-dmz]q

[FW1]firewall zone untrust

[FW1-zone-untrust]add interface GigabitEthernet 0/0/3

[FW1-zone-untrust]q3,配置VRRP组的虚拟IP,注意:在使用模拟器的时候要开启虚拟MAC地址的功能,要不配置的虚IP就无法ping通(在配置VRRP组前,要先配置接口IP)

[FW1]接口GigabitEthernet 0/0/1

[FW1-GigabitEthernet0 / 0/1] vrrp vrid 1 virtual-ip 10.100.10.1 master

[FW1-GigabitEthernet0 / 0/1] vrrp virtual-mac enable

[FW1]接口GigabitEthernet 0/0/3

[FW1-GigabitEthernet0 / 0/3] vrrp vrid 2 virtual-ip 202.38.10.1 master

[FW1-GigabitEthernet0 / 0/3] vrrp virtual-mac enable

[FW1]接口GigabitEthernet 0/0/2

[FW1-GigabitEthernet0 / 0/2] vrrp vrid 3 virtual-ip 10.100.20.1 master如图4所示,配置HR备份通道

[FW1] hrp interface GigabitEthernet 0/0/2

[FW1] hrp启用FW2操作步骤

1,配置端口IP

[FW2]接口GigabitEthernet 0/0/1

[FW2-GigabitEthernet0 / 0/1] ip address 10.100.10.3 24

[FW2-接口GigabitEthernet0 / 0/1]退出

[FW2]接口GigabitEthernet 0/0/2

[FW2-GigabitEthernet0 / 0/2] ip address 10.100.20.3 24

[FW2-接口GigabitEthernet0 / 0/2]退出

[FW2]接口GigabitEthernet 0/0/3

[FW2-GigabitEthernet0 / 0/3] ip address 202.38.10.3 24

[FW2-接口GigabitEthernet0 / 0/3]退出2,加入对应安全区域

[FW2]防火墙区域信任

[FW2-zone-trust]加入接口GigabitEthernet 0/0/1

[FW2区托拉斯]退出

[FW2]防火墙区域dmz

[FW2-zone-dmz]将接口GigabitEthernet 0/0/2加入

[FW2区-DMZ]退出

[FW2]防火墙区域不信任

[FW2-zone-untrust]添加接口GigabitEthernet 0/0/3

[FW2区-不可信]退出3,配置VRRP组的虚拟IP,注意:在使用模拟器的时候要开启虚拟MAC地址的功能,要不配置的虚IP就无法ping通(在配置VRRP组前,要先配置接口IP)

[FW2]接口GigabitEthernet 0/0/1

[FW2-GigabitEthernet0 / 0/1] vrrp vrid 1 virtual-ip 10.100.10.1 slave

[FW2-GigabitEthernet0 / 0/1] vrrp virtual-mac enable

[FW2]接口GigabitEthernet 0/0/3

[FW2-GigabitEthernet0 / 0/3] vrrp vrid 2 virtual-ip 202.38.10.1 slave

[FW2-GigabitEthernet0 / 0/3] vrrp virtual-mac enable

[FW2]接口GigabitEthernet 0/0/2

[FW2-GigabitEthernet0 / 0/2] vrrp vrid 3 virtual-ip 10.100.20.1 slave如图4所示,配置HR备份通道

[FW2] hrp interface GigabitEthernet 0/0/2

[FW2] hrp使能 5,查看VRRP和HRP状态

HRP_S [FW2]显示hrp状态

防火墙的配置状态是:SLAVE

配置为从站的虚拟路由器的当前状态:

GigabitEthernet0 / 0/2 vrid 3:slave

GigabitEthernet0 / 0/3 vrid 2:slave

GigabitEthernet0 / 0/1 vrid 1:slave

HRP_S [FW2]显示vrrpFW1:

启动配置命令的自动备份功能,在FW1的域间防火墙策略会自动同步到FW2

HRP_M [FW1] hrp自动同步配置配置turst区域到非信任区域的域间防火墙策略

HRP_M [FW1]策略域间信任不信任出站

HRP_M [FW1-policy-interzone-trust-untrust-outbound]策略1

HRP_M [FW1-policy-interzone-trust-untrust-outbound-1] policy source 192.168.1.0 0.0.0.255

HRP_M [FW1-policy-interzone-trust-untrust-outbound-1]动作许可

HRP_M [FW1-政策的域间信任,不可信的,出站1]退出 NAT:

配置信任区域到非信任区域出方向的NAT策略

HRP_M [FW1] NAT地址组1 202.38.10.20 202.38.10.25

HRP_M [FW1] nat-policy域间信任不信任出站

HRP_M [FW1-nat-policy-interzone-trust-untrust-outbound]策略1

HRP_M [FW1-nat-policy-interzone-trust-untrust-outbound-1] policy source 192.168.1.0 0.0.0.255

HRP_M [FW1-nat-policy-interzone-trust-untrust-outbound-1] action source-nat

HRP_M [FW1-nat-policy-interzone-trust-untrust-outbound-1]地址组1

HRP_M [FW1 NAT-政策的域间信任,不可信的,出站1]退出 在FW1和FW2上添加静态路由

HRP_M [FW1] ip route-static 192.168.1.0 24 10.100.10.10

HRP_M [FW1] ip route-static 0.0.0.0 0.0.0.0 202.38.10.10

HRP_S [FW2] ip route-static 192.168.1.0 24 10.100.10.10

HRP_S [FW2] ip route-static 0.0.0.0 0.0.0.0 202.38.10.10SW1操作步骤

1,划分VLAN并设置IP

[SW1] vlan批量192 10

[SW1]接口Vlanif 10

[SW1-Vlanif10] ip地址10.100.10.10 24

[SW1-VLANIF10]退出

[SW1]接口Vlanif 192

[SW1-Vlanif192] ip地址192.168.1.254 24

[SW1-Vlanif192]退出 2,端口加入对应VLAN

[SW1]接口GigabitEthernet 0/0/1

[SW1-GigabitEthernet0 / 0/1] port link-type trunk

[SW1-GigabitEthernet0 / 0/1] port trunk pvid vlan 10

[SW1-GigabitEthernet0 / 0/1] port trunk allow-pass vlan all

[SW1]接口GigabitEthernet 0/0/2

[SW1-GigabitEthernet0 / 0/2] port link-type trunk

[SW1-GigabitEthernet0 / 0/2] port trunk pvid vlan 10

[SW1-GigabitEthernet0 / 0/2] port trunk allow-pass vlan all

[SW1]接口GigabitEthernet 0/0/3

[SW1-GigabitEthernet0 / 0/3]端口链路类型接入

[SW1-GigabitEthernet0 / 0/3] port default vlan 192

[SW1-接口GigabitEthernet0 / 0/3]●

[SW1]接口GigabitEthernet 0/0/4

[SW1-GigabitEthernet0 / 0/4] port link-type access

[SW1-GigabitEthernet0 / 0/4] port default vlan 192

[SW1-接口GigabitEthernet0 / 0/4]退出3,配置路由

[SW1] ip route-static 0.0.0.0 0.0.0.0 10.100.10.1SW2操作步骤

1,划分VLAN并设置IP

[SW2] vlan批次172 202

[SW2]接口Vlanif 172

[SW2-Vlanif172] IP地址172.16.1.254 24

[SW2-Vlanif172]退出

[SW2]接口Vlanif 202

[SW2-Vlanif202] ip地址202.38.10.10 24

[SW2-Vlanif202]退出2,端口加入对应VLAN

[SW2]接口GigabitEthernet 0/0/3

[SW2-GigabitEthernet0 / 0/3]端口链路类型接入

[SW2-GigabitEthernet0 / 0/3] port default vlan 172

[SW2-接口GigabitEthernet0 / 0/3]退出

[SW2]接口GigabitEthernet 0/0/2

[SW2-GigabitEthernet0 / 0/2] port link-type trunk

[SW2-GigabitEthernet0 / 0/2] port trunk pvid vlan 202

[SW2-GigabitEthernet0 / 0/2] port trunk allow-pass vlan all

[SW2] interface GigabitEthernet 0/0/1

[SW2-GigabitEthernet0 / 0/1] port link-type Trunk

[SW2-GigabitEthernet0 / 0/1] port trunk pvid vlan 202

[SW2-GigabitEthernet0 / 0/1] port trunk allow-pass vlan all3,配置路由

[SW2] ip route-static 0.0.0.0 0.0.0.0 202.38.10.1验证

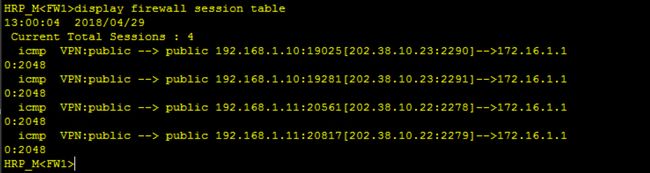

使用trust区域的192.168.1.10 ping untrust区域的172.16.1.10

然后在FW1使用:显示防火墙会话表就会看到内网IP是使用NAT地址池的IP访问出去的

HRP_M 显示防火墙会话表

13:00:04 2018/04/29

当前总会话数:4

icmp VPN:public - > public 192.168.1.10:19025[202.38.10.23:2290]--> 172.16.1.1

0:2048

icmp VPN:public - > public 192.168.1.10:19281[202.38.10.23:2291]--> 172.16.1.1

0:2048

icmp VPN:public - > public 192.168.1.11:20561[202.38.10.22:2278]--> 172.16.1.1

0:2048

icmp VPN:public - > public 192.168.1.11:20817 [202.38.10.22:2279] - > 172.16.1.1

0:2048