密码库LibTomCrypt学习记录——(2.21)分组密码算法的工作模式——F8加密模式

- F8

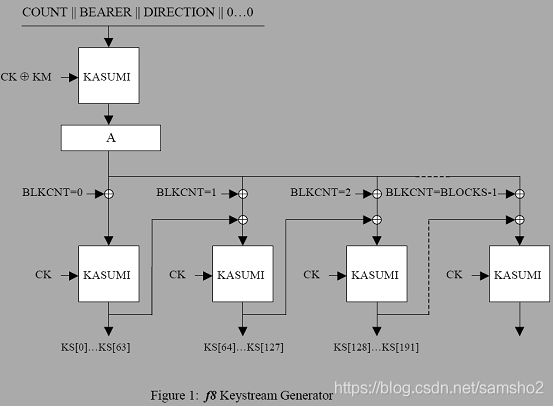

F8和F9用在3G安全中的是机密性算法(f8)和完整性算法(f9),两者都是基于KASUMI算法构造。f8是变形的OFB模式的序列密码;而f9则是变形CBC-MAC模式的消息认证码。

KASUMI算法是日本三菱的Matsui等人基于MISTY算法设计的分组密码。分组大小64bit,密钥长度128bit。由于算法内部大量的使用了16bit的运算,因此最适合16bit处理器实现。

F8是以流密码的形式进行工作的,即源源不断的产生密码流,密钥流与密文异或就是加密,密钥流与密文异或就是解密。

- F8算法

输入

- COUNT 32 bit 计数器

- BEARER 5 bit

- DIRECTION 1 bit

- CK 128 bit 密钥

- LENGTH * 加解密信息长度可以是 1 - 5114bit

- IBS 1-5114 bit 输入流

输出

- OBS 1-5114 bit 输出流

Step 1. 初始化

寄存器A = COUNT || BEARER || DIRECTION || 0…0 ,即末尾添加26bit的0

KM = 0x55555555555555555555555555555555 (128bit的密钥掩盖数)

KSB0 = 0

A = KASUM(A)CK XOR KM

Step 2. 密钥流的生成

BLOCKS = LENGTH/64的向上取整(为了使最后一个可能不完整的分组也能得到密钥流)

for(i = 1; i <= BLOCKS; i++ )

{

}

生成的密钥流为KS

KS[((n-1)*64)+i] = KSBn[i] , n = 1 … BLOCKS, i = 0 … 63 //bit级的表示

Step 3 加解密

for(i = 0; i <= LENGTH; i++ )

{

OBS[i] = IBS[i] XOR KS[i] //bit级的异或

}

F8的密钥流生成图如下

F8的密钥流生成图

- LibTomCrypt与F8

LibTomCrypt里的F8与3G文档里面的描述有些出入:

- 加密算法不一定使用KASUMI,比如其测试函数中使用的是AES。这样就使得分组大小不再是64bit,而是128bit。

- f8_start()函数里的输出值IV就是文档中的寄存器A的初始化值,即调用者需在调用f8_start()之前自行完成IV = A = COUNT || BEARER || DIRECTION || 0…0 。

- 初始化阶段,文档中的描述为A = KASUM(A)CK XOR KM,LibTomCrypt里面是加密A用的密钥不是CK XOR KM(KM = 0x55…55,128bit)而是CK XOR (salt||0x555…55),测试程序中的salt为32bit,链接的0x555…55为96bit

涉及信息如下:

F8的结构体是

typedef struct {

int cipher;

int blocklen;

int padlen; /** The padding offset */

unsigned char IV[MAXBLOCKSIZE], // KSB_i 即最新得到的密钥流分组

unsigned char MIV[MAXBLOCKSIZE]; // 寄存器 A,

ulong32 blockcnt; // 分组计数器 同文档 /** Current block count */

symmetric_key key;

} symmetric_F8;

相关函数有:

int f8_start( int cipher, const unsigned char *IV, const unsigned char *key, int keylen, const unsigned char *salt_key, int skeylen, int num_rounds, symmetric_F8 *f8);

int f8_encrypt(const unsigned char *pt, unsigned char *ct, unsigned long len, symmetric_F8 *f8);

int f8_decrypt(const unsigned char *ct, unsigned char *pt, unsigned long len, symmetric_F8 *f8);

int f8_getiv(unsigned char *IV, unsigned long *len, symmetric_F8 *f8);

int f8_setiv(const unsigned char *IV, unsigned long len, symmetric_F8 *f8);

int f8_done(symmetric_F8 *f8);

int f8_test_mode(void);

──────────────────────────────────────

int f8_start( int cipher, const unsigned char *IV, const unsigned char *key, int keylen, const unsigned char *salt_key, int skeylen, int num_rounds, symmetric_F8 *f8);

// [功能] 初始化F8

- cipher // [输入] 密码算法

- IV // [输入] 初始化值

- key // [输入] 密钥

- keylen // [输入] 密钥长度

- salt_key // [输入] 密钥调整值

- skeylen // [输入] salt_key长度

- num_rounds // [输入] 密码算法工作轮数(建议设置为0以使用默认的AES轮数)

- f8 // [输入/输出] F8状态

//备注:主要完成A = CIPHER(A)CK XOR KM,这里加密A用的密钥不是CK XOR KM(KM = 0x55…55,128bit)而是CK XOR (salt||0x555…55)

──────────────────────────────────────

──────────────────────────────────────

int f8_encrypt(const unsigned char *pt, unsigned char *ct, unsigned long len, symmetric_F8 *f8);

// [功能] 加密

- pt // [输入]明文

- ct // [输出]密文

- len // [输入]明密文长度

- f8 // [输入/输出] F8状态

//备注:由于采用的是流密码的工作方式,所以加密流程和解密流程一样,

// 关键流程在密钥流的生成

──────────────────────────────────────

──────────────────────────────────────

int f8_decrypt(const unsigned char *ct, unsigned char *pt, unsigned long len, symmetric_F8 *f8);

// [功能] 解密

- ct // [输入] 密文

- pt // [输出] 明文

- len // [输入] 明密文长度

- f8 // [输入/输出] F8状态

//备注:由于采用的是流密码的工作方式,所以加密流程和解密流程一样,

// 关键流程在密钥流的生成

──────────────────────────────────────

──────────────────────────────────────

int f8_getiv(unsigned char *IV, unsigned long *len, symmetric_F8 *f8)

// [功能] 获取IV

- IV // [输出] 初始化向量

- len // [输出] IV长度

- f8 // [输入/输出] F8状态

//备注:-

──────────────────────────────────────

──────────────────────────────────────

int f8_setiv(const unsigned char *IV, unsigned long len, symmetric_F8 *f8)

// [功能] 设置IV值

// [返回] 0 [正常] or other [出错]

- IV // [输入] 初始化向量

- len // [输入] IV长度

- f8 // [输入/输出] F8状态

//备注:主要用在仅改变IV值,而key不变的情况下

──────────────────────────────────────

──────────────────────────────────────

int f8_done(symmetric_F8 *f8)

// [功能] 完成F8

- f8 // [输入/输出] f8的状态

//备注:调用算法的done(), 但AES中done()未作任何事情

//建议最好是销毁密钥相关敏感信息

──────────────────────────────────────

──────────────────────────────────────

int f8_test(void);

// [功能] 测试函数

──────────────────────────────────────