【NDN安全】A novel Interest Flooding Attacks Detection and Countermeasure Scheme in NDN 全文翻译

Yonghui Xin, YangLi, Wei Wang, Weiyuan Li, and Xin Chen

State Key Laboratory of Information Security, Institute of Information Engineering, Chinese Academy of Sciences, China

University of Chinese Academy of Sciences, China

Institute of Telecommunication Satellite, China Academy of Space Technology, China

Email: {xinyonghui, liyang, liweiyuan,chenxin86}@iie.ac.cn, [email protected]

摘要

作为下一代网络一个有前景的候选方案,命名数据网络在许多领域,比如移动性、内容分发和安全方面比TCP/IP有更多的优势。尽管NDN在设计时就考虑防御大多数当前因特网体系结构中的分布式拒绝服务攻击,然而有一些新的DDoS攻击的变种。一个代表性的DDoS形式叫做兴趣包洪泛攻击(IFA),可以容易地使得PIT表溢出来执行攻击,并可以对NDN做无法估计的危害。现存的兴趣包洪泛攻击检测和应对策略方法主要基于PIT表异常状态统计。然而,这些方法可能导致误判,并对合法用户造成损害,特别是在低速率DDoS攻击的情形或者网络拥塞情形下。本文中,通过模拟内容请求异常分布,我们提出了一个基于累积熵的兴趣包洪泛攻击检测方案,并通过相对熵理论提出一种恶意前缀识别方法。兴趣包回溯对策用来在检测后抑制攻击者。因而,提出的方案可以减少兴趣包洪泛攻击的误判,并保护合法用户,同时,避免对正常流量波动的过度反应。模拟结果显示我们的方法可以高效地缓解NDN中的兴趣包洪泛攻击。

关键词:累积熵;兴趣包洪泛攻击;命名数据网络

1. 引言

在过去的几十年里,TCP/IP网络的核心体系结构仍然保持稳定,并在低层和高层兼容各种异构形式。然而,越来越多的移动、内容分发和强烈的安全需求暴露了当前网络的限制。为了适应这些新的服务,提出了新的网络体系和技术,信息中心网络(ICN)。命名数据网络(NDN)作为内容分发一个可行的体系结构,是ICN的一个实例,并被广泛认同为一个有前景的未来体系结构。

NDN是设计时就考虑安全的,并通过使用命名内容而不是主机标识符作为其中心抽象可以保护自身免受许多种类的网络攻击,并验证名字和内容之间的绑定。NDN也设计用于减少今天常见的分布式拒绝攻击(DDoS)的影响,比如带宽消耗、反射式攻击和前缀劫持的黑洞攻击。然而,我们预期会有一种新型的NDN专有的DDoS攻击,叫做兴趣包洪泛攻击(IFA),利用其特性。由于在NDN中,每个兴趣包在被满足或过期前被记录在中间路由器的待定兴趣表中,攻击者可以发送大量的洪泛兴趣包,以耗尽关键NDN路由器的内存资源。这种DDoS攻击可以被容易地执行,而不需要很多整体内容分发的信息,但可以明显地降低网络性能。因而,怎样高效地应对NDN中的兴趣包洪泛攻击值得关注。

NDN中已经有许多缓解兴趣包洪泛攻击的尝试,他们的兴趣包洪泛攻击检测和恶意前缀识别主要基于PIT异常状态统计,比如流平衡的破坏(例如,一个兴趣包获取最多一个数据包),兴趣包的满足率下降或者PIT超时率的增加。然而,我们认为上游路由器在低速率DDoS攻击期间的早期阶段最可能遭受兴趣包洪泛攻击,。因此他们将丢掉大多数接收到的请求(合法或者恶意),导致PIT溢出。在这种情形下,下游路由器拥有合法前缀或名字的合法请求也将被认为是恶意请求,由于他们的满足率很低。因此,现存的兴趣包洪泛攻击缓解方案将损害合法用户,这将在下一节详细讨论。因而,为了避免这样的误判,我们提供了一个高效的兴趣包洪泛攻击检测和应对方案,基于异常内容请求分布的检测。此外,现存的方案当面对流量波动时有可能会导致过度反应。一个好的兴趣包洪泛攻击检测方法应该能够区别流量突发和DoS攻击。

熵检测方法主要通过计算网络包头中一些属性的分布随机性来发现流量异常,。当DoS攻击发生时,计算出的熵将明显改变。因而,我们可以使用熵方法来检测兴趣包洪泛攻击,并识别攻击者。在NDN网络中,属性有兴趣包名字、前缀或者一些其他值,代替TCP/IP网络中包的源/目的IP地址、TTL值。

在本文中,我们提出了一个NDN中基于累积熵和相对熵理论的兴趣包洪泛攻击检测和应对方案,据我们所知,在这方面还从未有过研究。我们的缓解措施可以避免上面提到的兴趣包洪泛攻击误判,以便保护合法用户,并快速检测兴趣包洪泛攻击,而不带来正常流量波动的过度反应。本文的主要贡献简要概括如下:

(1)我们提出一个基于累积熵的检测兴趣包洪泛攻击的高效算法,基于在每个路由器接口上接收到的一个滑动窗口数量的兴趣包的名字来计算,当攻击期间分布被洪泛的请求破坏时,累积熵将敏感地改变。累积熵可以及时地反映攻击,并通过滤出正常流量,避免过量的警告。

(2)通过使用相对熵理论,我们提出了一个攻击识别算法,在攻击被检测之后找到恶意前缀,然后采取应对措施通过兴趣包回溯限制恶意攻击者,该方法复杂性低、准确率高。

(3)我们在ndnSIM中实现了提出的兴趣包洪泛攻击缓解方法。模拟结果显示它可以在攻击开始后很快地检测到兴趣包洪泛攻击,并采取应对措施限制攻击者,并保护合法用户的请求。

本文的后面部分组织如下:第二节回顾相关工作,接下来,第三部分展示了详细的兴趣包洪泛攻击检测方法。第四部分解释了怎样识别攻击前缀和采取应对措施来缓解兴趣包洪泛攻击。第五部分展现了模拟实验和实验结果。最后,第六部分作出总结。

2. 相关工作

兴趣包洪泛攻击首先在文献[3]中引入,之后一些研究者一直在研究该问题。之前的工作描述了兴趣包洪泛攻击的特征,并达成一致,兴趣包洪泛攻击可以对NDN体系结构带来巨大的损害,但他们或许没有给出相应算法详细的检测或缓解机制(大多数情况下,他们将这作为一个开放性问题和设计规范来防止兴趣包洪泛攻击,这一直在进行)。

文献[17][18]提出了一个轻量级监测框架,CoMon,来基于流量和转发状态的汇聚信息检测和缓解兴趣包洪泛攻击。然而,这种中心控制方法不适合于NDN。在文献[10]中,Afanasyev等人扩展了PIT的基本模块来标识不能被立即转发的兴趣包,以便获取进接口之间的均匀分布。他们明确给出了三种应对措施(每接口公平的令牌桶,基于满足率的兴趣包接受和基于满足率的回推措施),拥有不同的复杂性和高效性以限制兴趣包洪泛攻击的危害。他们的兴趣包洪泛攻击警告主要基于兴趣包未满足率,采取每接口速率限制措施。文献[11]中的作者提出了一种方法,叫做“兴趣包回溯”来防御兴趣包洪泛攻击,通过生成不存在的数据包来满足添加到PIT中的洪泛兴趣包,并限制起源于可能的攻击者的恶意兴趣包。相似地,兴趣包回溯也基于PIT中长期未满足的兴趣包的检测。与使用统计数据来识别有害接口有相同的想法,文献[12]中提出了Poseidon方法,采取两个措施:满足率和来自相关接口的兴趣包的PIT空间用尽。当警告发生时,路由器在恶意接口向邻居发送警告消息。当路由器接收到警告时,他也触发相同的措施,但拥有更低的阈值,以便更好地识别妥协接口。然而,这样的方案需要邻居路由器之间的合作,如果路由器被挟持,将带来潜在的攻击。

A. 问题分析

尽管使用不同的方法,提出的所有方法有一些共同的缺陷。首先,他们中的绝大多数可能容易地对正常流量波动过度反应,因为提出的方法不区分合法流量波动和恶意攻击。

第二,我们认为兴趣包洪泛攻击检测和基于PIT异常状态统计的恶意前缀识别(例如兴趣包未满足率、超时率和PIT空间)可能引起错误的警告,特别对于分布式低速率兴趣包洪泛攻击。如图1所示,在低速率DDoS攻击期间,更靠近内容源的路由器G更可能首先遭遇PIT溢出,它丢掉几乎所有的后续兴趣包,包括合法兴趣包和恶意兴趣包。结果,路由器A的PIT将溢出,因此它将发送兴趣包洪泛攻击警告,这将明显是一个错误的判断。此外,兴趣包洪泛攻击“兴趣包回溯”措施,路由器A也将限制合法请求(拥有误判的前缀),因为路由器A的合法请求被认为是恶意请求(依据PIT前缀的低满足率统计)。因而,基于PIT异常状态统计的兴趣包洪泛攻击缓解将损害合法流量,因为在这种情况下,它不能区别合法请求和恶意请求。在核心网络拥塞期间,相同的错误检测将发生。

第三,一些应对措施[10][16][19]需要路由器的合作,使得他们互相依赖。因此,当路由器受到劫持,它可以通过向邻居发送错误宣告破坏网络中的通信。然后这些邻居也可以向网络中的其他路由器传播这些错误消息。

因而,本文中,我们提出了一个兴趣包洪泛攻击检测和应对方案,基于NDN中的累积熵和相对熵理论,这可以克服上面所有的缺陷。我们用累积熵算法来检测兴趣包洪泛攻击,这将基于在每个路由器接口接收到的兴趣包名字来计算,当由于洪泛恶意请求分布被破坏时,累积熵敏感地改变。累积熵可以及时地对攻击做出反应,并通过滤出正常波动避免过度反应。此外,相对熵识别算法也用于在攻击被检测后找到恶意前缀。提出的方案独立工作在所有的路由器上,并拥有较低的复杂性。

3. 攻击检测

我们的检测算法测量每个NDN路由器接口上接收到的兴趣包头中名字域的统计特性。由于信息熵将被网络流量波动影响,我们采用非参数化的累积和算法来检测熵均值的改变。

A. 信息熵和非参数CUSUM

给定一个信息源,拥有n个独立的符号,每个符号拥有概率pi,熵H定义为:

信息熵反映信息源的随机性,并可以在一组兴趣包样本上计算。例如,如果检测器捕获到连续的包,以一个固定宽度W=1000的滑动窗口,并计算每个唯一兴趣包名字在那1000个包中的发生频率,然后检测器将生成一个兴趣包名字的分布模型。当攻击发生时,分布将敏感地改变,以便熵被计算。同时,熵改变将被视作攻击,甚至在流量波动情形下。

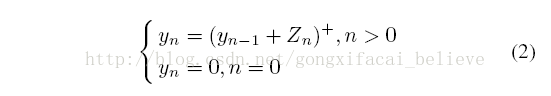

非参数CUSUM算法是连续改变点检测的一个实例,并拥有很高的检测准确率,如文献[23]中所示。为简单起见,我们定义一个熵序列{Xn},包括在一系列连续时间间隔Δt中抽样的网络包的统计特性,E(Xn)是早期观察到的平均值。我们选择参数θ作为E(Xn)的上界,并定义Zn=Xn-θ,以便在正常操作期间有负值。让

其中,当x>=0时,x+=x,yn代表Zn的累积正增量。引入θ的效果是抵消{Xn}中可能的正值,以便统计值yn频繁地返回0,并不随着时间累积。

假如,在攻击期间,Zn均值的累积增量是Th的下界。我们的改变检测基于Th>>Zn的观察。让dN(·)是在时间n时的决定:”0”为正常操作(同构),“1”为攻击(改变发生)。这里Th也代表洪泛阈值:

当攻击开始后,Xn将会超过θ,使得Zn成为正值,yn将持续累加。而在正常流量突发期间,Xn可能增加并超过θ,但yn将立即返回0,因此偶然的波动并不能随着时间持续累加。因此使用CUSUM算法的兴趣包洪泛攻击检测可以容忍流量波动。

B. 兴趣包洪泛攻击检测

NDN网络运转正常的时候,在路由器每个接口上计算的熵在一个狭窄的范围内变化,因为用户的请求有一个相对稳定的分布。当兴趣包洪泛攻击发生时,请求分布将改变,以可以检测的方式,一些NDN路由器接口上的熵将超出范围。因而,我们采用累积熵检测算法来检测兴趣包洪泛攻击,并同时避免对正常流量波动的过度反应。

兴趣包洪泛攻击检测算法如算法1所示,我们首先通过公式(1)计算长度为W的兴趣包集的熵。概率值pi实际上是每个唯一名字的发生频率,由样本中名字的总数量划分。然后,我们通过公式(2)累积正增量yn,最后我们将它与阈值Th做比较。兴趣包洪泛攻击检测警告仅当D=1。

4. 身份验证和应对策略

至于提到的攻击者身份验证,一个接一个验证过期的兴趣包是不现实的,因为甚至在本地网络兴趣包数量仍然很多。此外,过期的兴趣包可能由合法用户发送,合法用户是间接的受害者,但因为上游路由器的拒绝服务攻击超时,如上面所解释的。因而,预测过期兴趣包或前缀是恶意请求是不合理的。在这一部分,我们首先引进相对熵理论,然后用相对熵理论识别洪泛的前缀,以便在小范围内高效地找到攻击者。最后,我们对拥有洪泛前缀的兴趣包采取兴趣包回溯措施。

A. 相对熵

相对熵(也叫做Kullback-Leibler距离[24])是相同随机变量P和Q的两个概率分布之间差别的度量。在统计中,作为一种似然概率的对数的期望。对于离散概率分布P和Q,相对熵定义为

其中,i是集合I中的一个元素。在上面的定义中,我们使用约定0log(0/0)=0,(基于一连串论证)约定0log(0/q)=0和plog(p/0)=∞。因此,如果存在任何符号i∈I,使得p(i)>0,q(i)=0,那么D(p||q)=∞。它总是非负的,当且仅当P=Q时,为0,P和Q之间的差别越大,D(P||Q)越大。

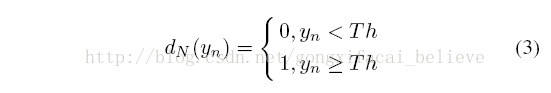

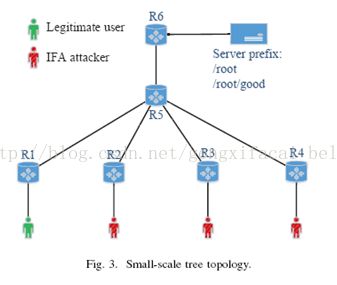

B. 恶意前缀识别

当兴趣包洪泛攻击被检测到的CUSUM异常改变,恶意攻击者身份验证过程将被触发,如算法2所示。因而,提出的方案消耗较少的计算资源,因为相对熵不需要被一直计算。

每个路由器记录当前取样的前缀分布P和稍早时取样的Q,其中每一项P(i)或Q(i)是计算的每个唯一兴趣包前缀i的发生频率。因为不可能在几百万兴趣包中检测第一个洪泛的请求,P和Q总是拥有相似前缀空间的两个分布。因此,通过用概率Q(i)替换概率P(i),我们可以得到新的分布P’,新的相对熵D(P’|| Q),D(P’||Q)和D(P||Q)之间的不同ΔD。此外,通过迭代P中的每个前缀并重复上述过程,我们可以得到在整个前缀空间记录的ΔD的集合。通过遍历方法,我们可以找到引起最大不同ΔD的前缀,这被视作我们识别的恶意前缀。如算法2所示,KLDSet在每次迭代过程中记录ΔD,返回保存着恶意攻击者前缀的PrefixSet[i]。实际上,识别的恶意前缀i的数量基于KLDSet中的ΔD,依赖于特定算法。

C. 应对措施

当检测到异常并识别到恶意前缀,兴趣包回溯过程被触发,与文献[11]中的方法相似。特别地,响应该攻击的路由器通过回溯到兴趣包源头,例如,攻击者,通过生成洪泛的数据包来用识别到的恶意前缀满足洪泛兴趣包。如图2所示,路由器I生成的洪泛数据包被转发回兴趣包源头,通过查询中间路由器的PIT表,如NDN中标准数据包同样的方式。当洪泛的数据包到达洪泛的兴趣包进入网络的接口,边缘路由器被通知,与该接口直连的的主机是攻击者。然后,边缘路由器{B,C,H}通过丢掉兴趣包限制这些接口的进包速率,因此缓解了DDoS攻击。

5. 评估

在这一部分,我们展现了深入的评估,以便量化我们兴趣包洪泛攻击缓解方法的性能。我们已经在开源ndnSIM平台上实现了我们的检测算法和恶意前缀识别算法,该平台在NS-3网络模拟器(http://www.nsnam.org/)中实现了NDN协议栈。我们选择的用来评估的性能的度量是每个路由器的PIT大小和PIT超时率,可以直接显示兴趣包洪泛攻击的影响。此外,我们将我们的方法与典型的基于速率限制的机制做比较。

A. 网络模型和设置

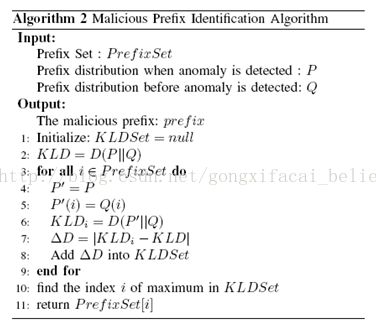

在我们的实验中,我们假定所有用户以恒定平均速率发送兴趣包,两个连续的兴趣包之间的间隔时间随机,因为该流量模式提供了来自所有用户的一个合理的流量混合估计,而没有过度的缓冲。每个合法用户的内容分布遵循Zipf-Mandelbrot分布,每个攻击者的内容分布遵循均匀分布,这在最近的ndnSIM模块上已经实现。在Zipf-Mandelbrot分布中,在整个内容流行度排名列表中,第k个排名的内容项以概率{qk}k=1,…,K被请求,其中,qk=c/(k+q)s,c={∑kk=1 1/(k+q)s}-1,其中q,s是参数,K是流行度排名列表的大小。参数和值在表1中汇总,拓扑是一个简单的树状拓扑,拥有6个节点,如图3所示。

在R6上安装的内容生产者可以提供一个固定的前缀集PrefixSet。路由器R1可以通过合法用户访问,请求速率为200,前缀“/Root/Good”。而路由器{R2, R3, R4}被兴趣包洪泛攻击者访问,请求速率20,伪造的前缀“/Root/Evil”,也可以被路由到路由器R6连接的内容服务器,由于全局前缀“/Root”。然而,伪造的前缀“/Root/Evil”的兴趣包不能在此服务器上被满足。

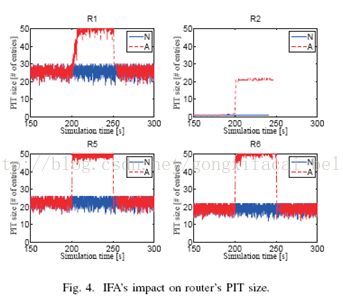

B. 路由器上兴趣包洪泛攻击的影响

首先,让我们展示NDN路由器上兴趣包洪泛攻击的影响。图4显示路由器R1,R2,R5和R6PIT大小的改变,当没有攻击(“N”)和有攻击(“A”)时。明显地,对于路由器来说,当没有攻击时,PIT大小是稳定的。当兴趣包洪泛攻击在{R2, R3, R4}上第200秒开始时,绝大多数路由器的PIT大小快速增加,直到最大值(大约50个条目),然后,当PIT溢出时,他们丢掉随后进来的兴趣包。因而,兴趣包洪泛攻击可以明显地降低网络的性能。此外,R2的PIT大小停滞在20,PIT生存时间为1s,攻击者速率为20个包/s。

C. 基于PIT超时速率的误判

依据相关工作中基于PIT超时率的检测方法(与兴趣包满足率相同),当PIT超时阈值到达时,攻击将被警告。这里我们展示这种检测怎样产生误判。如图5中右上图所示,攻击开始后,采取应对措施之前,实施这些检测方法的路由器R6中PIT超时速率(标签“EP”)增长,并且在大约第204.7秒达到阈值(标签“EPTh”)。因此,R6将扔掉所有后面进来的兴趣包,而不论他们是否是被合法用户发送的。然后,受到上游路由器R6中拒绝服务攻击的影响,路由器R1中的PIT超时率(标签“RL”)在第208.7秒达到阈值。因此,路由器R1将连接的发送前缀“/Root/Good”的合法用户视为恶意攻击者,这明显是误判。相反,我们的兴趣包洪泛攻击检测方案基于累积熵将不会在R1上进行警告,如图5左下所示(标签”CE”)。

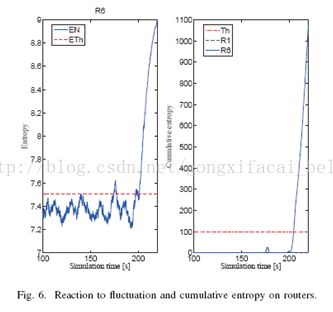

D. 对流量波动的反应

这里,我们展示对于传统熵方法,CUCUM检测方案怎么容忍正常流量波动。如图6左图所示,假定熵(标签“EN”)从第80秒开始计算,红线(标签“ETh”)代表最大熵值,在第80~100秒期间。如果我们简单地将最大值作为阈值,它将在真正的兴趣包洪泛攻击开始之前绘出一些兴趣包洪泛攻击警告。

通过使用我们的兴趣包洪泛攻击检测算法,我们的正常波动将引起累积熵的一点小的增长,它将快速地返回到0,如图6中右图所示。这意味着正常流量波动不能累积到开始一个警告。而R6的累积熵可能持续增加,直到在兴趣包洪泛攻击期间第204.6s达到Th。而R1和R6中的正常累积熵仍然在30以下。因此,它可以减少兴趣包洪泛攻击的误判,并避免对正常流量波动的过度反应。

E. 兴趣包洪泛攻击应对策略的性能

由于低速率DDoS攻击在接入路由器上很难检测,我们在所有的路由器上部署我们的缓解方案。与内容服务器连接的路由器R6可以在早期检测这种兴趣包洪泛攻击。整个兴趣包洪泛攻击缓解过程如图7所示。

运用累积熵的兴趣包洪泛攻击方案工作于每个路由器接口。如图7的右下图所示。R6的累积熵(标签“CE”)在第204.6秒超过Th,然后警告。兴趣包洪泛攻击检测之后,R6将通过相对熵算法开始恶意前缀识别,然后鉴别出前缀“Root/Evil”为恶意前缀。最后,执行兴趣包回溯来限制恶意兴趣包的访问。因而,由于洪泛请求被限制,所有路由器的PIT大小回到正常状态。

依据PIT超时率的检测方案首先在第204.6秒在R6(标签“RL”)发出兴趣包洪泛攻击警告。我们从图7的右下图可见,累积熵方案与文献[10-12]中的方案可以几乎同时检测兴趣包洪泛攻击。此外,像上面解释的,在相关工作中,由于在方案中存在R6和R1的误判,合法用户在R1上发送的兴趣包速率可能被限制两倍(或者更多),如图7中左上图所示。这里我们假定允许的兴趣包速率每次减少一半。R1转发的实际的兴趣包速率在大约第40秒为50个包每秒,R2上可见相同的现象。

此外,需要指出,我们基于相对熵的恶意前缀识别方案在识别复杂的洪泛前缀方面有一些限制,比如“/Root/Good/Evil”,这留作未来的研究工作。

6. 结论

在本文中,我们引入了NDN网络中新的基于信息熵的检测和识别算法缓解兴趣包洪泛攻击。比较传统的基于PIT异常状态统计的检测方法,我们的方案可以减少由拥塞或间接攻击引起的误判,并可以同时避免流量波动的过度反应。此外,当攻击被检测到时,我们的方案也可以识别绝大多数引起最大Kullback-Leibler距离的可疑前缀。模拟结果显示,我们的提议可以有效和高效地检测兴趣包洪泛攻击,并保护每个NDN路由器上的PIT资源免受简单的恶意攻击。

致谢

该工作受中国国家自然科学基金(编号:61202419)、国家高技术研究和发展项目(863项目)(编号:2015AA01A705)、中国科学院战略试点项目(编号:XDA06010306)支持。

参考文献

[1] T. Koponen, M. Chawla, B.-G. Chun, A.Ermolinskiy, K. H. Kim, S. Shenker, and I. Stoica, “A data-oriented (andbeyond) network architecture,” in ACM SIGCOMM Computer Communication Review, vol.37, no. 4. ACM, 2007, pp. 181–192.

[2] C. Dannewitz, “Netinf: Aninformation-centric design for the future internet,” in Proc. 3rd GI/ITG KuVSWorkshop on The Future Internet, 2009.

[3] V. Jacobson, D. K. Smetters, J. D.Thornton, M. F. Plass, N. H. Briggs, and R. L. Braynard, “Networking namedcontent,” in Proceedings of the 5th international conference on Emergingnetworking experiments and technologies. ACM, 2009, pp. 1–12.

[4] D. Lagutin, K. Visala, and S. Tarkoma,“Publish/subscribe for internet: Psirp perspective.” Future internet assembly,vol. 84, 2010.

[5] N. Fotiou, P. Nikander, D. Trossen, and G.C. Polyzos, “Developing information networking further: From psirp to pursuit,”in Broadband Communications, Networks, and Systems. Springer, 2010, pp. 1–13.

[6] L. Zhang, D. Estrin, J. Burke, V. Jacobson,J. D. Thornton, D. K. Smetters, B. Zhang, G. Tsudik, D. Massey, C. Papadopouloset al., “Named data networking (ndn) project,” Relat´orio T´ecnico NDN-0001, XeroxPalo Alto Research Center-PARC, 2010.

[7] J. Mirkovic and P. Reiher, “A taxonomy ofddos attack and ddos defense mechanisms,” ACM SIGCOMM Computer Communication Review,vol. 34, no. 2, pp. 39–53, 2004.

[8] P. Gasti, G. Tsudik, E. Uzun, and L. Zhang,“Dos and ddos in named data networking,” in Computer Communications andNetworks (ICCCN), 2013 22nd International Conference on. IEEE, 2013, pp. 1–7.

[9] K. Wang, H. Zhou, Y. Qin, J. Chen, and H.Zhang, “Decoupling malicious interests from pending interest table to mitigateinterest flooding attacks,” in Globecom Workshops (GC Wkshps), 2013 IEEE. IEEE,2013, pp. 963–968.

[10] A. Afanasyev, P. Mahadevan, I. Moiseenko,E. Uzun, and L. Zhang, “Interest flooding attack and countermeasures in nameddata networking,” in IFIP Networking Conference, 2013. IEEE, 2013, pp. 1–9.

[11] H. Dai, Y. Wang, J. Fan, and B. Liu,“Mitigate ddos attacks in ndn by interest traceback,” in ComputerCommunications Workshops (INFOCOM WKSHPS), 2013 IEEE Conference on. IEEE, 2013,pp. 381–386.

[12] A. Compagno, M. Conti, P. Gasti, and G.Tsudik, “Poseidon: Mitigating interest flooding ddos attacks in named datanetworking,” in Local Computer Networks (LCN), 2013 IEEE 38th Conference on.IEEE, 2013, pp. 630–638.

[13] L. Li, J. Zhou, and N. Xiao, “Ddos attackdetection algorithms based on entropy computing,” in Information andCommunications Security. Springer, 2007, pp. 452–466.

[14] T. Lauinger, “Security & scalabilityof content-centric networking,” Ph.D. dissertation, TU Darmstadt, 2010.

[15] M. W¨ahlisch, T. C. Schmidt, and M.Vahlenkamp, “Backscatter from the data plane–threats to stability and securityin information-centric network infrastructure,” Computer Networks, vol. 57, no.16, pp. 3192–3206, 2013.

[16] M. Wahlisch, T. C. Schmidt, and M.Vahlenkamp, “Lessons from the past: Why data-driven states harm futureinformation-centric networking,” in IFIP Networking Conference, 2013. IEEE, 2013,pp. 1–9.

[17] H. Salah, J. Wulfheide, and T. Strufe,“Coordination supports security: A new defence mechanism against interestflooding in ndn,” in Local Computer Networks (LCN), 2015 IEEE 40th Conferenceon. IEEE, 2015, pp. 73–81.

[18] ——, “Lightweight coordinated defenceagainst interest flooding attacks in ndn,” in Computer Communications Workshops(INFOCOM WKSHPS), 2015 IEEE Conference on. IEEE, 2015, pp. 103–104.

[19] S. Al-Sheikh, M. W¨ahlisch, and T. C.Schmidt, “Revisiting countermeasures against ndn interest flooding,” in Proceedingsof the 2nd International Conference on Information-CentricNetworking. ACM, 2015, pp. 195–196.

[20] H. H. Takada and U. Hofmann, “Applicationand analyses of cumulative sum to detect highly distributed denial of serviceattacks using different attack traffic patterns,” 2004.

[21] C. E. Shannon and W. Weaver, “Themathematical theory of communication (urbana, il,” 1949.

[22] M. Basseville, I. V. Nikiforov et al., Detectionof abrupt changes: theory and application. Prentice Hall Englewood Cliffs,1993, vol. 104.

[23] H. Wang, D. Zhang, and K. G. Shin,“Detecting syn flooding attacks,” in INFOCOM 2002. Twenty-First Annual JointConference of the IEEE Computer and Communications Societies. Proceedings. IEEE,vol. 3. IEEE, 2002, pp. 1530–1539.

[24] S. Kullback, “Letter to the editor: thekullback-leibler distance,” 1987.

[25] A. Afanasyev, I. Moiseenko, L. Zhang etal., “ndnsim: Ndn simulator for ns-3,” University of California, Los Angeles,Tech. Rep, 2012.

[26] V. Maslov, “The zipf-mandelbrot law:quantization and an application to the stock market,” Russian Journal ofMathematical Physics, vol. 12, no. 4, p. 483, 2005.