为什么要写这个技术点?

忙了一个多月的项目,现在终于有点时间可以码码字了,今天刚好是特别的一天,先祝大家冬至快乐。

这是在工作上碰到的一个问题,我一同事跟进处理客户这个问题,领导让我协调解决,多大的屁事让我跟进?哈哈....越是最基本的技术难道都忘了?短短的几行命令,还不知道原理是怎么样的?啪啪啪啪....去官网给你get下,千万别做伸手党,自己动动脑、动动手,点滴靠自己。

这是客户反馈的log信息:

有基础的小伙伴一看就大概知道是什么问题了,结合现网配置看下就心知肚明了。

要点概述

了解安全MAC

port security属于安全设计方面的一个小要点而已。主要是在端口下控制允许终端接入数量,怎么控制?就是通过secure MAC啦。

Secure MAC可以通过3种方式来配置:

static secure MAC:接口下手工通过命令 switchport port-security mac-address H.H.H配置,存储在mac地址表并添加到running configuration;

dynamic secure MAC:动态学习,设备重启即消失,重新学习;

sticky secure MAC:接口下手工或动态学习,通过命令switchport port-security mac-address {H.H.H | sticky},存储在mac地址表并添加到配置文件;

安全违规怎么办?

违规条件

达到最大安全MAC地址表上限,新MAC地址接入即触发违规;

同一个VLAN不同接口学习或配置同样MAC地址即触发违规;

违规模式

protect:当超过最大安全MAC地址限制时,丢弃未知的源MAC,且系统不会通知发生了违规(端口状态仍保持up);

restrict:当超过最大安全MAC地址限制时,丢弃未知的源MAC,系统会发送snmp trap、记录logging、违规计数增长(端口状态仍保持up);

shutdown:当超过最大安全MAC地址限制时,将端口置为err-disable状态并关闭该接口(缺省模式);

shutdown vlan:vlan将被禁用;

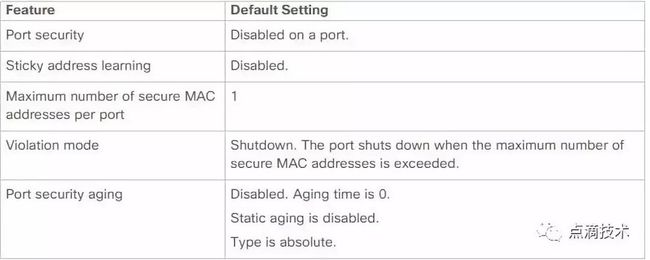

缺省端口安全配置

配置指导

哪些场景可以应用?

仅静态的access或trunk模式,不支持动态的access模式;

镜像目的端口(SPAN)不能配置端口安全;

链路聚合(EtherChannel)不能配置端口安全;

端口特性可以兼容端口安全总表:

实验拓扑图

实验环境说明:

一台三层交换机,模拟网关;

一台hub下挂3台终端;

正常情况下只允许两台终端上线,第三台上线即触发违规;

场景演示之protect模式

接口配置:

interface Ethernet0/0

switchport mode access

switchport port-security maximum 2

switchport port-security

switchport port-security violation protect

端口状态:

SW01#show int e0/0

Ethernet0/0 is up, line protocol is up (connected)

告警信息:

无

场景演示之restrict模式

接口配置:

interface Ethernet0/0

switchport mode access

switchport port-security maximum 2

switchport port-security

switchport port-security violation restrict

接口状态:

SW01#show int e0/0

Ethernet0/0 is up, line protocol is up (connected)

告警信息:

*Dec 22 13:42:05.093: %PORT_SECURITY-2-PSECURE_VIOLATION: Security violation occurred, caused by MAC address aabb.cc00.2001 on port Ethernet0/0.

场景演示之shutdown模式

接口配置:

interface Ethernet0/0

switchport mode access

switchport port-security maximum 2

switchport port-security

switchport port-security violation shutdown //缺省,配置完不显示

端口状态:

SW01#show int e0/0

Ethernet0/0 is down, line protocol is down (err-disabled)

告警信息:

SW01#

*Dec 22 13:46:34.986: %PM-4-ERR_DISABLE: psecure-violation error detected on Et0/0, putting Et0/0 in err-disable state

SW01#

*Dec 22 13:46:34.987: %PORT_SECURITY-2-PSECURE_VIOLATION: Security violation occurred, caused by MAC address 0050.7966.6805 on port Ethernet0/0.

*Dec 22 13:46:35.987: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ethernet0/0, changed state to down

SW01#

*Dec 22 13:46:36.987: %LINK-3-UPDOWN: Interface Ethernet0/0, changed state to down

恢复err-disable方法:

方法1:自动恢复(缺省300恢复,如违规触发还是进入err-disable)

SW01(config)#errdisable recovery cause psecure-violation

方法2:手工shutdown/no shutdown恢复

SW01(config)#int e0/0

SW01(config-if)#shutdown

SW01(config-if)#no shutdown

如何验证

官方参考链接:

https://www.cisco.com/c/en/us/td/docs/switches/lan/catalyst3750/software/release/12-2_55_se/configuration/guide/scg3750/swtrafc.html#86378

如果喜欢的我的文章,欢迎关注我的公众号:点滴技术,扫码关注,不定期分享。