日志

日志初始化

Log::init([

'type' => 'File',

'path' => APP_PATH.'logs/'

]);

初始化了日志保存类型和存储目录

调用Log::record记录日志信息

清空日志

Log::clear();

日志级别

- log 常规日志,用于记录日志

- error 错误,一般会导致程序的终止

- notice 警告,程序可以运行但是还不够完美的错误

- info 信息,程序输出信息

- debug 调试,用于调试信息

- sql SQL语句,用于SQL记录,只在数据库的调试模式开启时有效

Log::record('错误信息','error');

Log::record('日志信息','info');

404页面自定义

config文件下:

'http_exception_template' => [

// 定义404错误的重定向页面地址

404 => APP_PATH.'404.html',

// 还可以定义其它的HTTP status

401 => APP_PATH.'401.html',

]

验证器

namespace app\index\validate;

use think\Validate;

⭐️class User extends Validate

{

protected $rule = [

'name' => 'require|max:25',

'email' => 'email',

];

}

在需要进行User验证的地方,添加如下代码即可:

$data = [

'name'=>'thinkphp',

'email'=>'[email protected]'

];

⭐️$validate = Loader::validate('User');

//和下面的example是不一样的哟,下面的rule是在实例化validate时定义的哟

if(!$validate->check($data)){

dump($validate->getError());

}

验证规则

example:

$rule = [

'name' => 'require|max:25',

'age' => 'number|between:1,120',

'email' => 'email',

];

$msg = [

'name.require' => '名称必须',

'name.max' => '名称最多不能超过25个字符',

'age.number' => '年龄必须是数字',

'age.between' => '年龄只能在1-120之间',

'email' => '邮箱格式错误',

];//输入与规则冲突时会返回msg里的消息

$data = [

'name' => 'thinkphp',

'age' => 10,

'email' => '[email protected]',

];

⭐️$validate = new Validate($rule, $msg);

$result = $validate->check($data);

安全

输入安全

永远不要相信用户用户提交的数据

- 设置

public目录为唯一对外访问目录,不要把资源文件放入应用目录; - 开启表单令牌验证避免数据的重复提交,能起到

CSRF防御作用; - 使用框架提供的请求变量获取方法(Request类

param方法及input助手函数)而不是原生系统变量获取用户输入数据; - 对不同的应用需求设置

default_filter过滤规则(默认没有任何过滤规则),常见的安全过滤函数包括stripslashes、htmlentities、htmlspecialchars和strip_tags等,请根据业务场景选择最合适的过滤方法; - 使用验证类或者验证方法对业务数据设置必要的验证规则;

- 如果可能开启强制路由或者设置MISS路由规则,严格规范每个URL请求;

XSS攻击

什么是xss攻击

Cross-site scripting(跨网站脚本攻击)

XSS 的本质是:恶意代码未经过滤,与网站正常的代码混在一起;浏览器无法分辨哪些脚本是可信的,导致恶意脚本被执行

简单例子

">

您搜索的关键词是:<%= getParameter("keyword") %>

当浏览器请求 http://xxx/search?keyword="> 时

服务器解析出参数keyword,拼接到html返回给浏览器。形成如下的html:

⭐️">

您搜索的关键词是:">

仅是一种很简单的xss攻击

如何预防xss攻击

-

纯前端渲染

纯前端渲染的过程:

浏览器先加载一个静态 HTML,此 HTML 中不包含任何跟业务相关的数据。

然后浏览器执行 HTML 中的 JavaScript。

JavaScript 通过 Ajax 加载业务数据,调用 DOM API 更新到页面上。

-

转义 HTML

如果拼接 HTML 是必要的,就需要采用合适的转义库

常用的模板引擎,如 doT.js、ejs、FreeMarker 等,对于 HTML 转义通常只有一个规则,就是把

& < > " ' /这几个字符转义掉,确实能起到一定的 XSS 防护作用

太多了就不一一列举了

杂项

缓存

config.php配置

Session

Config.php配置

Cookie

config.php配置

上传文件

public function upload(){

// 获取表单上传文件 例如上传了001.jpg

$file = request()->file('image');

// 移动到框架应用根目录/public/uploads/ 目录下

if($file){

$info = $file->move(ROOT_PATH . 'public' . DS . 'uploads');

if($info){

// 成功上传后 获取上传信息

// 输出 jpg

echo $info->getExtension();

// 输出 20160820/42a79759f284b767dfcb2a0197904287.jpg

echo $info->getSaveName();

// 输出 42a79759f284b767dfcb2a0197904287.jpg

echo $info->getFilename();

}else{

// 上传失败获取错误信息

echo $file->getError();

}

}

}

move方法成功的话返回的是一个\think\File对象,你可以对上传后的文件进行后续操作。

如果要对上传的文件进行验证:

$info = $file->validate(['size'=>15678,'ext'=>'jpg,png,gif'])->move(ROOT_PATH . 'public' . DS . 'uploads');

行为

路由检测是一个行为,静态缓存是一个行为,用户权限检测也是行为

行为发生作用的位置称之为标签(位),程序运行到这个标签的时候,就会被拦截下来,统一执行相关的行为,类似于AOP编程中的“切面”的概念

部署

虚拟主机环境

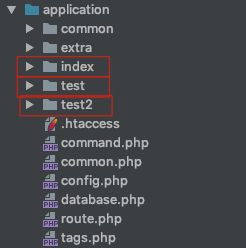

入口文件:

默认入口文件位于 public/index.php

// 定义应用目录

define('APP_PATH', __DIR__ . '/../application/');

// 加载框架引导文件

require __DIR__ . '/../thinkphp/start.php';

入口文件位置的设计是为了让应用部署更安全,public目录为web可访问目录,其他的文件都可以放到非WEB访问目录下面。

URL重写

[Nginx]

在Nginx.conf配置