我可是黑客

题目地址:http://119.23.73.3:6001/misc1/hacker.jpg

winhex打开图片在末尾找到flag

光阴似箭

题目地址:http://119.23.73.3:6001/misc2/flag.png

下载下来保存为gif,然后在线分解gif得到flag

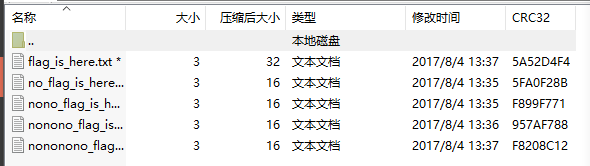

扫扫出奇迹

题目地址:http://119.23.73.3:6001/misc4/qr.png

扫描二维码得到flag

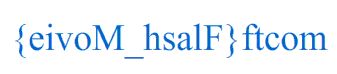

杰斯的魔法

题目地址:http://119.23.73.3:6001/misc5/f1ag_print.txt

直接运行得到flag

百变flag

题目地址:http://119.23.73.3:6001/misc6/f1ag.png

binwalk一下得到一个压缩包,解压压缩包看到一个f1ag.exe,winhex打开发现十六进制反了,于是使用脚本修复

得到一张图片,打开图片即可得到flag

歌曲

题目地址:https://pan.baidu.com/s/1kV5NxEv

解压得到一个MP3跟一张png图片,看到MP3就想到MP3Stego隐写,很明显就是从png图片中找到密码。于是分析一下png图片,Stegsolve查看得到一个二维码,扫码得到一串Unicode编码

Unicode解码得到

解当铺密码得:91 58 75 36 24

一般当铺密码解完都会习惯再将十进制转ascii,没发现正常的字符,于是猜测不需要再解了,当铺密码解出来就是MP3隐写用到的密码

MP3Stego用法参考:http://blog.csdn.net/myloveprogrmming/article/details/52641916

解完得到一个txt文本,base64解密得到flag

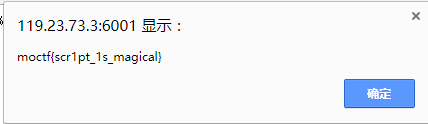

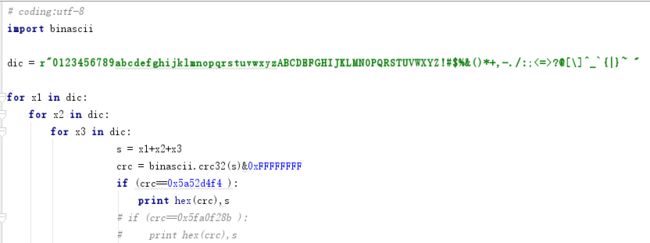

机密的压缩包

一开始没什么头绪,百度了一下压缩包加密,发现crc32碰撞似乎有点符合这道题的题意,于是WinRAR打开发现,每个文本里面有三个字符且都有CRC32的值

于是找网上现成的脚本改一改 跑一跑得到 ctf{qwasdzxcqa}

忘记哪个网址找的了Orz。。

假装安全

binwalk一下得到一个压缩包,解压后得到flag.txt,再栅栏得到flag

女神的告白?

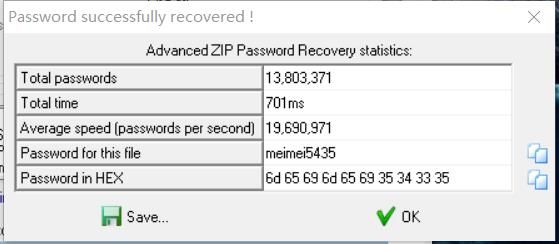

根据题目信息,可以知道压缩包密码前六位是meimei,于是掩码攻击得到密码

解压压缩包得到flag

蒙娜丽莎的微笑

根据hint1,hint2,修改一下图片的高度得到一串base64,解密得到

根据hint3,说明这是个图种,改一下后缀得到一个压缩包,解压得到一个flag文件,winhex打开得到flag

捉迷藏

打开压缩包,里面有一张图片和flag.txt,base64解密txt文件很明显那不是真正的flag,binwalk图片得到一个压缩包,打开得到一串十进制,转ascii得到flag